Azure Policy para la autenticación solo de Microsoft Entra con Azure SQL

Se aplica a: Azure SQL Database

Azure SQL Managed Instance

Azure Policy puede aplicar la creación de una instancia de Azure SQL Database o Azure SQL Managed Instance con la autenticación exclusiva de Microsoft Entra habilitada durante el aprovisionamiento. Con esta directiva aplicada, cualquier intento de crear un servidor lógico en Azure o una instancia administrada genera un error si no se crea con la autenticación exclusiva de Microsoft Entra habilitada.

Nota:

Aunque se ha cambiado el nombre de Azure Active Directory (Azure AD) a Microsoft Entra ID, los nombres de directiva contienen actualmente el nombre original de Azure AD, por lo que la autenticación solo de Microsoft Entra y solo de Azure AD se usa indistintamente en este artículo.

La instancia de Azure Policy se puede aplicar a toda la suscripción de Azure o solo dentro de un grupo de recursos.

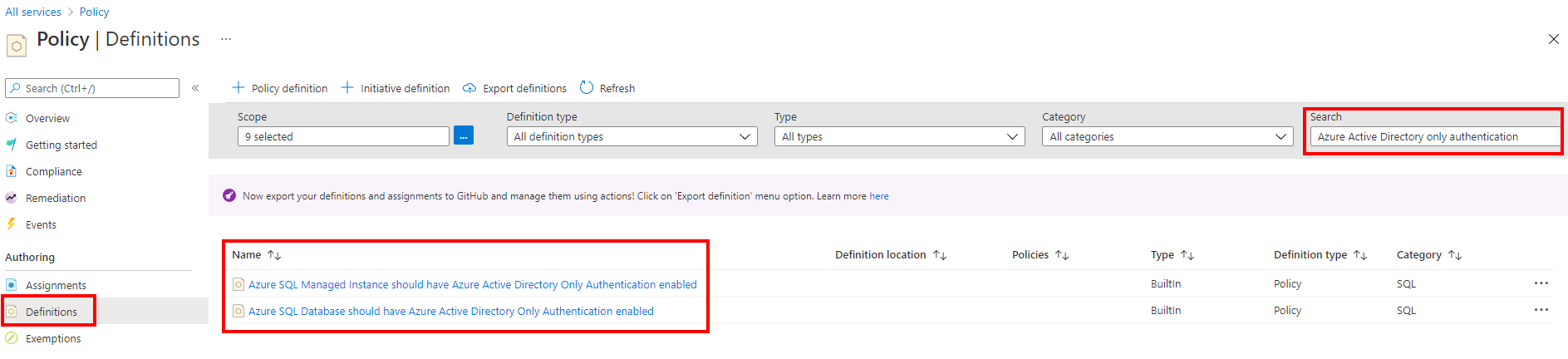

En Azure Policy se han incorporado dos nuevas directivas integradas:

- Azure SQL Database debe tener habilitada solo la autenticación de Azure Active Directory

- Azure SQL Managed Instance debe tener habilitada solo la autenticación de Azure Active Directory

Para obtener más información sobre Azure Policy, vea ¿Qué es Azure Policy? y Estructura de definición de Azure Policy.

Permisos

Para obtener información general sobre los permisos necesarios para administrar Azure Policy, vea Permisos de Azure RBAC en Azure Policy.

Acciones

Si usa un rol personalizado para administrar Azure Policy, necesita las siguientes Acciones.

- */read

- Microsoft.Authorization/policyassignments/*

- Microsoft.Authorization/policydefinitions/*

- Microsoft.Authorization/policyexemptions/*

- Microsoft.Authorization/policysetdefinitions/*

- Microsoft.PolicyInsights/*

Para más información sobre los roles personalizados, consulte Roles personalizados de Azure.

Administración de Azure Policy para la autenticación exclusiva de Azure AD

Las directivas de autenticación exclusiva de Azure AD se pueden administrar si se va a Azure Portal y se busca el servicio Directiva. En Definiciones, busque Autenticación exclusiva de Azure Active Directory.

Para consultar una guía, consulte Uso de Azure Policy para aplicar la autenticación exclusiva de Azure AD con Azure SQL.

Estas directivas tienen tres efectos:

- Auditar: es el valor predeterminado, y solo captura un informe de auditoría de los registros de actividad de Azure Policy

- Denegar: evita la creación de servidores lógicos o instancias administradas sin la autenticación exclusiva de Microsoft Entra habilitada

- Deshabilitado: deshabilitará la directiva y no evitará que los usuarios creen un servidor lógico o una instancia administrada sin la autenticación exclusiva de Microsoft Entra habilitada

Si la instancia de Azure Policy para la autenticación exclusiva de Azure AD está establecida en Denegar, se genera un error al crear un servidor lógico o una instancia administrada. Los detalles de este error se registran en el registro de actividad del grupo de recursos.

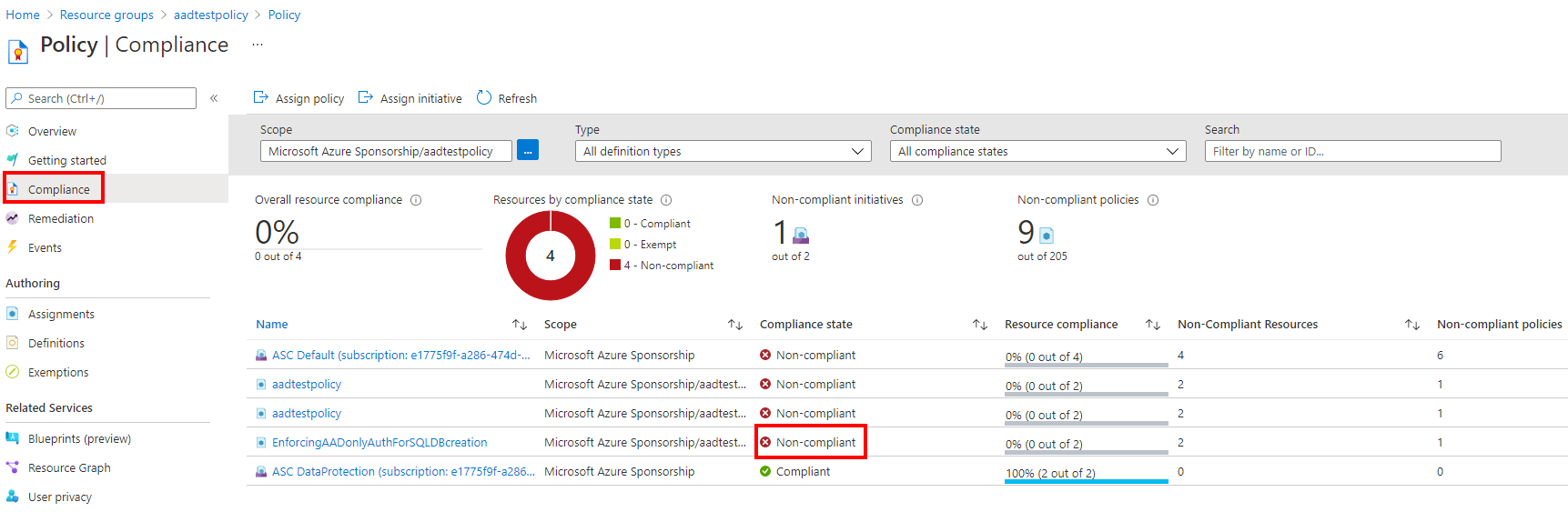

Cumplimiento de directivas

Puede consultar el valor Cumplimiento en el servicio Directiva para ver el estado de cumplimiento. El estado de cumplimiento indica si el servidor o la instancia administrada tiene habilitada la autenticación exclusiva de Microsoft Entra en ese momento.

La instancia de Azure Policy puede evitar que se cree un servidor lógico o una instancia administrada sin la autenticación exclusiva de Microsoft Entra habilitada, pero la característica se puede cambiar después de la creación del servidor o la instancia administrada. Si un usuario ha deshabilitado la autenticación exclusiva de Microsoft Entra después de crear el servidor o la instancia administrada, el estado de cumplimiento es Non-compliant si Azure Policy está establecido en Denegar.

Limitaciones

- Azure Policy aplica la autenticación exclusiva de Azure AD durante la creación del servidor lógico o la instancia administrada. Una vez creado el servidor, los usuarios de Microsoft Entra autorizados con roles especiales (por ejemplo, Administrador de seguridad de SQL) pueden deshabilitar la característica de autenticación exclusiva de Azure AD. Azure Policy lo permite, pero, en este caso, el servidor o la instancia administrada se muestran en el informe de cumplimiento como

Non-complianty el informe indica el nombre del servidor o la instancia administrada. - Para conocer más comentarios, problemas conocidos y los permisos necesarios, consulte Autenticación solo de Microsoft Entra.