Se aplica a: Azure SQL Database

Azure SQL Database Azure SQL Managed Instance

Azure SQL Managed Instance

Este artículo le guía a través de la habilitación de la función de autenticación solo de Microsoft Entra en Azure SQL Database y Azure SQL Instancia Gestionada. Si desea aprovisionar SQL Database o SQL Managed Instance con la autenticación solo de Microsoft Entra habilitada, consulte Creación de un servidor con la autenticación solo de Microsoft Entra habilitada en Azure SQL.

Nota:

Microsoft Entra ID era conocido anteriormente como Azure Active Directory (Azure AD).

En este tutorial, aprenderá a:

- Asignación de un rol para habilitar la autenticación solo de Microsoft Entra

- Habilitar la autenticación solo de Microsoft Entra mediante Azure Portal, la CLI de Azure o PowerShell

- Comprobar si la autenticación solo de Microsoft Entra está habilitada

- Probar la conexión a Azure SQL

- Deshabilitar la autenticación solo de Microsoft Entra mediante Azure Portal, la CLI de Azure o PowerShell

Requisitos previos

Asignación de un rol para habilitar la autenticación solo de Microsoft Entra

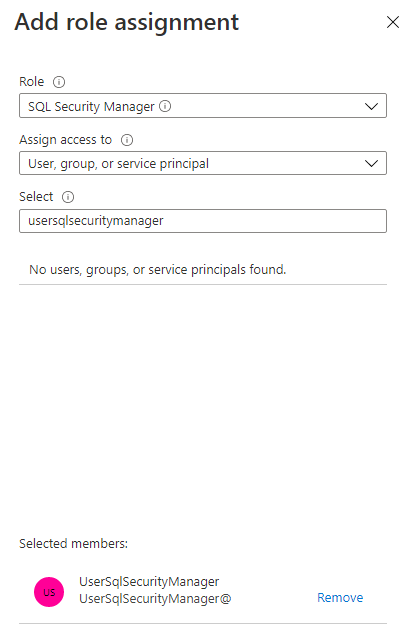

Para habilitar o deshabilitar la autenticación solo de Microsoft Entra, los roles integrados seleccionados son necesarios para los usuarios de Microsoft Entra que ejecutan estas operaciones en este tutorial. En este tutorial vamos a asignar al usuario el rol Administrador de seguridad SQL.

Para más información sobre cómo asignar un rol a una cuenta de Microsoft Entra, consulte Asignación de roles de administrador y no administrador a los usuarios con Microsoft Entra ID.

Para obtener más información sobre el permiso necesario para habilitar o deshabilitar la autenticación solo de Microsoft Entra, consulte la sección Permisos del artículo sobre la autenticación solo de Microsoft Entra.

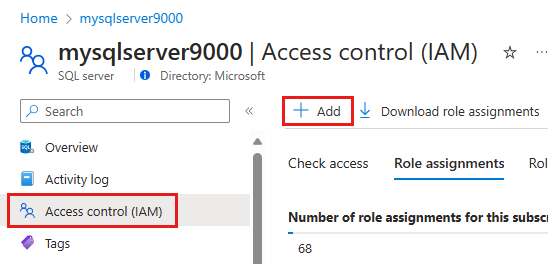

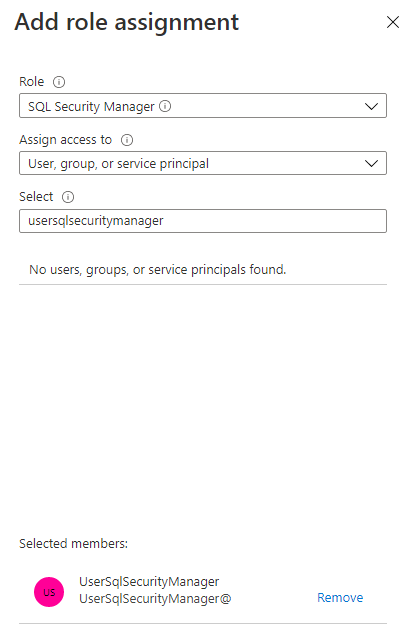

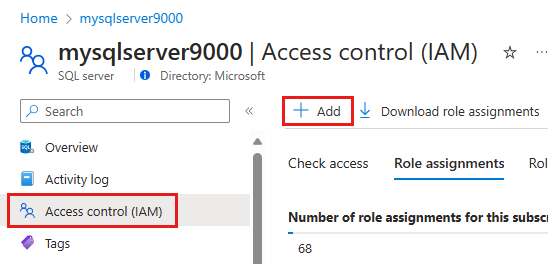

En nuestro ejemplo, asignaremos el rol Administrador de seguridad SQL al usuario UserSqlSecurityManager@contoso.onmicrosoft.com. Con un usuario con privilegios que puede asignar roles de Microsoft Entra, inicie sesión en Azure Portal.

Vaya al recurso del servidor SQL y seleccione Control de acceso (IAM) en el menú. Seleccione el botón Agregar y, a continuación, Agregar asignación de roles en la lista desplegable.

En el panel Agregar asignación de roles, seleccione el rol Administrador de seguridad de SQL y elija el usuario que quiera que tenga la capacidad de habilitar o deshabilitar la autenticación solo de Microsoft Entra.

Haga clic en Guardar.

Habilitar la autenticación solo de Microsoft Entra

Habilitación en SQL Database con Azure Portal

Siga estos pasos para habilitar la autenticación solo de Microsoft Entra en Azure Portal:

Con el usuario con el rol Administrador de seguridad SQL, vaya a Azure Portal.

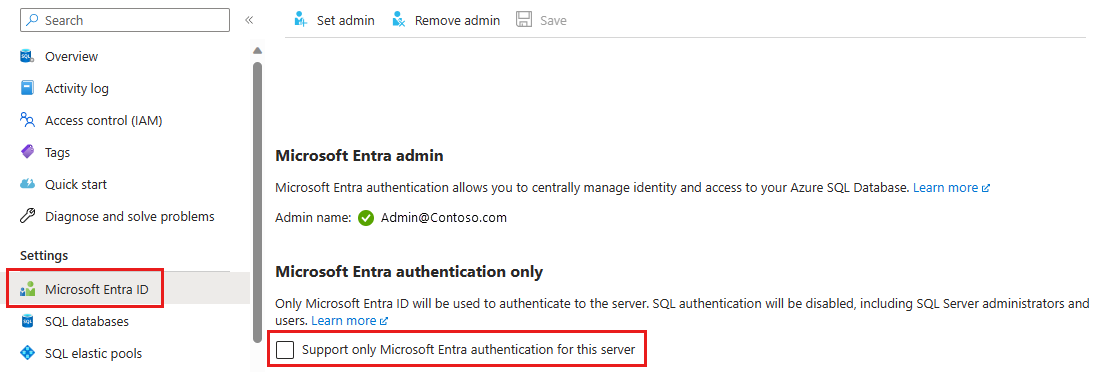

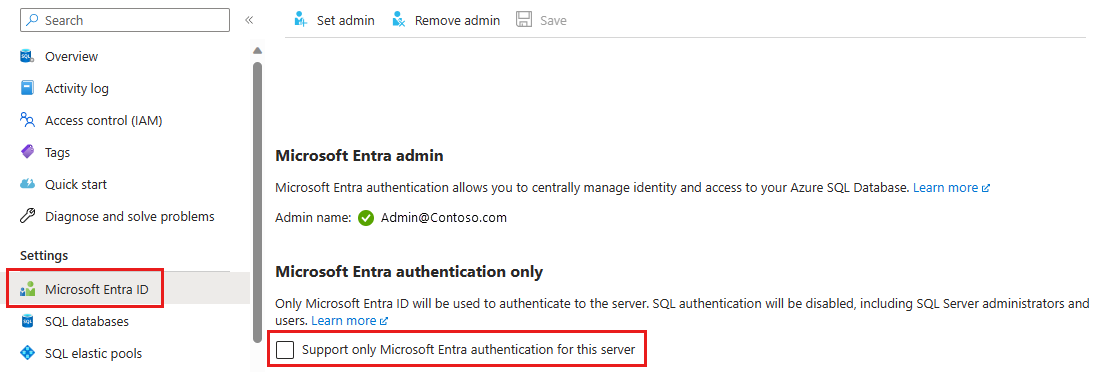

Vaya al recurso de SQL Server y seleccione Microsoft Entra ID en el menú Configuración.

Si no ha agregado un administrador de Microsoft Entra, deberá establecerlo antes de habilitar la autenticación solo de Microsoft Entra.

Active la casilla Admitir solo la autenticación de Microsoft Entra para este servidor.

Se mostrará la ventana emergente Habilitar autenticación solo de Microsoft Entra. Seleccione Sí para habilitar la característica y guarde la configuración.

Habilitar en SQL Managed Instance con Azure Portal

Para habilitar la autenticación solo de Microsoft Entra en Azure Portal, consulte los pasos siguientes.

Con el usuario con el rol Administrador de seguridad SQL, vaya a Azure Portal.

Vaya al recurso de SQL Managed Instance y seleccione Administrador de Microsoft Entra en el menú Configuración.

Si no ha agregado un administrador de Microsoft Entra, deberá establecerlo antes de habilitar la autenticación solo de Microsoft Entra.

Seleccione la casilla Admitir solo la autenticación de Microsoft Entra para esta instancia administrada.

Se mostrará la ventana emergente Habilitar autenticación solo de Microsoft Entra. Seleccione Sí para habilitar la característica y guarde la configuración.

Habilitación en SQL Database con la CLI de Azure

Para habilitar la autenticación solo de Microsoft Entra en Azure SQL Database mediante la CLI de Azure, consulte los comandos siguientes.

Instale la versión más reciente de la CLI de Azure. La versión de la CLI de Azure debe ser 2.14.2 o posterior. Para obtener más información sobre estos comandos, consulte az sql server ad-only-auth.

Para obtener más información sobre cómo administrar la autenticación solo de Microsoft Entra con API, consulte Administración de la autenticación solo de Microsoft Entra con API.

Nota:

Debe establecerse el administrador de Microsoft Entra para el servidor antes de habilitar la autenticación solo de Microsoft Entra. De lo contrario, se producirá un error en el comando de la CLI de Azure.

Para obtener los permisos y las acciones necesarios para que el usuario pueda realizar estos comandos para habilitar la autenticación solo de Microsoft Entra, consulte el artículo sobre la autenticación solo de Microsoft Entra.

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

az login

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

az sql server ad-only-auth enable --resource-group <myresource> --name <myserver>

Habilitar en SQL Managed Instance con la CLI de Azure

Para habilitar la autenticación solo de Microsoft Entra en Azure SQL Managed Instance mediante la CLI de Azure, consulte los comandos siguientes.

Instale la versión más reciente de la CLI de Azure.

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

az login

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

az sql mi ad-only-auth enable --resource-group <myresource> --name <myserver>

Habilitar en SQL Database con PowerShell

Para habilitar la autenticación solo de Microsoft Entra en Azure SQL Database mediante PowerShell, consulte los comandos siguientes. Se requiere el módulo Az.Sql 2.10.0 o posterior para ejecutar estos comandos. Para obtener más información sobre estos comandos, consulte Enable-AzSqlInstanceActiveDirectoryOnlyAuthentication.

Para obtener más información sobre cómo administrar la autenticación solo de Microsoft Entra con API, consulte Administración de la autenticación solo de Microsoft Entra con API

Nota:

Debe establecerse el administrador de Microsoft Entra para el servidor antes de habilitar la autenticación solo de Microsoft Entra. De lo contrario, se producirá un error en el comando de PowerShell.

Para obtener los permisos y las acciones necesarios para que el usuario pueda realizar estos comandos para habilitar la autenticación solo de Microsoft Entra, consulte el artículo sobre la autenticación solo de Microsoft Entra. Si el usuario no tiene suficientes permisos, obtendrá el siguiente error:

Enable-AzSqlServerActiveDirectoryOnlyAuthentication : The client

'UserSqlServerContributor@contoso.onmicrosoft.com' with object id

'<guid>' does not have authorization to perform

action 'Microsoft.Sql/servers/azureADOnlyAuthentications/write' over scope

'/subscriptions/<guid>...'

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

Connect-AzAccount

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

Enable-AzSqlServerActiveDirectoryOnlyAuthentication -ServerName <myserver> -ResourceGroupName <myresource>

Habilitar en SQL Managed Instance con PowerShell

Para habilitar la autenticación solo de Microsoft Entra en Azure SQL Managed Instance mediante PowerShell, consulte los comandos siguientes. Se requiere el módulo Az.Sql 2.10.0 o posterior para ejecutar estos comandos.

Para obtener más información sobre cómo administrar la autenticación solo de Microsoft Entra con API, consulte Administración de la autenticación solo de Microsoft Entra con API.

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

Connect-AzAccount

Ejecute el siguiente comando reemplazando <myinstance> por el nombre de SQL Managed Instance y <myresource> por el recurso de Azure que contenga la instancia de SQL Managed Instance.

Enable-AzSqlInstanceActiveDirectoryOnlyAuthentication -InstanceName <myinstance> -ResourceGroupName <myresource>

Comprobación del estado de autenticación solo de Microsoft Entra

Compruebe si la autenticación solo de Microsoft Entra está habilitada para el servidor o la instancia.

Comprobación del estado en SQL Database

Vaya al recurso del servidor SQL en Azure Portal. Seleccione Microsoft Entra ID en el menú Configuración.

Comprobación del estado en SQL Managed Instance

Vaya al recurso de SQL Managed Instance en Azure Portal. Seleccione Administrador de Microsoft Entra en el menú Configuración.

Estos comandos se pueden usar para comprobar si la autenticación solo de Microsoft Entra está habilitada para el servidor lógico de Azure SQL Database o SQL Managed Instance. Los miembros de los roles colaborador de Colaborador de SQL Server y colaborador de SQL Managed Instance pueden usar estos comandos para comprobar el estado de la autenticación solo de Microsoft Entra, pero no pueden habilitar ni deshabilitar la característica.

Comprobación del estado en SQL Database

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL. Para obtener más información sobre cómo administrar la autenticación solo de Microsoft Entra con API, consulte Administración de la autenticación solo de Microsoft Entra con API

az login

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

az sql server ad-only-auth get --resource-group <myresource> --name <myserver>

Debería ver la siguiente salida:

{

"azureAdOnlyAuthentication": true,

"/subscriptions/<guid>/resourceGroups/mygroup/providers/Microsoft.Sql/servers/myserver/azureADOnlyAuthentications/Default",

"name": "Default",

"resourceGroup": "myresource",

"type": "Microsoft.Sql/servers"

}

Comprobación del estado en SQL Managed Instance

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

az login

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

az sql mi ad-only-auth get --resource-group <myresource> --name <myserver>

Debería ver la siguiente salida:

{

"azureAdOnlyAuthentication": true,

"id": "/subscriptions/<guid>/resourceGroups/myresource/providers/Microsoft.Sql/managedInstances/myinstance/azureADOnlyAuthentications/Default",

"name": "Default",

"resourceGroup": "myresource",

"type": "Microsoft.Sql/managedInstances"

}

Estos comandos se pueden usar para comprobar si la autenticación solo de Microsoft Entra está habilitada para el servidor lógico de Azure SQL Database o SQL Managed Instance. Los miembros de los roles colaborador de Colaborador de SQL Server y colaborador de SQL Managed Instance pueden usar estos comandos para comprobar el estado de la autenticación solo de Microsoft Entra, pero no pueden habilitar ni deshabilitar la característica.

El estado volverá a ser True si la característica está habilitada y será False si se deshabilita.

Comprobación del estado en SQL Database

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL. Para obtener más información sobre cómo administrar la autenticación solo de Microsoft Entra con API, consulte Administración de la autenticación solo de Microsoft Entra con API

Connect-AzAccount

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

Get-AzSqlServerActiveDirectoryOnlyAuthentication -ServerName <myserver> -ResourceGroupName <myresource>

Comprobación del estado en SQL Managed Instance

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

Connect-AzAccount

Ejecute el siguiente comando reemplazando <myinstance> por el nombre de SQL Managed Instance y <myresource> por el recurso de Azure que contenga la instancia de SQL Managed Instance.

Get-AzSqlInstanceActiveDirectoryOnlyAuthentication -InstanceName <myinstance> -ResourceGroupName <myresource>

Prueba de autenticación SQL con error de conexión

Después de habilitar la autenticación solo de Microsoft Entra, haga la prueba con SQL Server Management Studio (SSMS) para conectarse a SQL Database o SQL Managed Instance. Use la autenticación SQL para la conexión.

Debería aparecer un mensaje de error de inicio de sesión similar al siguiente:

Cannot connect to <myserver>.database.windows.net.

Additional information:

Login failed for user 'username'. Reason: Azure Active Directory only authentication is enabled.

Please contact your system administrator. (Microsoft SQL Server, Error: 18456)

Deshabilitar la autenticación solo de Microsoft Entra

Al deshabilitar la característica de autenticación solo de Microsoft Entra, permite la autenticación de SQL y de Microsoft Entra para Azure SQL.

Deshabilitación en SQL Database con Azure Portal

- Con el usuario con el rol Administrador de seguridad SQL, vaya a Azure Portal.

- Vaya al recurso de SQL Server y seleccione Microsoft Entra ID en el menú Configuración.

- Para deshabilitar la característica de autenticación solo de Microsoft Entra, desactive la casilla Admitir solo la autenticación de Microsoft Entra para este servidor y guarde la configuración.

Deshabilitación en SQL Managed Instance con Azure Portal

- Con el usuario con el rol Administrador de seguridad SQL, vaya a Azure Portal.

- Vaya al recurso de SQL Managed Instance y seleccione Administrador de Active Directory en el menú Configuración.

- Para deshabilitar la característica de autenticación solo de Microsoft Entra, desactive la casilla Solo se admite la autenticación de Microsoft Entra para esta instancia administrada y guarde la configuración.

Deshabilitar en SQL Database con la CLI de Azure

Para deshabilitar la autenticación solo de Microsoft Entra en Azure SQL Database mediante la CLI de Azure, consulte los comandos siguientes.

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

az login

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

az sql server ad-only-auth disable --resource-group <myresource> --name <myserver>

Después de deshabilitar la autenticación solo de Microsoft Entra, debería ver lo siguiente al comprobar el estado:

{

"azureAdOnlyAuthentication": false,

"/subscriptions/<guid>/resourceGroups/mygroup/providers/Microsoft.Sql/servers/myserver/azureADOnlyAuthentications/Default",

"name": "Default",

"resourceGroup": "myresource",

"type": "Microsoft.Sql/servers"

}

Deshabilitar en SQL Managed Instance con la CLI de Azure

Para deshabilitar la autenticación solo de Microsoft Entra en Azure SQL Managed Instance mediante la CLI de Azure, consulte los comandos siguientes.

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

az login

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

az sql mi ad-only-auth disable --resource-group <myresource> --name <myserver>

Después de deshabilitar la autenticación solo de Microsoft Entra, debería ver lo siguiente al comprobar el estado:

{

"azureAdOnlyAuthentication": false,

"id": "/subscriptions/<guid>/resourceGroups/myresource/providers/Microsoft.Sql/managedInstances/myinstance/azureADOnlyAuthentications/Default",

"name": "Default",

"resourceGroup": "myresource",

"type": "Microsoft.Sql/managedInstances"

}

Deshabilitar en SQL Database con PowerShell

Para deshabilitar la autenticación solo de Microsoft Entra en Azure SQL Database mediante PowerShell, consulte los comandos siguientes.

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

Connect-AzAccount

Ejecute el siguiente comando reemplazando <myserver> por el nombre de su servidor SQL y <myresource> por el recurso de Azure que contenga el servidor SQL.

Disable-AzSqlServerActiveDirectoryOnlyAuthentication -ServerName <myserver> -ResourceGroupName <myresource>

Deshabilitar en SQL Managed Instance con PowerShell

Para deshabilitar la autenticación solo de Microsoft Entra en Azure SQL Managed Instance mediante PowerShell, consulte los comandos siguientes.

Inicie sesión en Azure con la cuenta con el rol Administrador de seguridad SQL.

Connect-AzAccount

Ejecute el siguiente comando reemplazando <myinstance> por el nombre de SQL Managed Instance y <myresource> por el recurso de Azure que contenga la instancia administrada.

Disable-AzSqlInstanceActiveDirectoryOnlyAuthentication -InstanceName <myinstance> -ResourceGroupName <myresource>

Volver a probar la conexión a Azure SQL

Después de deshabilitar la autenticación solo de Microsoft Entra, pruebe a conectarse mediante inicio de sesión con autenticación SQL. Ahora debería poder conectarse a su servidor o instancia.

Contenido relacionado

Azure SQL Database

Azure SQL Managed Instance