Introducción al enmascaramiento dinámico de datos de SQL Database con Azure Portal

Se aplica a: Azure SQL Database

En este artículo se muestra cómo implementar el enmascaramiento dinámico de datos con Azure Portal. También puede implementar el enmascaramiento dinámico de datos mediante Cmdlets de Azure SQL Database o la API REST.

Nota

Esta característica no se puede establecer para la instancia administrada de SQL mediante el portal (use PowerShell o la API REST). Para obtener más información, vea Dynamic Data Masking.

Habilitación del enmascaramiento dinámico de datos

Inicie Azure Portal en https://portal.azure.com.

Vaya al recurso de base de datos en Azure Portal.

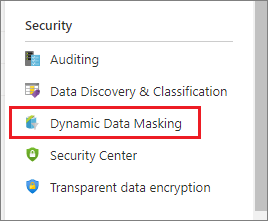

Seleccione el panel Enmascaramiento dinámico de datos en la sección Seguridad.

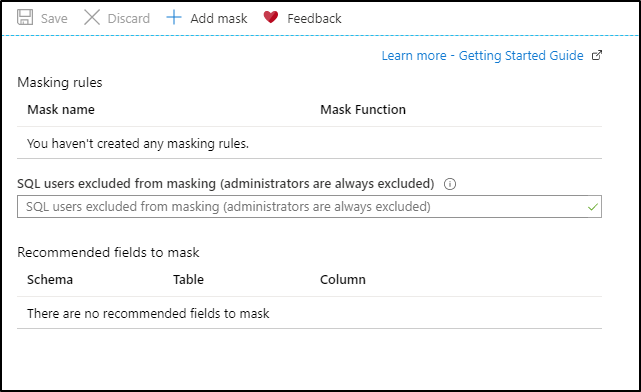

En la página de configuración de Enmascaramiento dinámico de datos puede ver algunas columnas de base de datos que el motor de recomendaciones ha marcado para enmascaramiento. Para aceptar las recomendaciones, solo tiene que hacer clic en Agregar máscara para una o varias columnas y se creará una máscara en función del tipo predeterminado para esta columna. Para cambiar la función de enmascaramiento, haga clic en la regla de enmascaramiento y edite formato de campo de enmascaramiento en el formato diferente que elija. Asegúrese de hacer clic en Guardar para guardar la configuración.

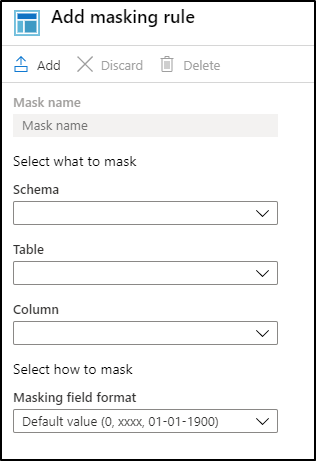

Para agregar una máscara para cualquier columna de la base de datos, en la parte superior de la hoja de configuración Enmascaramiento dinámico de datos, haga clic en Agregar máscara para abrir la página de configuración Agregar regla de enmascaramiento.

Seleccione los valores para Esquema, Tabla y Columna para definir el campo designado para enmascararse.

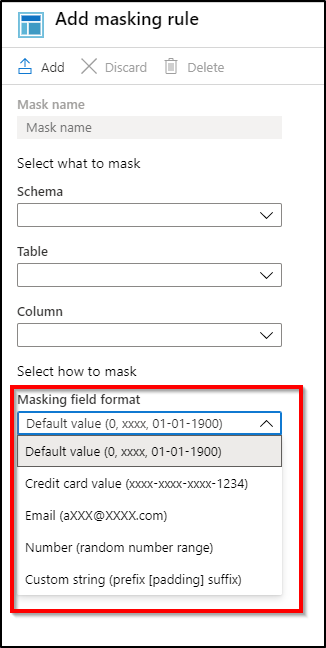

Seleccione el método de enmascaramiento en la lista de categorías de enmascaramiento de datos confidenciales.

Haga clic en Agregar en la página de regla de enmascaramiento de datos para actualizar el conjunto de reglas de enmascaramiento en la directiva de enmascaramiento dinámico de datos.

Escriba los usuarios de SQL autenticados o las identidades autenticadas de Microsoft Entra ID (anteriormente Azure Active Directory) que deben excluirse del enmascaramiento y tener acceso a los datos confidenciales sin máscara. Esto debe ser una lista separada por puntos y coma de usuarios. Los usuarios con privilegios de administrador siempre tienen acceso a los datos originales sin máscara.

Sugerencia

Para hacer que el nivel de aplicación pueda mostrar datos confidenciales para los usuarios con privilegios de la aplicación, agregue el usuario SQL o identidad de Microsoft Entra que la aplicación usa para consultar la base de datos. Se recomienda que esta lista incluya un número mínimo de usuarios con privilegio para minimizar la exposición de los datos confidenciales.

Haga clic en Guardar en la página de configuración de enmascaramiento de datos para guardar la directiva de enmascaramiento nueva o actualizada.

Pasos siguientes

- Para obtener información general sobre el enmascaramiento dinámico de datos, consulte este artículo.

- También puede implementar el enmascaramiento dinámico de datos mediante Cmdlets de Azure SQL Database o la API REST.