Reglas del firewall de salida para Azure SQL Database y Azure Synapse Analytics

Se aplica a: Azure SQL Database

Azure Synapse Analytics (solo grupos de SQL dedicados)

Las reglas del firewall de salida limitan el tráfico de red desde el servidor lógico de Azure SQL a una lista definida por el cliente de cuentas de Azure Storage y servidores lógicos de Azure SQL. Se deniega cualquier intento de acceder a las cuentas de almacenamiento o bases de datos que no estén en esta lista. Las siguientes características de Azure SQL Database admiten esta característica:

- Auditoría

- Evaluación de vulnerabilidades

- Servicio Import/Export

- OPENROWSET

- Inserción masiva

- sp_invoke_external_rest_endpoint

Importante

- Este artículo se aplica tanto a Azure SQL Database como al grupo de SQL dedicado (antes SQL DW) en Azure Synapse Analytics. Estos valores se aplican a todas las bases de datos de SQL Database y de grupo de SQL dedicado (anteriormente, SQL DW) asociadas al servidor. Para simplificar, el término "base de datos" hace referencia a las bases de datos de Azure SQL Database y a las de Azure Synapse Analytics. Del mismo modo, todas las referencias a "servidor" indican el servidor de SQL Server lógico que hospeda Azure SQL Database y el grupo de SQL dedicado (anteriormente SQL DW) en Azure Synapse Analytics. Este artículo no se aplica a Azure SQL Managed Instance o a grupos de SQL dedicados de áreas de trabajo de Azure Synapse Analytics.

- Las reglas del firewall de salida están definidas en el servidor lógico. Los grupos de conmutación por error y replicación geográfica requieren que se defina el mismo grupo de reglas en el principal y en todos los secundarios.

Establecimiento de reglas de firewall de salida en Azure Portal

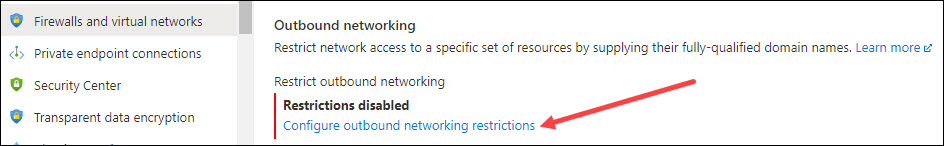

Vaya a la sección Outbound networking (Redes de salida) en el panel Firewalls y redes virtuales de su base de datos Azure SQL Database y seleccione Configure outbound networking restrictions (Configurar restricciones de red de salida).

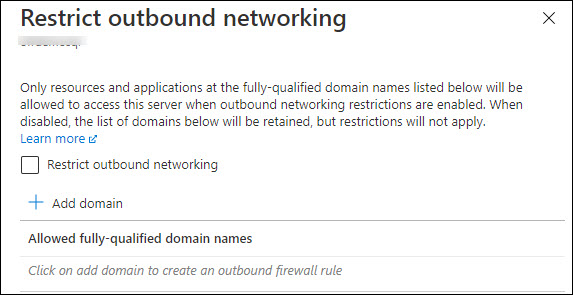

Se abrirá el panel siguiente en el lado derecho:

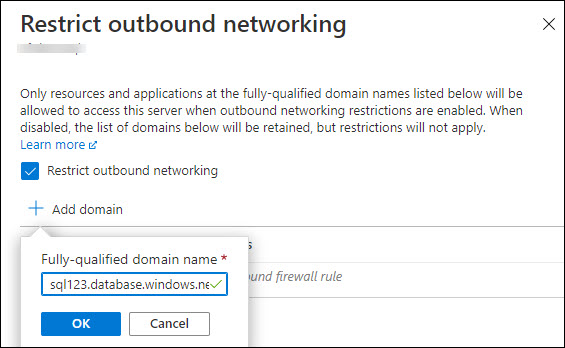

Active la casilla titulada Restrict outbound networking (Restringir red de salida) y, a continuación, agregue el FQDN para las cuentas de almacenamiento (o instancias de SQL Database) con el botón Agregar dominio.

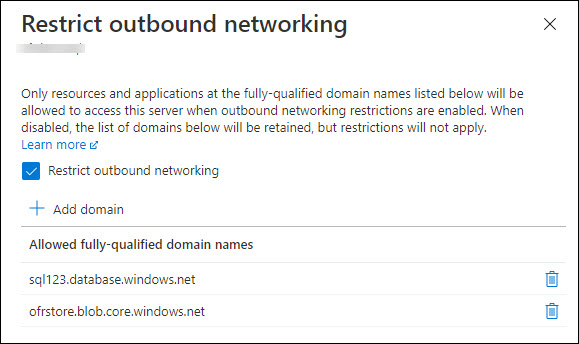

Cuando haya terminado, debería ver una pantalla similar a la siguiente. Seleccione Aceptar para aplicar la configuración.

Establecimiento de reglas de firewall de salida mediante PowerShell

Importante

Azure SQL Database todavía es compatible con el módulo de Azure Resource Manager para PowerShell, pero todo el desarrollo futuro se realizará para el módulo Az.Sql. Para estos cmdlets, consulte AzureRM.Sql. Los argumentos para los comandos del módulo Az y los módulos AzureRm son esencialmente idénticos. El script siguiente requiere el módulo de Azure PowerShell.

El siguiente script de PowerShell muestra cómo cambiar la configuración de red de salida (mediante la propiedad RestrictOutboundNetworkAccess):

# Get current settings for Outbound Networking

(Get-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>).RestrictOutboundNetworkAccess

# Update setting for Outbound Networking

$SecureString = ConvertTo-SecureString "<ServerAdminPassword>" -AsPlainText -Force

Set-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -SqlAdministratorPassword $SecureString -RestrictOutboundNetworkAccess "Enabled"

Use estos cmdlets de PowerShell para configurar reglas de firewall de salida.

# List all Outbound Firewall Rules

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>

# Add an Outbound Firewall Rule

New-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN testOBFR1

# List a specific Outbound Firewall Rule

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

#Delete an Outbound Firewall Rule

Remove-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

Establecimiento de reglas de firewall de salida mediante la CLI de Azure

Importante

Todos los scripts de esta sección requieren la CLI de Azure.

CLI de Azure en un shell de Bash

El siguiente script de la CLI muestra cómo cambiar la configuración de red de salida (mediante la propiedad RestrictOutboundNetworkAccess) en un shell de Bash:

# Get current setting for Outbound Networking

az sql server show -n sql-server-name -g sql-server-group --query "restrictOutboundNetworkAccess"

# Update setting for Outbound Networking

az sql server update -n sql-server-name -g sql-server-group --set restrictOutboundNetworkAccess="Enabled"

Use estos comandos de la CLI para configurar reglas de firewall de salida.

# List a server's outbound firewall rules.

az sql server outbound-firewall-rule list -g sql-server-group -s sql-server-name

# Create a new outbound firewall rule

az sql server outbound-firewall-rule create -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Show the details for an outbound firewall rule.

az sql server outbound-firewall-rule show -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Delete the outbound firewall rule.

az sql server outbound-firewall-rule delete -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

Pasos siguientes

- Para obtener información general sobre la seguridad de Azure SQL Database, consulte Protección de bases de datos.

- Para obtener información general sobre la conectividad de Azure SQL Database, consulte Arquitectura de conectividad de Azure SQL.

- Más información sobre Controles de acceso a la red de Azure SQL Database y Azure Synapse Analytics.

- Más información sobre Azure Private Link para Azure SQL Database y Azure Synapse Analytics.