Creación de un servidor configurado con una identidad administrada asignada por el usuario y CMK entre inquilinos para TDE

Se aplica a: Azure SQL Database

En esta guía, se verán los pasos necesarios para crear un servidor lógico de Azure SQL con cifrado de datos transparente (TDE) y claves administradas por el cliente (CMK), mediante una identidad administrada asignada por el usuario para acceder a Azure Key Vault que se encuentra en un inquilino de Microsoft Entra distinto al del servidor lógico. Para más información, consulte Claves administradas por el cliente entre inquilinos con cifrado de datos transparente

Nota:

Microsoft Entra ID era conocido anteriormente como Azure Active Directory (Azure AD).

Requisitos previos

- En esta guía se presupone que posee dos inquilinos de Microsoft Entra.

- El primero contiene el recurso de Azure SQL Database, una aplicación de Microsoft Entra multiinquilino y una identidad administrada asignada por el usuario.

- El segundo inquilino aloja la instancia de Azure Key Vault.

- Para obtener instrucciones completas sobre cómo configurar CMK entre inquilinos y los permisos de RBAC necesarios para configurar aplicaciones de Microsoft Entra y Azure Key Vault, consulte una de las siguientes guías:

Recursos necesarios en el primer inquilino

Para este tutorial, asumiremos que el primer inquilino pertenece a un proveedor de software independiente (ISV) y que el segundo inquilino procede de su cliente. Para más información sobre este escenario, consulte Claves administradas por el cliente entre inquilinos con cifrado de datos transparente.

Antes de poder configurar TDE para Azure SQL Database con CMK entre inquilinos, es necesario tener una aplicación de Microsoft Entra multiinquilino configurada con una identidad administrada asignada por el usuario asignada como credencial de identidad federada para la aplicación. Siga una de las guías de requisitos previos.

En el primer inquilino en el que quiera crear la instancia de Azure SQL Database, cree y configure una aplicación de Microsoft Entra multiinquilino

Creación de una identidad administrada asignada por el usuario

Configure la identidad administrada asignada por el usuario como una credencial de identidad federada para la aplicación multiinquilino.

Registre el nombre e id. de la aplicación. Esta información se puede encontrar en Azure Portal>Microsoft Entra ID>Aplicaciones empresariales y, después, buscar la aplicación creada

Recursos necesarios en el segundo inquilino

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lea la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulte las Preguntas más frecuentes sobre migración. Nota: Las versiones 1.0.x de MSOnline pueden experimentar interrupciones después del 30 de junio de 2024.

En el segundo inquilino donde reside Azure Key Vault, cree una entidad de servicio (aplicación) mediante el id. de aplicación de la aplicación registrada desde el primer inquilino. Estos son algunos ejemplos de cómo registrar la aplicación multiinquilino. Reemplace

<TenantID>y<ApplicationID>por el valor de Identificador de inquilino cliente de Microsoft Entra ID y el valor de Identificador de la aplicación de la aplicación multiinquilino, respectivamente:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>La CLI de Azure:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Vaya a Azure Portal>Microsoft Entra ID>Aplicaciones empresariales y busque la aplicación que acaba de crear.

Cree una instancia de Azure Key Vault si no tiene una y cree una clave.

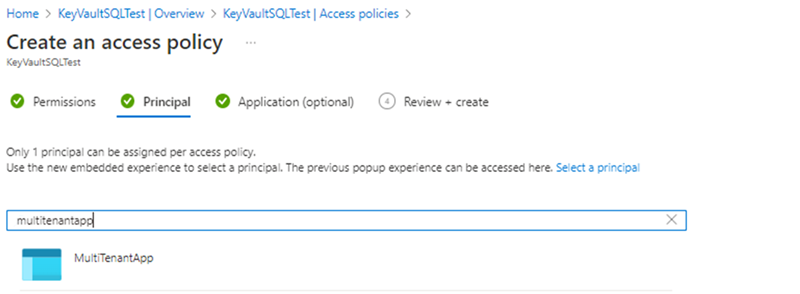

Cree o establezca la directiva de acceso.

- Seleccione los permisos Obtener, Encapsular clave, Desencapsular clave en Permisos de clave al crear la directiva de acceso.

- Seleccione la aplicación multiinquilino creada en el primer paso de la opción Entidad de seguridad al crear la directiva de acceso.

Una vez creada la directiva de acceso y la clave, recupere la clave de Key Vault y registre el identificador de clave.

Creación de un servidor configurado con TDE con la clave administrada por el cliente entre inquilinos (CMK)

Esta guía lo conducirá por el proceso de creación de un servidor lógico y una base de datos en Azure SQL con una identidad administrada asignada por el usuario, así como cómo establecer una clave administrada por el cliente entre inquilinos. La identidad administrada asignada por el usuario es imprescindible para configurar una clave administrada por el cliente para el cifrado de datos transparente durante la fase de creación del servidor.

Importante

El usuario o la aplicación que usa las API para crear servidores lógicos de SQL necesita los roles RBAC Colaborador de SQL Server y Operador de identidades administradas o superiores en la suscripción.

Vaya a la página Seleccione una opción de implementación de SQL en Azure Portal.

Si aún no ha iniciado sesión en Azure Portal, hágalo cuando se le solicite.

En Bases de datos SQL, deje Tipo de recurso establecido en Base de datos única y seleccione Crear.

En la pestaña Básico del formulario Create SQL Database, en Detalles del proyecto, seleccione la suscripción de Azure correcta.

En Grupo de recursos, seleccione Crear nuevo, especifique un nombre válido para el grupo de recursos y seleccione Aceptar.

En Nombre de base de datos, especifique un nombre para la base de datos. Por ejemplo,

ContosoHR.En Servidor, seleccione Crear nuevo y rellene el formulario Nuevo servidor con los valores siguientes:

- Nombre del servidor: escriba un nombre de servidor único. Los nombres de los servidores deben ser globalmente únicos en todos los servidores de Azure, no solo únicos dentro de una suscripción. Escriba algo como

mysqlserver135; Azure Portal le avisa de si está disponible o no. - Inicio de sesión del administrador del servidor: escriba un nombre de inicio de sesión de administrador, por ejemplo,

azureuser. - Contraseña: escriba una contraseña que cumpla los requisitos de contraseña y escríbala de nuevo en el campo Confirmar contraseña.

- Ubicación: seleccione una ubicación en la lista desplegable.

- Nombre del servidor: escriba un nombre de servidor único. Los nombres de los servidores deben ser globalmente únicos en todos los servidores de Azure, no solo únicos dentro de una suscripción. Escriba algo como

Seleccione Siguiente: Redes en la parte inferior de la página.

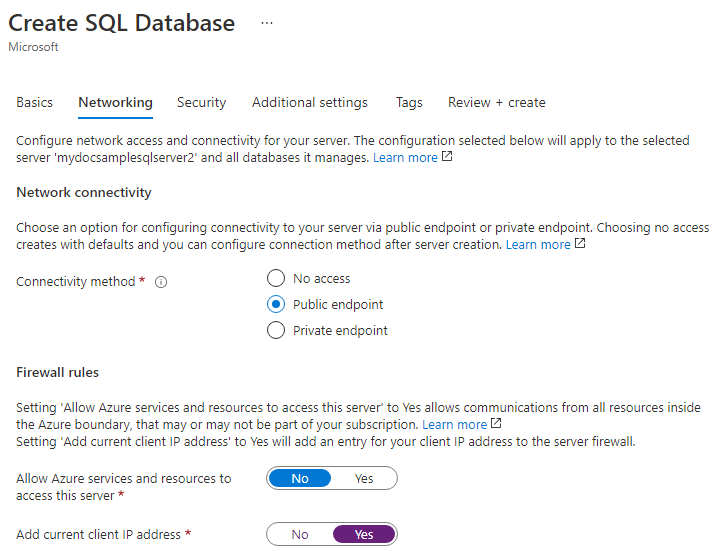

En la pestaña Redes, en Método de conectividad, seleccione Punto de conexión público.

En Reglas de firewall, establezca Agregar dirección IP del cliente actual en Sí. Deje la opción Permitir que los servicios y recursos de Azure accedan a este grupo de servidores establecida en No. Para el resto de las selecciones de esta página puede dejar los valores predeterminados.

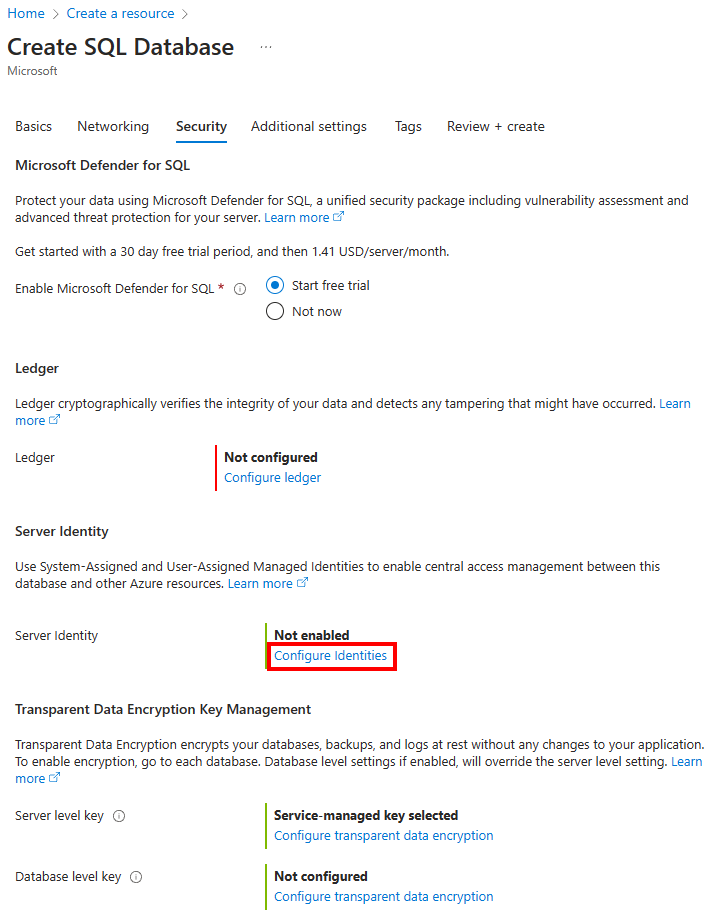

Seleccione Siguiente: Seguridad en la parte inferior de la página.

En la pestaña Seguridad, en Identidad, seleccione Configurar identidades.

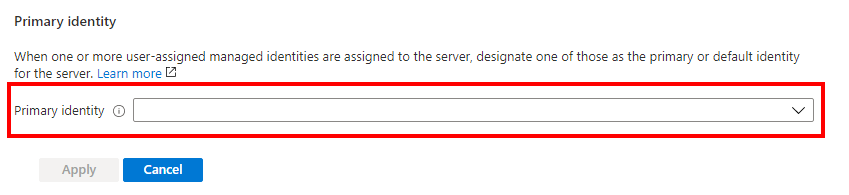

En el menú Identidad, seleccione Desactivado para Identidad administrada asignada por el sistema y, a continuación, seleccione Agregar en Identidad administrada asignada por el usuario. En Suscripción seleccione la suscripción deseada y, a continuación, en Identidades administradas asignadas por el usuario, seleccione la identidad administrada asignada por el usuario deseada en la suscripción seleccionada. Después, seleccione el botón Agregar.

En Identidad principal, seleccione la misma identidad administrada asignada por el usuario seleccionada en el paso anterior.

En Identidad de cliente federada, seleccione la opción Cambiar identidad y busque la aplicación multiinquilino que creó en Requisitos previos.

Nota

Si la aplicación multiinquilino no se ha agregado a la directiva de acceso del almacén de claves con los permisos necesarios (Obtener, Encapsular clave, Desencapsular clave), el uso de una aplicación para la federación de identidades en Azure Portal mostrará un error. Asegúrese de que los permisos están configurados correctamente antes de configurar la identidad de cliente federada.

Seleccione Aplicar.

En la pestaña Seguridad, en Cifrado de datos transparente, seleccione Configurar cifrado de datos transparente. Seleccione Clave administrada por el cliente y aparecerá la opción Especifique un identificador de clave. Agregue el identificador de clave obtenido de la clave en el segundo inquilino.

Seleccione Aplicar.

En la parte inferior de la página, seleccione Revisar y crear.

En la página Revisar y crear, después de revisar, seleccione Crear.

Pasos siguientes

- Comenzar a trabajar con la integración de Azure Key Vault y la compatibilidad de Bring Your Own Key con TDE: Activación del TDE con su propia clave desde Key Vault

- Claves administradas por el cliente entre inquilinos con cifrado de datos transparente

Vea también

- Cifrado de datos transparente (TDE) con claves administradas por el cliente en el nivel de base de datos

- Configuración de la replicación geográfica y la restauración de copias de seguridad para el cifrado de datos transparente con claves administradas por el cliente en el nivel de base de datos

- Administración de identidades y claves para TDE con claves administradas por el cliente en el nivel de base de datos