Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a:Azure SQL Managed Instance

Los puntos de conexión públicos de Azure SQL Managed Instance permiten el acceso a los datos a la instancia administrada de SQL desde fuera de la red virtual. Puede acceder a la instancia administrada de SQL desde servicios multiinquilino de Azure, como Power BI, Azure App Service o una red local. Mediante el uso del punto de conexión público en una instancia administrada de SQL, no es necesario usar una VPN, lo que puede ayudar a evitar problemas de rendimiento de VPN.

En este artículo aprenderá a:

- Habilitación o deshabilitación de un punto de conexión público para la instancia administrada de SQL

- Configura tu grupo de seguridad de red (NSG) de la instancia administrada de SQL para permitir el tráfico al punto de conexión público de la instancia administrada de SQL.

- Obtener la cadena de conexión del punto de conexión público de la instancia SQL administrada

Permisos

Debido a la confidencialidad de los datos de una instancia administrada de SQL, la configuración para habilitar el punto de conexión público de instancia administrada de SQL requiere un proceso de dos pasos. Esta medida de seguridad se ajusta a la separación de tareas (SoD):

- El administrador de instancia administrada de SQL debe habilitar el punto de conexión público en la instancia administrada de SQL. El administrador de instancia administrada de SQL se puede encontrar en la página Información general del recurso de instancia administrada de SQL.

- Un administrador de red debe permitir el tráfico a la instancia administrada de SQL mediante un grupo de seguridad de red (NSG). Para más información, consulte los permisos para el grupo de seguridad de red.

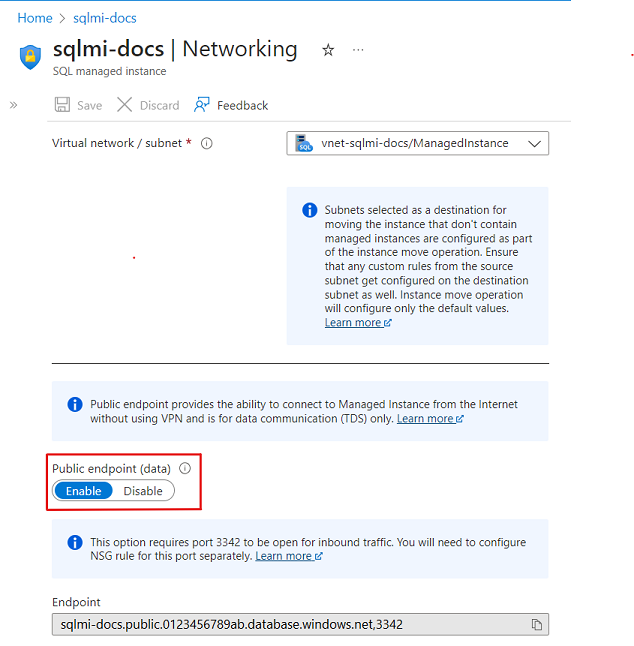

Habilitar el punto de conexión público

Puede habilitar el punto de conexión público para SQL Managed Instance mediante Azure Portal, Azure PowerShell o la CLI de Azure.

Para habilitar el punto de conexión público para SQL Managed Instance en Azure Portal, siga estos pasos:

- Vaya a Azure Portal.

- Abra el grupo de recursos con la instancia administrada de SQL y seleccione la instancia administrada de SQL en la que desea configurar el punto de conexión público.

- En Seguridad, seleccione la pestaña Redes.

- En la página Configuración de red virtual, seleccione Habilitar y, a continuación, el icono Guardar para actualizar la configuración.

Deshabilitar el punto de conexión público

Puede deshabilitar el punto de conexión público para SQL Managed Instance mediante Azure Portal, Azure PowerShell y la CLI de Azure.

Para deshabilitar el punto de conexión público mediante Azure Portal, siga estos pasos:

- Vaya a Azure Portal.

- Abra el grupo de recursos con la instancia administrada de SQL y seleccione la instancia administrada de SQL en la que desea configurar el punto de conexión público.

- En Seguridad, seleccione la pestaña Redes.

- En la página Configuración de red virtual, seleccione Deshabilitar y, a continuación, el icono Guardar para actualizar la configuración.

Permitir el tráfico del punto de conexión público en el grupo de seguridad de red

Use Azure Portal para permitir el tráfico público dentro del grupo de seguridad de red. Siga estos pasos:

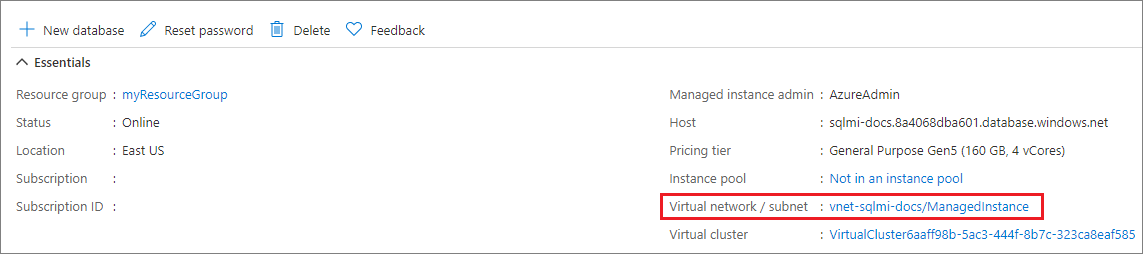

Vaya a la página Información general de la instancia de SQL Managed Instance en Azure Portal.

Seleccione el vínculo Red virtual/subred, que le llevará a la página de configuración de la red virtual.

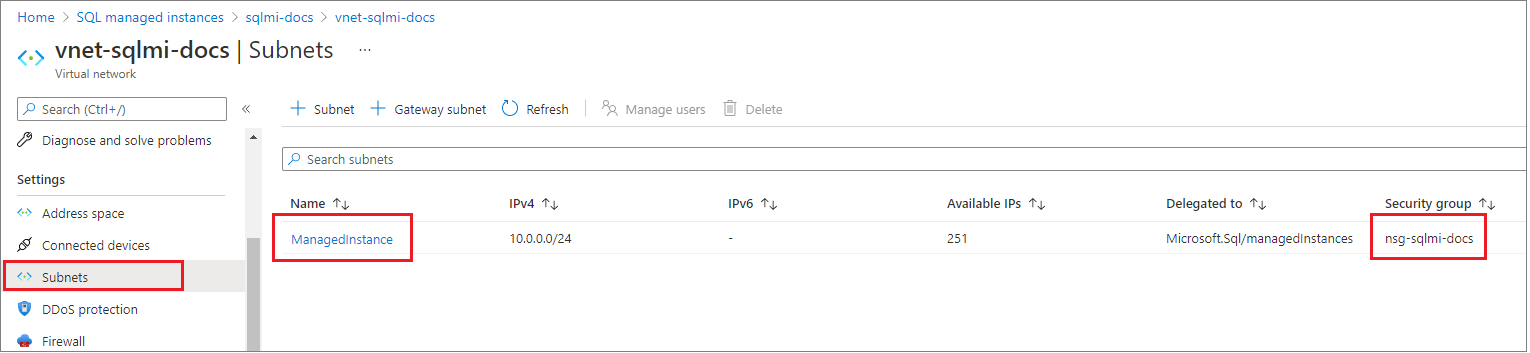

Seleccione la pestaña Subredes en el panel de configuración de la red virtual y anote el nombre del GRUPO DE SEGURIDAD para la instancia administrada de SQL.

Vuelva al grupo de recursos que contiene la instancia administrada de SQL. Debería ver el nombre del grupo de seguridad de red anotado anteriormente. Seleccione el nombre del grupo de seguridad de red para abrir la página de configuración del grupo de seguridad de red.

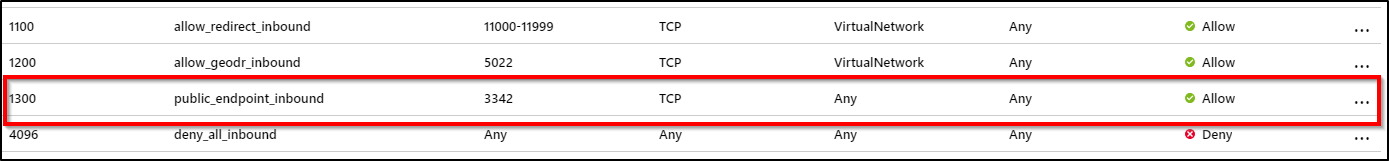

Seleccione la pestaña Reglas de seguridad de entrada y Agregue una regla que tenga mayor prioridad que la regla de deny_all_inbound con la siguiente configuración:

Configuración Valor sugerido Descripción Origen Cualquier dirección IP o etiqueta de servicio - En servicios de Azure como Power BI, seleccione la etiqueta de servicio en la nube de Azure.

- Para el equipo o la máquina virtual de Azure, use la dirección IP de NAT.

Intervalos de puertos de origen * Deje esta opción en * (cualquiera) dado que los puertos de origen suelen asignarse de forma dinámica y, por lo tanto, son impredecibles. Destino Any Dejar el destino como Any para permitir el tráfico en la subred de la instancia gestionada de SQL Intervalos de puertos de destino 3342 Limitar el puerto de destino a 3342, que es el endpoint público TDS de la instancia administrada de SQL. Protocolo TCP Instancia administrada de SQL utiliza el protocolo TCP para TDS. Acción Allow Permitir el tráfico entrante a la instancia administrada de SQL a través del punto de conexión público Prioridad 1300 Asegúrese de que esta regla tiene más prioridad que la regla deny_all_inbound.

Nota:

Actualmente, el puerto 3342 se utiliza para conexiones a puntos de acceso público en la instancia administrada de SQL y no se puede cambiar.

Confirme que el enrutamiento está correctamente configurado

Una ruta con el prefijo de dirección 0.0.0.0/0 indica a Azure cómo enrutar el tráfico destinado a una dirección IP que no está dentro del prefijo de dirección de ninguna otra ruta de la tabla de rutas de una subred. Cuando se crea una subred, Azure crea un ruta predeterminada para el prefijo de dirección 0.0.0.0/0, con el tipo de próximo salto Internet.

Invalidar esta ruta predeterminada sin agregar las rutas necesarias para asegurarse de que el tráfico del punto de conexión público se enruta directamente a Internet podría provocar problemas de enrutamiento asimétrico, ya que el tráfico entrante no fluye a través de la puerta de enlace de red virtual o el dispositivo virtual. Asegúrese de que todo el tráfico que llega a la instancia administrada de SQL a través de la red pública de Internet también sale a través de la red pública de Internet agregando rutas específicas para cada origen o estableciendo la ruta predeterminada en el prefijo de dirección 0.0.0.0/0 en Internet como tipo de próximo salto.

Consulte más detalles sobre el impacto de los cambios en esta ruta predeterminada en el prefijo de dirección 0.0.0.0/0.

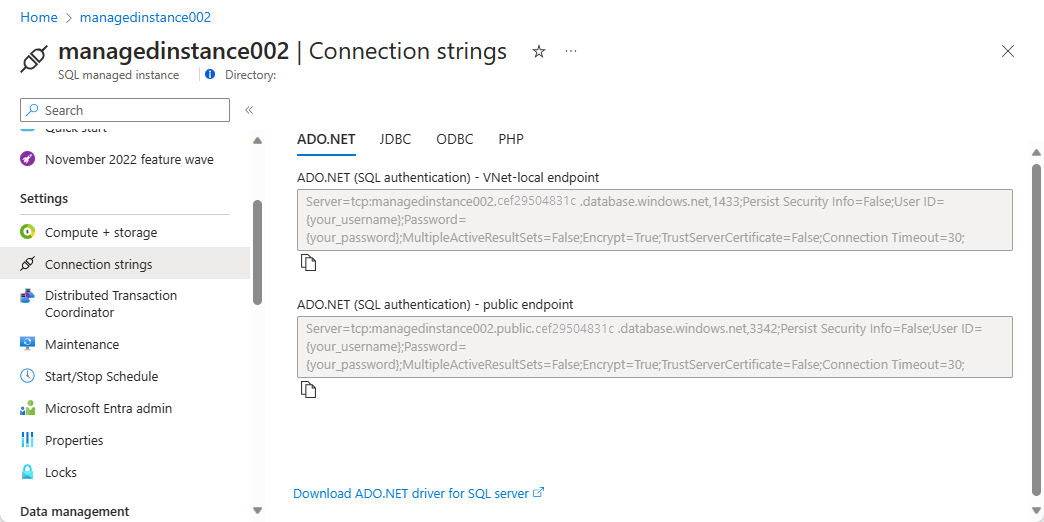

Obtención de la cadena de conexión de punto de conexión público

Vaya a la página de configuración de la instancia SQL administrada que ha sido habilitada para el extremo público. Seleccione la pestaña Cadenas de conexión en Configuración.

El nombre de host del punto de conexión público tiene el formato

<mi_name>.public.<dns_zone>.database.windows.nety el puerto usado para la conexión es 3342. A continuación se muestra un ejemplo de una cadena de conexión que indica el puerto de punto de conexión público que se puede usar en las conexiones de SQL Server Management Studio:<mi_name>.public.<dns_zone>.database.windows.net,3342