Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a: Azure SQL Managed Instance

Instancia administrada de Azure SQL puede proporcionar conectividad de usuario a través puntos de conexión públicos. En este artículo se explica cómo conseguir que esta configuración sea más segura.

Escenarios

Azure SQL Managed Instance proporciona un punto de conexión de red virtual local para permitir la conectividad desde su red virtual. La opción predeterminada es ofrecer un nivel máximo de aislamiento. Sin embargo, hay escenarios en que es necesario proporcionar una conexión de punto de conexión público:

- La instancia administrada debe integrarse con ofertas de plataforma como servicio (PaaS) solo para múltiples inquilinos.

- Necesita un rendimiento de intercambio de datos mayor que el que se obtiene al utilizar una VPN.

- Las directivas de empresa prohíben el uso de PaaS dentro de las redes corporativas.

Tenga en cuenta que el punto de conexión público siempre usa el tipo de conexión proxy independientemente de la configuración del tipo de conexión.

Implementación de una instancia administrada para el acceso al punto de conexión público

Aunque no es obligatorio, el modelo de implementación habitual para una instancia administrada con acceso al punto de conexión público consiste en crear la instancia en una red virtual aislada dedicada. En esta configuración, la red virtual se usa solo para aislar los clústeres virtuales. No importa si el espacio de direcciones IP de la instancia administrada se superpone al espacio de direcciones IP de la red corporativa.

Protección de los datos en movimiento

Si el controlador cliente admite el cifrado, siempre se cifra el tráfico de datos de la instancia administrada. Los datos enviados entre la instancia administrada y otras máquinas virtuales o servicios de Azure nunca abandonan la red troncal de Azure. Si hay una conexión entre la instancia administrada y una red local, le recomendamos que use Azure ExpressRoute. ExpressRoute lo ayuda a evitar mover datos a través de la red pública de Internet. Para la conectividad local de la instancia administrada, solo se puede usar el emparejamiento privado.

Bloquee la conectividad entrante y saliente

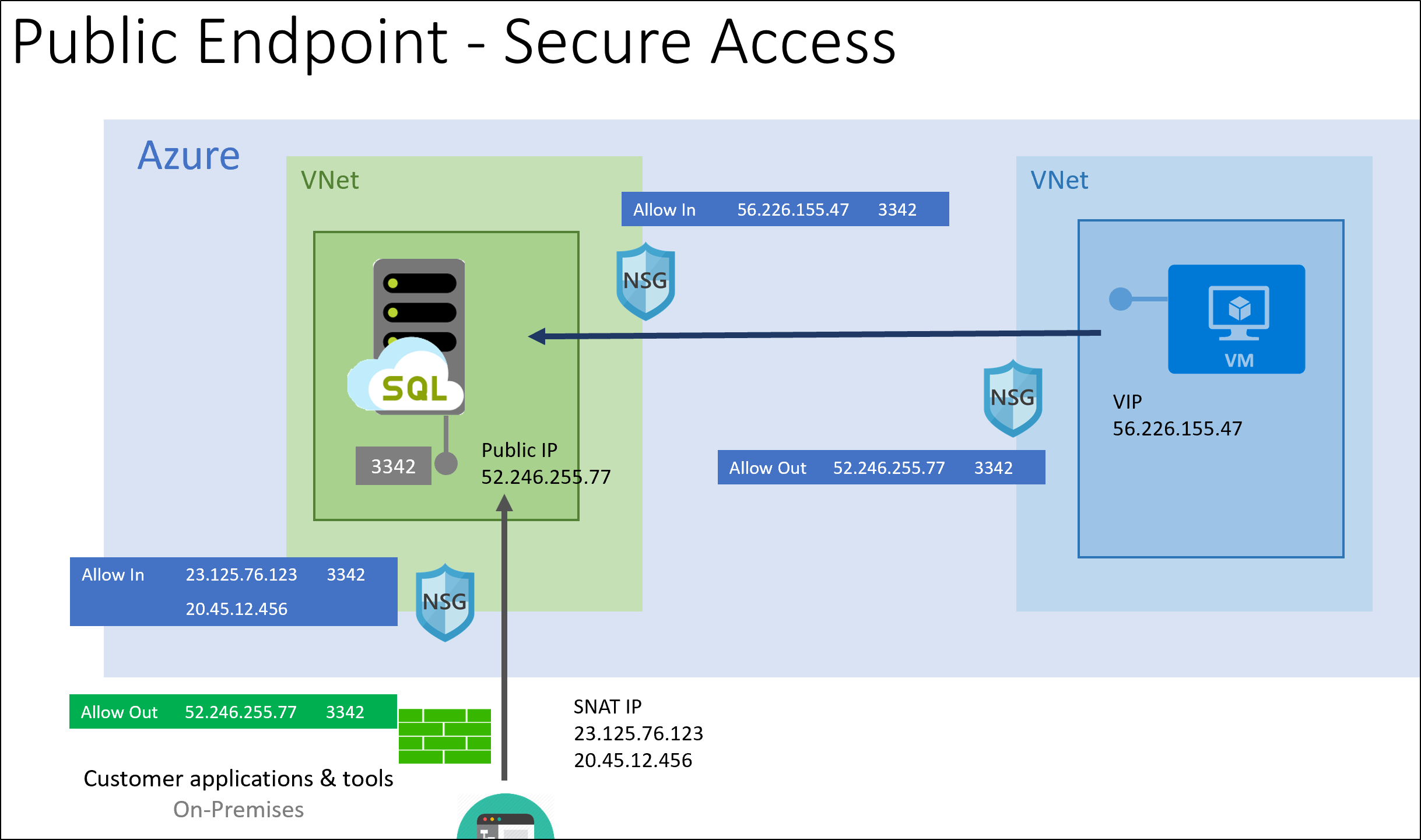

En el diagrama siguiente se muestran las configuraciones de seguridad recomendadas:

Una instancia administrada tiene una dirección de punto de conexión público dedicada a un cliente. Este punto de conexión comparte la dirección IP con el punto de conexión de administración, pero usa un puerto diferente. De forma similar a un punto de conexión local de red virtual, el punto de conexión público puede cambiar después de determinadas operaciones de administración. Determine siempre la dirección del punto de conexión público resolviendo el registro FQDN del punto de conexión, como, por ejemplo, al configurar reglas de firewall de nivel de aplicación.

Para asegurarse de que el tráfico a la instancia administrada procede de orígenes de confianza, se recomienda conectarse desde orígenes con direcciones IP conocidas. Utilice un grupo de seguridad de red para limitar el acceso al punto de conexión público de la instancia administrada a través del puerto 3342.

Cuando los clientes deban iniciar una conexión desde una red local, asegúrese de que la dirección de origen se convierta en un conjunto conocido de direcciones IP. Si no puede hacerlo (por ejemplo, un caso típico sería un grupo de trabajadores móviles), se recomienda usar conexiones de punto a sitio y un punto de conexión local de red virtual.

Si las conexiones se inician desde Azure, se recomienda que el tráfico provenga de una dirección IP virtual asignada conocida (por ejemplo, una máquina virtual). Para facilitar la administración de direcciones IP virtuales (VIP), se recomienda utilizar prefijos de direcciones IP públicas.

Pasos siguientes

- Obtenga información sobre cómo configurar el punto de conexión público para administrar instancias: Configuración de un punto de conexión público