Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

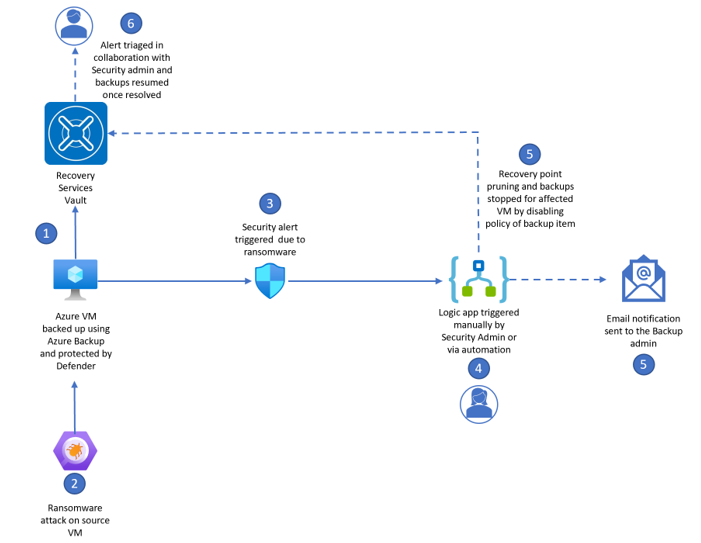

En este artículo se describe la solución de ejemplo que muestra cómo integrar las alertas de ransomware de Microsoft Defender para conservar los puntos de recuperación de Azure Backup. Suponga que se ha producido una infracción en la máquina virtual protegida por Defender y Azure Backup. Defender detecta el ransomware y genera una alerta que incluye detalles de la actividad y recomendaciones sugeridas para corregir el problema. Tan pronto como Defender detecta una señal de ransomware, nuestros clientes tienen muy presente garantizar que las copias de seguridad se conserven (es decir, que no caduquen) para minimizar la pérdida de datos.

Azure Backup proporciona varias funcionalidades de seguridad que le ayudarán a proteger los datos de copia de seguridad. La eliminación temporal, los almacenes inmutables y la autorización multiusuario (MUA) forman parte de una estrategia completa de protección de los datos de copia de seguridad. La eliminación temporal está habilitada de forma predeterminada, con la opción de tenerla siempre activada (irreversible). Los datos de copia de seguridad eliminados temporalmente se conservan sin costo adicional durante 14 días, con la opción de ampliar la duración. Habilitar la inmutabilidad en los almacenes puede proteger los datos de copia de seguridad al bloquear cualquier operación que pudiera provocar la pérdida de puntos de recuperación. Puede configurar la autorización multiusuario (MUA) para Azure Backup como capa adicional de protección para operaciones críticas en los almacenes de Recovery Services. De forma predeterminada, se genera una alerta crítica para una operación destructiva (como detener la protección con la eliminación de datos de copia de seguridad) y se envía un correo electrónico a los propietarios, administradores y coadministradores de la suscripción.

Microsoft Defender for Cloud (MDC) es un servicio de administración de la posición de seguridad en la nube (CSPM) y de plataforma de protección de cargas de trabajo en la nube (CWPP) para todos los recursos de Azure, locales y multinube (Amazon AWS y Google GCP). Defender for Cloud genera alertas de seguridad cuando se identifican amenazas en el entorno local, híbrido o en la nube. Está disponible cuando se habilitan las características de seguridad mejorada. Cada alerta proporciona detalles de los recursos afectados junto con la información que necesita para investigar rápidamente el problema y los pasos que debe seguir para corregir un ataque. Si se produce un ataque de malware o ransomware en una máquina virtual de Azure, Microsoft Defender for Cloud detecta actividades sospechosas y los indicadores asociados con ransomware en una de estas máquinas y genera una alerta de seguridad. Ejemplos de alertas de Defender for Cloud que se desencadenan en una detección de ransomware: indicadores de ransomware detectados, comportamiento similar al ransomware detectado, etc.

Nota

Esta solución de ejemplo se limita a Azure Virtual Machines. Solo puede implementar la aplicación lógica a nivel de suscripción, lo que significa que todas las máquinas virtuales de Azure de la suscripción pueden usar la aplicación lógica para pausar la expiración de los puntos de recuperación en caso de una alerta de seguridad.

Detalles de la solución

Esta solución de ejemplo muestra la integración de Azure Backup con Microsoft Defender for Cloud (MDC) para la detección y la respuesta a las alertas para acelerar la respuesta. En el ejemplo se muestran los tres casos de uso siguientes:

- Posibilidad de enviar alertas por correo electrónico al administrador de copia de seguridad.

- Administrador de seguridad para evaluar y desencadenar manualmente la aplicación lógica para proteger las copias de seguridad.

- Flujo de trabajo para responder automáticamente a la alerta mediante la operación Deshabilitar directiva de copia de seguridad (Detener copia de seguridad y conservar los datos).

Requisitos previos

- Habilitación de Azure Backup para Azure Virtual Machines.

- Habilitación de Microsoft Defender para servidores Plan 2 para la suscripción.

Implementación de Azure Logic Apps

Para implementar Azure Logic Apps, siga estos pasos:

Vaya a GitHub y seleccione Implementar en Azure.

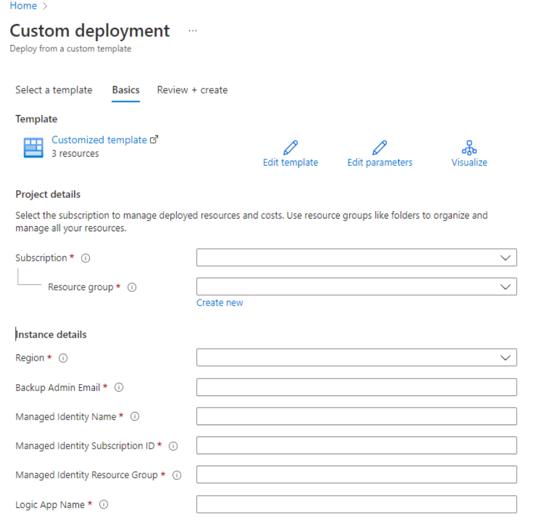

En el panel Implementación, escriba los detalles siguientes:

Suscripción: seleccione la suscripción cuyas máquinas virtuales de Azure debe controlar la aplicación lógica.

Nombre: escriba un nombre adecuado para la aplicación lógica.

Región: elija la región con la que está asociada la suscripción.

Correo electrónico: escriba la dirección de correo electrónico del administrador de copia de seguridad para que reciba alertas cuando se suspenda la directiva.

Grupo de recursos: seleccione el grupo de recursos con el que se deben asociar las aplicaciones lógicas para la implementación.

Identidad administrada: cree y asigne una identidad administrada con los permisos mínimos siguientes para el servicio para realizar la operación Detener copia de seguridad y conservar los datos en el elemento de copia de seguridad de forma automática durante una alerta de malware.

- Colaborador de máquina virtual en la suscripción

- Operador de copia de seguridad en la suscripción

- Lector de seguridad

Nota

Para reforzar aún más la seguridad, se recomienda crear un rol personalizado y asignarlo a la identidad administrada en lugar de los roles integrados anteriores. De esta forma se garantiza que todas las llamadas se ejecutan con privilegios mínimos. Para más información sobre el rol personalizado, consulte el artículo de GitHub.

Suscripción de identidad administrada: escriba el nombre de una suscripción en la que debe residir la identidad administrada.

Grupo de recursos de identidad administrada: escriba el nombre de un grupo de recursos en el que debe residir la identidad administrada.

Nota

Necesita acceso de propietario en la suscripción para implementar la aplicación lógica.

Seleccione Revisar + crear.

Autorización de Office 365 para alertas por correo electrónico

Para autorizar la conexión de API a Office 365, siga estos pasos:

Vaya al grupo de recursos que usó para implementar los recursos de plantilla.

Seleccione la conexión de API de Office365 (que es uno de los recursos que implementó) y seleccione el error que aparece en la conexión de API.

Seleccione Editar la conexión de API.

Seleccione Autorizar.

Nota:

Asegúrese de que se autentica en Microsoft Entra ID.

Seleccione Guardar.

Desencadenamiento de la aplicación lógica

Puede desencadenar la aplicación lógica implementada manual o automáticamente mediante la automatización del flujo de trabajo.

Desencadenamiento manual

Para desencadenar manualmente la aplicación lógica, siga estos pasos:

- Vaya a Microsoft Defender for Cloud y seleccione Alertas de seguridad en el panel izquierdo.

- Seleccione la alerta necesaria para expandir los detalles.

- Seleccione Realizar acción, elija Desencadenar respuesta automatizada y, luego, seleccione Desencadenar aplicación lógica.

- Busque la aplicación lógica implementada por nombre y, luego, seleccione Desencadenar.

Nota

Los permisos mínimos de Azure RBAC necesarios para desencadenar una acción para la alerta de seguridad son:

- Operador de aplicaciones lógicas

- Rol de administrador de seguridad

Desencadenamiento mediante la automatización del flujo de trabajo a través de Azure Portal

La automatización del flujo de trabajo garantiza que, durante una alerta de seguridad, las copias de seguridad correspondientes a la máquina virtual que enfrentan este problema cambian al estado Detener copia de seguridad y conservar, por lo que se suspende la directiva y se detiene la eliminación del punto de recuperación. También puede usar Azure Policy para implementar la automatización del flujo de trabajo.

Nota

El rol mínimo necesario para implementar la automatización del flujo de trabajo es:

- Operador de aplicaciones lógicas

- Administrador de seguridad

Para desencadenar la aplicación lógica mediante el flujo de trabajo automático, siga estos pasos:

Vaya a Defender for Cloud y seleccione Automatización de flujos de trabajo en el panel izquierdo.

Seleccione Agregar automatización de flujo de trabajo para abrir el panel de opciones de la nueva automatización.

Escriba la siguiente información:

- Nombre y descripción: escriba un nombre adecuado para la automatización.

- Suscripción: seleccione la misma suscripción que el ámbito de la aplicación lógica.

- Grupo de recursos: seleccione el grupo de recursos en el que residirá la automatización.

- Tipo de datos de Defender for Cloud: seleccione Alerta de seguridad.

- El nombre de la alerta contiene: seleccione Malware o ransomware.

- Gravedad de la alerta: seleccione Alta.

- Aplicación lógica: seleccione la aplicación lógica que implementó.

Seleccione Crear.

Alertas por correo electrónico

Cuando la directiva de copia de seguridad del elemento de copia de seguridad se deshabilita, la aplicación lógica también envía un correo electrónico al identificador que ha especificado durante la implementación. Idealmente, el identificador de correo electrónico debe ser del administración de copia de seguridad. A continuación, puede investigar la alerta y reanudar las copias de seguridad cuando se resuelva el problema o si es una alarma falsa.

Pasos siguientes

Acerca del plan de copia de seguridad y restauración para protegerse frente al ransomware.