Creación y uso de puntos de conexión privados (experiencia v2) para Azure Backup

Azure Backup le permite realizar de forma segura las operaciones de copia de seguridad y restauración de sus datos desde los almacenes de Recovery Services mediante puntos de conexión privados. Los puntos de conexión privados usan una o más direcciones IP privadas de la red virtual de Azure (VNet) para incorporar el servicio de manera eficaz a VNet.

Actualmente, Azure Backup ofrece una experiencia mejorada en la creación y el uso de puntos de conexión privados en comparación con la experiencia clásica (v1).

En este artículo se describe cómo crear y administrar puntos de conexión privados para Azure Backup en el almacén de Recovery Services.

Creación de un almacén de Recovery Services

Puede crear puntos de conexión privados para Azure Backup solo para los almacenes de Recovery Services que no tengan ningún elemento protegido (o en los que no se haya intentado proteger o registrar ningún elemento en el pasado). Por consiguiente, le recomendamos que cree un nuevo almacén para la configuración de puntos de conexión privados.

Para más información sobre la creación de un nuevo almacén, consulte Creación y configuración de un almacén de Recovery Services. Sin embargo, si tiene almacenes existentes que ya tienen puntos de conexión privados creados, puede volver a crear puntos de conexión privados para ellos con la experiencia mejorada.

Denegación del acceso de red pública al almacén

Puede configurar los almacenes para que denieguen el acceso desde redes públicas.

Siga estos pasos:

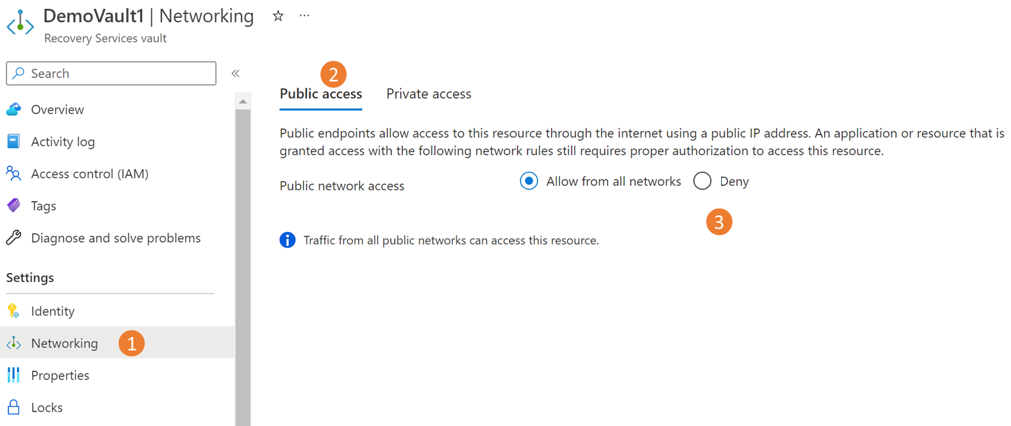

Vaya al almacén>Redes.

En la pestaña Acceso público, seleccione Denegar para impedir el acceso desde redes públicas.

Nota:

- Una vez denegado el acceso, sigue pudiendo acceder al almacén, pero no puede mover datos hacia o desde redes que no contengan puntos de conexión privados. Para obtener más información, consulte Creación de puntos de conexión privados para Azure Backup.

- Actualmente no se admite la denegación del acceso público para los almacenes que tienen habilitada la Restauración entre regiones.

Seleccione Aplicar para guardar los cambios.

Creación de puntos de conexión privados para Azure Backup

Para crear puntos de conexión privados para Azure Backup, siga estos pasos:

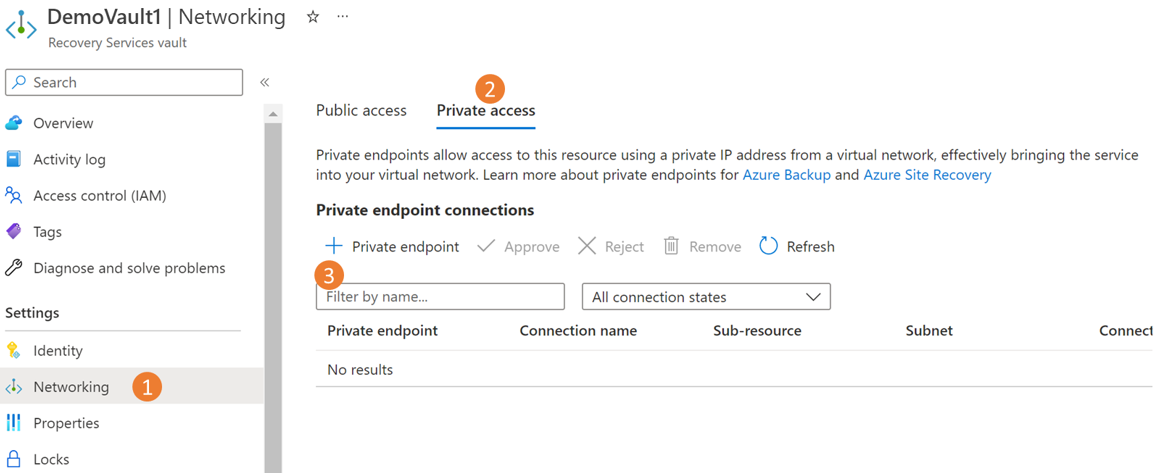

Vaya al *\vault para el que desea crear puntos de conexión privados >Redes.

Vaya a la pestaña Acceso privado y seleccione +Punto de conexión privado para empezar a crear un nuevo punto de conexión privado.

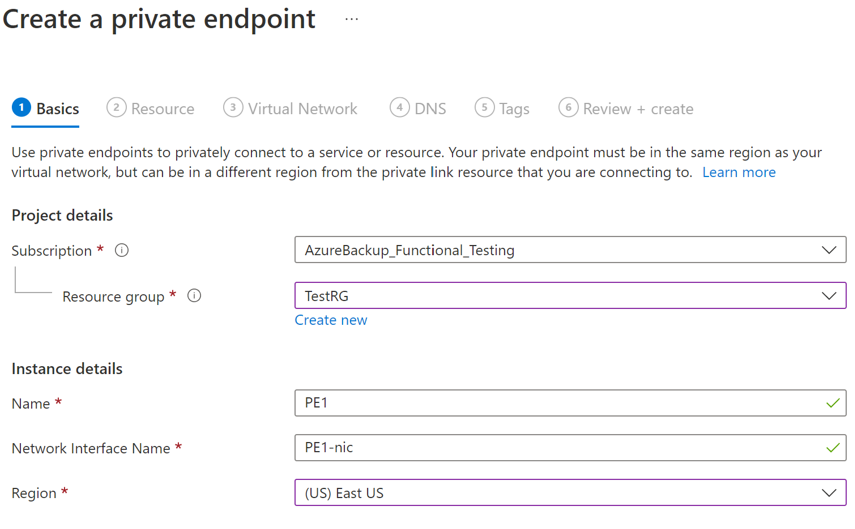

En Crear un punto de conexión privado, ingrese los detalles requeridos:

a. Datos básicos: proporcione los detalles básicos de los puntos de conexión privados. La región debe ser la misma que la del almacén y el recurso del que se realizará la copia de seguridad.

b. Recurso: en esta pestaña, seleccione el recurso PaaS para el que desea crear la conexión y, a continuación, seleccione Microsoft.RecoveryServices/vaults en el tipo de recurso de la suscripción necesaria. Una vez hecho esto, elija el nombre de su almacén de Recovery Services como Recurso y AzureBackup como Subrecurso de destino.

c. Red virtual: en esta pestaña, especifique la red virtual y la subred donde desea que se cree el punto de conexión privado. Esta es la VNet donde está presente la VM.

d. DNS: para conectarse de forma privada, necesita los registros DNS necesarios. Según la configuración de la red, puede elegir una de las siguientes opciones:

- Integre su punto de conexión privado con una zona DNS privada: Seleccione Sí si lo desea integrar.

- Use su servidor DNS personalizado: Seleccione No si desea usar su propio servidor DNS. e. Etiquetas: opcionalmente, puede agregar etiquetas para el punto de conexión privado.

Seleccione Revisar + crear.

Una vez completada la validación, seleccione Crear para crear el punto de conexión privado.

Aprobación de puntos de conexión privados

Si crea el punto de conexión privado como propietario del almacén de Recovery Services, el punto de conexión privado que ha creado se aprueba automáticamente. De lo contrario, el propietario del almacén debe aprobar el punto de conexión privado antes de usarlo.

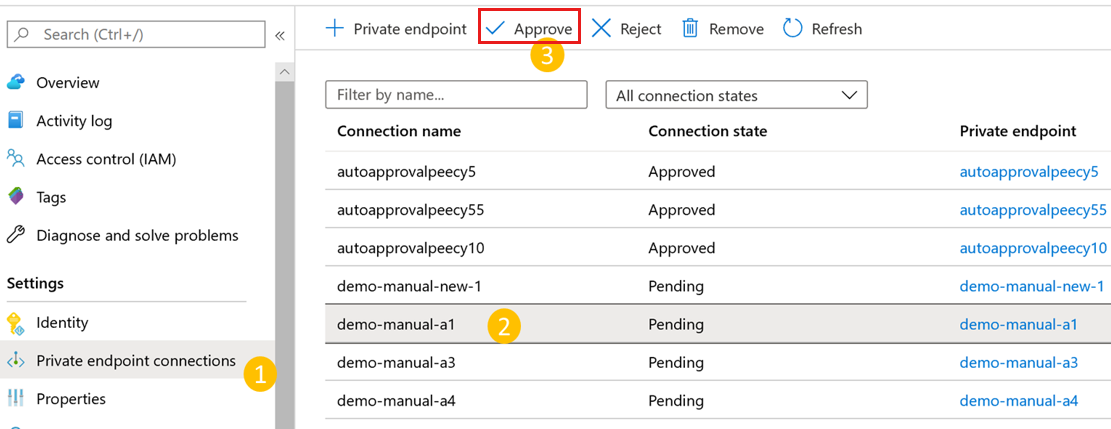

Para aprobar manualmente los puntos de conexión privados mediante el Azure Portal, siga estos pasos:

En su almacén de Recovery Services, vaya a Conexiones de punto de conexión privado en el panel izquierdo.

Seleccione la conexión de punto de conexión privado que desea aprobar.

Seleccione Aprobar.

También puede seleccionar Rechazar o Eliminar si desea rechazar o eliminar la conexión de punto de conexión.

Más información sobre cómo aprobar manualmente los puntos de conexión privados mediante el cliente de Azure Resource Manager para usar el cliente de Azure Resource Manager para aprobar los puntos de conexión privados.

Administración de registros DNS

Necesita los registros DNS necesarios en sus zonas o servidores DNS privados para conectarse de forma privada. Puede integrar su punto de conexión privado directamente con zonas DNS privadas de Azure, o usar los servidores DNS personalizados para ello, en función de las preferencias de red. Esto debe hacerse para los tres servicios: Azure Backup, Azure Blobs y colas.

Al integrar puntos de conexión privados con zonas DNS privadas de Azure

Si decide integrar su punto de conexión privado con zonas DNS privadas,Azure Backup agregará los registros DNS necesarios. Puede ver las zonas DNS privadas que se usan en Configuración DNS del punto de conexión privado. Si estas zonas DNS no se encuentran presentes, se crearán automáticamente durante la creación del punto de conexión privado.

Sin embargo, debe comprobar que su red virtual (que contiene los recursos de los que se va a realizar una copia de seguridad) está correctamente vinculada a las tres zonas DNS privadas, tal y como se describe a continuación.

Nota:

Si usa servidores proxy, puede optar por omitir el servidor proxy o realizar las copias de seguridad a través del servidor proxy. Para omitir un servidor proxy, continúe con las secciones siguientes. Para usar el servidor proxy para realizar las copias de seguridad, consulte detalles de configuración del servidor proxy para el almacén de Recovery Services.

Validación de vínculos de red virtual en zonas DNS privadas

Para cada zona DNS privada listada (para Azure Backup, Blobs y colas), vaya a los vínculos de red virtual respectivos.

Verá una entrada para la red virtual para la que ha creado el punto de conexión privado. Si no ve ninguna entrada, agregue un vínculo de red virtual a todas las zonas DNS que no tengan una.

Durante el uso de un servidor DNS personalizado o archivos de host

Si usa un servidor DNS personalizado, puede usar el reenviador condicional para el servicio de copia de seguridad, blob y FQDN de cola para redirigir las solicitudes DNS a Azure DNS (168.63.129.16). Azure DNS lo redirige a la zona de Azure DNS privado. En dicha configuración, asegúrese de que existe un vínculo de red virtual para la zona Azure Private DNS como se menciona en este artículo.

En la siguiente tabla se enumeran las zonas DNS privadas de Azure requeridas por Azure Backup:

Zona Servicio *.privatelink.<geo>.backup.windowsazure.comCopia de seguridad *.blob.core.windows.netBlob *.queue.core.windows.netCola *.storage.azure.netBlob Nota:

En el texto anterior,

<geo>hace referencia al código de región (por ejemplo, eus y ne para Este de EE. UU. y Norte de Europa respectivamente). Consulte las siguientes listas para ver los códigos de región:Si usa servidores DNS personalizados o archivos host y no tiene configurada la zona Azure Private DNS, deberá agregar los registros DNS requeridos por los puntos de conexión privados a sus servidores DNS o en el archivo host.

Vaya al punto de conexión privado que creó y, a continuación, vaya a Configuración de DNS. A continuación, agregue una entrada para cada FQDN e IP mostrados como registros de tipo A en su DNS.

Si usa un archivo host para la resolución de nombres, haga las entradas correspondientes en el archivo host para cada IP y FQDN según el formato -

<private ip><space><FQDN>.

Nota

Azure Backup puede asignar una nueva cuenta de almacenamiento al almacén para los datos de copia de seguridad, y la extensión o el agente deben acceder a los puntos de conexión correspondientes. Para más información sobre cómo agregar más registros DNS después del registro y la copia de seguridad, consulte el procedimiento para usar puntos de conexión privados para copia de seguridad.

Uso de puntos de conexión privados para Backup

Una vez que los puntos de conexión privados creados para el almacén de la red virtual se han aprobado, puede empezar a usarlos para realizar las copias de seguridad y restauraciones.

Importante

Asegúrese de haber completado correctamente todos los pasos mencionados previamente en el documento antes de continuar. En resumen, debe haber completado los pasos de la siguiente lista:

- Se creó un (nuevo) almacén de Recovery Services

- Se habilitó el almacén para usar la identidad administrada asignada por el sistema

- Se asignaron los permisos relevantes a la identidad administrada del almacén

- Se creó un punto de conexión privado para el almacén

- Se aprobó el punto de conexión privado (si no se aprobó automáticamente)

- Se garantizó que todos los registros DNS se agregaron correctamente (excepto los registros de blobs y colas para los servidores personalizados, que se tratarán en las secciones siguientes).

Comprobación de la conectividad de VM

En la VM, en la red bloqueada, asegúrese de lo siguiente:

- La máquina virtual debe tener acceso a Microsoft Entra ID.

- Ejecute nslookup en la dirección URL de copia de seguridad (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) de la VM para confirmar la conectividad. Esto debe devolver la dirección IP privada asignada a la red virtual.

Configuración de la copia de seguridad

Una vez que confirme que se completó correctamente la lista de comprobación anterior y el acceso, puede seguir configurando la copia de seguridad de las cargas de trabajo en el almacén. Si usa un servidor DNS personalizado, deberá agregar entradas DNS para los blobs y las colas que están disponibles después de configurar la primera copia de seguridad.

Registros DNS para blobs y colas (solo para servidores DNS o archivos de host personalizados) después del primer registro

Después de configurar la copia de seguridad para al menos un recurso en un almacén habilitado para puntos de conexión privados, agregue los registros DNS necesarios para los blobs y las colas tal como se describe a continuación.

Vaya a cada uno de los puntos de conexión privados creados para el almacén y vaya a Configuración DNS.

Agregue una entrada para cada FQDN e IP mostrados como registros de tipo A en su DNS.

Si usa un archivo host para la resolución de nombres, haga las entradas correspondientes en el archivo host para cada IP y FQDN según el formato -

<private ip><space><FQDN>.Además de lo anterior, hay otra entrada necesaria después de la primera copia de seguridad, que se explica aquí.

Copia de seguridad y restauración de cargas de trabajo en VM de Azure (SQL y SAP HANA)

Una vez que se crea y se aprueba el punto de conexión privado, no se requiere ningún otro cambio del lado cliente para usar el punto de conexión privado (a menos que esté usando grupos de disponibilidad de SQL, que se describen más adelante en esta sección). Toda la comunicación y la transferencia de datos desde la red segura al almacén se realizará a través del punto de conexión privado. Sin embargo, si quita los puntos de conexión privados del almacén después de haber registrado un servidor (SQL o SAP HANA), deberá volver a registrar el contenedor con el almacén. No es necesario detener la protección de los mismos.

Registros DNS para blobs (solo para servidores DNS o archivos de host personalizados) después de la primera copia de seguridad

Después de ejecutar la primera copia de seguridad y de usar un servidor DNS personalizado (sin reenvío condicional), es probable que se produzca un error en la copia de seguridad. Si eso ocurre, haga lo siguiente:

Vaya al punto de conexión privado creado para el almacén y vaya a la configuración de DNS.

Agregue una entrada para cada FQDN e IP mostrados como registros de tipo A en su DNS.

Si usa un archivo host para la resolución de nombres, haga las entradas correspondientes en el archivo host para cada IP y FQDN según el formato -

<private ip><space><FQDN>.

Nota:

En este momento, debe poder ejecutar nslookup desde la VM y resolver las direcciones IP privadas cuando se realice en las direcciones URL de almacenamiento y copia de seguridad del almacén.

Durante el uso de grupos de disponibilidad de SQL

Cuando use grupos de disponibilidad de SQL, deberá aprovisionar el reenvío condicional en el DNS de grupo de disponibilidad personalizado como se describe a continuación:

- Inicie sesión en su controlador de dominio.

- En la aplicación de DNS, agregue reenviadores condicionales para las tres zonas DNS (Backup, Blobs y Colas) a la dirección IP 168.63.129.16 o la dirección IP del servidor DNS personalizado, según sea necesario. Las siguientes capturas de pantallas se muestran cuando se reenvía a la dirección IP del host de Azure. Si usa su propio servidor DNS, reemplácelo por la dirección IP del servidor DNS.

Copia de seguridad y restauración mediante el agente de MARS y el servidor DPM

Al usar el agente de MARS para realizar una copia de seguridad de los recursos locales, asegúrese de que la red local (que contiene los recursos de los que se va a realizar la copia de seguridad) está emparejada con la red virtual de Azure que contiene un punto de conexión privado para el almacén, para que pueda usarla. Después, puede continuar con la instalación del agente de MARS y configurar la copia de seguridad como se detalla aquí. Sin embargo, debe asegurarse de que toda la comunicación para la copia de seguridad se produzca solo a través de la red emparejada.

Pero si quita los puntos de conexión privados del almacén después de haber registrado un agente de MARS, deberá volver a registrar el contenedor con el almacén. No es necesario detener la protección de los mismos.

Nota

- Los puntos de conexión privados solo se admiten con el servidor DPM 2022 y versiones posteriores.

- Los puntos de conexión privados aún no se admiten con MABS.

Eliminación de puntos de conexión privados

Para eliminar puntos de conexión privados mediante la API de REST, consulte esta sección.

Pasos siguientes

- Más información sobre el punto de conexión privado para Azure Backup.