Cifrado de datos de copia de seguridad mediante claves administradas por el cliente

Puede usar Azure Backup para cifrar los datos de copia de seguridad mediante claves administradas por el cliente (CMK) en lugar de claves administradas por la plataforma (PMK), que están habilitadas de forma predeterminada. Las claves para cifrar los datos de copia de seguridad deben almacenarse en Azure Key Vault.

La clave de cifrado que se usa para cifrar las copias de seguridad puede ser diferente de la que se usa para el origen. Una clave de cifrado de datos (DEK) basada en AES 256 ayuda a proteger los datos. Las claves de cifrado de claves (KEK), a su vez, ayudan a proteger la DEK. Tiene control total sobre los datos y las claves.

Para permitir el cifrado, debe conceder al almacén de Backup los permisos para obtener acceso a la clave de cifrado en el almacén de claves. Puede cambiar la clave cuando sea necesario.

En este artículo aprenderá a:

- Cree un almacén de Recovery Services.

- Configure el almacén de Recovery Services para cifrar los datos de copia de seguridad mediante CMK.

- Realice una copia de seguridad de los datos en un almacén cifrado a través de CMK.

- Restaurar datos a partir de copias de seguridad.

Consideraciones

Puede usar esta característica (mediante Azure Backup para cifrar los datos de copia de seguridad a través de CMK) para cifrar solo los nuevos almacenes de Recovery Services. No se admite ningún almacén que contenga elementos existentes registrados o que intenten registrarse en él.

Después de habilitar el cifrado mediante CMK para un almacén de Recovery Services, no se puede revertir al uso de PMK (valor predeterminado). Puede cambiar las claves de cifrado para cumplir los requisitos.

Esta característica actualmente no admite la copia de seguridad a través del agente de Microsoft Azure Recovery Services (MARS), y es posible que no pueda usar un almacén cifrado con CMK para la copia de seguridad a través del agente de MARS. El agente de MARS usa el cifrado basado en frase de contraseña. Esta característica tampoco admite la copia de seguridad de máquinas virtuales (VM) que creó en el modelo de implementación clásica.

Esta característica no está relacionada con Azure Disk Encryption, que usa el cifrado basado en invitado del disco de una máquina virtual mediante BitLocker para Windows y DM-Crypt para Linux.

Solo puede cifrar el almacén de Recovery Services mediante claves que se almacenan en Azure Key Vault y que se encuentran en la misma región. Además, las claves deben ser admitidas claves RSA y deben estar en estado habilitado.

Actualmente no se admite el traslado de un almacén de Recovery Services cifrado con CMK entre grupos de recursos y suscripciones.

Al mover un almacén de Recovery Services que ya está cifrado a través de CMK a un nuevo inquilino, debe actualizar el almacén de Recovery Services para volver a crear y volver a configurar la identidad administrada del almacén y CMK (que debe estar en el nuevo inquilino). Si no actualiza el almacén, se producirá un error en las operaciones de copia de seguridad y restauración. También debe volver a configurar los permisos de control de acceso basado en rol (RBAC) de Azure que configure en la suscripción.

Puede configurar esta característica a través de Azure Portal y PowerShell. Use Az module 5.3.0 o posterior para usar CMK para copias de seguridad en el almacén de Recovery Services.

Advertencia

Si usa PowerShell para administrar las claves de cifrado de Backup, no se recomienda actualizar las claves desde el portal. Si actualiza las claves desde el portal, no puede usar PowerShell para actualizar las claves aún más hasta que haya una actualización de PowerShell para admitir el nuevo modelo. Sin embargo, puede seguir actualizando las claves desde Azure Portal.

Si no ha creado y configurado el almacén de Recovery Services, vea este artículo.

Configuración de un almacén para cifrar mediante claves administradas por el cliente

Para configurar un almacén, realice las siguientes acciones en secuencia:

Habilite una identidad administrada para el almacén de Recovery Services.

Asigne permisos al almacén de Recovery Services para acceder a la clave de cifrado en Azure Key Vault.

Habilite la eliminación temporal y la protección de purga en Azure Key Vault.

Asignación de la clave de cifrado al almacén de Recovery Services.

En las secciones siguientes se describe detalladamente cada una de estas acciones.

Habilitación de una identidad administrada para el almacén de Recovery Services

Azure Backup usa identidades administradas asignadas por el sistema e identidades administradas asignadas por el usuario para autenticar el almacén de Recovery Services para obtener acceso a las claves de cifrado almacenadas en Azure Key Vault. Puede elegir qué identidad administrada se va a usar.

Nota:

Después de habilitar una identidad administrada, debe no deshabilitarla (incluso temporalmente). Deshabilitar la identidad administrada puede provocar un comportamiento incoherente.

Habilitación de una identidad administrada asignada por el sistema en el almacén

Elija un cliente:

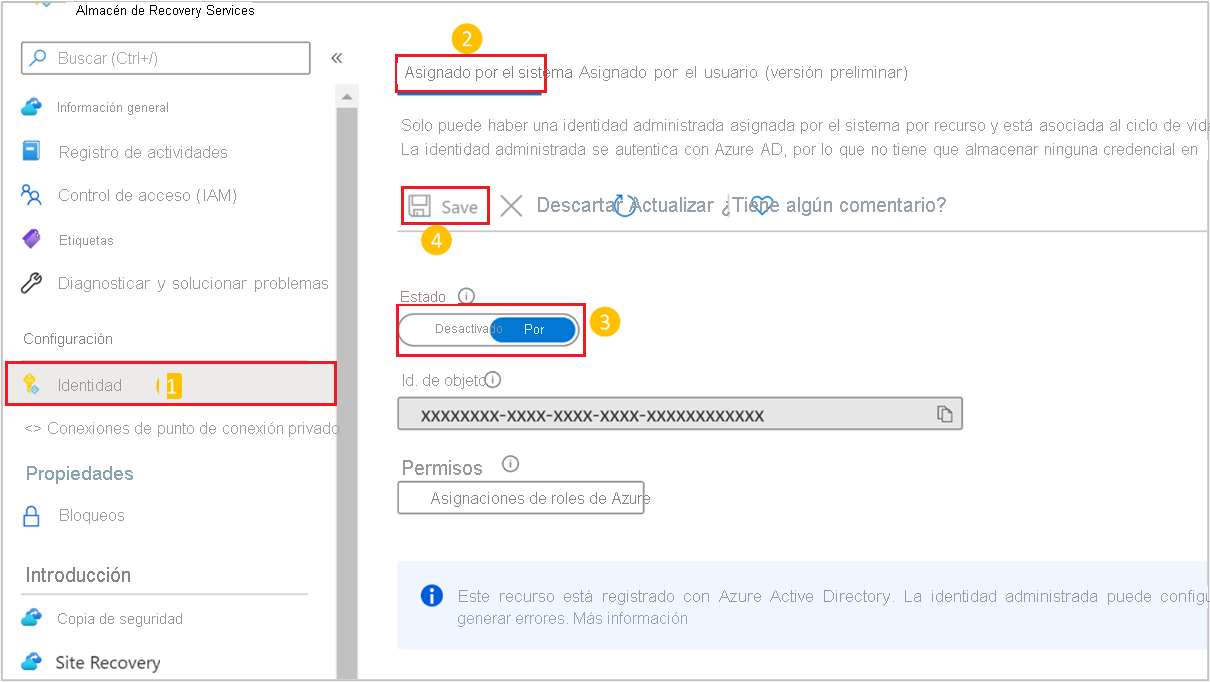

Vaya al almacén de Recovery Services> Identidad.

Vaya a la pestaña Asignado por el sistema.

Cambie Estado a Al.

Seleccione Guardar para habilitar la identidad para el almacén.

Los pasos anteriores generan un identificador de objeto, que es la identidad administrada asignada por el sistema del almacén.

Asignación de una identidad administrada asignada por el usuario al almacén (en versión preliminar)

Nota:

Los almacenes que usan identidades administradas asignadas por el usuario para el cifrado de CMK no admiten el uso de puntos de conexión privados para Backup.

Los almacenes de claves que limitan el acceso a redes específicas aún no se admiten para su uso con identidades administradas asignadas por el usuario para el cifrado de CMK.

Para asignar la identidad administrada asignada por el usuario para el almacén de Recovery Services, elija un cliente:

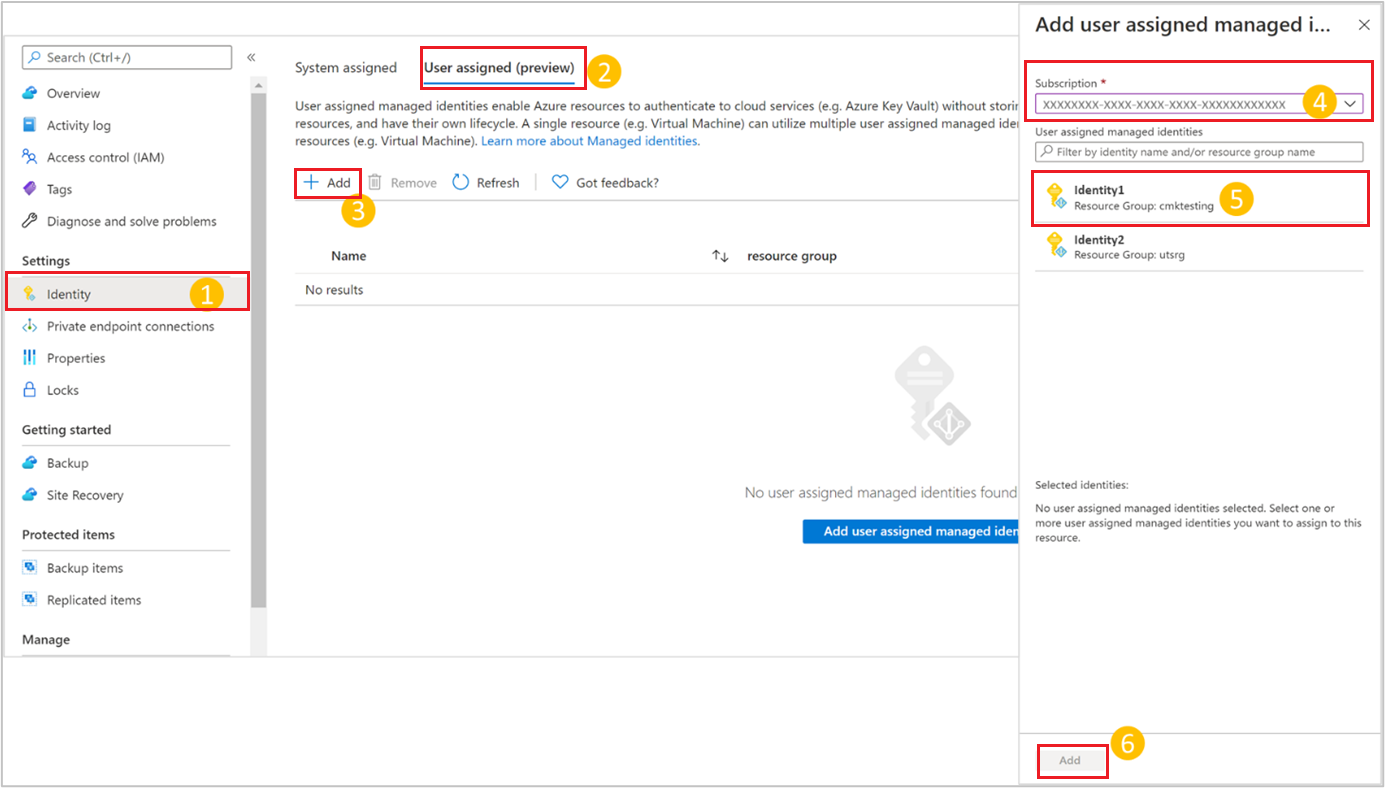

Vaya al almacén de Recovery Services> Identidad.

Seleccione la pestaña Usuario asignado (versión preliminar).

Seleccione + Agregar para agregar una identidad asignada por el usuario.

En el panel Agregar identidad administrada asignada por el usuario, seleccione la suscripción de su identidad.

Seleccione la identidad de la lista. También puede filtrar por el nombre de la identidad o grupo de recursos.

Seleccione Agregar para terminar de asignar la identidad.

Asignar permisos al almacén de Recovery Services para obtener acceso a la clave de cifrado en Azure Key Vault

Ahora debe permitir que la identidad administrada del almacén de Recovery Services acceda al almacén de claves que contiene la clave de cifrado.

Si usa una identidad asignada por el usuario, debe asignarle los mismos permisos.

Elija un cliente:

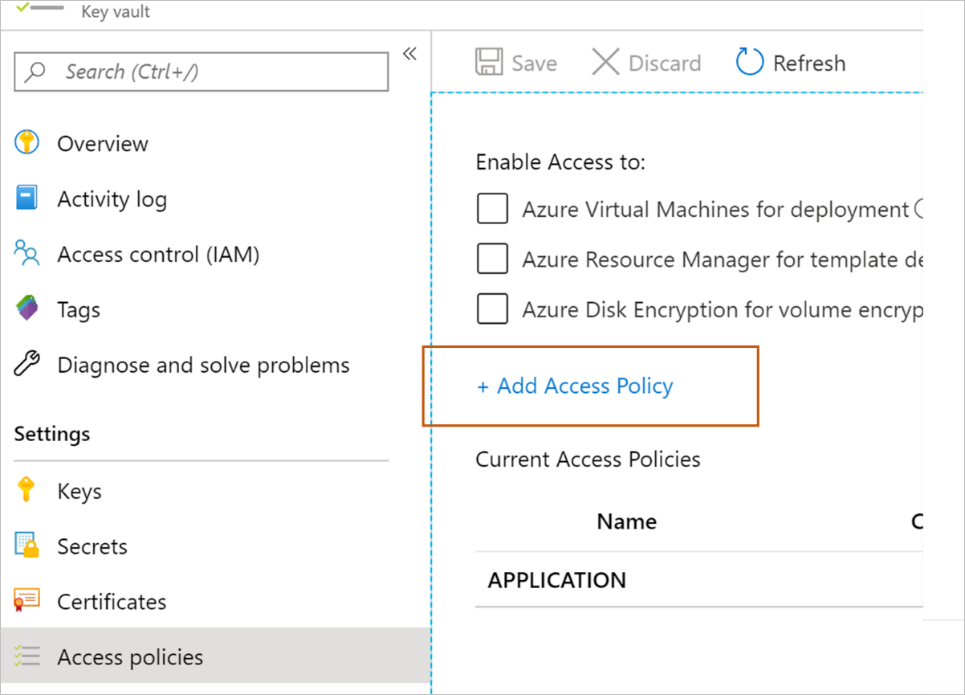

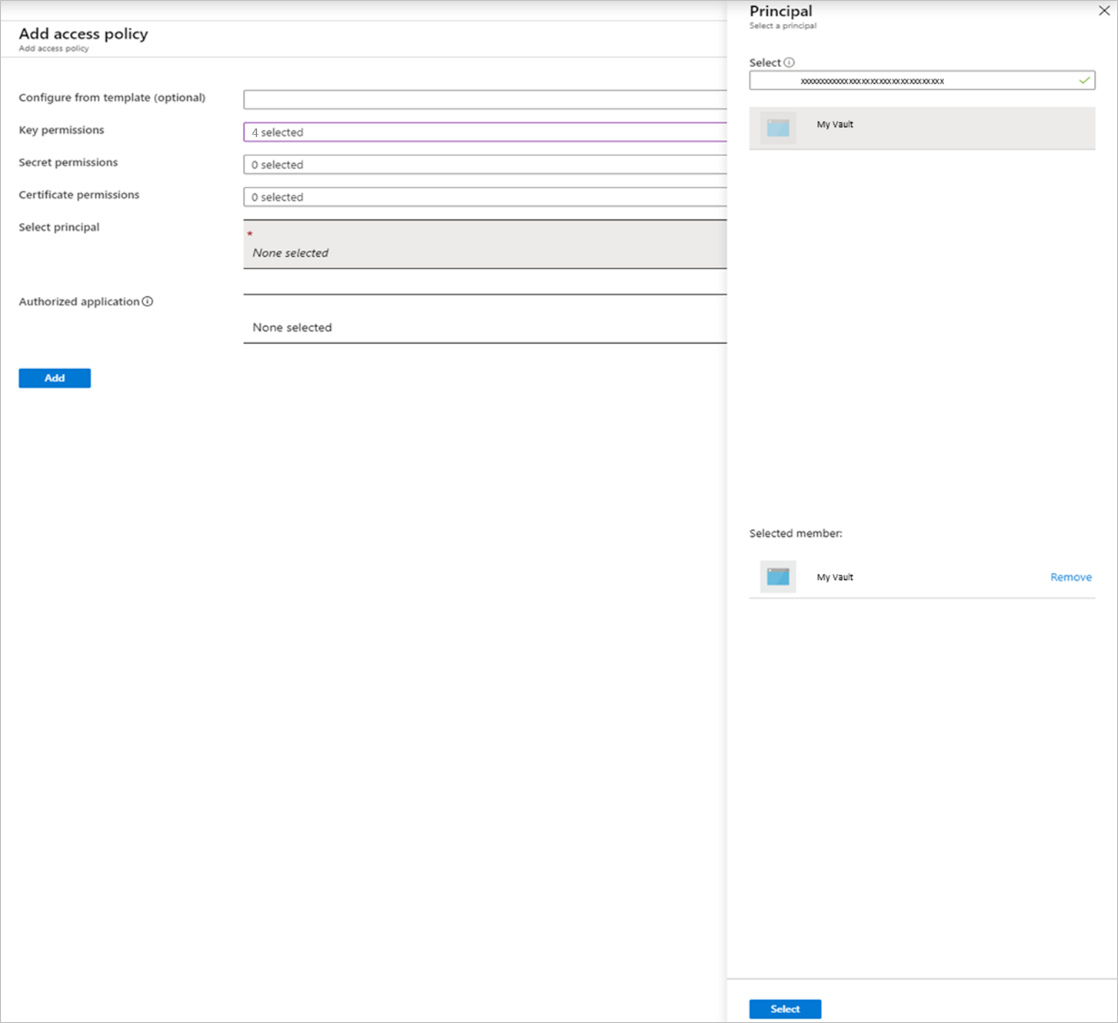

Vaya a Almacén de claves de>Directivas de acceso. Seleccione +Agregar directiva de acceso.

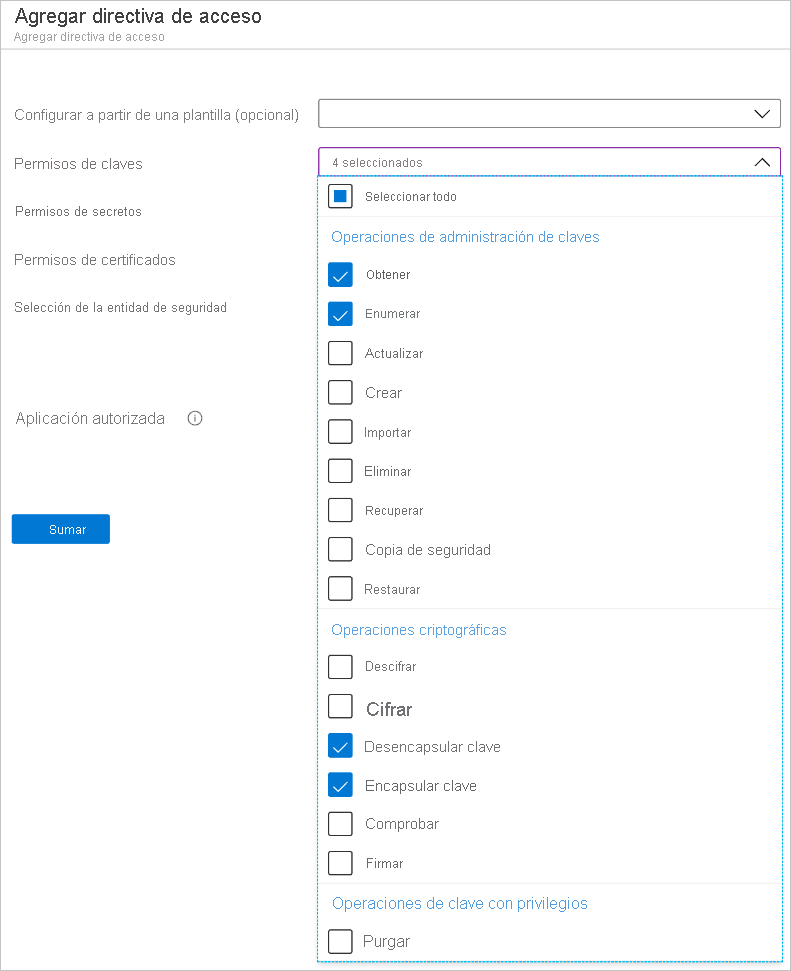

Especifique las acciones que se van a permitir en la clave. Para Permisos de clave, seleccione Obtener operaciones, Lista de, clave desencapsulado, y encapsular clave.

Vaya a Seleccione la entidad de seguridad y busque el almacén en el cuadro de búsqueda mediante su nombre o identidad administrada. Cuando aparezca el almacén, selecciónelo y, a continuación, elija Seleccione en la parte inferior del panel.

Seleccione Agregar para agregar la nueva directiva de acceso.

Seleccione Guardar para guardar los cambios realizados en la directiva de acceso del almacén de claves.

También puede asignar un rol de RBAC al almacén de Recovery Services que contiene los permisos mencionados anteriormente, como el rol de Agente criptográfico de Key Vault. Este rol puede contener permisos adicionales.

Habilitación de la protección contra eliminación y purga en Azure Key Vault

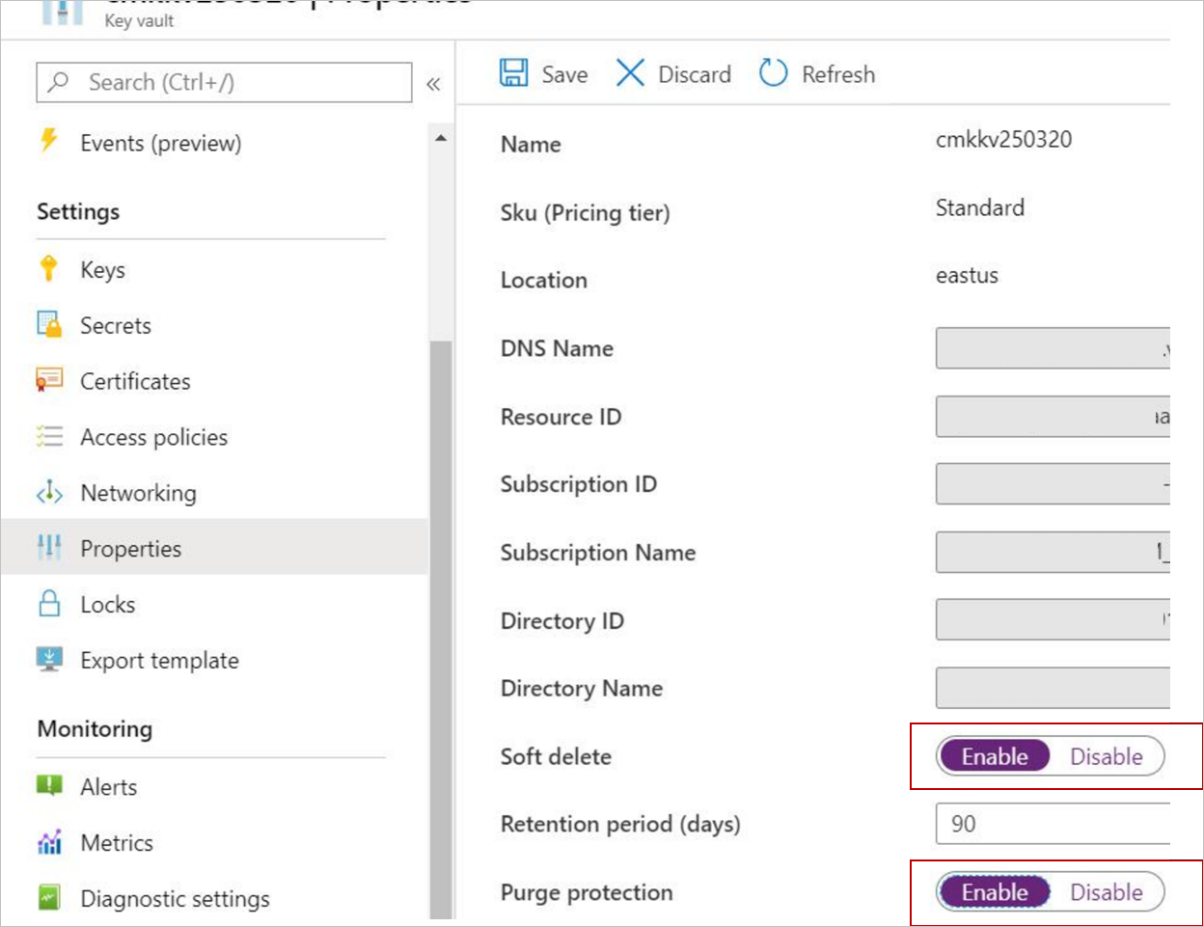

Debe habilitar la protección contra eliminación temporal y de purga en el almacén de claves que almacena la clave de cifrado.

Elija un cliente:

Puede habilitar la eliminación temporal y la protección de purga desde la interfaz de Azure Key Vault, como se muestra en la captura de pantalla siguiente. Como alternativa, puede establecer estas propiedades al crear el almacén de claves. Más información sobre estas propiedades de Key Vault.

Asignación de una clave de cifrado al almacén de Recovery Services

Antes de seleccionar la clave de cifrado del almacén, asegúrese de que se ha realizado correctamente:

- Habilitó la identidad administrada del almacén de Recovery Services y le asignó los permisos necesarios.

- Se ha habilitado la eliminación temporal y la protección de purga para el almacén de claves.

- No tenga ningún elemento protegido o registrado en el almacén de Recovery Services para el que desea habilitar el cifrado CMK.

Para asignar la clave y seguir los pasos, elija un cliente:

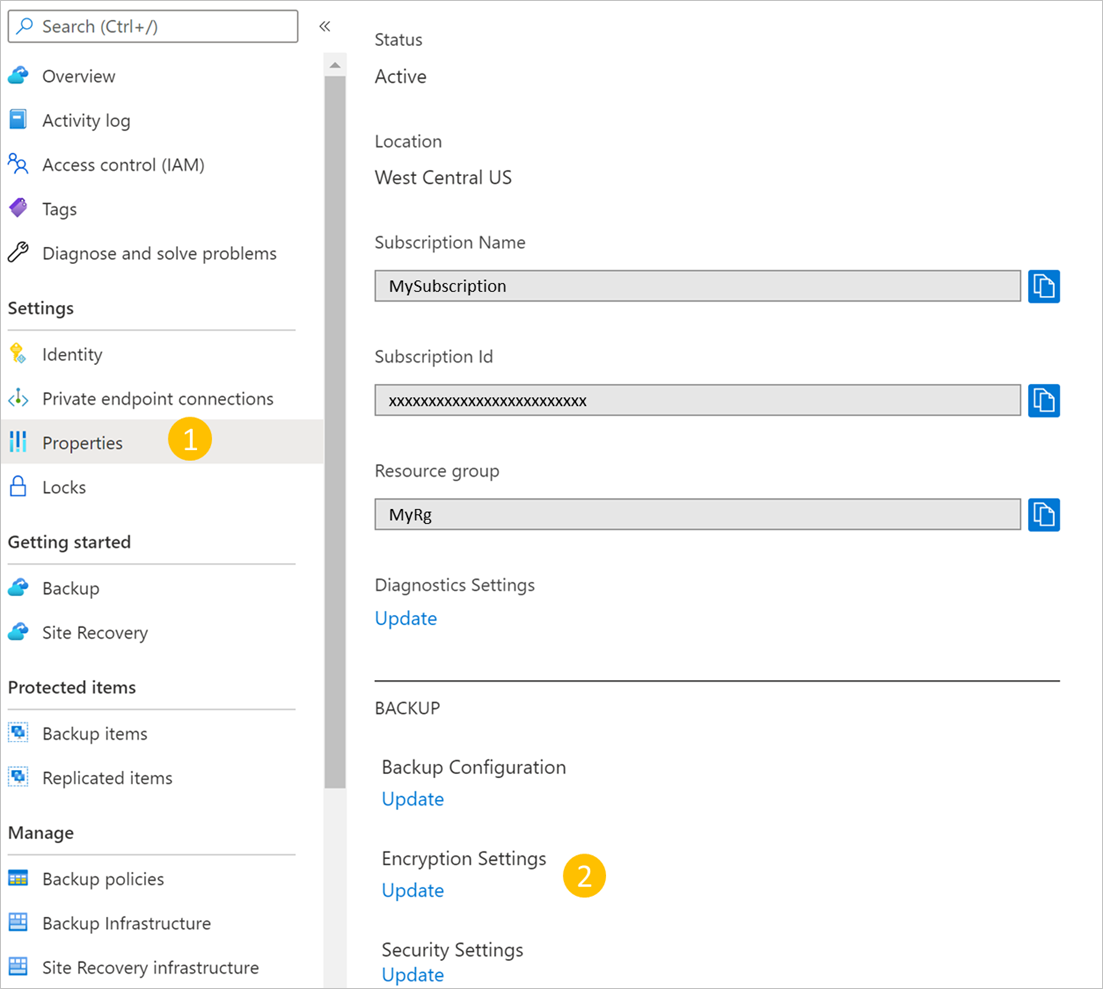

Vaya a el almacén de Recovery Services>Propiedades.

En Configuración de cifrado, seleccione Actualizar.

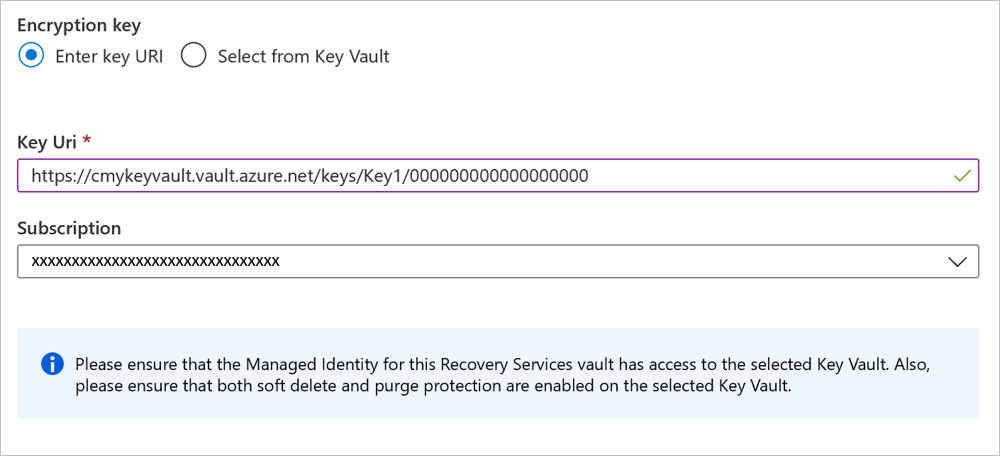

En el panel Configuración de cifrado, seleccione Usar su propia clave y, a continuación, especifique la clave mediante una de las siguientes opciones. Asegúrese de usar una clave RSA que esté en un estado habilitado.

Seleccione Escriba el URI de clave. En el cuadro Uri de clave, escriba el URI de la clave que desea usar para cifrar los datos en este almacén de Recovery Services. También puede obtener este URI de clave a partir de la clave correspondiente en el almacén de claves. En el cuadro Suscripción, especifique la suscripción para el almacén de claves que contiene esta clave.

Asegúrese de copiar correctamente el URI de la clave. Se recomienda usar el botón Copiar en el Portapapeles proporcionado con el identificador de clave.

Cuando se especifica la clave de cifrado mediante el URI de clave completa con el componente de versión, la clave no rotará automáticamente. Debe actualizar las claves manualmente especificando la nueva clave o versión cuando sea necesario. Como alternativa, quite el componente de versión del URI de la clave para aplicar la rotación automática.

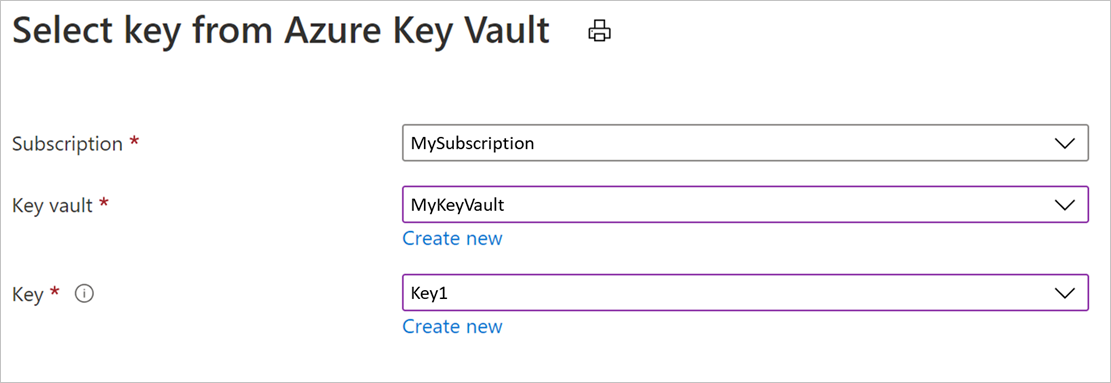

Elija Seleccione en key Vault. En el panel Selector de claves, busque y seleccione la clave en el almacén de claves.

Al especificar la clave de cifrado mediante el panel del Selector de claves, la clave rotará automáticamente cada vez que se habilite una versión nueva de la clave. Obtenga más información sobre la habilitación de la rotación automática de claves de cifrado.

Seleccione Guardar.

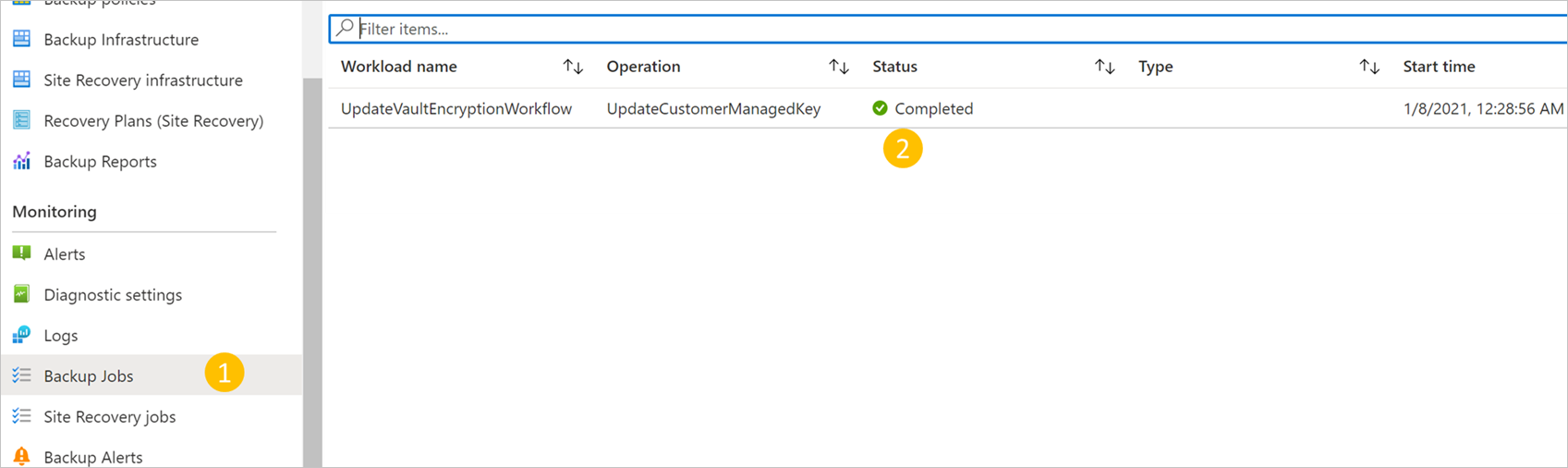

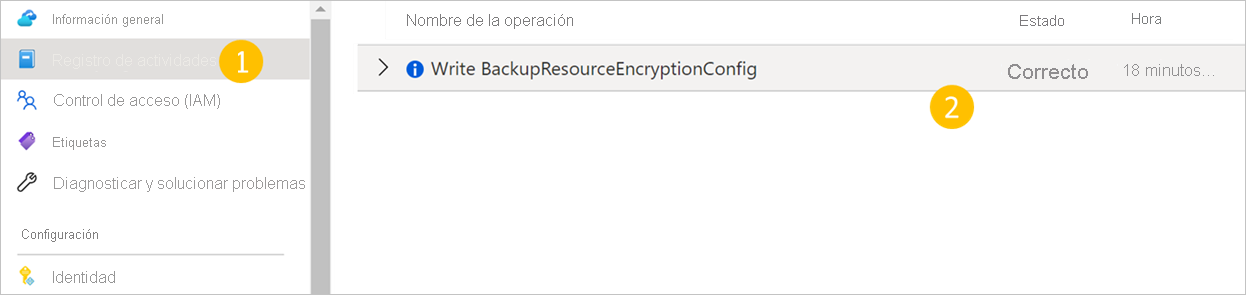

Realice un seguimiento del progreso y el estado de la asignación de la clave de cifrado mediante la vista Trabajos de copia de seguridad en el menú de la izquierda. El estado pronto debería cambiar a Correcto. El almacén ahora cifrará todos los datos con la clave especificada como KEK.

Las actualizaciones de claves de cifrado también se registran en el registro de actividad del almacén.

Copia de seguridad de datos en un almacén cifrado mediante claves administradas por el cliente

Antes de configurar la protección de copia de seguridad, confirme que ha realizado correctamente lo siguiente:

- Ha creado el almacén de Recovery Services.

- Habilitó la identidad administrada asignada por el sistema del almacén de Recovery Services o asignó una identidad administrada asignada por el usuario al almacén.

- Permisos asignados al almacén de Recovery Services (o la identidad administrada asignada por el usuario) para acceder a las claves de cifrado desde el almacén de claves.

- Se habilitó la eliminación temporal y la protección de purga para el almacén del almacén de claves.

- Se asignó una clave de cifrado válida para el almacén de Recovery Services.

Esta lista de comprobación es importante porque después de configurar (o intentar configurar) un elemento para realizar una copia de seguridad en un almacén cifrado que no sea CMK, no se puede habilitar el cifrado CMK en él. Sigue usando PMK.

El proceso para configurar y realizar copias de seguridad en un almacén de Recovery Services cifrado a través de CMK es el mismo que el proceso para configurar y realizar copias de seguridad en un almacén que usa PMK. No hay ningún cambio en la experiencia. Esta instrucción es cierta para la copia de seguridad de máquinas virtuales de Azure y la copia de seguridad de cargas de trabajo que se ejecutan dentro de una máquina virtual (por ejemplo, SAP HANA o bases de datos de SQL Server ).

Restauración de datos a partir de una copia de seguridad

Restauración de datos desde una copia de seguridad de máquina virtual

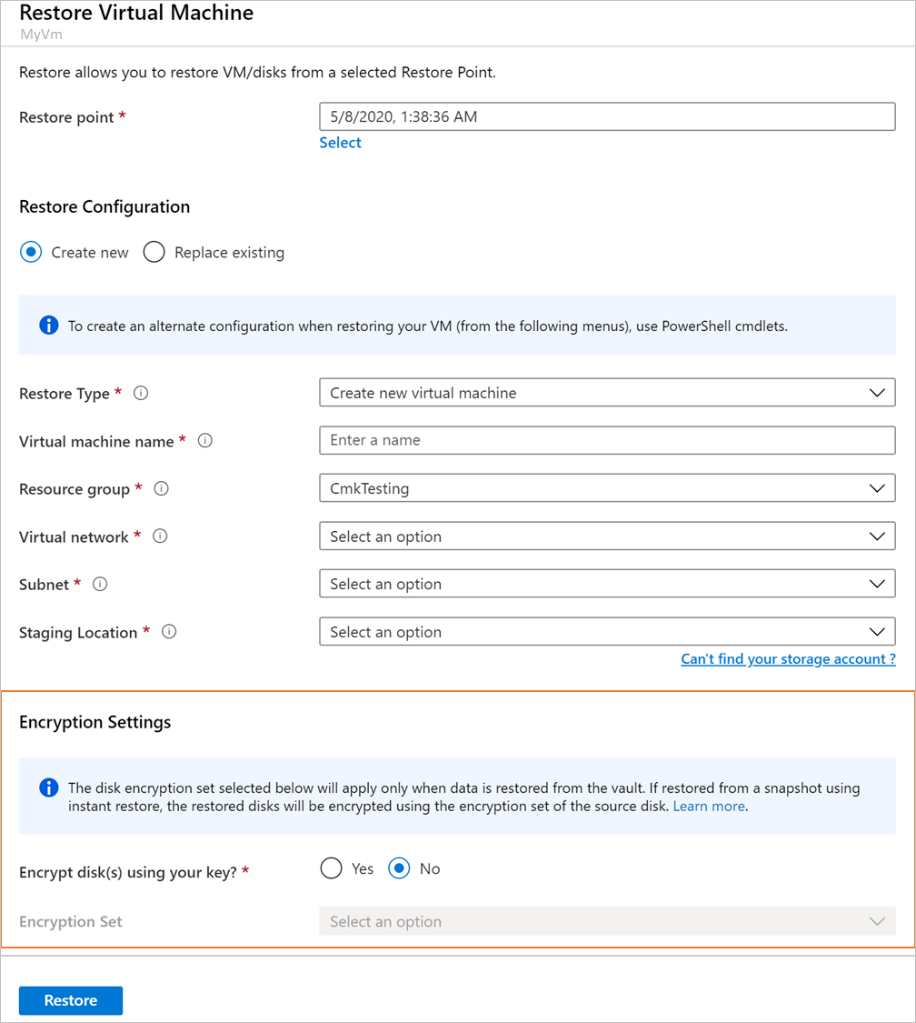

Puede restaurar los datos almacenados en el almacén de Recovery Services según los pasos descritos en este artículo. Al restaurar desde un almacén de Recovery Services cifrado a través de CMK, puede optar por cifrar los datos restaurados mediante un conjunto de cifrado de disco (DES).

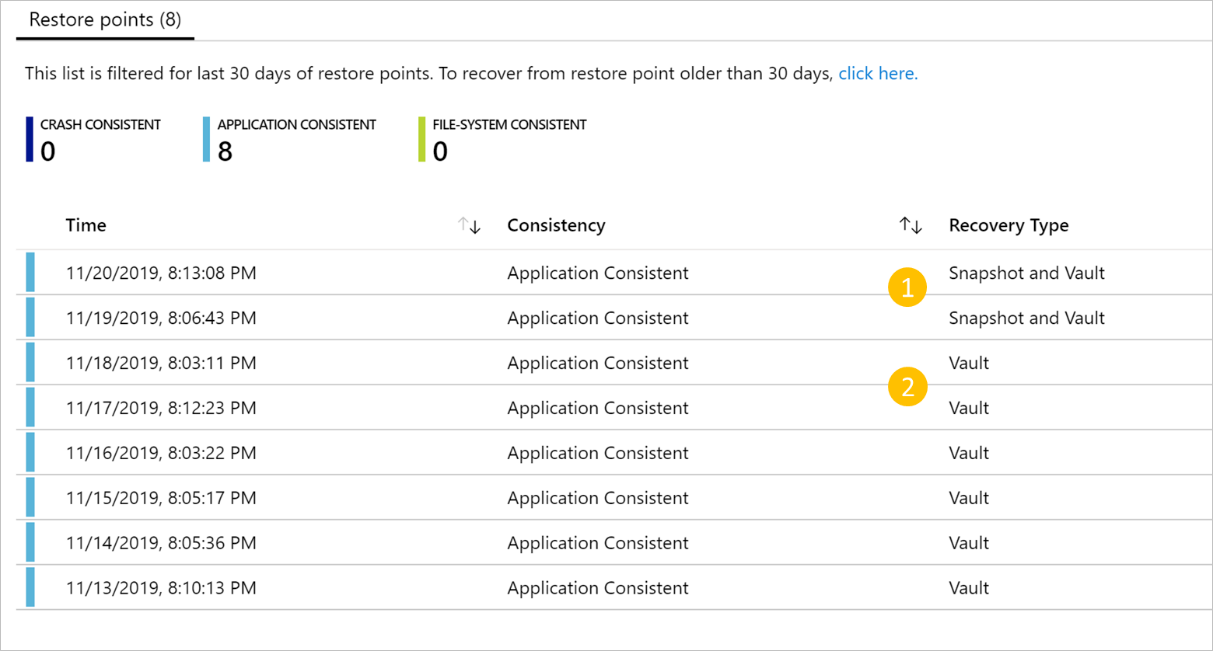

La experiencia que describe esta sección solo se aplica al restaurar datos desde almacenes cifrados con CMK. Al restaurar datos desde un almacén que no usa el cifrado CMK, los datos restaurados se cifran a través de PMK. Si restaura desde una instantánea de recuperación instantánea, los datos restaurados se cifran mediante el mecanismo que usó para cifrar el disco de origen.

Restauración de un disco o una máquina virtual

Al recuperar un disco o una máquina virtual desde un punto de recuperación Instantáneas, los datos restaurados se cifran con el DES que usó para cifrar los discos de la máquina virtual de origen.

Al restaurar un disco o una máquina virtual desde un punto de recuperación con Tipo de recuperación como Vault, puede elegir cifrar los datos restaurados mediante un DES que especifique. Como alternativa, puede seguir restaurando los datos sin especificar un DES. En ese caso, se aplica la configuración de cifrado en la máquina virtual.

Durante la restauración entre regiones, las máquinas virtuales de Azure habilitadas para CMK (que no se realizan copias de seguridad en un almacén de Recovery Services habilitado para CMK) se restauran como máquinas virtuales habilitadas para CMK en la región secundaria.

Puede cifrar el disco restaurado o la máquina virtual una vez completada la restauración, independientemente de la selección que haya realizado al iniciar la restauración.

Selección de un conjunto de cifrado de disco durante la restauración desde un punto de recuperación del almacén

Elija un cliente:

Para especificar un DES en Configuración de cifrado en el panel de restauración, siga estos pasos:

¿Para Cifrar discos mediante la clave?, seleccione Sí.

En la lista desplegable Conjunto de cifrado, seleccione el DES que desea usar para los discos restaurados. Asegúrese de que tiene acceso al DES.

Nota:

Se admite la capacidad de elegir un DES mientras se restaura si realiza una restauración entre regiones. Sin embargo, actualmente no se admite si va a restaurar una máquina virtual que usa Azure Disk Encryption.

Restauración de archivos

Al realizar una restauración de archivos, los datos restaurados se cifran con la clave que usó para cifrar la ubicación de destino.

Restaurar bases de datos de SAP HANA/SQL en máquinas virtuales de Azure

Al restaurar desde una base de datos de SAP HANA o SQL Server de copia de seguridad que se ejecuta en una máquina virtual de Azure, los datos restaurados se cifran mediante la clave de cifrado que usó en la ubicación de almacenamiento de destino. Puede ser una CMK o un PMK que se usa para cifrar los discos de la máquina virtual.

Otros temas

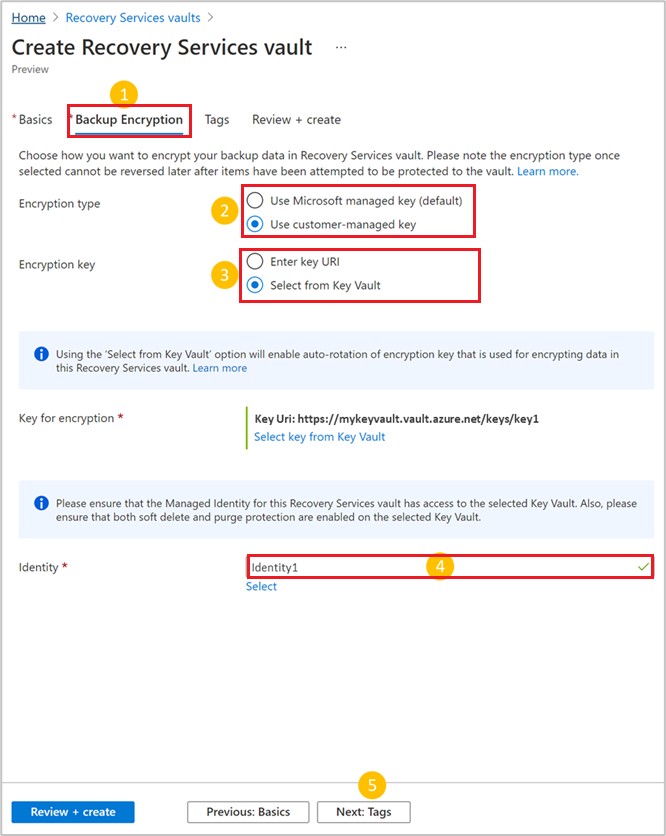

Habilitación del cifrado mediante claves administradas por el cliente en la creación del almacén (en versión preliminar)

La habilitación del cifrado en la creación del almacén mediante CMK está en versión preliminar pública limitada y requiere la inscripción de permitidos de suscripciones. Para suscribirse a la versión preliminar, rellene el formulario y escríbanos en AskAzureBackupTeam@microsoft.com.

Cuando la suscripción está en la lista de permitidos, aparece la pestaña Cifrado de copia de seguridad. Use esta pestaña para habilitar el cifrado en la copia de seguridad mediante CMK durante la creación de un nuevo almacén de Recovery Services.

Para habilitar el cifrado, siga estos pasos:

En la pestaña Cifrado de copia de seguridad, especifique la clave de cifrado y la identidad que se va a usar para el cifrado. La configuración solo se aplica a la copia de seguridad y es opcional.

En Tipo de cifrado, seleccione Usar clave administrada por el cliente.

Para especificar la clave que se va a usar para el cifrado, seleccione la opción adecuada para Clave de cifrado. Puede proporcionar el URI de la clave de cifrado o buscar la clave y seleccionarla.

Si especifica la clave mediante la opciónSeleccionarla de Key Vault, la habilitación automática de la clave de cifrado se habilita automáticamente. Obtenga más información sobre la rotación automática.

Para Identity, especifique la identidad administrada asignada por el usuario para administrar el cifrado mediante CMK. Elija Seleccionar para ir a y seleccione la identidad necesaria.

Agregue etiquetas (opcional) y continúe con la creación del almacén.

Habilitar la rotación automática de las claves de cifrado

Para especificar la CMK para cifrar las copias de seguridad, use una de las siguientes opciones:

- Escriba el URI de clave

- Seleccionar de Key Vault

Con la opciónSeleccionar de Key Vault habilita la autorización de la clave seleccionada. Esta opción elimina el esfuerzo manual para actualizar a la siguiente versión. Sin embargo, al usar esta opción:

- La actualización a la versión de la clave puede tardar hasta una hora en surtir efecto.

- Después de que se aplique una actualización de clave, la versión anterior también debe estar disponible (en un estado habilitado) para al menos un trabajo de copia de seguridad posterior.

Al especificar la clave de cifrado mediante el URI de clave completa, la clave no se rotará automáticamente. Debe realizar las actualizaciones de claves manualmente especificando la nueva clave cuando sea necesario. Para habilitar la rotación automática, quite el componente de versión del URI de clave.

Uso de Azure Policy para auditar y aplicar el cifrado mediante claves administradas por el cliente (en versión preliminar)

Con Azure Backup, puede usar Azure Policy para auditar y aplicar el cifrado de datos en el almacén de Recovery Services mediante CMK. Puede usar la directiva de auditoría para auditar almacenes cifrados mediante CMK que se habilitaron después del 1 de abril de 2021.

En el caso de los almacenes que tienen habilitado el cifrado CMK antes del 1 de abril de 2021, es posible que la directiva no se aplique o que muestre resultados falsos negativos. Es decir, es posible que estos almacenes se notifiquen como no conformes a pesar de tener habilitado el cifrado CMK.

Para usar la directiva de auditoría para los almacenes de auditoría con el cifrado CMK habilitado antes del 1 de abril de 2021, use Azure Portal para actualizar una clave de cifrado. Este enfoque le ayuda a actualizar al nuevo modelo. Si no quiere cambiar la clave de cifrado, vuelva a proporcionar la misma clave mediante el URI de la clave o la opción de selección de clave.

Advertencia

Si usa PowerShell para administrar claves de cifrado para la copia de seguridad, no se recomienda actualizar una clave de cifrado desde el portal. Si actualiza una clave desde el portal, no puede usar PowerShell para actualizar la clave de cifrado hasta que haya una actualización de PowerShell para admitir el nuevo modelo. Sin embargo, puede seguir actualizando la clave desde el portal.

Preguntas más frecuentes

¿Puedo cifrar un almacén de Backup existente mediante claves administradas por el cliente?

No. Solo puede habilitar el cifrado de CMK para nuevos almacenes. Un almacén nunca debe haber tenido ningún elemento protegido. De hecho, no debe intentar proteger ningún elemento en el almacén antes de habilitar el cifrado mediante CMK.

Intenté proteger un elemento en el almacén, pero se produjo un error y el almacén todavía no contiene elementos protegidos. ¿Puedo habilitar el cifrado de CMK para este almacén?

No. El almacén no debe haber intentado proteger ningún elemento en el pasado.

Tengo un almacén que usa el cifrado CMK. ¿Puedo revertir posteriormente al cifrado PMK incluso si tengo elementos de copia de seguridad protegidos en el almacén?

No. Después de habilitar el cifrado de CMK, no se puede revertir al uso de PMK. Puede cambiar las claves según sus requisitos.

¿El cifrado de CMK para Azure Backup se aplica también a Azure Site Recovery?

No. En este artículo se describe solo el cifrado de los datos de copia de seguridad. Para Azure Site Recovery, debe establecer la propiedad por separado como disponible en el servicio.

He perdido uno de los pasos descritos en este artículo y he seguido para proteger mi origen de datos. ¿Puedo seguir usando el cifrado de CMK?

Si no sigue los pasos descritos en el artículo y continúa con la protección de elementos, es posible que el almacén no pueda usar el cifrado de CMK. Se recomienda usar esta lista de comprobación antes de proteger los elementos.

¿El uso del cifrado CMK se agrega al coste de mis copias de seguridad?

El uso del cifrado CMK para Copia de seguridad no conlleva ningún coste adicional. Pero es posible que siga incurriendo en costes para usar el almacén de claves donde se almacena la clave.

Pasos siguientes

Introducción a las características de seguridad de Azure Backup

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de