Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

NC2 proporciona nubes privadas basadas en Nutanix en Azure. Las implementaciones de software y hardware en nubes privadas de AVS están totalmente integradas y automatizadas en Azure. Implemente y administre la nube privada a través de Azure Portal, la CLI o PowerShell.

Una nube privada incluye clústeres con:

- Hosts de servidor sin sistema operativo dedicados aprovisionados con el hipervisor AHV de Nutanix

- Nutanix Prism Central para administrar nutanix Prism Element, Nutanix AHV y Nutanix AOS.

- Redes definidas por software de Nutanix Flow para máquinas virtuales de carga de trabajo de Nutanix AHV

- Almacenamiento definido por software de Nutanix AOS para máquinas virtuales de carga de trabajo de Nutanix AHV

- Nutanix Move para la movilidad de las cargas de trabajo

- Recursos del subyacente de Azure (necesarios para la conectividad y para operar la nube privada)

Las nubes privadas se instalan y administran dentro de una suscripción a Azure. El número de nubes privadas dentro de una suscripción es escalable.

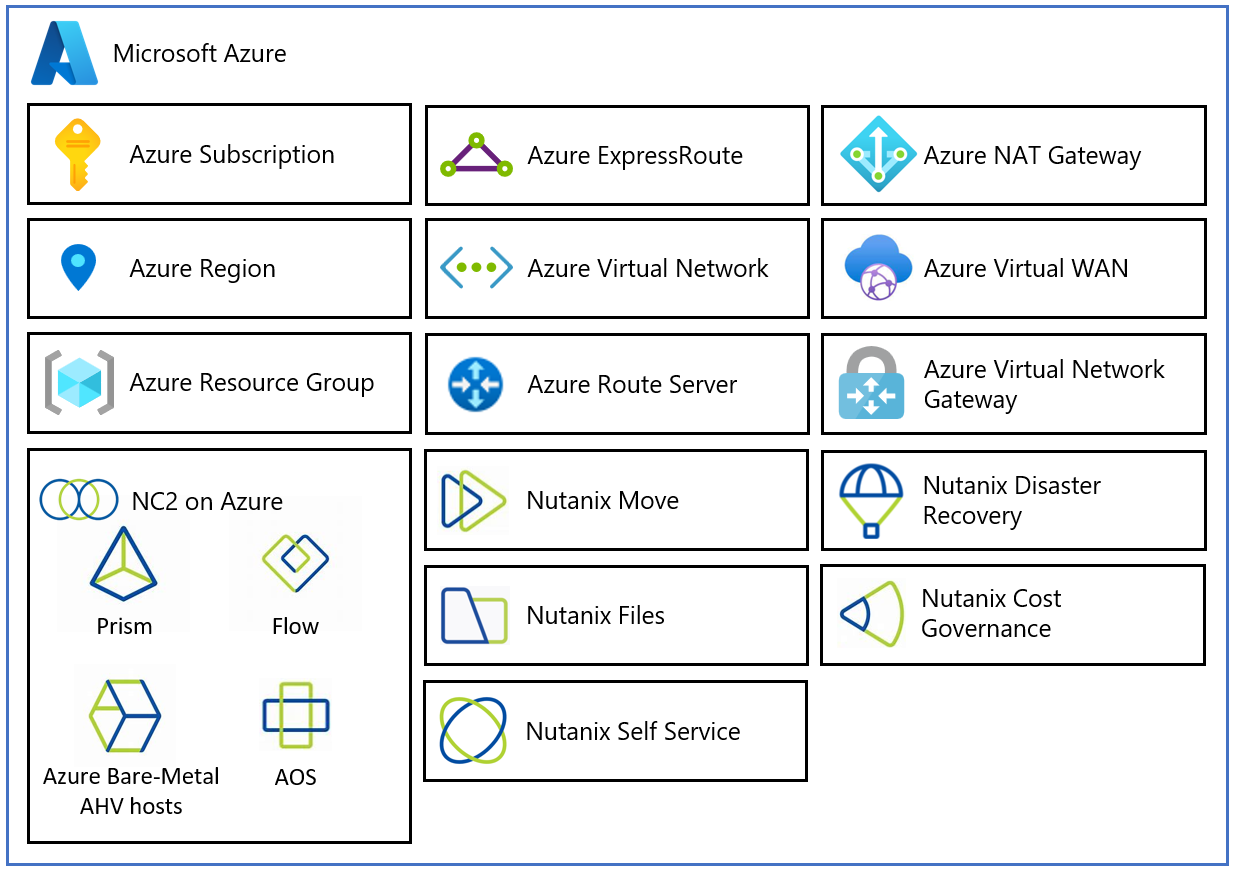

En el diagrama siguiente se describen los componentes arquitectónicos de NC2 en Azure.

Cada componente de arquitectura nc2 en Azure tiene la siguiente función:

- Suscripción de Azure: se usa para proporcionar acceso controlado, presupuesto y administración de cuotas para el nc2 en el servicio de Azure.

- Región de Azure: ubicaciones físicas de todo el mundo donde agrupamos centros de datos en Availability Zones (AZ) y, a continuación, agrupamos AZ en regiones.

- Grupo de recursos de Azure: contenedor que se usa para colocar servicios y recursos de Azure en grupos lógicos.

- NC2 en Azure: usa software de Nutanix, incluido Prism Central, Prism Element, redes definidas por software de Nutanix Flow, almacenamiento definido por software de Nutanix Acropolis Operating System (AOS) y hosts de Hipervisor sin sistema operativo (AHV) de Azure para proporcionar recursos de proceso, redes y almacenamiento.

- Nutanix Move: proporciona servicios de migración.

- Recuperación ante desastres de Nutanix: proporciona servicios de replicación de almacenamiento y automatización de recuperación ante desastres.

- Nutanix Files: proporciona servicios de archivador.

- Nutanix Self Service: proporciona administración del ciclo de vida de las aplicaciones y orquestación en la nube.

- Nutanix Cost Governance: proporciona optimización multinube para reducir el costo y mejorar la seguridad en la nube.

- Azure Virtual Network (VNet): red privada que se usa para conectar hosts de AHV, servicios de Azure y recursos juntos.

- Azure Route Server: permite a los dispositivos de red intercambiar información de ruta dinámica con redes de Azure.

- Puerta de enlace de red virtual de Azure: puerta de enlace entre locales para conectar servicios y recursos de Azure a otras redes privadas mediante vpn de IPsec, ExpressRoute y red virtual a red virtual.

- Azure ExpressRoute: proporciona conexiones privadas de alta velocidad entre centros de datos de Azure y la infraestructura de coubicación o local.

- Azure Virtual WAN (vWAN): agrega las funciones de red, seguridad y enrutamiento juntas en una única red de área extensa unificada (WAN).

Casos de uso y escenarios admitidos

Obtenga información sobre los casos de uso y los escenarios admitidos para NC2 en Azure, incluida la administración de clústeres, la recuperación ante desastres, la elasticidad a petición y migrar mediante lift-and-shift.

Experiencia de administración unificada: administración de clústeres

Que las operaciones y la administración de clústeres sean casi idénticas a las locales es fundamental para los clientes. Los clientes pueden actualizar la capacidad, supervisar alertas, reemplazar hosts, supervisar el uso y mucho más mediante la combinación de los puntos fuertes respectivos de Microsoft y Nutanix.

Elevación y desplazamiento

Mueva las aplicaciones a la nube y modernice la infraestructura. Las aplicaciones se mueven sin cambios, lo que permite operaciones flexibles y un tiempo de inactividad mínimo.

Recuperación ante desastres

Use Azure como sitio de recuperación ante desastres para aprovisionar nodos y conmutar por error las máquinas virtuales y las cargas de trabajo de Nutanix. El hardware está disponible a petición y en la nube sin necesidad de invertir en el aprovisionamiento previo de un entorno de centro de datos secundario.

Elasticidad a petición

Escale verticalmente y escale horizontalmente a medida que quiera. Proporcionamos la flexibilidad que significa que no tiene que adquirir hardware usted mismo; con solo un clic de un botón, puede obtener nodos adicionales en la nube casi al instante.

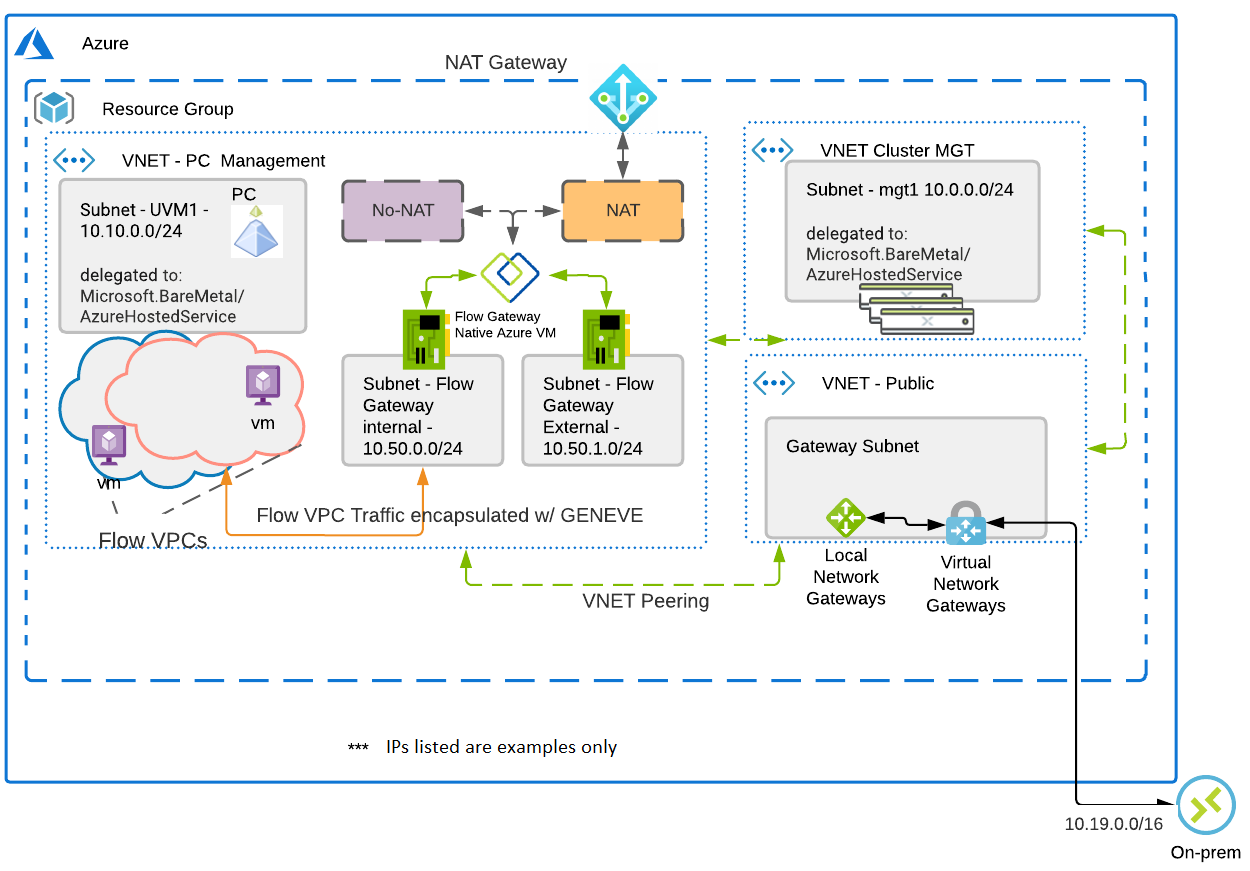

Ejemplo de implementación

La imagen de esta sección muestra un ejemplo de una implementación de NC2 en Azure.

Red virtual de administración de clústeres

- Contiene los nodos listos para Nutanix

- Los nodos residen en una subred delegada (una construcción BareMetal especial)

Red virtual de centro

- Contiene una subred de puerta de enlace y VPN Gateway

- VPN Gateway es un punto de entrada desde el entorno local a la nube

Red virtual de PC

- Contiene el dispositivo de software Prism Central: Nutanix que permite una funcionalidad avanzada en el portal Prism.

Conexión desde la nube al entorno local

La conexión desde la nube al entorno local es compatible con dos productos tradicionales: ExpressRoute y VPN Gateway. Una implementación de ejemplo consiste en tener una puerta de enlace de VPN en la red virtual del centro de conectividad. Esta red virtual está emparejada con la red virtual del PC y la red virtual de administración de clústeres, lo que proporciona conectividad a través de la red y al sitio local.

Topologías admitidas

En la tabla siguiente se describen las topologías de red admitidas en cada configuración de características de red de NC2 en Azure.

| Topología | Compatible |

|---|---|

| Conectividad a la infraestructura BareMetal (BMI) en una red virtual local | Sí |

| Conectividad a BMI en una red virtual emparejada (misma región) | Sí |

| Conectividad a IMC en una red virtual emparejada (emparejamiento entre regiones o emparejamiento global) con VWAN | Sí |

| Conectividad a IMC en una red virtual emparejada (emparejamiento global o entre regiones) sin VWAN* | No |

| Conectividad local a subred delegada a través de ExpressRoute global y local | Sí |

| Conectividad entre el entorno local y BMI en una red virtual radial a través de la puerta de enlace de ExpressRoute y el emparejamiento de red virtual con tránsito de puerta de enlace | Sí |

| FastPath de ExpressRoute (ER) | No |

| Conectividad local a subred delegada a través de VPN Gateway | Sí |

| Conectividad desde el entorno local a un BMI en una red virtual de radio por medio de una instancia de VPN Gateway y emparejamiento de redes virtuales con tránsito de puerta de enlace | Sí |

| Conectividad a través de puertas de enlace de VPN activas o pasivas | Sí |

| Conectividad a través de puertas de enlace de VPN activas o activas | No |

| Conectividad mediante puertas de enlace con redundancia de zona activa/activa | No |

| Conectividad de tránsito a través de vWAN para redes virtuales delegadas de radio | Sí |

| Conectividad local a subred delegada a través de SD-WAN conectado a vWAN | No |

| VWAN permite la inspección del tráfico a través de NVA (Secure vWAN)** | Sí |

| Rutas definidas por el usuario (UDR) en NC2 en subredes delegadas de Azure | Sí |

| Conectividad de BareMetal a puntos de conexión de servicio o puntos de conexión privados en una red virtual radial diferente conectada a vWAN | Sí |

| Conectividad de BareMetal a puntos de conexión de servicio o puntos de conexión privados en la misma red virtual en subredes delegadas de Azure | No |

| Conectividad desde máquinas virtuales de usuario (UVM) en nodos NC2 a recursos de Azure | Sí |

* Puede superar esta limitación estableciendo VPN de sitio a sitio.

** Si usa la intención de enrutamiento, debe agregar el CIDR de subred delegado completo o un intervalo CIDR más específico como "Prefijos adicionales" en la página Directivas de enrutamiento y intención de enrutamiento en el portal.

Restricciones

En la tabla siguiente se describe lo que se admite en cada configuración de características de red:

| Características | Compatibilidad o límite |

|---|---|

| Subred delegada por red virtual | 1 |

| Grupos de seguridad de red en NC2 en subredes delegadas de Azure | No |

| Equilibradores de carga para NC2 en el tráfico de Azure | No |

| Red virtual de pila doble (IPv4 e IPv6) | Solo se admite IPv4 |

Pasos siguientes

Más información: