Preguntas más frecuentes sobre Azure Bastion

Preguntas más frecuentes sobre el servicio Bastion y la implementación

¿Qué exploradores se admiten?

El explorador debe admitir HTML 5. Utilice el explorador Microsoft Edge o Google Chrome en Windows. Para Apple Mac, use Google Chrome. Microsoft Edge Chromium también es compatible tanto con Windows como con Mac.

¿Cómo funcionan los precios?

Los precios de Azure Bastion son una combinación de precios por hora en función de la SKU, las instancias (unidades de escalado) y las tasas de transferencia de datos. Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para obtener la información de precios más reciente, consulte la página de Precios de Azure Bastion.

¿Se admite IPv6?

Actualmente, no se admite IPv6. Azure Bastion solo admite IPv4. Esto significa que solo puede asignar una dirección IP pública IPv4 al recurso de Bastion y que puede usar la instancia de Bastion para conectarse a las máquinas virtuales de destino IPv4. También puede usar su instancia de Bastion para conectarse a máquinas virtuales de destino de pila doble, pero solo podrá enviar y recibir tráfico IPv4 mediante Azure Bastion.

¿Dónde se almacenan los datos de los clientes en Azure Bastion?

Azure Bastion no mueve ni almacena los datos de los clientes fuera de la región en la que se ha implementado.

¿Azure Bastion es compatible con las zonas de disponibilidad?

Para obtener información sobre la compatibilidad con zonas de disponibilidad en Azure Bastion, consulte Confiabilidad en Azure Bastion.

¿Es compatible Azure Bastion con Virtual WAN?

Sí, puede usar Azure Bastion para las implementaciones de Virtual WAN. Sin embargo, no se admite la implementación de Azure Bastion en un centro de Virtual WAN. Puede implementar Azure Bastion en una red virtual de radio y usar la característica de conexión basada en IP para conectarse a máquinas virtuales implementadas en una red virtual diferente a través del centro de Virtual WAN. Si el centro de Azure Virtual WAN se va a integrar con Azure Firewall como Centro virtual protegido, AzureBastionSubnet debe residir dentro de una red virtual donde la propagación de rutas predeterminada de 0.0.0.0/0 está deshabilitada en el nivel de conexión de red virtual.

¿Puedo usar Azure Bastion si estoy volviendo a tunelizar el tráfico de Internet a mi ubicación local?

No, si va a anunciar una ruta predeterminada (0.0.0.0/0) a través de ExpressRoute o VPN, y esta ruta se inserta en las redes virtuales, esto interrumpirá el servicio Azure Bastion.

Azure Bastion debe poder comunicarse con determinados puntos de conexión internos para conectarse correctamente a los recursos de destino. Por lo tanto, puede usar Azure Bastion con zonas DNS privadas de Azure siempre que el nombre de zona que seleccione no se superponga con la nomenclatura de estos puntos de conexión internos. Antes de implementar un recurso de Azure Bastion, asegúrese de que la red virtual del host no esté vinculada a una zona DNS privada con cualquiera de los siguientes nombres:

- management.azure.com

- blob.core.windows.net

- core.windows.net

- vaultcore.windows.net

- vault.azure.net

- azure.com

Puede utilizar una zona DNS privada que termine con uno de los nombres de la lista anterior (por ejemplo: privatelink.blob.core.windows.net).

El uso de Azure Bastion no se admite en Azure DNS Private Zones en nubes nacionales.

Mi privatelink.azure.com no se puede resolver en management.privatelink.azure.com

Esto podría deberse a la zona DNS privada de privatelink.azure.com vinculada a la red virtual de Bastion, lo que hace que los registros CNAME de management.azure.com se resuelvan en management.privatelink.azure.com en segundo plano. Cree un registro CNAME en su zona de privatelink.azure.com para que management.privatelink.azure.com en arm-frontdoor-prod.trafficmanager.net para habilitar la resolución de DNS correcta.

¿Azure Bastion admite Private Link?

No, actualmente Azure Bastion no admite Azure Private Link.

¿Por qué obtengo un error de "No se pudo agregar subred" al usar "Implementar Bastion" en el portal?

En este momento, para la mayoría de los espacios de direcciones, debe agregar una subred denominada AzureBastionSubnet a la red virtual antes de seleccionar Implementar Bastion.

¿Se requieren permisos especiales para implementar Bastion en AzureBastionSubnet?

Para implementar Bastion en AzureBastionSubnet, se requieren permisos de escritura. Ejemplo: Microsoft.Network/virtualNetworks/write.

¿Puedo tener una subred de Azure Bastion de tamaño /27 o menor (/28, /29, etc.)?

Para los recursos de Azure Bastion implementados el 2 de noviembre de 2021 o más tarde, el tamaño mínimo de AzureBastionSubnet es /26 o mayor (/25, /24, etc.). Todos los recursos de Azure Bastion implementados en subredes de tamaño /27 antes de esta fecha no se ven afectados por este cambio y continuarán funcionando. Sin embargo, se recomienda aumentar el tamaño de cualquier subred de Azure Bastion existente a /26 en el caso de que elija aprovechar las ventajas del escalado de host en el futuro.

¿Puedo implementar varios recursos de Azure en mi subred de Azure Bastion?

No. La subred de Azure Bastion (AzureBastionSubnet) solo está reservada para la implementación del recurso de Azure Bastion.

¿Se admite el enrutamiento definido por el usuario (UDR) en las subredes de Azure Bastion?

No. No se admiten UDR en una subred de Azure Bastion.

En los escenarios que incluyen Azure Bastion y Azure Firewall/Aplicación virtual de red (NVA) en la misma red virtual, no es preciso forzar el tráfico de una subred de Azure Bastion a Azure Firewall, ya que la comunicación entre Azure Bastion y las máquinas virtuales es privada. Para más información, consulte Acceso a las máquinas virtuales que están detrás de Azure Firewall con Bastion.

¿Qué SKU debo usar?

Azure Bastion tiene varias SKU. Debe seleccionar una SKU en función de los requisitos de conexión y características. Para obtener una lista completa de los niveles de SKU y las conexiones y características admitidas, consulte el artículo Opciones de configuración.

¿Puedo actualizar una SKU?

Sí. Para ver los pasos, consulte Actualización de una SKU. Para más información sobre SKU, consulte el artículo Parámetros de configuración.

¿Puedo cambiar una SKU a una versión anterior?

No. No se admite el cambio de una SKU a una versión anterior. Para más información sobre SKU, consulte el artículo Parámetros de configuración.

¿Bastion admite la conectividad a Azure Virtual Desktop?

No, no se admite la conectividad de Bastion con Azure Virtual Desktop.

¿Cómo controlo los errores de implementación?

Examine los mensajes de error y cree una solicitud de soporte técnico en Azure Portal si fuera necesario. Los errores de implementación pueden estar motivados por límites, cuotas y restricciones de la suscripción de Azure. Más concretamente, los clientes podrían encontrar un límite en cuanto al número de direcciones IP públicas que se permiten por suscripción y que provoca un error en la implementación de Azure Bastion.

¿Admite Bastion mover una red virtual a otro grupo de recursos?

No. Si mueve la red virtual a otro grupo de recursos (incluso si está en la misma suscripción), primero deberá eliminar Bastion de la red virtual y, a continuación, continuar con el movimiento de la red virtual al nuevo grupo de recursos. Una vez que la red virtual se encuentre en el nuevo grupo de recursos, podrá implementar Bastion en la red virtual.

¿Admite Bastion cuentas de invitado de Microsoft Entra?

Sí, a las cuentas de invitado de Microsoft Entra se les puede conceder acceso a Bastion y se pueden conectar a máquinas virtuales. Sin embargo, los usuarios invitados de Microsoft Entra no pueden conectarse a máquinas virtuales de Azure a través de la autenticación de Microsoft Entra. Los usuarios no invitados se admiten mediante la autenticación de Microsoft Entra. Para más información sobre la autenticación de Microsoft Entra para máquinas virtuales de Azure (para usuarios no invitados), consulte Inicio de sesión en una máquina virtual Windows en Microsoft Entra ID.

¿Se admiten dominios personalizados con vínculos que se puedan compartir con Bastion?

No, los dominios personalizados no se admiten con vínculos que se puedan compartir con Bastion. Los usuarios reciben un error de certificado al intentar agregar dominios específicos en el CN/SAN del certificado de host de Bastion.

Preguntas más frecuentes sobre la conexión de la máquina virtual y las características disponibles

¿Se necesitan roles para acceder a una máquina virtual?

Para crear una conexión, se requieren los siguientes roles:

- Rol Lector en la máquina virtual.

- Rol de lector en la tarjeta de interfaz de red con la dirección IP privada de la máquina virtual.

- Rol Lector en el recurso de Azure Bastion.

- Rol Lector en la red virtual de la máquina virtual de destino (si la implementación de Bastion está en una red virtual emparejada).

Además, el usuario debe tener los derechos (si es necesario) para conectarse a la máquina virtual. Por ejemplo, si el usuario se conecta a una máquina virtual Windows a través de RDP y no es miembro del grupo local Administradores, debe ser miembro del grupo Usuarios de Escritorio remoto.

¿Por qué obtengo el error "Su sesión ha expirado" antes de iniciar la sesión de Bastion?

Si va a la dirección URL directamente desde otra sesión del explorador o pestaña, este error es previsible. Ayuda a garantizar que la sesión sea más segura y que se solo se pueda acceder a la sesión desde Azure Portal. Inicie sesión en Azure Portal y vuelva a iniciar una sesión.

¿Necesito una dirección IP pública en mi máquina virtual para conectarme mediante Azure Bastion?

No. Si va a conectarse a una máquina virtual mediante Azure Bastion, no necesita una dirección IP pública en la máquina virtual de Azure a la que se va a conectar. El servicio Bastion abre la sesión o conexión RDP/SSH a la máquina virtual a través de la dirección IP privada de su máquina virtual dentro de su red virtual.

¿Necesito un cliente RDP o SSH?

No. Puede acceder a la máquina virtual desde Azure Portal mediante el explorador. Para conocer las conexiones y los métodos disponibles, consulte Acerca de las conexiones y características de la máquina virtual.

¿Los usuarios necesitan derechos específicos en una máquina virtual de destino para las conexiones RDP?

Cuando un usuario se conecta a una VM Windows a través de RDP, debe tener derechos sobre la VM de destino. Si el usuario no es un administrador local, añádalo al grupo Usuarios de Escritorio Remoto en la máquina virtual de destino.

¿Puedo conectarme a mi máquina virtual mediante un cliente nativo?

Sí. Puede conectarse a una máquina virtual desde el equipo local mediante un cliente nativo. Consulte Conexión a una máquina virtual mediante un cliente nativo.

¿Es necesario que un agente se ejecute en la máquina virtual de Azure?

No. No es preciso instalar un agente ni ningún otro software en el explorador ni en la máquina virtual de Azure. El servicio Bastion no utiliza agentes y no requiere software adicional para RDP y SSH.

¿Qué características se admiten para las sesiones de máquina virtual?

Consulte Acerca de las conexiones y características de máquina virtual para conocer las características admitidas.

¿El restablecimiento de contraseña está disponible para los usuarios locales que se conectan a través de un vínculo que se puede compartir?

No. Algunas organizaciones tienen directivas de empresa que requieren un restablecimiento de contraseña cuando un usuario inicia sesión en una cuenta local por primera vez. Al usar vínculos que se pueden compartir, el usuario no puede cambiar la contraseña, aunque aparezca un botón "Restablecer contraseña".

¿Hay audio remoto disponible para máquinas virtuales?

Sí. Consulte Características y conexiones de las máquinas virtuales.

¿Azure Bastion admite la transferencia de archivos?

Azure Bastion admite la transferencia de archivos entre la máquina virtual de destino y el equipo local mediante Bastion y un cliente RDP o SSH nativo. En este momento, no puede cargar ni descargar archivos mediante PowerShell ni mediante Azure Portal. Para más información, vea Carga y descarga de archivos mediante el cliente nativo.

¿Funciona Bastion con máquinas virtuales unidas por extensión Entra ID?

Bastion funciona con máquinas virtuales unidas por extensión Entra ID para usuarios de Microsoft Entra con RDP y SSH en el cliente nativo, y SSH solo en el portal. Entra ID para RDP en el portal aún no está soportado. Para más información, consulte Inicio de sesión en una máquina virtual Windows en Azure mediante Microsoft Entra ID.

¿Bastion es compatible con las máquinas virtuales configuradas como hosts de sesión de RDS?

Bastion no admite la conexión a una máquina virtual configurada como host de sesión de RDS.

¿Qué distribuciones de teclado se admiten durante la sesión remota de Bastion?

Actualmente, Azure Bastion admite las siguientes distribuciones de teclado dentro de la máquina virtual:

- en-us-qwerty

- en-gb-qwerty

- de-ch-qwertz

- de-de-qwertz

- fr-be-azerty

- fr-fr-azerty

- fr-ch-qwertz

- hu-hu-qwertz

- it-it-qwerty

- ja-jp-qwerty

- pt-br-qwerty

- es-es-qwerty

- es-latam-qwerty

- sv-se-qwerty

- tr-tr-qwerty

Para establecer las asignaciones de teclas correctas para el idioma de destino, debe establecer el diseño de teclado del equipo local en el idioma de destino y el diseño de teclado de la VM de destino en el idioma de destino. Ambos teclados deben establecerse en el idioma de destino para establecer las asignaciones de teclas correctas dentro de la VM de destino.

Para establecer el idioma de destino como el diseño del teclado en una estación de trabajo de Windows, vaya a Configuración > Hora e idioma > Idioma y región. En "Idiomas preferidos", seleccione "Agregar un idioma" y agregue el idioma de destino. A continuación, podrá ver los diseños de teclado en la barra de herramientas. Para establecer Inglés (Estados Unidos) como diseño del teclado, seleccione "ENG" en la barra de herramientas o haga clic en Windows + Barra espaciadora para abrir los diseños de teclado.

¿Hay alguna solución de teclado para cambiar entre una máquina virtual y un explorador?

Los usuarios pueden usar "Ctrl+Mayús+Alt" para cambiar de la máquina virtual y el explorador.

¿Cómo devuelvo el foco del teclado o del ratón a una instancia?

Haga clic en la tecla de Windows dos veces en una fila para devolver el foco dentro de la ventana Bastión.

¿Cuál es la resolución de pantalla máxima admitida a través de Bastion?

Actualmente, 1920x1080 (1080p) es la resolución máxima admitida.

¿Admite Azure Bastion la configuración o redireccionamiento de zona horaria para las máquinas virtuales de destino?

Actualmente, Azure Bastion no admite el redireccionamiento de zona horaria y la zona horaria no se puede configurar. La configuración de la zona horaria de una máquina virtual se puede actualizar manualmente después de conectarse correctamente al sistema operativo invitado.

¿Se desconectará una sesión existente durante el mantenimiento en el host bastión?

Sí, las sesiones existentes en el recurso bastión de destino se desconectarán durante el mantenimiento en el recurso bastión.

Estoy conectando a una máquina virtual mediante una directiva JIT, ¿necesito permisos adicionales?

Si el usuario se conecta a una máquina virtual mediante una directiva JIT, no se necesitan permisos adicionales. Para más información sobre cómo conectarse a una máquina virtual mediante una directiva JIT, consulte Habilitar acceso Just-In-Time en máquinas virtuales.

Preguntas más frecuentes sobre el emparejamiento de VNet

¿Puedo seguir implementando varios hosts bastión en redes virtuales emparejadas?

Sí. De forma predeterminada, un usuario ve el host bastión que se implementa en la misma red virtual en la que reside la máquina virtual. Sin embargo, en el menú Conectar, el usuario puede ver varios hosts bastión detectados en redes emparejadas. Pueden seleccionar el host bastión que prefieren usar para conectarse a la máquina virtual implementada en la red virtual.

Si las redes virtuales emparejadas se implementan en distintas suscripciones, ¿se realizará la conectividad mediante el trabajo de Bastion?

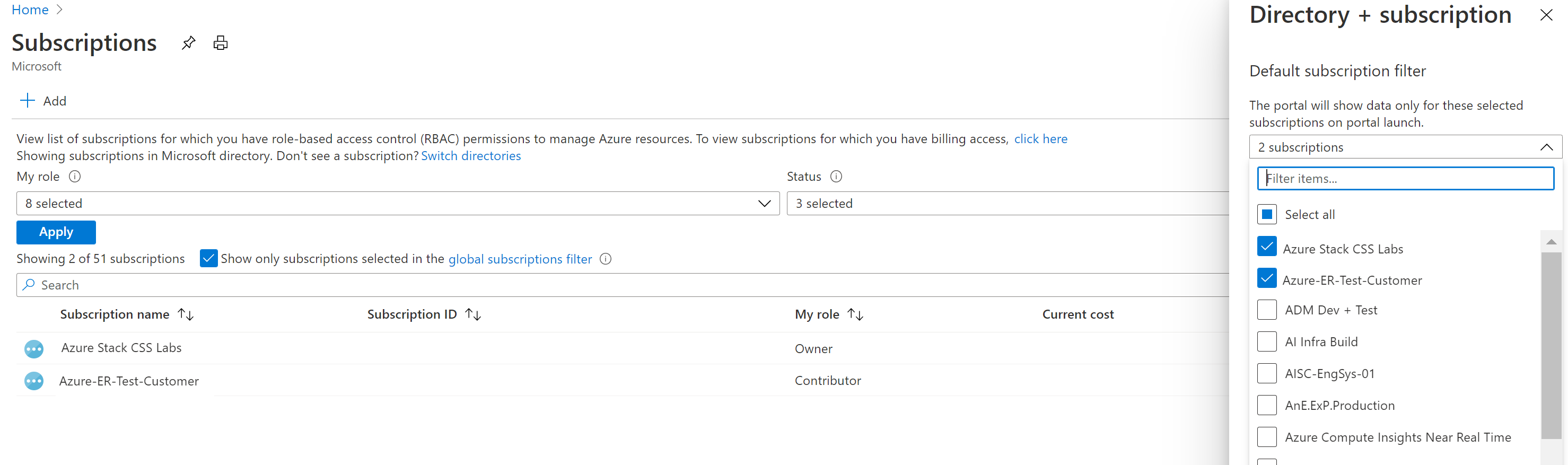

Sí, la conectividad a través de Bastion continuará funcionando para redes virtuales emparejadas en distintas suscripciones para un solo inquilino. No se admiten suscripciones en dos inquilinos diferentes. Para ver Bastion en el menú desplegable Conectar, el usuario debe seleccionar las suscripciones a las que tiene acceso en Suscripción > Suscripción global.

Tengo acceso a la red virtual emparejada, pero no veo que la máquina virtual se haya implementado allí.

Asegúrese de que el usuario tenga acceso de lectura tanto a la máquina virtual como a la red virtual emparejada. Además, compruebe en IAM que el usuario tiene acceso de lectura a los siguientes recursos:

- Rol Lector en la máquina virtual.

- Rol de lector en la tarjeta de interfaz de red con la dirección IP privada de la máquina virtual.

- Rol Lector en el recurso de Azure Bastion.

- Rol Lector en la red virtual (no es necesario si no hay ninguna red virtual emparejada).

| Permisos | Descripción | Tipo de permiso |

|---|---|---|

| Microsoft.Network/bastionHosts/read | Obtiene un host de tipo bastión. | Acción |

| Microsoft.Network/virtualNetworks/BastionHosts/action | Obtiene las referencias del host bastión en una red virtual. | Acción |

| Microsoft.Network/virtualNetworks/bastionHosts/default/action | Obtiene las referencias del host bastión en una red virtual. | Acción |

| Microsoft.Network/networkInterfaces/read | Obtiene una definición de interfaz de red. | Acción |

| Microsoft.Network/networkInterfaces/ipconfigurations/read | Obtiene una definición de configuración de dirección IP de la interfaz de red. | Acción |

| Microsoft.Network/virtualNetworks/read | Obtiene la definición de red virtual | Acción |

| Microsoft.Network/virtualNetworks/subnets/virtualMachines/read | Obtiene referencias a todas las máquinas virtuales de una subred de red virtual | Acción |

| Microsoft.Network/virtualNetworks/virtualMachines/read | Obtiene referencias a todas las máquinas virtuales de una red virtual | Action |

Pasos siguientes

Para más información, consulte ¿Qué es Azure Bastion?