Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Virtual Network es el bloque de creación básico de una red privada en Azure. Una red virtual permite que muchos tipos de recursos de Azure se comuniquen de forma segura entre sí, con Internet y con las redes locales. Una red virtual es similar a una red tradicional que operas en tu propio centro de datos. Aporta más ventajas de la infraestructura de Azure, como la escala, la disponibilidad y el aislamiento.

La inserción de red virtual permite que un proveedor de recursos de Azure Chaos Studio inserte cargas de trabajo en contenedor en la red virtual para que se pueda acceder a los recursos sin puntos de conexión públicos a través de una dirección IP privada en la red virtual. Una vez configurada la inserción de red virtual para un recurso en una red virtual y habilitado el recurso como destino, puede usarlo en varios experimentos. Un experimento puede tener como destino una combinación de recursos privados y no privados si los recursos privados están configurados según las instrucciones de este artículo.

También nos complace compartir que Chaos Studio admite la ejecución de experimentos basados en agentes mediante puntos de conexión privados. Chaos Studio es ahora compatible con Private Link tanto para experimentos basados en servicios directos como en agentes. Si desea usar Private-Link para experimentos basados en agentes, póngase en contacto con su CSA o visite Cómo configurar un vínculo privado para experimentos basados en agentes. Para el vínculo privado para errores directos del servicio, lea las siguientes secciones para obtener instrucciones sobre cómo usarlos.

Compatibilidad con tipos de recursos

Actualmente, solo puede habilitar determinados tipos de recursos para la inserción de red virtual de Chaos Studio:

- Los destinos de Azure Kubernetes Service (AKS) se pueden habilitar mediante la inyección de red virtual a través del portal de Azure y el CLI de Azure. Se pueden usar todos los errores de Chaos Mesh de AKS.

- Los objetivos de Azure Key Vault se pueden habilitar con la inserción de red virtual a través del portal de Azure y de la CLI de Azure. Los errores que se pueden usar con la inserción de red virtual son Deshabilitar certificado, Incrementar versión de certificado y Actualizar directiva de certificado.

Habilitación de la inserción de red virtual

Para usar Chaos Studio con inserción de red virtual, debe cumplir los siguientes requisitos.

- Los proveedores de recursos

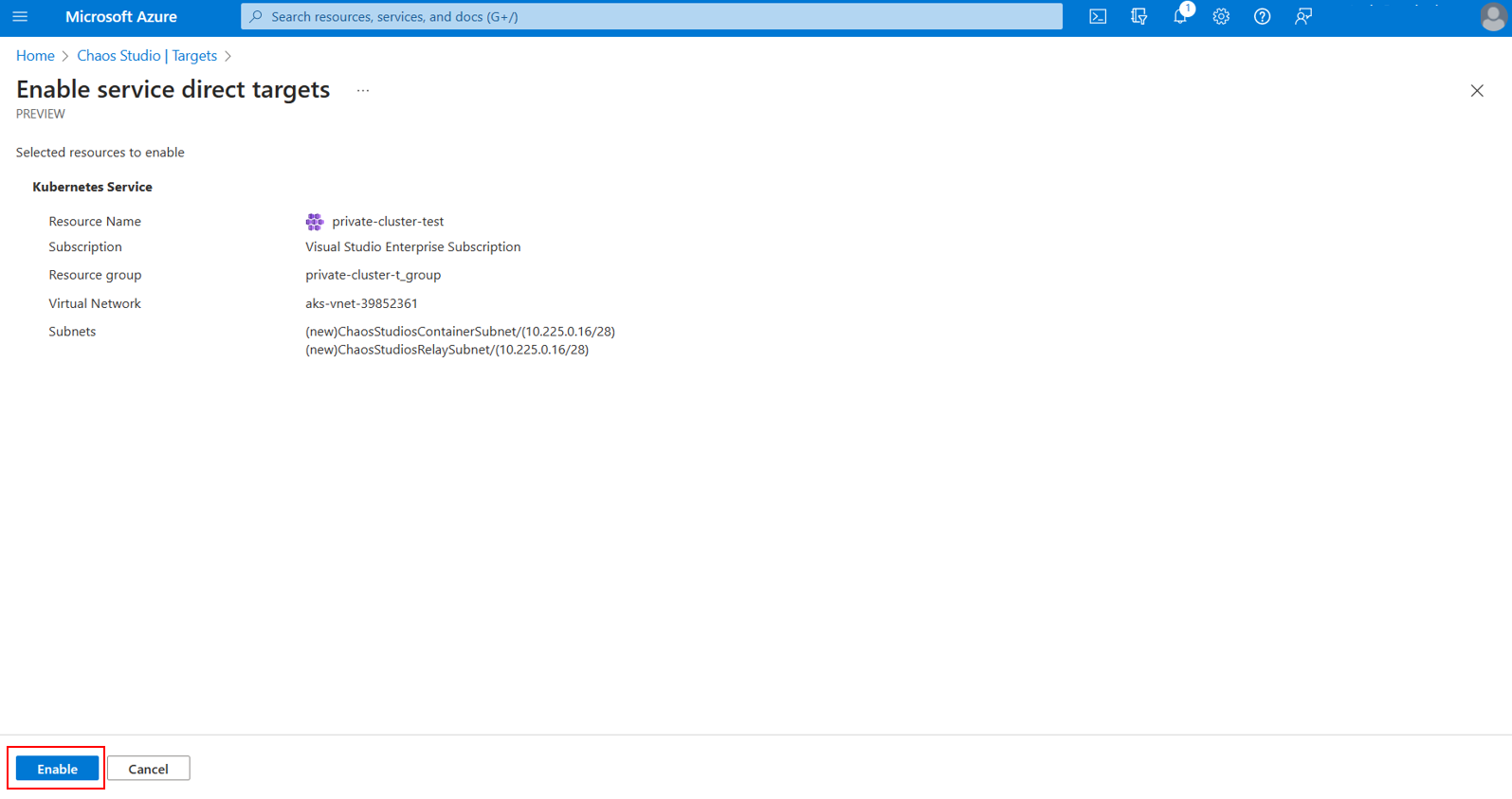

Microsoft.ContainerInstanceyMicrosoft.Relaydeben registrarse en la suscripción. - La red virtual donde se insertarán los recursos de Chaos Studio debe tener dos subredes: una subred de contenedor y una subred de retransmisión. Una subred de contenedor se usa para los contenedores de Chaos Studio que se insertarán en la red privada. Una subred de retransmisión se usa para reenviar la comunicación de Chaos Studio a los contenedores dentro de la red privada.

- Ambas subredes necesitan al menos

/28para el tamaño del espacio de direcciones (en este caso,/27es mayor que/28, por ejemplo). Un ejemplo es un prefijo de dirección de10.0.0.0/28o10.0.0.0/24. - La subred del contenedor debe delegarse a

Microsoft.ContainerInstance/containerGroups. - Las subredes se pueden denominar arbitrariamente, pero se recomienda

ChaosStudioContainerSubnetyChaosStudioRelaySubnet.

- Ambas subredes necesitan al menos

- Al habilitar el recurso deseado como destino para poder usarlo en experimentos de Chaos Studio, se deben establecer las siguientes propiedades:

- Establezca

properties.subnets.containerSubnetIden el identificador de la subred del contenedor. - Establezca

properties.subnets.relaySubnetIden el identificador de la subred de retransmisión.

- Establezca

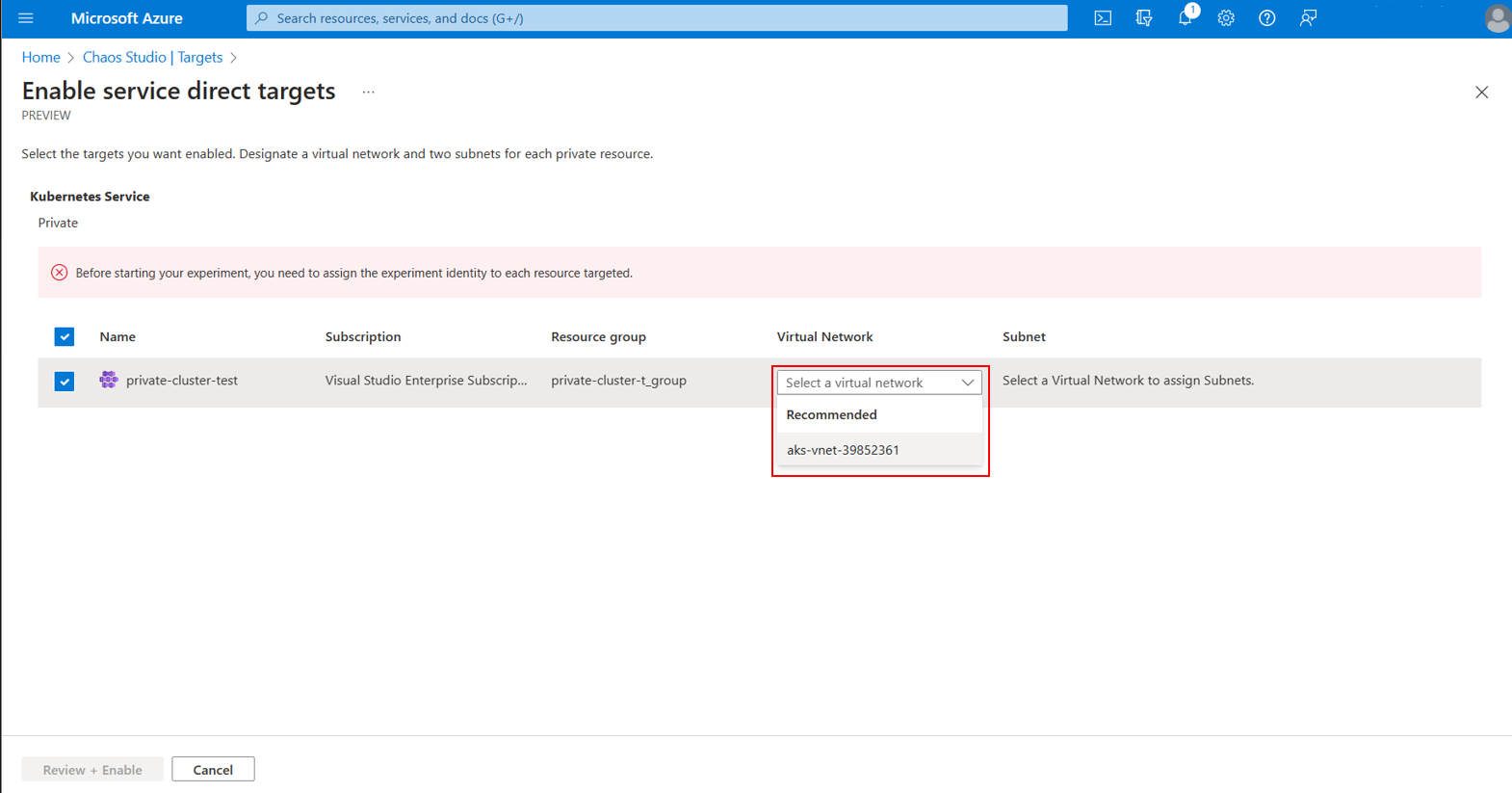

Si usa Azure Portal para habilitar un recurso privado como destino de Chaos Studio, Chaos Studio actualmente solo reconoce subredes denominadas ChaosStudioContainerSubnet y ChaosStudioRelaySubnet. Si estas subredes no existen, el flujo de trabajo del portal puede crearlas automáticamente.

Si usa la CLI, las subredes de contenedor y retransmisión pueden tener cualquier nombre (sujeto a las directrices de nomenclatura de recursos). Especifique los identificadores adecuados al habilitar el recurso como destino.

Etiquetado automático de recursos del experimento

Cuando se configura un experimento de Chaos Studio para ejecutarse con redes privadas habilitadas, Chaos Studio aprovisiona automáticamente dos recursos clave en la suscripción:

- Una instancia de contenedor de Azure que facilita la comunicación segura.

- Un relay de Azure que administra el enrutamiento de red para el experimento hacia el back-end de Chaos Studio.

Anteriormente, estos creados en nombre de los recursos no heredaban las etiquetas aplicadas al experimento, lo que podría provocar conflictos de cumplimiento de Azure Policy en entornos que requieren etiquetado de recursos.

Con esta actualización, Chaos Studio ahora aplica automáticamente las mismas etiquetas del experimento al contenedor y retransmite los recursos que crea. Esta mejora mejora la visibilidad, el cumplimiento y la gobernanza de los recursos en el entorno de Azure.

Cómo funciona

- Requisito previo: va a crear un experimento destinado a los recursos que se encuentran dentro de una red virtual.

- Cuando se etiqueta un experimento , esas mismas etiquetas se propagan automáticamente a los recursos aprovisionados por Chaos Studio para redes privadas.

- Estas etiquetas estarán visibles en Azure Portal, la CLI de Azure y las consultas de la API de ARM, al igual que cualquier otro recurso de Azure.

- No se requiere ninguna configuración adicional: simplemente aplicar etiquetas al experimento garantiza que sean heredadas por todos los recursos relacionados.

Ventajas

✅Garantiza el cumplimiento : los recursos ahora cumplen los requisitos de etiquetado de Azure Policy .

✅Mejora el seguimiento de recursos: todos los recursos asociados al experimento llevan las mismas etiquetas para facilitar la identificación.

✅No se requiere configuración adicional : funciona automáticamente cuando se etiqueta un experimento.

Ejemplo: Uso de Chaos Studio con un clúster de AKS privado

En este ejemplo se muestra cómo configurar un clúster de AKS privado para usarlo con Chaos Studio. Se supone que ya tiene un clúster de AKS privado dentro de la suscripción de Azure. Para crear uno, consulte Creación de un clúster privado de Azure Kubernetes Service.

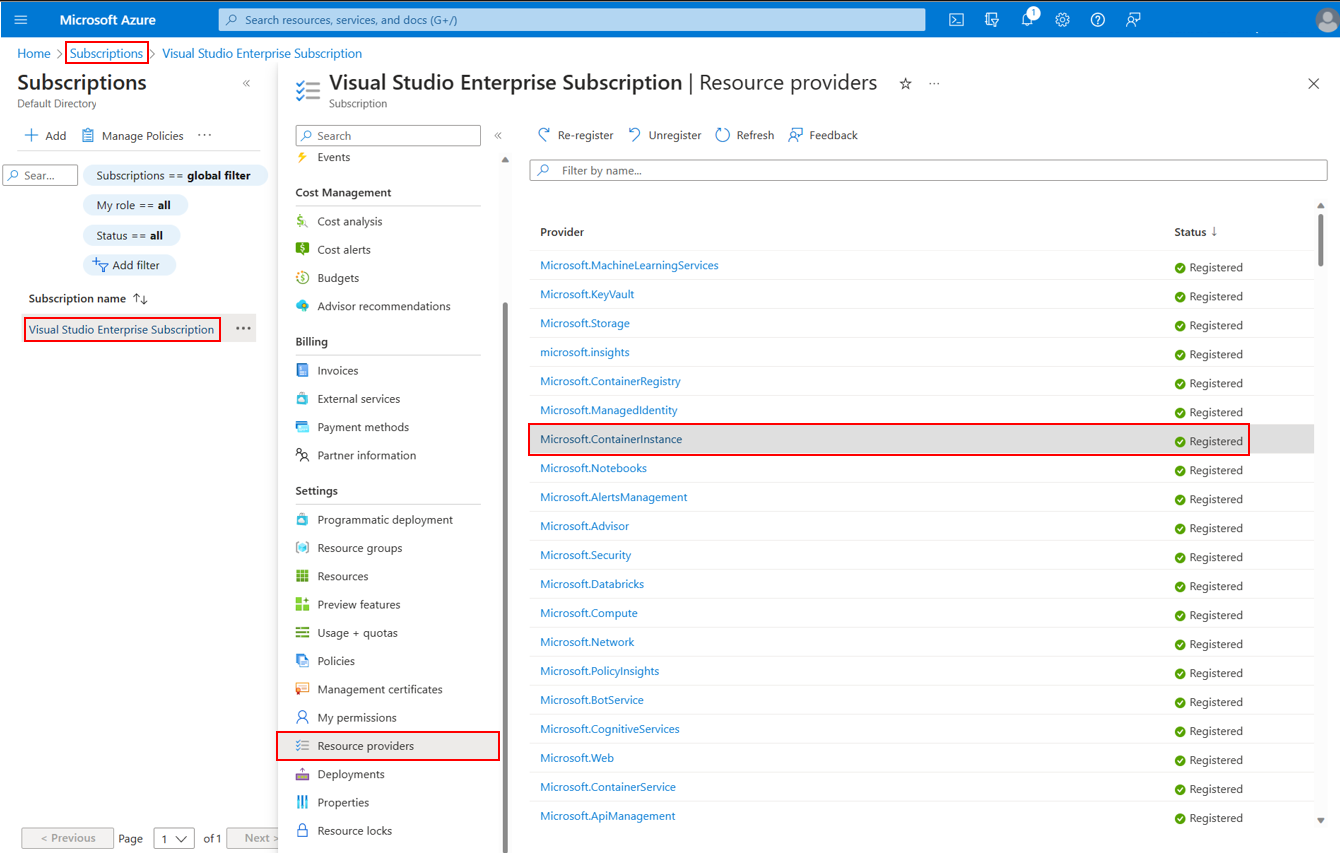

En Azure Portal, vaya a Suscripciones>Proveedores de recursos en la suscripción.

Registre los proveedores de recursos

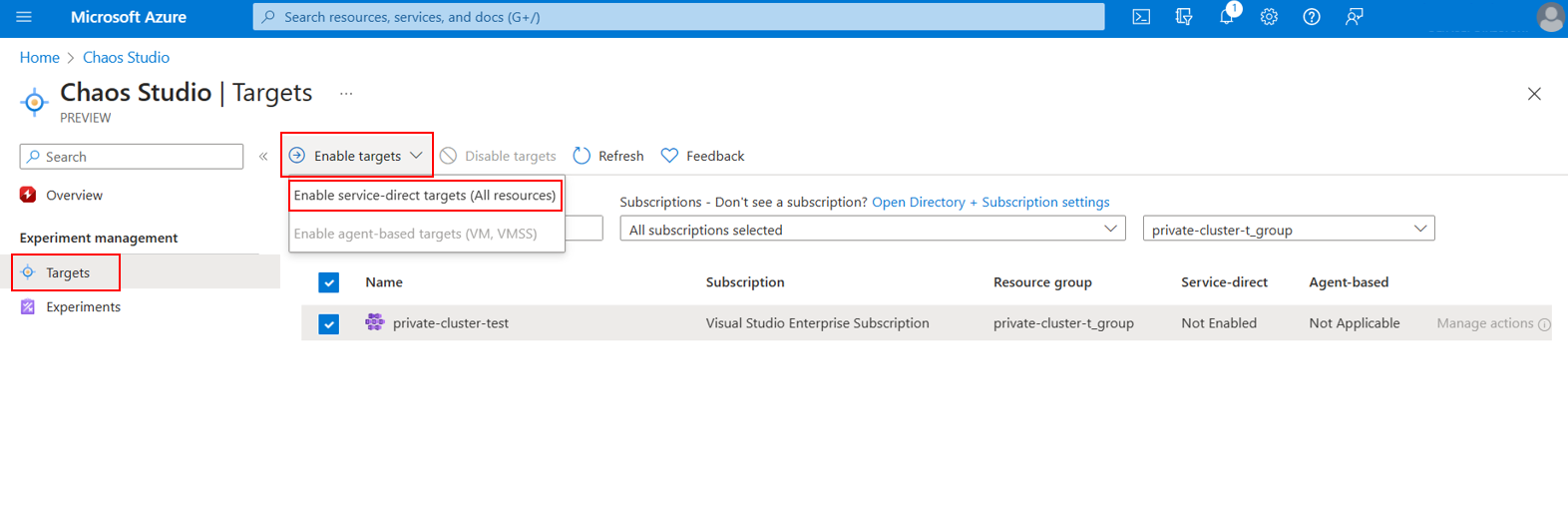

Microsoft.ContainerInstanceyMicrosoft.Relay, si aún no están registrados, seleccionando el proveedor y seleccionando Registrar. Vuelva a registrar el proveedor de recursosMicrosoft.Chaos.Vaya a Chaos Studio y seleccione Destinos. Busque el clúster de AKS deseado y seleccione Habilitar destinos>Habilitar destinos directos de servicio.

Seleccione la red virtual del clúster. Si la red virtual ya incluye subredes denominadas

ChaosStudioContainerSubnetyChaosStudioRelaySubnet, selecciónelas. Si aún no existen, se crearán automáticamente para ti.Seleccione Revisar y habilitar>Habilitar.

Ahora puede usar el clúster de AKS privado con Chaos Studio. Para obtener información sobre cómo instalar Chaos Mesh y ejecutar el experimento, consulte Creación de un experimento de caos que use un error de Chaos Mesh con Azure Portal.

Limitaciones

En la actualidad, la inyección de red virtual solo será posible en suscripciones o regiones en las que Azure Container Instances y Azure Relay estén disponibles.

Al crear un recurso de destino que habilitas para la inyección de red virtual, necesitas

Microsoft.Network/virtualNetworks/subnets/writeacceso a la red virtual. Por ejemplo, si el clúster de AKS se implementa envirtualNetwork_A, debe tener permisos para crear subredes envirtualNetwork_Apara habilitar la inyección de red virtual para el clúster de AKS.Limitación del ámbito de la suscripción para la inyección de red virtual

Al usar Chaos Studio con redes privadas (inyección de red virtual), la red virtual (VNet) que contiene el recurso de destino (por ejemplo, un clúster de AKS) debe residir en la misma suscripción de Azure que el experimento de Chaos Studio.Aunque Chaos Studio generalmente admite el destino de recursos entre suscripciones, esta funcionalidad no se aplica cuando está habilitada la red privada. Esto se debe a que Chaos Studio implementa el punto de conexión privado y otros recursos auxiliares necesarios para la inyección de red virtual en la misma suscripción que el experimento. Si la red virtual de destino reside en otra suscripción, se producirá un error en la creación de puntos de conexión privados debido a restricciones entre suscripciones.

Solución alternativa: Para usar las redes privadas correctamente, asegúrese de que la red virtual de destino y el experimento de Chaos Studio se crean en la misma suscripción de Azure.

Pasos siguientes

Ahora que comprende cómo se puede lograr la inserción de red virtual para Chaos Studio, puede: