Uso de un plan de Terraform para implementar una instancia de Amazon Web Services en Amazon Elastic Compute Cloud y conectarla a Azure Arc

Este artículo proporciona una guía para usar el plan de Terraform proporcionado para implementar una instancia de Amazon Elastic Compute Cloud (EC2) de Amazon Web Services (AWS) y conectarla como recurso de servidor habilitado para Azure Arc.

Prerrequisitos

Clone el repositorio Jumpstart de Azure Arc.

git clone https://github.com/microsoft/azure_arc.gitInstale o actualice la CLI de Azure a la versión 2.7 y superior. Use el siguiente comando para comprobar la versión instalada actual.

az --versionGenere una clave SSH (o use una existente).

Cree una entidad de servicio de Azure.

Para conectar la máquina virtual de AWS a Azure Arc se necesita una entidad de servicio de Azure con el rol Colaborador. Para crearla, inicie sesión en su cuenta de Azure y ejecute el siguiente comando. También puede ejecutar este comando en Azure Cloud Shell.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Por ejemplo:

az ad sp create-for-rbac -n "http://AzureArcAWS" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"El resultado debe ser similar al siguiente:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcAWS", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }Nota:

Se recomienda encarecidamente que el ámbito de la entidad de servicio se establezca en un grupo de recursos y una suscripción de Azure específicos.

Creación de una identidad de AWS

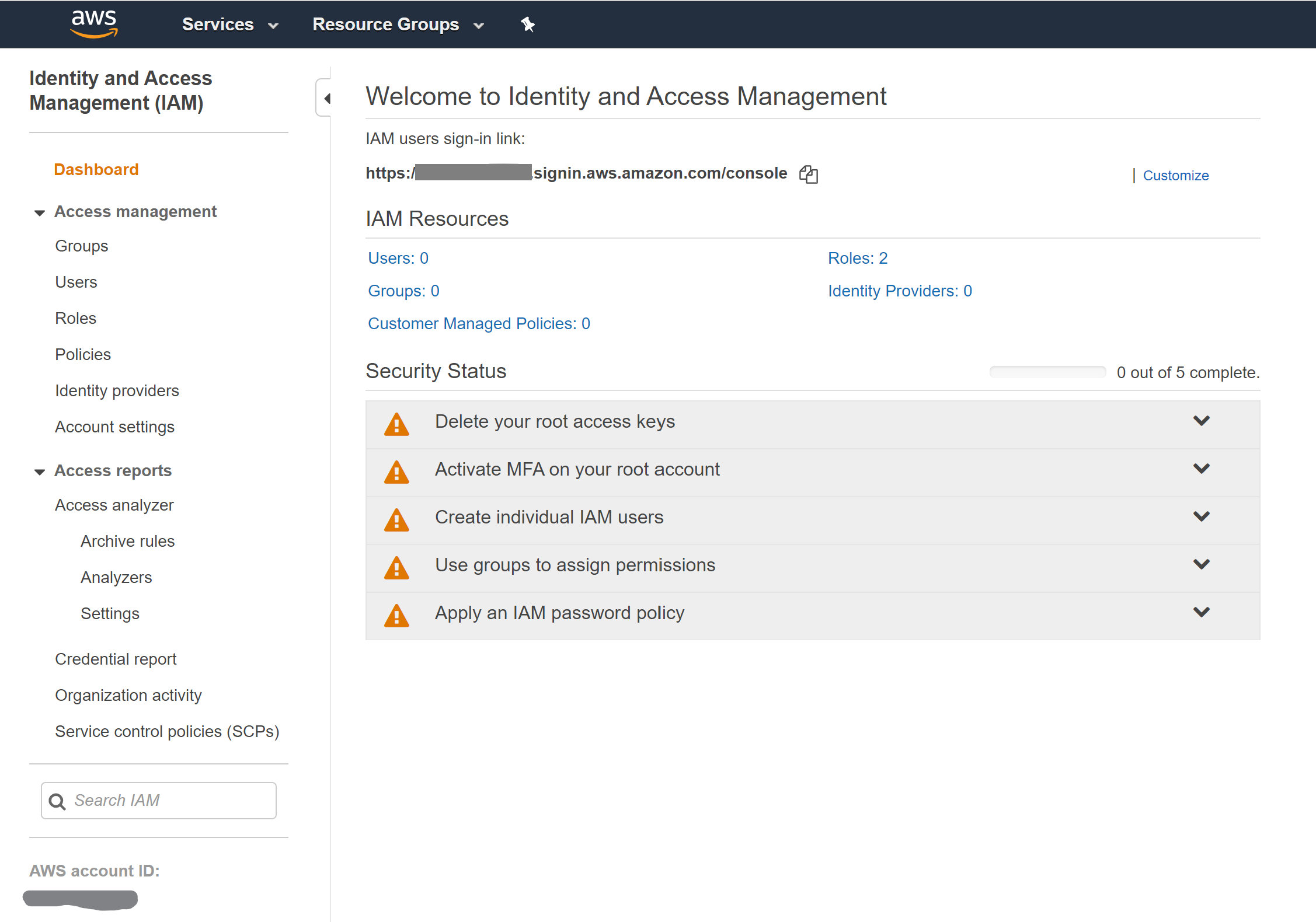

Para que Terraform cree recursos en AWS, es necesario crear un nuevo rol de IAM de AWS con los permisos adecuados y configurar Terraform para usarlo.

Inicie sesión en la consola de administración de AWS.

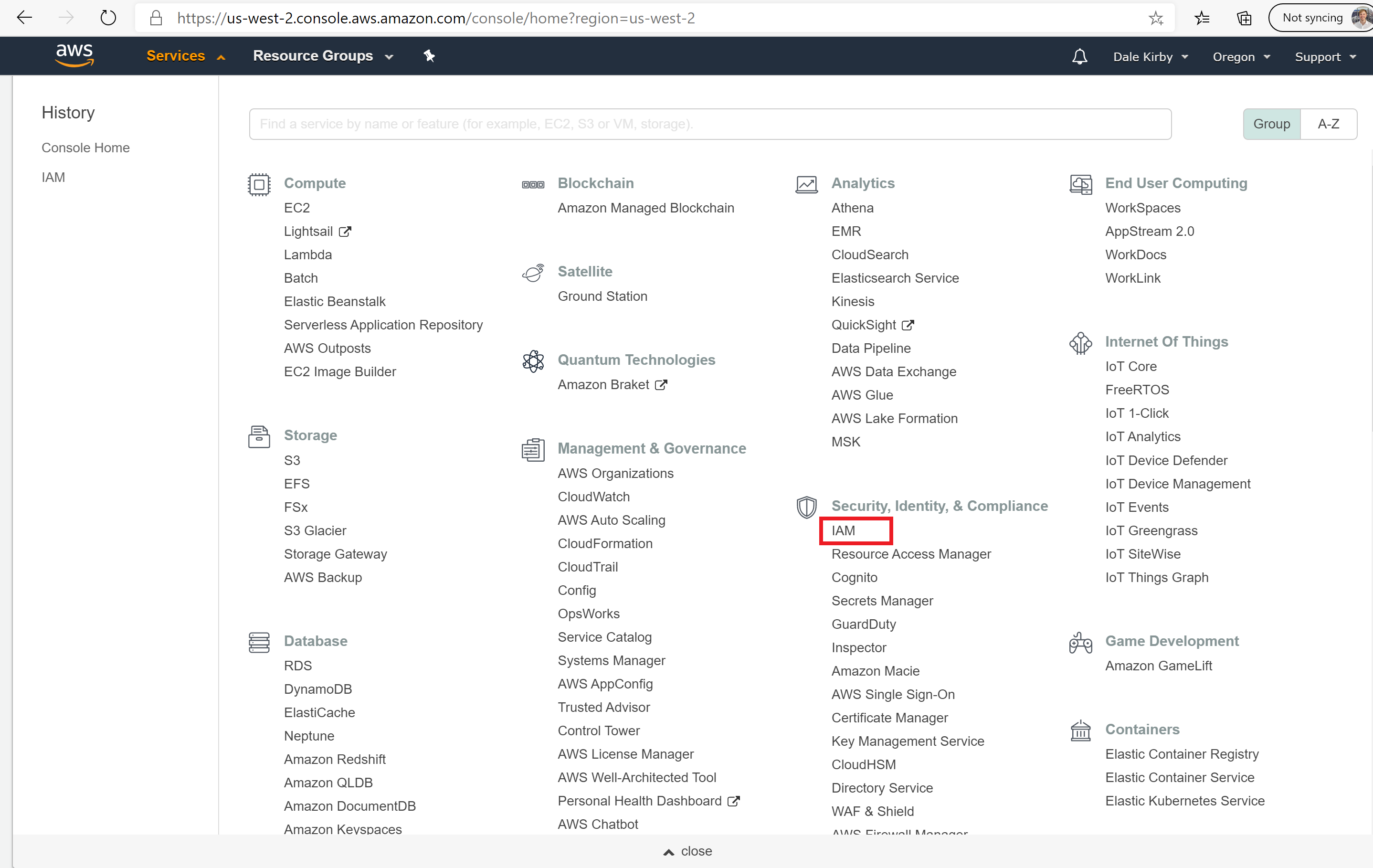

Después de iniciar sesión, seleccione la lista desplegable Servicios de la parte superior izquierda. En Seguridad, identidad y cumplimiento, seleccione IAM para acceder a la página de administración de identidad y acceso.

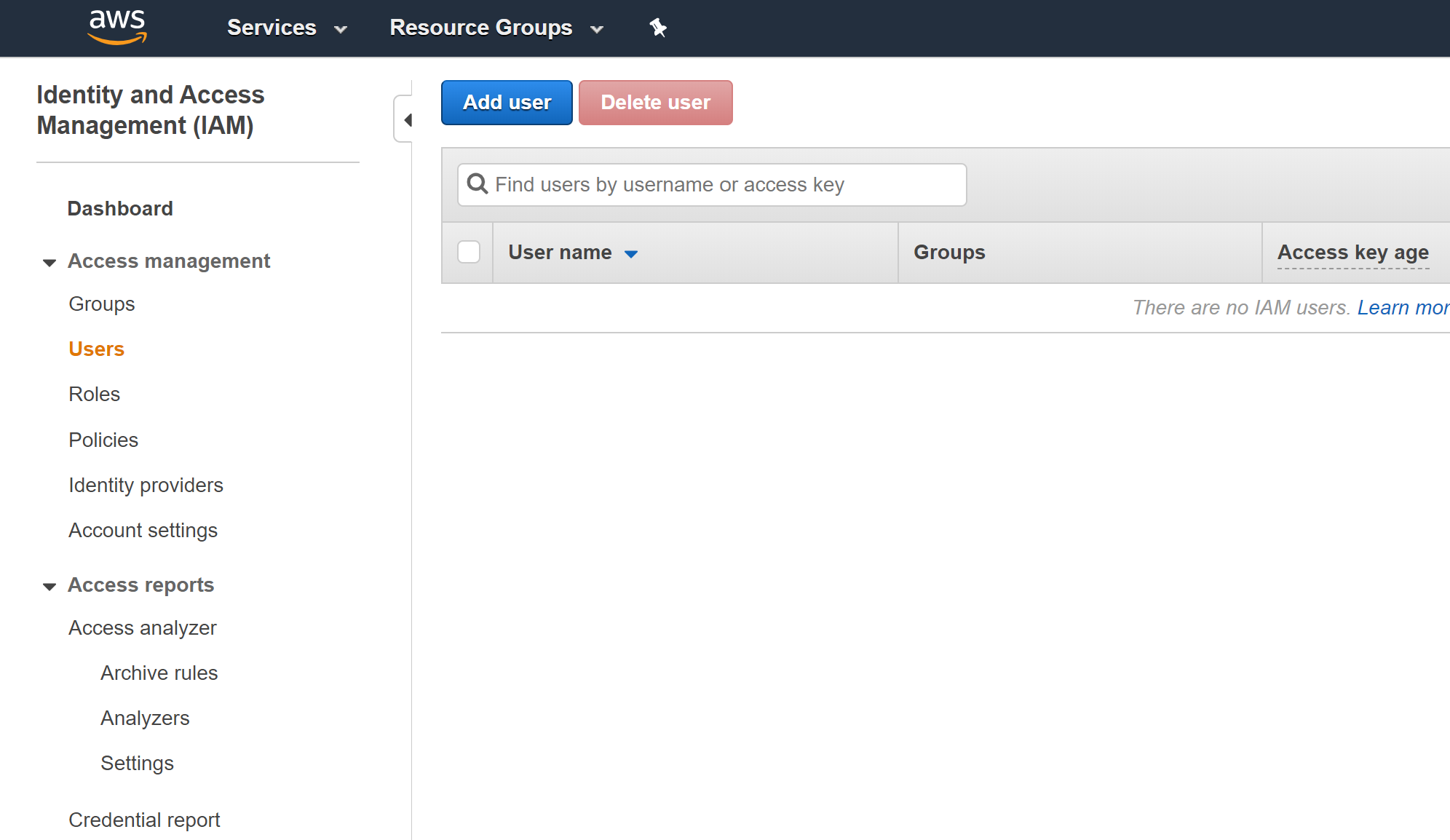

Haga clic en Usuarios en el menú de la izquierda y seleccione Agregar usuario para crear un nuevo usuario de IAM.

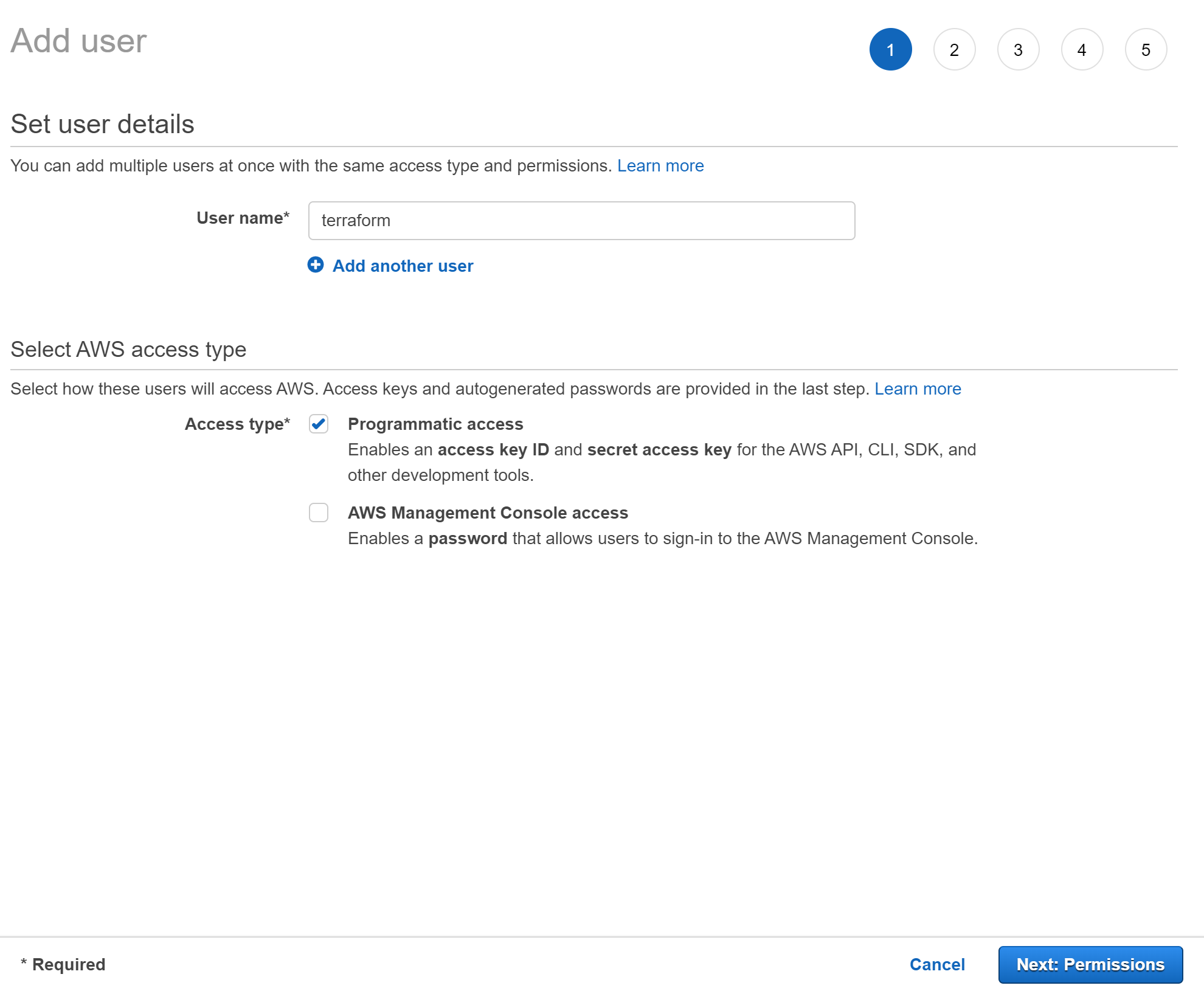

En la página Agregar usuario, asigne el nombre

Terraformal usuario, active la casilla Acceso mediante programación y, a continuación, seleccione Siguiente.

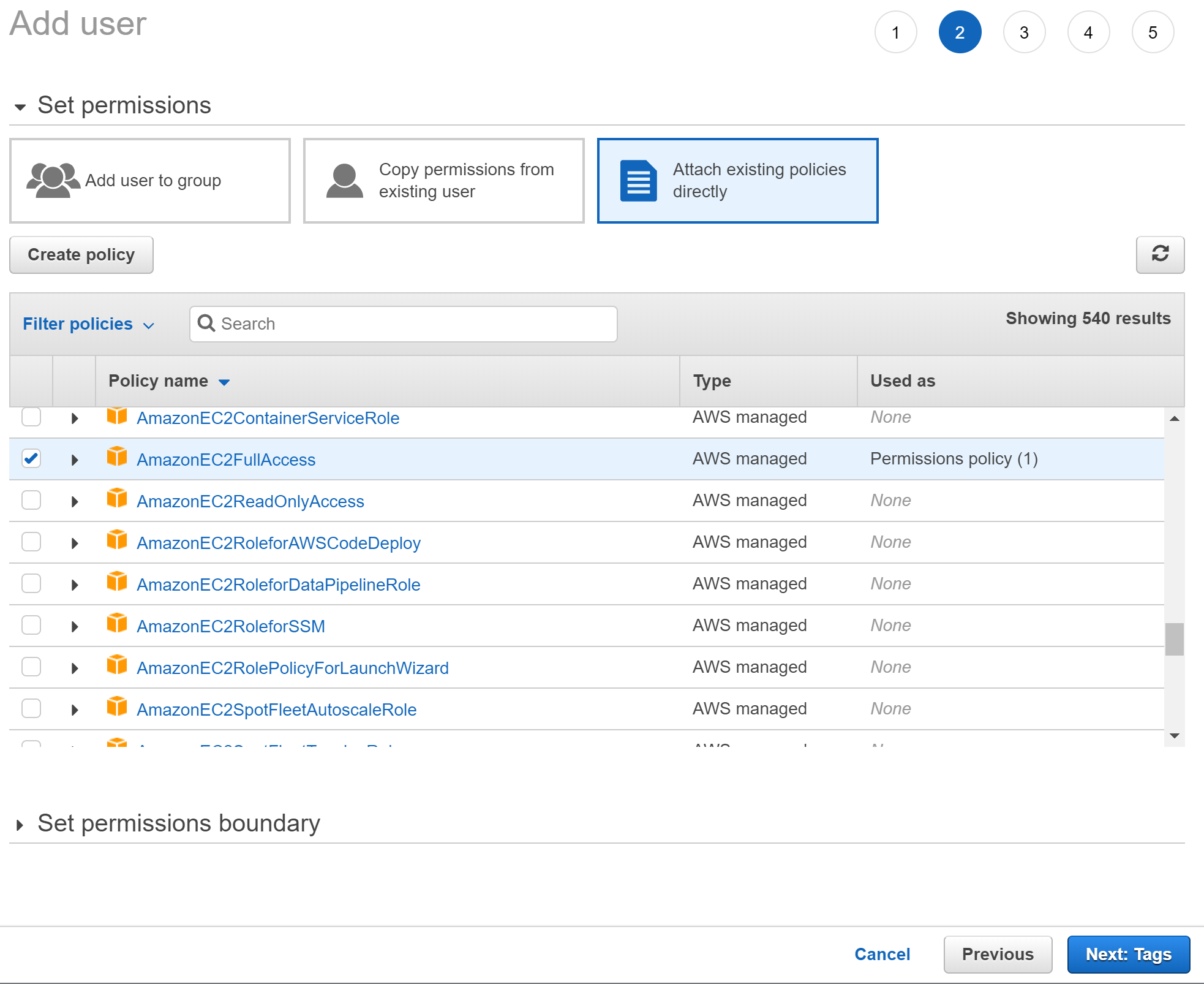

En la página Establecer permisos, seleccione Adjuntar directivas existentes directamente, seleccione la casilla situada junto a AmazonEC2FullAccess como se ha visto en la captura de pantalla y seleccione Siguiente.

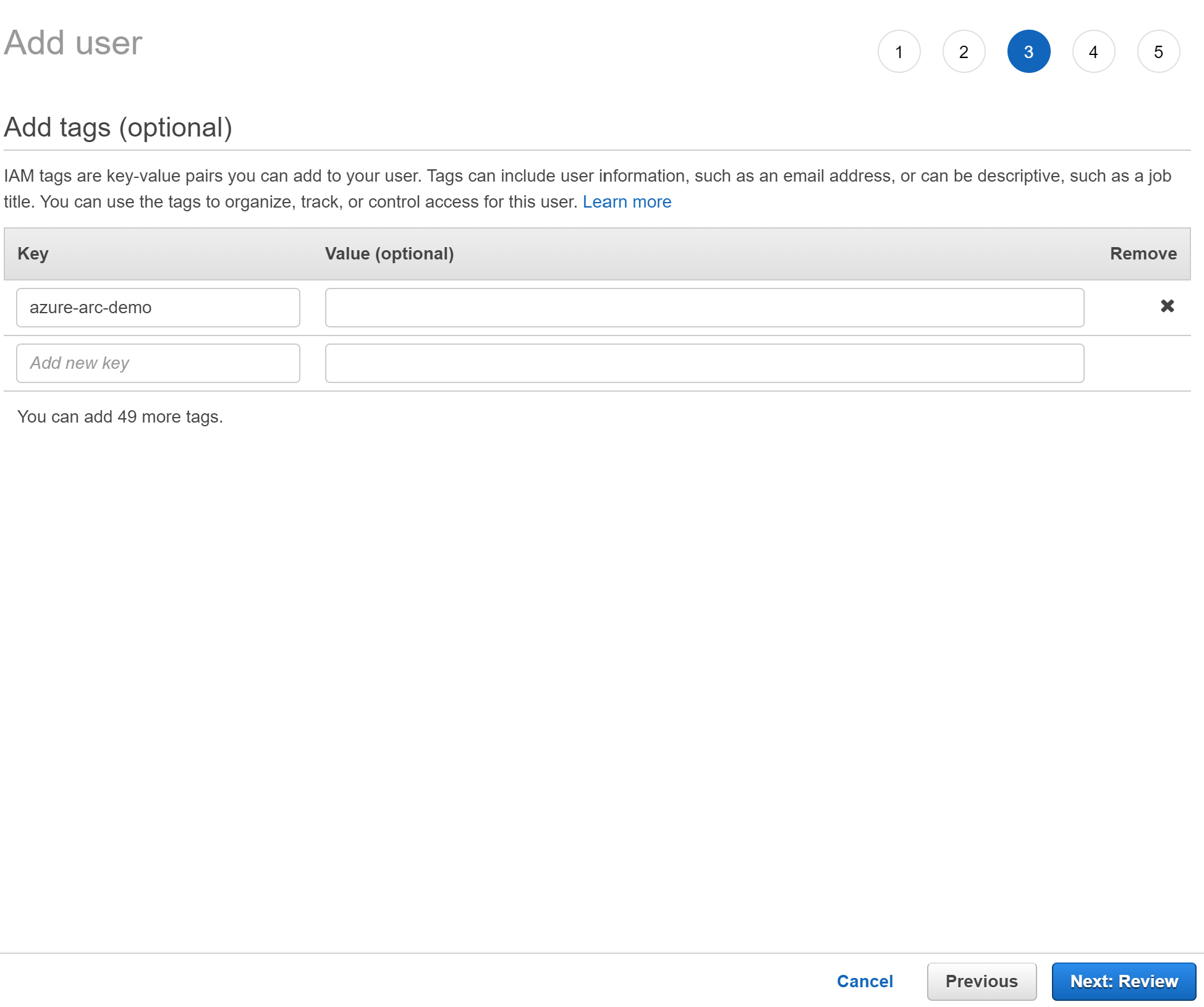

En la página Etiquetas, asigne una etiqueta con una clave

azure-arc-demoy seleccione Siguiente para pasar a la página Revisión.

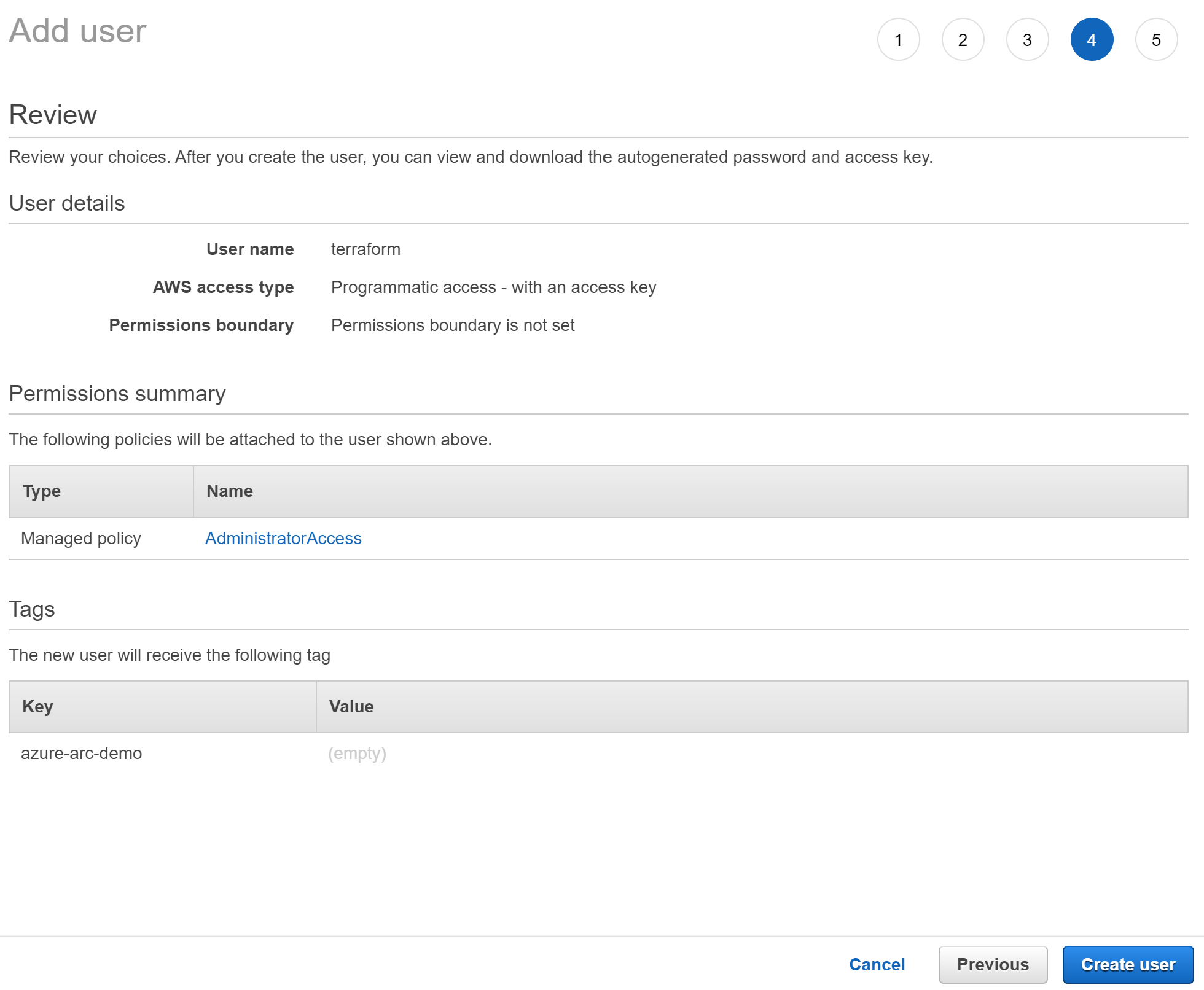

Compruebe que todo es correcto y seleccione Crear usuario cuando todo esté listo.

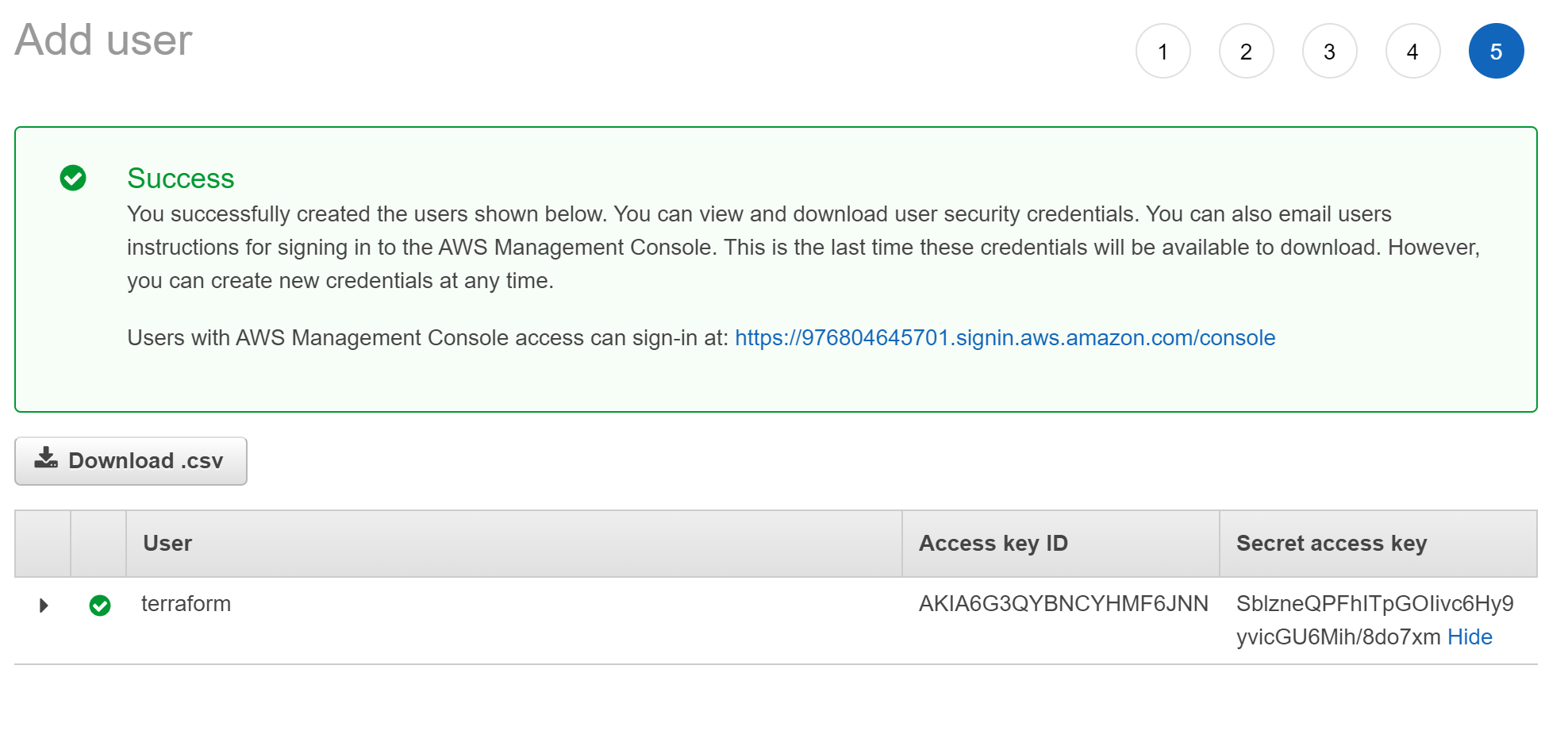

Una vez creado el usuario, se ve el identificador de la clave de acceso del usuario y la clave de acceso secreta. Copie estos valores antes de seleccionar Cerrar. En la página siguiente puede ver un ejemplo de su aspecto. Una vez que tenga estas claves, puede usarlas con Terraform para crear recursos de AWS.

Configuración de Terraform

Antes de ejecutar el plan de Terraform, debe exportar las variables de entorno que se van a usar en él. Estas variables se basan en la suscripción de Azure y el inquilino, la entidad de servicio de Azure, y el usuario y las claves de IAM de AWS que acaba de crear.

Recupere el identificador de la suscripción de Azure y el identificador del inquilino mediante el comando

az account list.El plan de Terraform crea recursos tanto en Microsoft Azure como en AWS. Luego ejecuta un script en una máquina virtual de EC2 de AWS para instalar el agente de Azure Arc y todos los artefactos necesarios. Este script requiere determinada información sobre los entornos de AWS y Azure. Edite

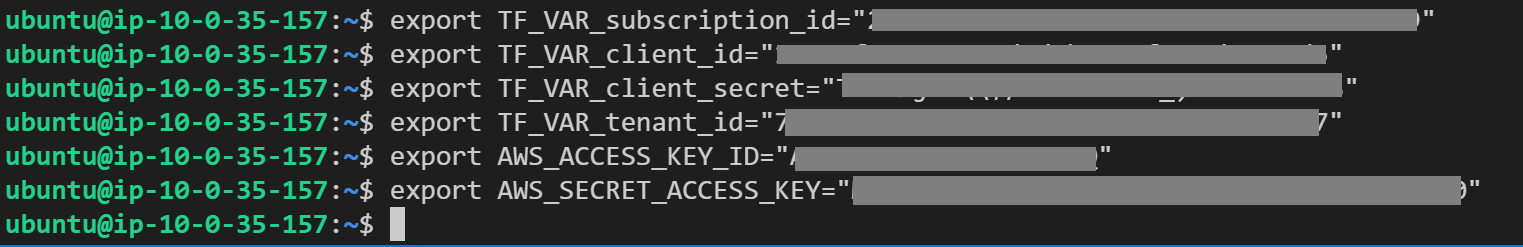

scripts/vars.shy actualice cada una de las variables con los valores adecuados.TF_VAR_subscription_id: identificador de la suscripción de AzureTF_VAR_client_id= identificador de aplicación de la entidad de servicio de AzureTF_VAR_client_secret= contraseña de la entidad de servicio de AzureTF_VAR_tenant_id= identificador del inquilino de AzureAWS_ACCESS_KEY_ID= clave de acceso de AWSAWS_SECRET_ACCESS_KEY= clave secreta de AWS

En la CLI de Azure, vaya al directorio

azure_arc_servers_jumpstart/aws/ubuntu/terraformdel repositorio clonado.Exporte las variables de entorno que ha editado mediante la ejecución de

scripts/vars.shcon el comando source, como se muestra a continuación. Terraform requiere que se establezcan para que el plan se ejecute correctamente. Tenga en cuenta que este script también se ejecuta automáticamente de forma remota en la máquina virtual de AWS como parte de la implementación de Terraform.source ./scripts/vars.shAsegúrese de que las claves SSH están disponibles en ~/.ssh y tienen el nombre

id_rsa.pubeid_rsa. Si ha seguido la guía dessh-keygenanterior para crear la clave, ya debería estar configurada correctamente. Si no, puede que tenga que modificarmain.tfpara usar una clave con otra ruta de acceso.Ejecute el comando

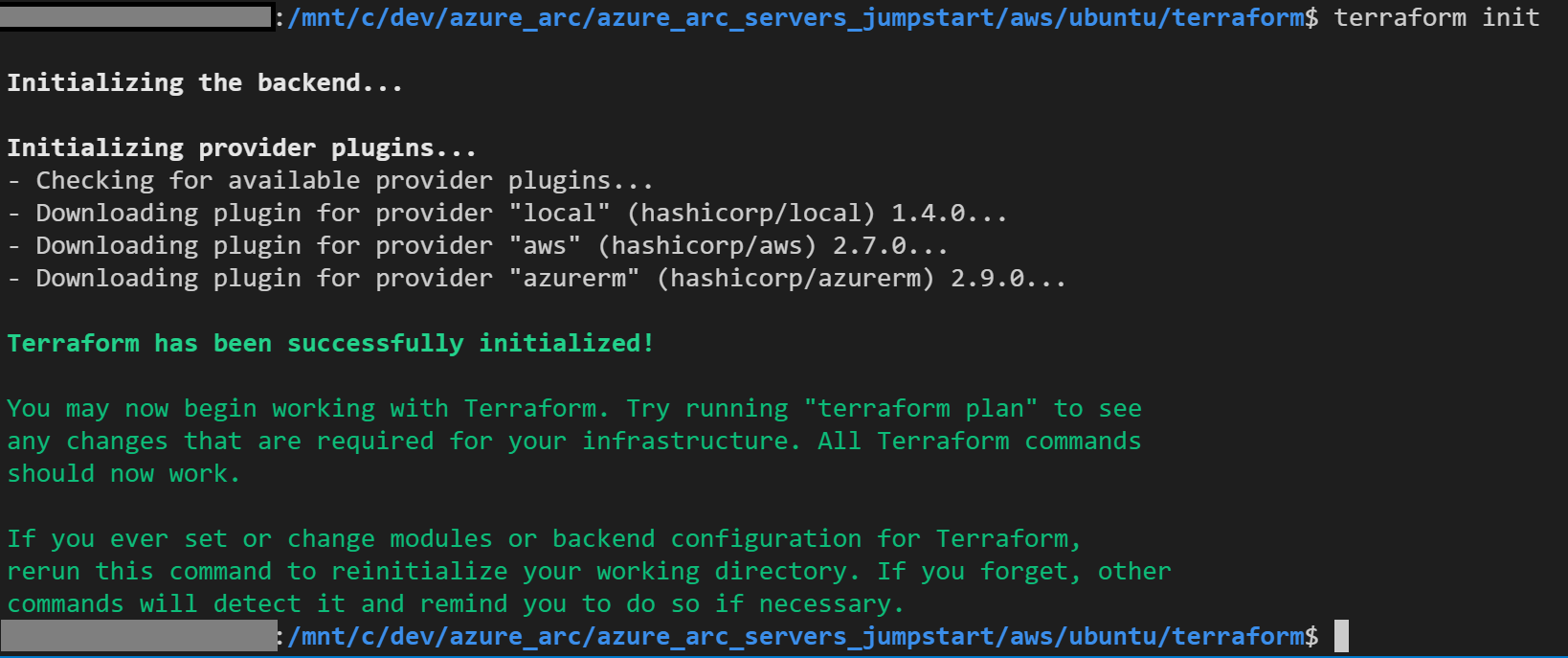

terraform init, que descargará el proveedor de AzureRM de Terraform.

Implementación

Ejecute el comando

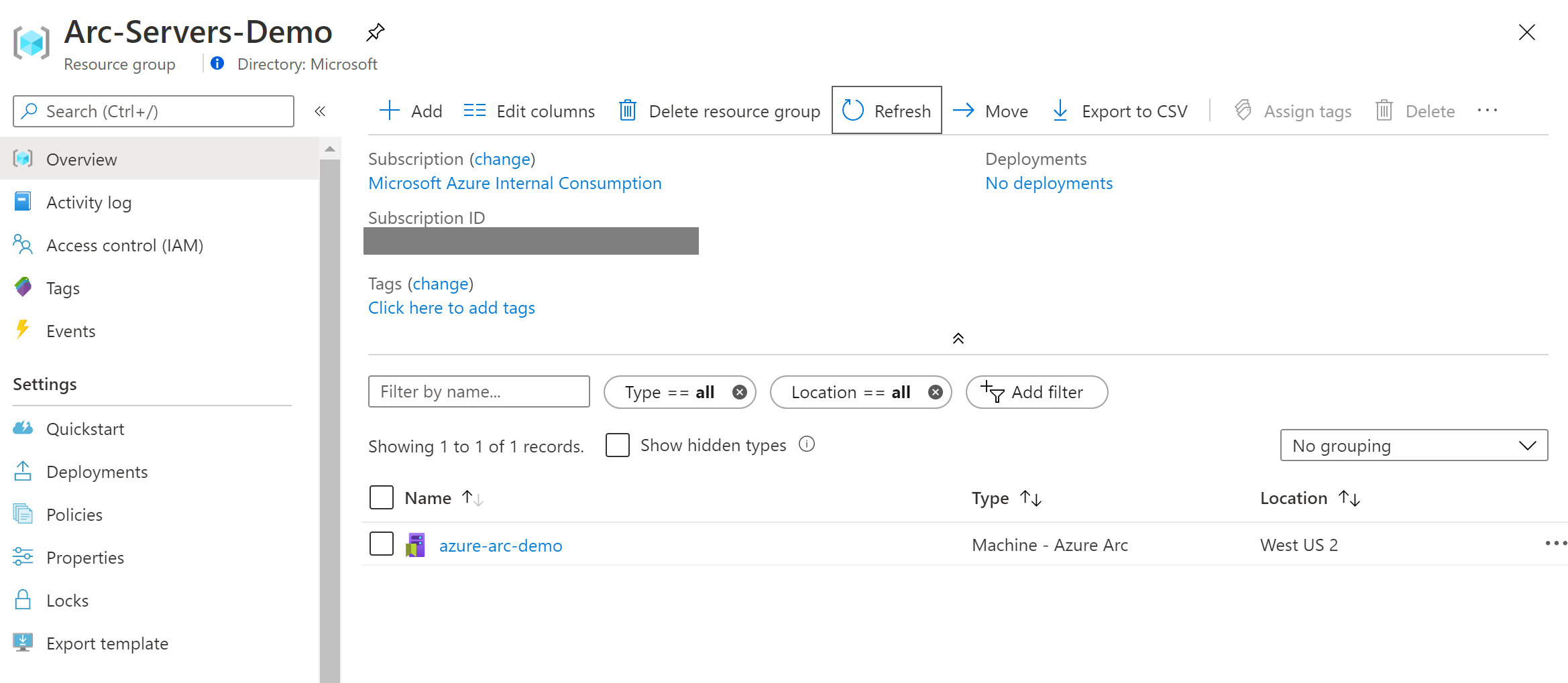

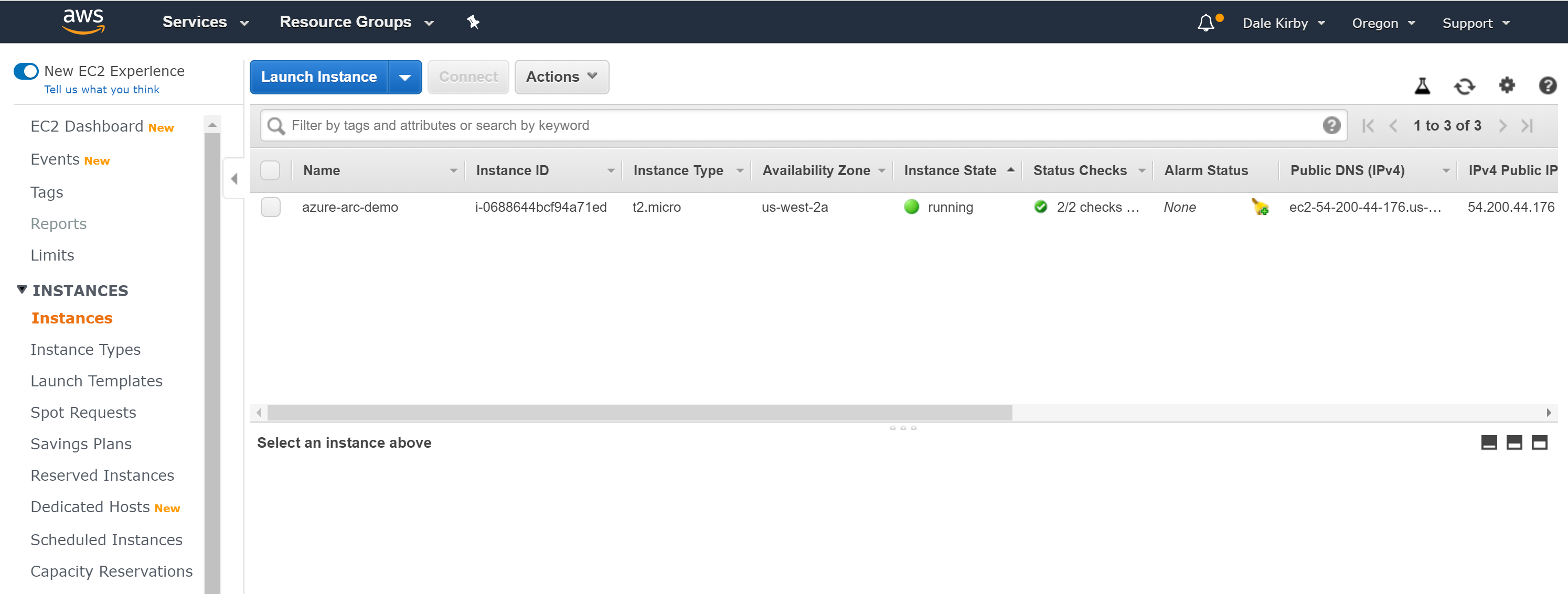

terraform apply --auto-approvey espere a que finalice el plan. Cuando termine, tendrá una instancia de Amazon Linux 2 en EC2 de AWS implementada y conectada como un nuevo servidor habilitado para Azure Arc en un nuevo grupo de recursos.Abra Azure Portal y vaya al grupo de recursos

arc-aws-demo. La máquina virtual creada en AWS es visible como un recurso.

Implementación semiautomatizada (opcional)

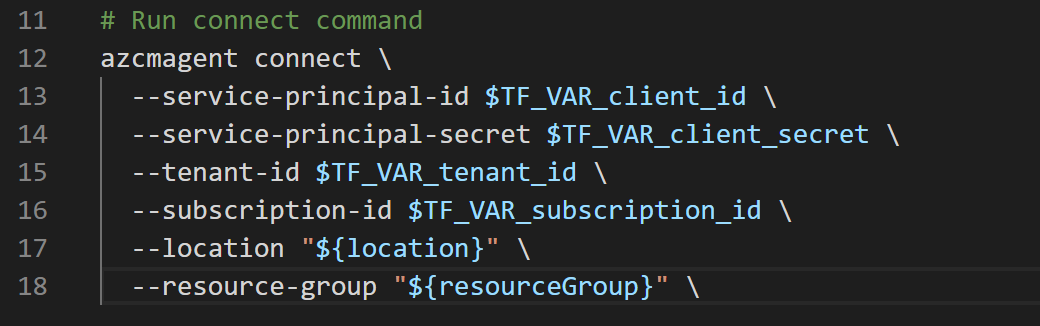

Como puede que haya observado, el último paso de la ejecución es registrar la máquina virtual como un nuevo recurso de servidor habilitado para Azure Arc.

Si quiere mostrar o controlar el proceso de registro real, haga lo siguiente:

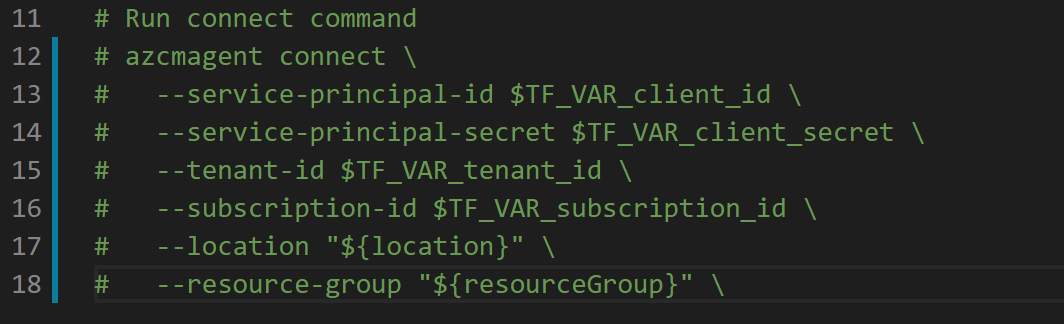

En la plantilla de script

install_arc_agent.sh.tmpl, comente la secciónrun connect commandy guarde el archivo.

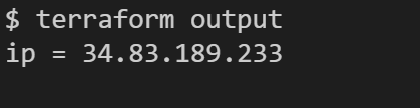

Para obtener la dirección IP pública de la máquina virtual de AWS, ejecute

terraform output.

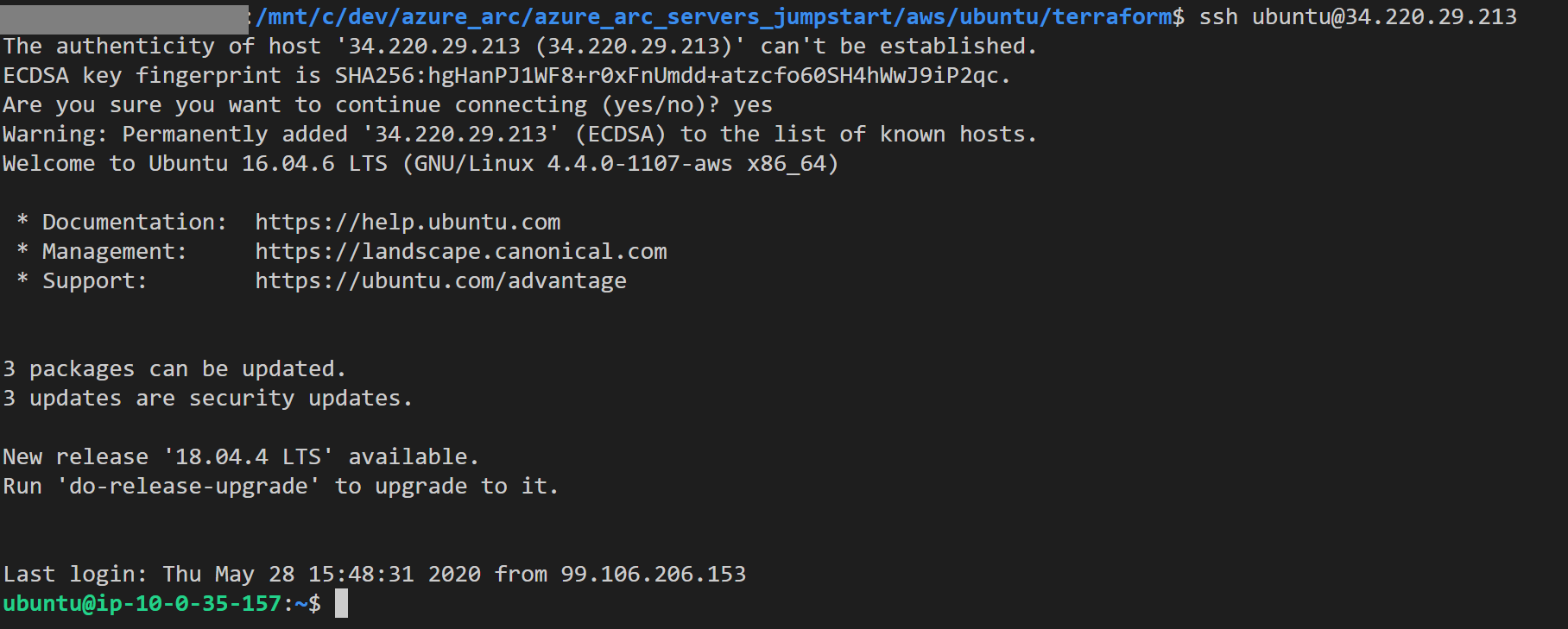

Aplique SSH a la máquina virtual mediante

ssh ubuntu@xx.xx.xx.xx, dondexx.xx.xx.xxes la dirección IP del host.

Exporte todas las variables de entorno de

vars.sh.

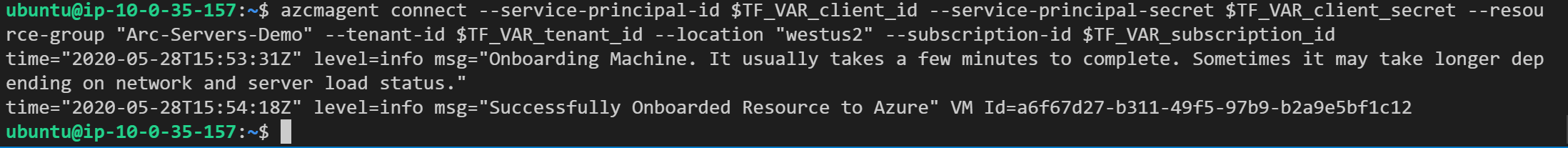

Ejecute el siguiente comando:

azcmagent connect --service-principal-id $TF_VAR_client_id --service-principal-secret $TF_VAR_client_secret --resource-group "arc-aws-demo" --tenant-id $TF_VAR_tenant_id --location "westus2" --subscription-id $TF_VAR_subscription_id

Cuando termina, la máquina virtual se registra en Azure Arc y está visible en el grupo de recursos mediante Azure Portal.

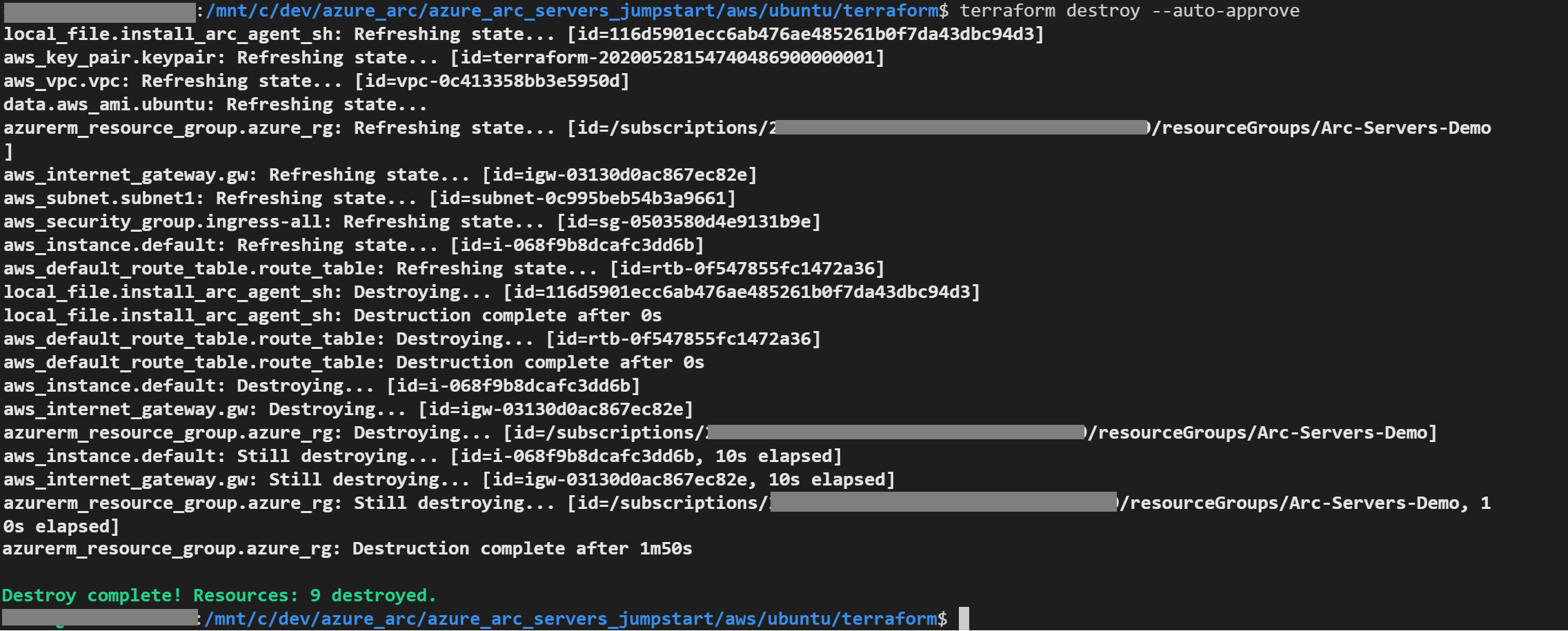

Eliminar la implementación

Para eliminar todos los recursos creados como parte de esta demo, use el comando terraform destroy --auto-approve, como se muestra a continuación.

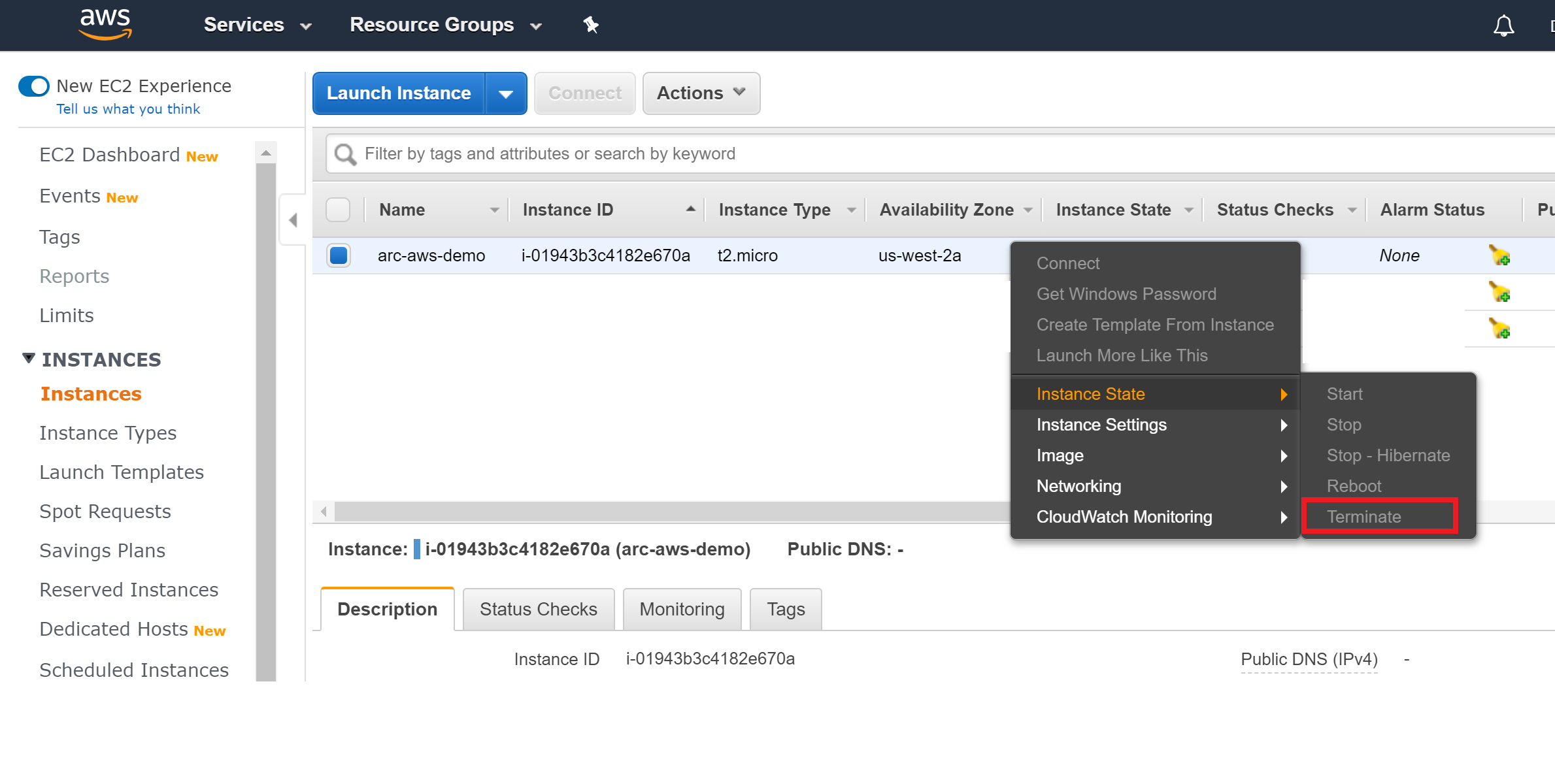

También puede eliminar la instancia de EC2 de AWS directamente desde la consola de AWS. Tenga en cuenta que la instancia tardará unos minutos en eliminarse realmente.

Si elimina la instancia manualmente, también debe eliminar *./scripts/install_arc_agent.sh, que crea el plan de Terraform.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de