Conectividad con servicios PaaS de Azure

En este artículo se proporcionan enfoques de conectividad recomendados para usar los servicios PaaS de Azure.

Consideraciones de diseño

Los servicios PaaS de Azure ofrecen, en su configuración predeterminada, acceso general a través de puntos de conexión de acceso público a través de la red global de Microsoft. Algunos clientes pueden tener requisitos para reducir el uso de puntos de conexión públicos, por lo que la plataforma Azure proporciona funcionalidades opcionales para proteger estos puntos de conexión o incluso para que sean completamente privados.

Algunos servicios PaaS permiten restricciones de acceso público basadas en la identidad administrada asignada por el sistema de instancia de recursos, por ejemplo, Azure Storage

Muchos servicios PaaS permiten restricciones de acceso público basadas en servicios de Azure de confianza, por ejemplo, Azure Container Registry

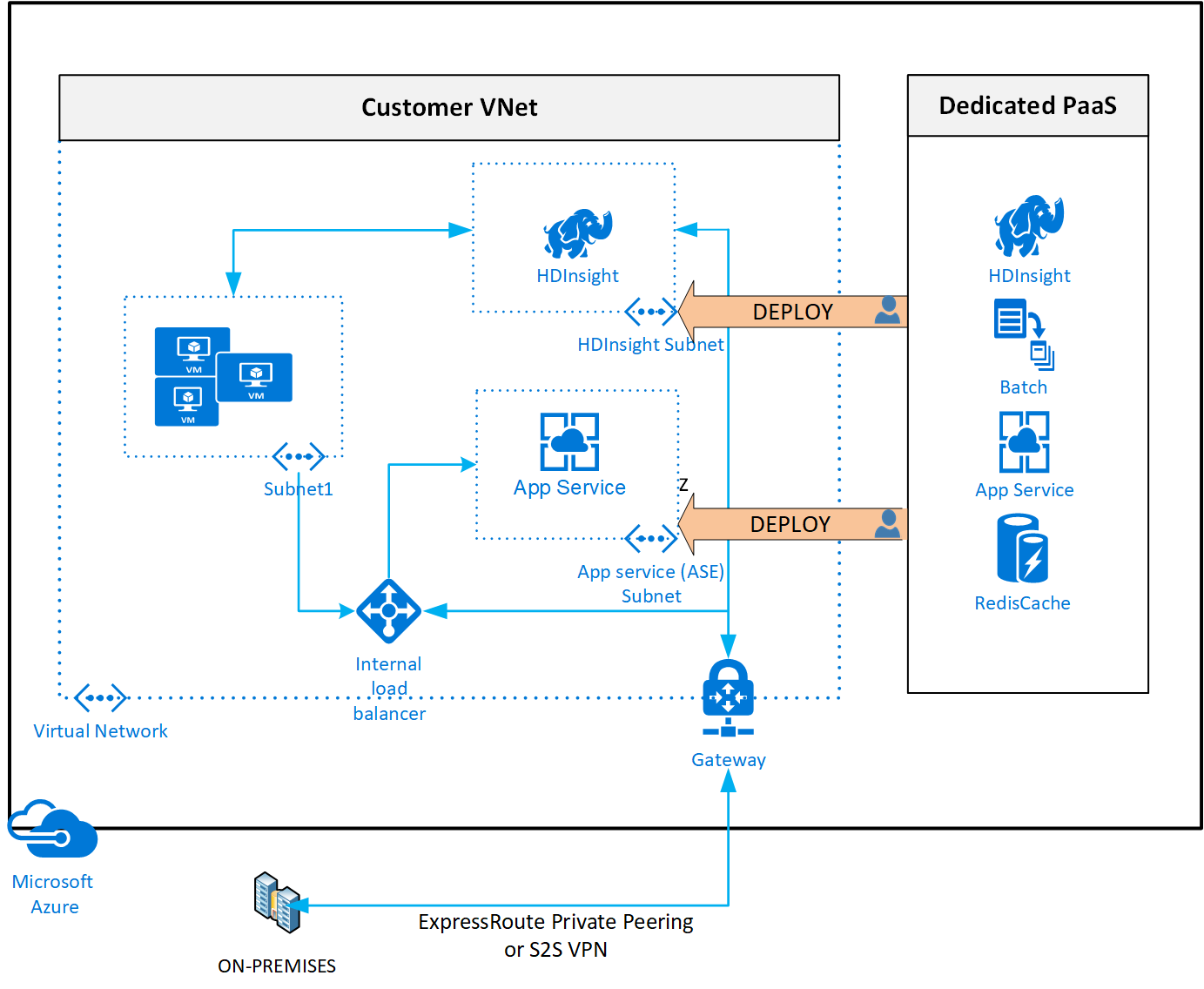

La inserción de red virtual proporciona implementaciones privadas dedicadas para los servicios compatibles. El tráfico del plano de administración sigue fluyendo mediante direcciones IP públicas.

Algunos servicios PaaS son compatibles con Azure Private Link, que permite el acceso privado a través de una dirección IP dentro de la red de un cliente. Para más información, consulte Ventajas principales de Private Link.

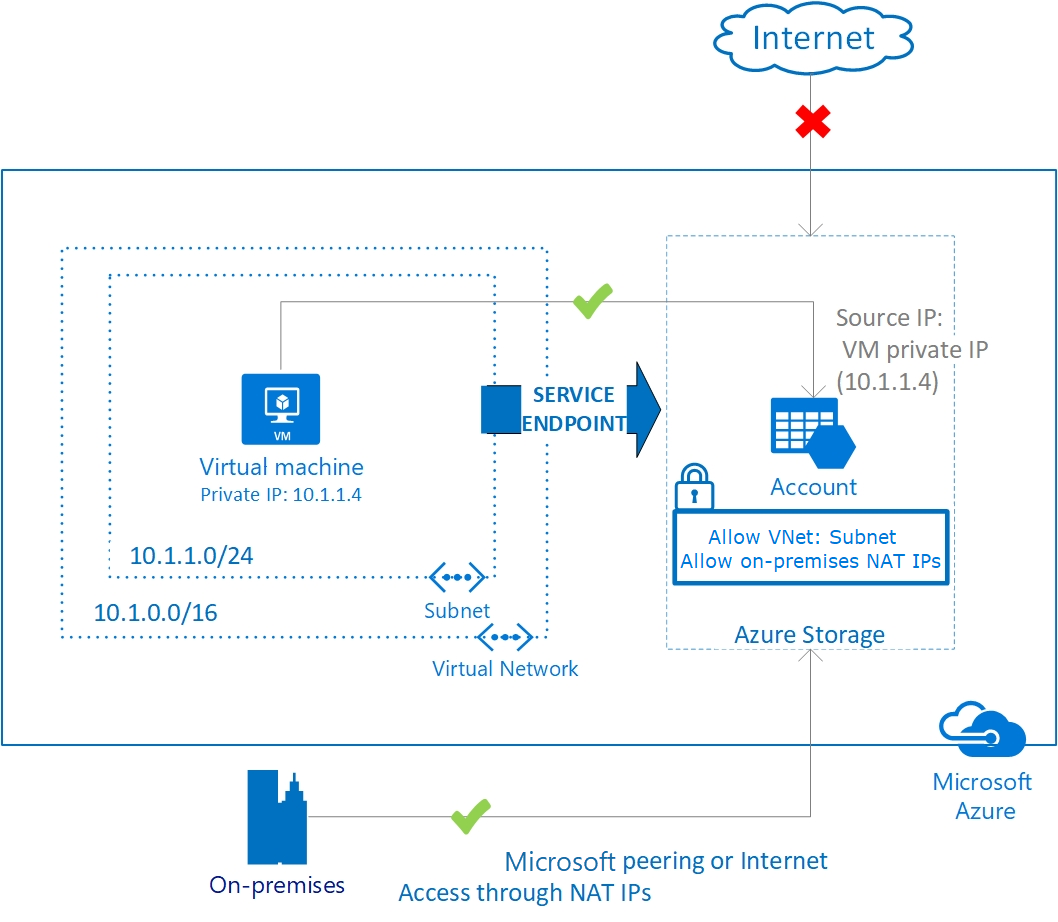

Los puntos de conexión del servicio de red virtual proporcionan acceso de nivel de servicio de las subredes seleccionadas a los servicios PaaS seleccionados. Azure Storage ofrece directivas de punto de conexión de servicio que permiten restringir aún más el uso de puntos de conexión de servicio a una cuenta de almacenamiento específica. También es posible usar aplicaciones virtuales de red (NVA) para realizar el filtrado de FQDN e inspección de nivel 7 en combinación con los puntos de conexión de servicio, pero este enfoque incluye consideraciones adicionales de rendimiento y escalado.

¿Cuál es la diferencia entre los puntos de conexión de servicio y los puntos de conexión privados? ofrece una explicación de las diferencias entre los puntos de conexión de Private Link y los puntos de conexión de servicio de VNet.

Recomendaciones de diseño

En el caso de los servicios PaaS de Azure que admiten la inserción de redes virtuales, si necesita acceso a los recursos de la red privada (redes virtuales o locales a través de una puerta de enlace de red virtual), considere la posibilidad de habilitar la característica de inserción de red virtual. También hay que tener en cuenta que estos servicios insertados en una red virtual aún realizan operaciones del plano de administración mediante direcciones IP públicas específicas del servicio. Se debe garantizar la conectividad para que el servicio funcione correctamente. Use UDR y NSG para bloquear esta comunicación dentro de la red virtual. Puede usar etiquetas de servicio en UDR para reducir el número de rutas necesarias y reemplazar las rutas predeterminadas si se usan.

Cuando la protección contra la filtración de datos y el uso exclusivo de direcciones IP privadas son requisitos firmes, considere el uso de Azure Private Link cuando esté disponible.

Considere el uso de puntos de conexión de servicio de red virtual para proteger el acceso a los servicios PaaS de Azure desde dentro de la red virtual en escenarios en los que la filtración de datos es menos preocupante, Private Link no está disponible, o hay un requisito para la ingesta de datos de gran tamaño que requiere la optimización de los costes. (Los puntos de conexión de servicio de Azure no incurren en ningún coste, a diferencia de Azure Private Link, que incluye un componente de coste basado en cada GB de datos de red).

Si se requiere acceso a los servicios PaaS de Azure desde el entorno local, use las siguientes opciones:

- Use el punto de conexión público predeterminado del servicio PaaS a través de Internet y la red global de Microsoft si no se requiere acceso privado y el ancho de banda de Internet local es suficiente.

- Use una conexión híbrida privada (ExpressRoute con emparejamiento privado o VPN de sitio a sitio) con inyección de red virtual o Azure Private Link.

No habilite los puntos de conexión del servicio de red virtual de forma predeterminada en todas las subredes. Siga el enfoque descrito anteriormente caso por caso, en función de la disponibilidad de las características del servicio PaaS y sus propios requisitos de rendimiento y seguridad.

En la medida de lo posible, evite el uso de la tunelización forzada (dirigir el tráfico enlazado a Internet desde una red virtual de Azure a través de un entorno local anunciando una ruta predeterminada a través de una conexión híbrida privada), ya que esto puede aumentar la complejidad de administrar las operaciones del plano de control con algunos servicios PaaS de Azure, por ejemplo, Application Gateway V2.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de