Grupos de administración

Use grupos de administración para organizar y gobernar las suscripciones de Azure. A medida que aumenta el número de suscripciones, los grupos de administración proporcionan una estructura crítica al entorno de Azure y facilitan la administración de las suscripciones. Use las instrucciones siguientes para establecer una jerarquía de grupos de administración eficaz y organizar las suscripciones según los procedimientos recomendados.

Consideraciones de diseño del grupo de administración

Las estructuras de grupo de administración dentro de un inquilino de Microsoft Entra son compatibles con la asignación organizativa. Tenga en cuenta la estructura del grupo de administración exhaustivamente cuando su organización planee la adopción de Azure a gran escala.

Determine la forma en que su organización separa los servicios propiedad u operados por equipos específicos.

Determine si tiene funciones específicas que necesita mantener independientes por motivos como, por ejemplo, requisitos empresariales, requisitos operativos, requisitos normativos, residencia de datos, seguridad de datos o cumplimiento de soberanía de datos.

Use los grupos de administración para agregar asignaciones de directivas e iniciativas mediante Azure Policy.

Habilite la autorización de control de acceso basado en rol (RBAC) de Azure para las operaciones del grupo de administración a fin de invalidar la autorización predeterminada. De manera predeterminada, cualquier entidad de seguridad, como una entidad de seguridad de usuario o una entidad de servicio, dentro de un inquilino de Microsoft Entra puede crear grupos de administración. Para obtener más información, vea Instrucciones para proteger la jerarquía de recursos.

Considere también los siguientes factores:

Un árbol de grupo de administración puede admitir hasta seis niveles de profundidad. Este límite no incluye el nivel raíz o de suscripción.

De manera predeterminada, todas las suscripciones nuevas se colocan en el grupo de administración raíz del inquilino.

Para obtener más información, vea Grupos de administración.

Recomendaciones del grupo de administración

Mantenga la jerarquía de los grupos de administración lo más horizontal posible; idealmente, con no más de tres o cuatro niveles. Esta restricción reduce la sobrecarga y la complejidad de la administración.

No duplique la estructura organizativa en una jerarquía de grupos de administración anidados el uno en el otro. Use los grupos de administración para la asignación de directivas, en lugar de la facturación. Para este enfoque, use los grupos de administración para su finalidad prevista en la arquitectura conceptual de la zona de aterrizaje de Azure. Esta arquitectura proporciona directivas de Azure para cargas de trabajo que requieren el mismo tipo de seguridad y cumplimiento en el mismo nivel de grupo de administración.

Cree grupos de administración en el grupo de administración de nivel raíz para representar los tipos de cargas de trabajo que hospeda. Estos grupos se basan en las necesidades de seguridad, cumplimiento, conectividad y características de las cargas de trabajo. Con esta estructura de agrupación, puede tener un conjunto de directivas de Azure aplicadas en el nivel de grupo de administración. Use esta estructura de agrupación para todas las cargas de trabajo que requieren la misma configuración de seguridad, cumplimiento, conectividad y características.

Use etiquetas de recursos para consultar y navegar horizontalmente por la jerarquía del grupo de administración. Las etiquetas de recursos se pueden aplicar o anexar mediante Azure Policy. Luego, puede agrupar los recursos según sus requisitos de búsqueda sin necesidad de usar una jerarquía de grupos de administración compleja.

Cree un grupo de administración de espacio aislado de nivel superior para que pueda experimentar inmediatamente con los recursos antes de moverlos a entornos de producción. El espacio aislado proporciona aislamiento de los entornos de desarrollo, prueba y producción.

Cree un grupo de administración de la plataforma en el grupo de administración raíz para admitir directivas de plataforma común y asignaciones de roles de Azure. Esta estructura de agrupación garantiza que pueda aplicar distintas directivas a las suscripciones en la base de Azure. Este enfoque también centraliza la facturación de los recursos comunes en un conjunto de suscripciones fundamentales.

Limite el número de asignaciones de Azure Policy en el ámbito del grupo de administración raíz. Esta limitación reduce a un mínimo la depuración de directivas heredadas en grupos de administración de nivel inferior.

Use directivas para aplicar los requisitos de cumplimiento en el ámbito del grupo de administración o de la suscripción para lograr una gobernanza controlada por directivas.

Asegúrese de que solo los usuarios con privilegios pueden operar grupos de administración en el inquilino. Habilite la autorización de Azure RBAC en la configuración de la jerarquía del grupo de administración para refinar los privilegios de usuario. De manera predeterminada, todos los usuarios pueden crear sus propios grupos de administración en el grupo de administración raíz.

Configure un grupo de administración dedicado predeterminado para las nuevas suscripciones. Este grupo garantiza que ninguna suscripción vaya debajo del grupo de administración raíz. Este grupo es especialmente importante si los usuarios tienen ventajas y suscripciones de Microsoft Developer Network (MSDN) o Visual Studio. Un buen candidato para este grupo de administración es un grupo de administración de espacio aislado. Para obtener más información, vea Configuración de un grupo de administración predeterminado.

No cree grupos de administración para entornos de producción, pruebas y desarrollo. Si es necesario, separe estos grupos en suscripciones diferentes en el mismo grupo de administración. Para más información, vea:

Se recomienda usar la estructura estándar del grupo de administración de zonas de aterrizaje de Azure para implementaciones en varias regiones. No cree grupos de administración únicamente para modelar diferentes regiones de Azure. No modifique ni expanda la estructura del grupo de administración en función del uso de una región o de varias regiones.

Si tiene requisitos normativos basados en la ubicación, como residencia de datos, seguridad de datos o soberanía de datos, debe crear una estructura de grupo de administración basada en la ubicación. Puede implementar esta estructura en varios niveles. Para obtener más información, vea Modificación de una arquitectura de zona de aterrizaje de Azure.

Grupos de administración en el acelerador de zonas de aterrizaje de Azure y el repositorio de Bicep de ALZ

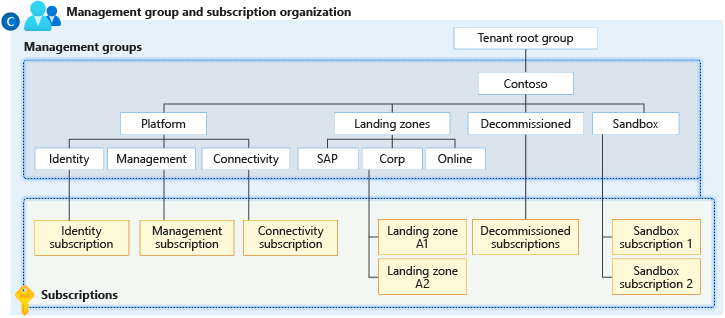

En el ejemplo siguiente se muestra la estructura de un grupo de administración. Los grupos de administración de este ejemplo están en el acelerador de zonas de aterrizaje de Azure y en el módulo de grupos de administración del repositorio de AZL-Bicep.

Nota:

La jerarquía del grupo de administración se puede modificar en el módulo de Bicep de la zona de aterrizaje de Azure; para ello, edite managementGroups.bicep.

| Grupo de administración | Descripción |

|---|---|

| Grupo de administración raíz intermedio | Este grupo de administración se encuentra directamente en el grupo raíz del inquilino. La organización proporciona a este grupo de administración un prefijo para que no tengan que usar el grupo raíz. La organización puede mover las suscripciones de Azure existentes a la jerarquía. Este enfoque también configura escenarios futuros. Este grupo de administración es un elemento primario de todos los demás grupos de administración creados por el acelerador de zona de aterrizaje de Azure. |

| Plataforma | Este grupo de administración contiene todos los grupos de administración secundarios de la plataforma, como la administración, la conectividad y la identidad. |

| Administración | Este grupo de administración contiene una suscripción dedicada para la administración, la supervisión y la seguridad. Esta suscripción hospeda un área de trabajo de Registros de Azure Monitor, incluidas las soluciones asociadas y una cuenta de Azure Automation. |

| Conectividad | Este grupo de administración contiene una suscripción dedicada para la conectividad. Esta suscripción hospeda los recursos de redes de Azure que requiere la plataforma, como Azure Virtual WAN, Azure Firewall y Azure DNS Private Zones. Puede usar varios grupos de recursos para incluir recursos, como redes virtuales, instancias de servidor de seguridad y puertas de enlace de red virtual, que se implementan en diferentes regiones. Algunas implementaciones de gran tamaño pueden tener restricciones de cuota de suscripción para los recursos de conectividad. Puede crear suscripciones dedicadas en cada región para sus recursos de conectividad. |

| Identidad | Este grupo de administración contiene una suscripción dedicada para la identidad. Esta suscripción es un marcador de posición para máquinas virtuales (VM) de Active Directory Domain Services (AD DS) o Microsoft Entra Domain Services. Puede usar diversos grupos de recursos para contener recursos, como redes virtuales y VM, que se implementan en regiones diferentes. La suscripción también habilita AuthN o AuthZ para cargas de trabajo dentro de las zonas de aterrizaje. Las directivas específicas de Azure se asignan para proteger y administrar los recursos de la suscripción de identidad. Algunas implementaciones de gran tamaño pueden tener restricciones de cuota de suscripción para los recursos de conectividad. Puede crear suscripciones dedicadas en cada región para sus recursos de conectividad. |

| Zonas de aterrizaje | Grupo de administración primario que contiene todos los grupos de administración secundarios de la zona de aterrizaje. Tiene directivas de Azure independientes de la carga de trabajo asignadas para garantizar que las cargas de trabajo sean seguras y compatibles. |

| En línea | El grupo de administración dedicado para zonas de aterrizaje en línea. Este grupo es para cargas de trabajo que pueden requerir conectividad entrante o saliente directa de Internet o para cargas de trabajo que podrían no requerir una red virtual. |

| Corp | El grupo de administración dedicado para zonas de aterrizaje corporativas. Este grupo es para cargas de trabajo que requieren conectividad o conectividad híbrida con la red corporativa a través del concentrador en la suscripción de conectividad. |

| Espacios aislados | El grupo de administración dedicado para las suscripciones. Una organización usa espacios aislados para pruebas y exploración. Estas suscripciones están aisladas de forma segura de las zonas de aterrizaje corporativas y en línea. Los espacios aislados también tienen asignado un conjunto menos restrictivo de directivas para habilitar las pruebas, la exploración y la configuración de los servicios de Azure. |

| Dados de baja | El grupo de administración dedicado para las zonas de aterrizaje canceladas. Las zonas de aterrizaje canceladas se trasladan a este grupo de administración y, después, Azure las elimina pasados 30-60 días. |

Nota:

Para muchas organizaciones, los grupos de administración predeterminados Corp y Online son el punto de partida ideal.

Algunas organizaciones necesitan agregar más grupos de administración.

Si quiere cambiar la jerarquía de grupos de administración, vea Personalización de la arquitectura de la zona de aterrizaje de Azure para cumplir los requisitos.

Permisos para el acelerador de la zona de aterrizaje de Azure

El acelerador de la zona de aterrizaje de Azure:

Requiere un nombre de entidad de seguridad de servicio (SPN) dedicado para ejecutar operaciones de grupos de administración, operaciones de administración de suscripciones y asignaciones de roles. Use un SPN para reducir el número de usuarios que tienen derechos elevados y siga las directrices de privilegios mínimos.

Requiere el rol Administrador de acceso de usuario en el ámbito del grupo de administración raíz para conceder al SPN el acceso en el nivel raíz. Cuando el SPN tenga permisos, el rol de Administrador de acceso de usuarios se puede eliminar de forma segura. Este enfoque garantiza que solo el SPN esté conectado al rol de Administrador de acceso de usuarios.

Requiere el rol de Colaborador para el SPN mencionado anteriormente en el ámbito del grupo de administración raíz, que permite las operaciones de nivel de inquilino. Este nivel de permisos garantiza que pueda usar el SPN para implementar y administrar los recursos en cualquier suscripción de la organización.

Paso siguiente

Obtenga información sobre cómo usar las suscripciones cuando tiene previsto realizar una adopción de Azure a gran escala.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de