Administración de identidades y acceso para Kubernetes habilitado para Azure Arc

Kubernetes habilitado para Azure Arc admite entornos locales y otros entornos en la nube que se integran con diferentes sistemas de administración de identidades y acceso. Además del control de acceso basado en rol (RBAC) del clúster de Kubernetes existente, Kubernetes habilitado para Azure Arc admite RBAC de Azure para unificar la administración de acceso en todos los clústeres de Kubernetes y reducir al mínimo la sobrecarga operativa.

La combinación de modelos de RBAC que debe utilizar su organización dependerá de las necesidades de uso que tenga la misma. Ejemplos:

- Incorporación de un clúster de Kubernetes a Azure Arc

- Administración de un clúster de Kubernetes habilitado para Arc

- Instalación de extensiones de clúster de Azure Arc

- Ejecución de aplicaciones en un clúster de Kubernetes habilitado para Arc

- Uso de RBAC de Azure para acceder a los recursos de Azure

Comprender las necesidades de su organización y las funcionalidades de Kubernetes habilitado para Azure Arc le permite elegir los mejores modelos de RBAC para sus requisitos específicos de infraestructura, seguridad y gobernanza en el momento de creación de un clúster de Kubernetes habilitado para Arc.

En este artículo se describen la arquitectura de administración de identidad y acceso (IAM) de Kubernetes habilitado para Azure Arc, consideraciones de diseño, recomendaciones y controles de acceso basado en rol para diversos escenarios.

Architecture

Para diseñar la arquitectura adecuada para su organización, debe comprender los modos de conectividad de Kubernetes habilitado para Arc. RBAC de Azure solo se admite en el modo totalmente conectado, no en el modo semiconectado.

Azure RBAC en Kubernetes habilitado para Azure Arc

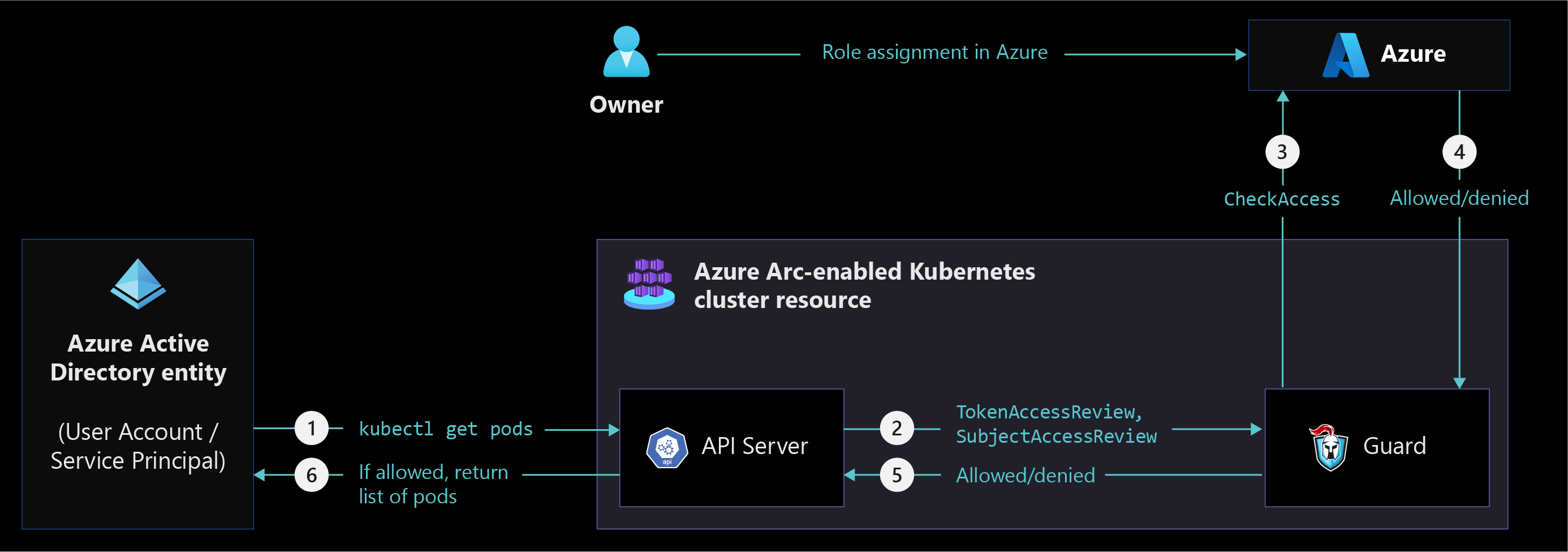

En el diagrama siguiente se muestran varios componentes de Kubernetes habilitado para Azure Arc y cómo interactúan cuando se usa RBAC de Azure para administrar un clúster de Kubernetes.

Acceso seguro al clúster de Kubernetes habilitado para Azure Arc desde cualquier parte

En el diagrama siguiente se muestran el acceso al clúster de Kubernetes habilitado para Azure Arc desde cualquier parte y, además, cómo interactúan los componentes entre sí para administrar un clúster mediante RBAC de Azure.

Consideraciones de diseño

Revise el área de diseño de administración de identidades y acceso de las zonas de aterrizaje de Azure para evaluar el efecto de Kubernetes habilitado para Azure Arc en el modelo general de identidad y acceso.

Para la incorporación de clústeres de Kubernetes:

- Decida entre el usuario de Microsoft Entra (para la incorporación manual de un solo clúster) frente a la entidad de servicio (para la incorporación desatendida y con scripts de varios clústeres) para incorporar clústeres de Kubernetes a Azure Arc individualmente o a gran escala. Para obtener más detalles de implementación, consulte el área de diseño crítica de las materias de automatización.

- La identidad de la entidad de incorporación debe tener ClusterRoleBinding de administrador de clústeres en el clúster. Decida entre utilizar un usuario de los proveedores locales u otros proveedores de identidades en la nube, o utilizar una cuenta de servicio de Kubernetes con el rol de administrador de clústeres.

Para la administración de clústeres de Kubernetes:

- Puesto que Kubernetes habilitado para Azure Arc hace que la autenticación de Microsoft Entra y RBAC de Azure lleguen a entornos locales u otros entornos de Kubernetes en la nube, debe decidir entre la administración de acceso de Kubernetes existente y RBAC de Azure, dependiendo de los requisitos de seguridad y gobernanza de su organización.

- Determine si Conexión de clúster de Kubernetes habilitado para Azure Arc le ofrece la flexibilidad de administrar el clúster de Kubernetes sin que los puertos de firewall de entrada estén abiertos a las redes locales u otras redes en la nube.

- Determine si RBAC de Azure es la opción adecuada cuando tiene muchos clústeres de Kubernetes que se ejecutan en entornos locales y otros entornos en la nube, y debe simplificar la administración de clústeres en todos los clústeres de Kubernetes.

Recomendaciones de diseño

Para la incorporación de clústeres de Kubernetes:

- Use grupos de seguridad de Microsoft Entra para conceder roles RBAC del clúster de Kubernetes habilitado para Azure Arc para la incorporación y administración de clústeres de Kubernetes habilitado para Azure Arc.

Para la administración de clústeres de Kubernetes:

Si las identidades locales se sincronizan con Microsoft Entra ID, use las mismas identidades al utilizar RBAC de Azure para la administración de clústeres.

Simplifique la administración de acceso mediante la creación de grupos de seguridad y asígnelos a los roles RBAC de Azure compatibles con Kubernetes habilitado para Azure Arc. Asigne permisos a estos grupos de seguridad en el nivel de grupo de recursos o suscripción en función de los requisitos de organización y gobernanza de recursos. Para obtener más información, consulte el área de diseño crítica de la organización de recursos.

Nota

Kubernetes habilitado para Azure Arc no admite usuarios con más de 200 pertenencias a grupos de seguridad y, en su lugar, generará un error de autenticación.

Evite la asignación directa de usuarios a los roles RBAC de Azure, ya que es difícil controlar la administración de acceso.

Descentralice y delegue las asignaciones de auditoría y responsabilidad de administración de acceso mediante la asignación de propietarios de grupos de seguridad.

Habilite revisiones de acceso periódicas en Microsoft Entra ID para quitar usuarios que ya no necesitan acceso a los clústeres de Kubernetes.

Cree directivas de acceso condicional al usar RBAC de Azure para la administración de clústeres con el fin de aplicar varias condiciones para cumplir las directivas de seguridad y gobernanza.

Controles de acceso basado en rol

Kubernetes habilitado para Azure Arc administra clústeres de Kubernetes mediante RBAC de Azure y admite los siguientes roles para incorporar clústeres de Kubernetes a Azure Arc.

| Rol | Descripción |

|---|---|

| Rol de usuario del clúster de Kubernetes habilitado para Azure Arc | Permite capturar el archivo kubeconfig basado en Conexión de clúster para administrar clústeres desde cualquier parte. |

| Administrador de Azure Arc Kubernetes | Permite administrar todos los recursos en un clúster o espacio de nombres, excepto actualizar o eliminar cuotas de recursos y espacios de nombres. |

| Administrador de clústeres de Azure Arc Kubernetes | Permite administrar todos los recursos del clúster. |

| Visor de Azure Arc Kubernetes | Permite ver todos los recursos del clúster o espacio de nombres, excepto los secretos. |

| Escritor de Azure Arc Kubernetes | Le permite actualizar todo el contenido del clúster o el espacio de nombres, excepto los roles (del clúster) y los enlaces de roles (del clúster). |

| Clúster de Kubernetes: incorporación de Azure Arc | La definición de roles le permite autorizar a cualquier usuario o servicio la creación de recursos de clústeres conectados |

Pasos siguientes

Para más información sobre el recorrido de nube híbrida y multinube, consulte los siguientes artículos:

- Revise los requisitos previos para Kubernetes habilitado para Azure Arc.

- Revise las distribuciones de Kubernetes validadas para Kubernetes habilitado para Azure Arc.

- Revise Administración de entornos híbridos y multinube.

- Revise las directivas de acceso condicional habituales que se aplicarán al usar RBAC de Azure para el clúster de Kubernetes habilitado para Azure Arc.

- La organización de recursos puede ayudarle a planear y aplicar la gobernanza y la seguridad mediante RBAC de Azure.

- Obtenga información sobre cómo integrar Microsoft Entra ID con clústeres de Kubernetes habilitados para Azure Arc.

- Obtenga información sobre cómo acceder al clúster de forma segura desde cualquier lugar mediante Conexión de clúster.

- Revise Zonas de aterrizaje de Azure: área de diseño de administración de identidades y acceso de Azure.

- Revise la metodología de Cloud Adoption Framework: Access Control.

- Experimente escenarios automatizados de Kubernetes habilitado para Azure Arc con Azure Arc Jumpstart.

- Obtenga más información sobre Azure Arc con la ruta de aprendizaje de Azure Arc.

- Consulte Preguntas más frecuentes: habilitado para Azure Arc para encontrar respuestas a las preguntas más comunes.