Topología de red y conectividad para Oracle en el acelerador de zonas de aterrizaje de Azure Virtual Machines

Este artículo se basa en varias consideraciones y recomendaciones definidas en el área de diseño de la zona de aterrizaje de Azure para la topología de red y la conectividad. Ofrece consideraciones clave de diseño y prácticas recomendadas para la conexión en red y la conectividad de su instancia de Oracle que se ejecuta en Azure Virtual Machines. Dado que Oracle admite cargas de trabajo críticas, debe incluir en el diseño la orientación sobre las áreas de diseño de la zona de aterrizaje de Azure.

Priorizar la seguridad de las cargas de trabajo de Oracle

Como ocurre con la mayoría de las bases de datos de producción, la seguridad de una carga de trabajo Oracle es esencial. La base de datos debe seguir siendo privada y no tener puntos de conexión públicos. Solo los servicios en la nube autorizados, como una aplicación empresarial o servicios web de front-end, deben controlar el acceso a los datos. Un grupo selecto de personas autorizadas puede administrar las bases de datos de producción utilizando un servicio seguro. Para obtener más información, consulte Plan para el acceso remoto a máquinas virtuales.

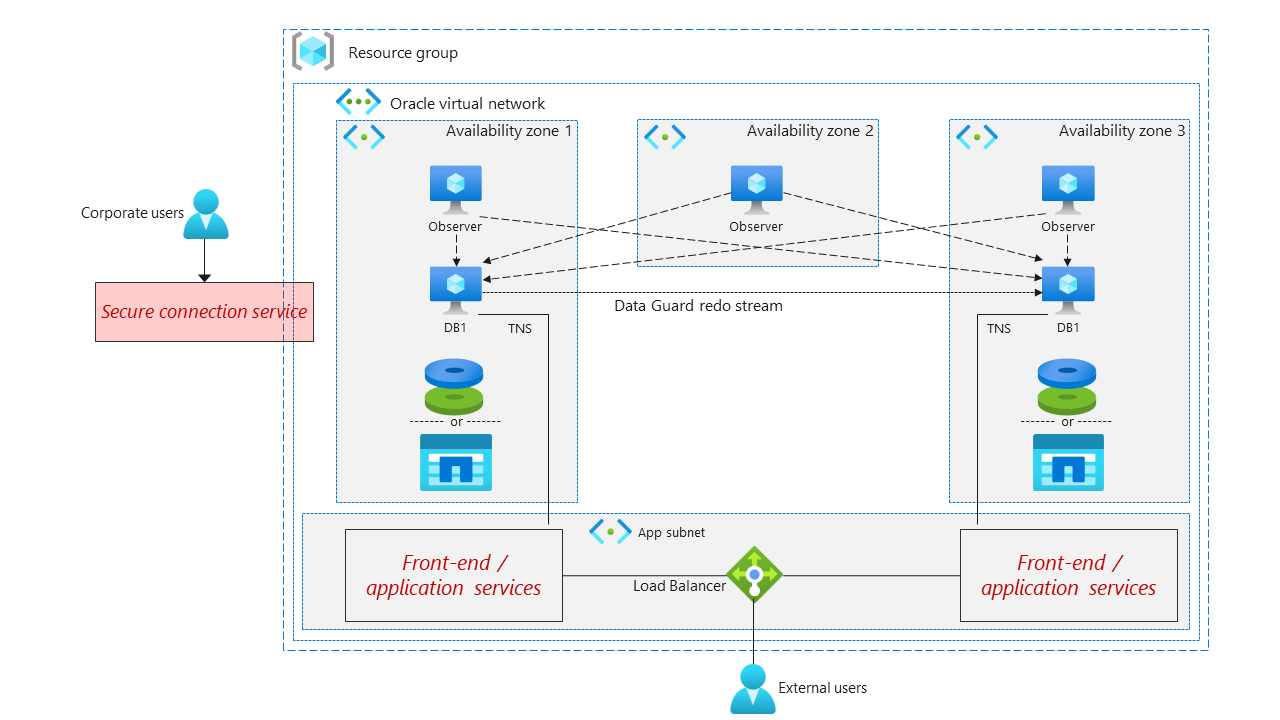

Diseño de red de alto nivel

El siguiente diagrama de arquitectura muestra las consideraciones de red para instancias Oracle dentro de una zona de aterrizaje Azure.

Asegúrese de que todos los servicios de la solución residan en una única red virtual.

Utilice Azure Firewall, Azure Application Gateway u otros mecanismos de seguridad para garantizar que solo se permita que el tráfico esencial acceda a la solución.

Para aplicar medidas de seguridad de red más avanzadas, implemente una red perimetral. Para más información, consulte Implementar una red híbrida segura.

Supervise y filtre el tráfico mediante Azure Monitor, grupos de seguridad de red (NSG) de Azure o grupos de seguridad de aplicaciones.

Asegúrese de que todas las VM que admitan directamente la base de datos de Oracle residan en una subred dedicada y se mantengan protegidas de Internet.

La subred de la base de datos Oracle debe incluir un NSG que permita el siguiente tráfico:

Puerto de entrada 22 o 3389 si los servicios de base de datos Oracle se ejecutan en Windows solo desde una fuente segura. Para obtener más información sobre el acceso seguro a VM, consulte Plan para el acceso remoto a máquinas virtuales.

Puerto de entrada 1521 solo desde la subred del front-end. La subred front-end debe seguir los procedimientos recomendados para cargas de trabajo orientadas a Internet.

Cambie los puertos cuando la seguridad requiera ofuscación. No utilice los puertos predeterminados.

Limite el acceso a la administración de Oracle a un número mínimo de usuarios autorizados mediante Azure Bastion para la conexión segura a las VM de la subred de Oracle.

Si utiliza Azure Bastion para acceder al servidor de bases de datos Oracle, asegúrese de que AzureBastionSubnet incluya un NSG que permita el tráfico entrante en el puerto 443.

Configure grupos con ubicación por proximidad para los servidores de aplicaciones de Oracle y los servidores de bases de datos de Oracle para minimizar la latencia de red.

Utilice redes aceleradas para implementar todos los servicios.