Operaciones de seguridad

En este artículo se proporcionan instrucciones estratégicas para los líderes que establecen o modernizan una función de operación de seguridad. Para obtener procedimientos recomendados centrados en la arquitectura y la tecnología, consulte Procedimientos recomendados para operaciones de seguridad.

Las operaciones de seguridad reducen el riesgo al limitar los daños de los atacantes que obtienen acceso a los recursos de la organización. Las operaciones de seguridad se centran en reducir el tiempo que los atacantes tienen acceso a los recursos al detectar ataques activos, responder a ellos y ayudar a recuperarse de ellos.

La respuesta y recuperación rápidas protegen la organización al dañar la rentabilidad de la inversión (ROI) del adversario. Cuando se expulsa a los adversarios y se les obliga a iniciar un nuevo ataque, su costo de ataque a la organización sube.

Las operaciones de seguridad (SecOps) a veces se conocen o estructuran como un centro de operaciones de seguridad (SOC). La administración de la posición de seguridad del entorno operativo es una función de la materia de gobernanza. La seguridad del proceso de DevOps forma parte de la materia de seguridad de innovación.

Vea el siguiente vídeo para más información sobre SecOps y su rol fundamental en la reducción del riesgo para su organización.

Personas y proceso

Las operaciones de seguridad pueden ser muy técnicas, pero lo que es más importante, son una materia humana. Las personas son el recurso más valioso en las operaciones de seguridad. Sus experiencias, aptitudes, información, creatividad y recursos son lo que hace que la materia sea eficaz.

Los ataques a la organización también los planean y llevan a cabo personas, como delincuentes, espías y hacktivistas. Aunque algunos ataques de productos básicos están totalmente automatizados, los más perjudiciales suelen ser los que realizan operadores de ataques humanos en vivo.

Céntrese en capacitar a las personas: su objetivo no debe ser reemplazar a las personas por automatización. Capacite a los usuarios con herramientas que simplifiquen sus flujos de trabajo diarios. Estas herramientas les permiten estar al tanto de los adversarios humanos a los que se enfrentan o tomarles la delantera.

La ordenación rápida de señales (detecciones reales) de ruido (falsos positivos) requiere invertir tanto en humanos como en automatización. La automatización y la tecnología pueden reducir el trabajo humano, pero los atacantes son humanos y el criterio humano es fundamental para ganarles.

Diversifique su cartera de ideas: las operaciones de seguridad pueden ser muy técnicas, pero también son simplemente otra nueva versión de la investigación forense que aparece en muchos campos profesionales, como la justicia penal. No tenga miedo de contratar a personas con una competencia sólida en investigación o razonamiento deductivo o inductivo y entrenarlas en tecnología.

Asegúrese de que los usuarios están configurados con una referencia cultural correcta y están midiendo los resultados correctos. Estas prácticas pueden aumentar la productividad y que los empleados disfruten de sus trabajos.

Referencia cultural de SecOps

Entre los elementos culturales clave en los que debe centrarse se incluyen:

- Alineación de la misión: debido a lo complicado que es este trabajo, las operaciones de seguridad siempre deben comprender claramente cómo se conecta su trabajo a la misión y los objetivos generales de la organización.

- Aprendizaje continuo: las operaciones de seguridad son un trabajo muy detallado y siempre cambian porque los atacantes son creativos y persistentes. Es fundamental aprender continuamente y trabajar para automatizar tareas altamente repetitivas o muy manuales. Estos tipos de tareas pueden hacer que la eficacia y la confianza del equipo se desgasten rápidamente. Asegúrese de que la referencia cultural recompensa el débiles, la búsqueda y la corrección de estos puntos críticos.

- Trabajo en equipo: hemos aprendido que el "héroe solitario" no funciona en las operaciones de seguridad. Nadie es tan inteligente como todo el equipo junto. El trabajo en equipo también hace que un entorno de trabajo con mucha presión sea más divertido y productivo. Es importante que todos se apoyen. Comparta información, coordine y compruebe el trabajo de los demás y aprendan constantemente unos de otros.

Métricas de SecOps

Las métricas conducen el comportamiento, por lo que la medición del éxito es un elemento fundamental para obtener resultados correctos. Las métricas convierten la referencia cultural en objetivos claros que se pueden medir y que impulsan los resultados.

Hemos aprendido que es fundamental tener en cuenta lo que se mide y las formas en las que se centran y aplican esas métricas. Reconozca que las operaciones de seguridad deben administrar variables significativas que están fuera de su control directo, como ataques y atacantes. Las desviaciones de los objetivos deben considerarse principalmente como una oportunidad de aprendizaje para la mejora de procesos o herramientas, en lugar de asumirse como un error por parte del SOC para cumplir un objetivo.

Las métricas principales en las que centrarse que tienen una influencia directa en el riesgo organizativo son:

- Tiempo medio para confirmar (MTTA): la capacidad de respuesta es uno de los pocos elementos sobre los que SecOps tiene un control más directo. Mida el tiempo entre una alerta, como cuando la luz empieza a parpadear, y cuando un analista la ve y comienza la investigación. Mejorar esta capacidad de respuesta requiere que los analistas no pierdan tiempo investigando falsos positivos. Se puede lograr con un orden de prioridad estricto, lo que garantiza que cualquier fuente de alertas que requiera una respuesta de analista debe tener un registro de seguimiento del 90 % de detecciones de verdaderos positivos.

- Tiempo medio para corregir (MTTR): la eficacia de reducir el riesgo mide el siguiente período de tiempo. Ese período es el momento en que el analista comienza la investigación hasta que se corrige el incidente. MTTR identifica cuánto tiempo tarda SecOps en quitar el acceso del atacante al entorno. Esta información ayuda a identificar dónde invertir en procesos y herramientas para ayudar a los analistas a reducir el riesgo.

- Incidentes corregidos (manualmente o con automatización): la medición de cuántos incidentes se corrigen manualmente y cuántos se resuelven con la automatización es otra forma clave de informar de las decisiones al personal y a las herramientas.

- Escalaciones entre cada nivel: realice un seguimiento del número de incidentes que se han escalado entre niveles. Ayuda a garantizar un seguimiento preciso de la carga de trabajo para informar al personal y sobre otras decisiones. Por ejemplo, para que el trabajo realizado en incidentes escalados no se atribuya al equipo equivocado.

Modelo de operaciones de seguridad

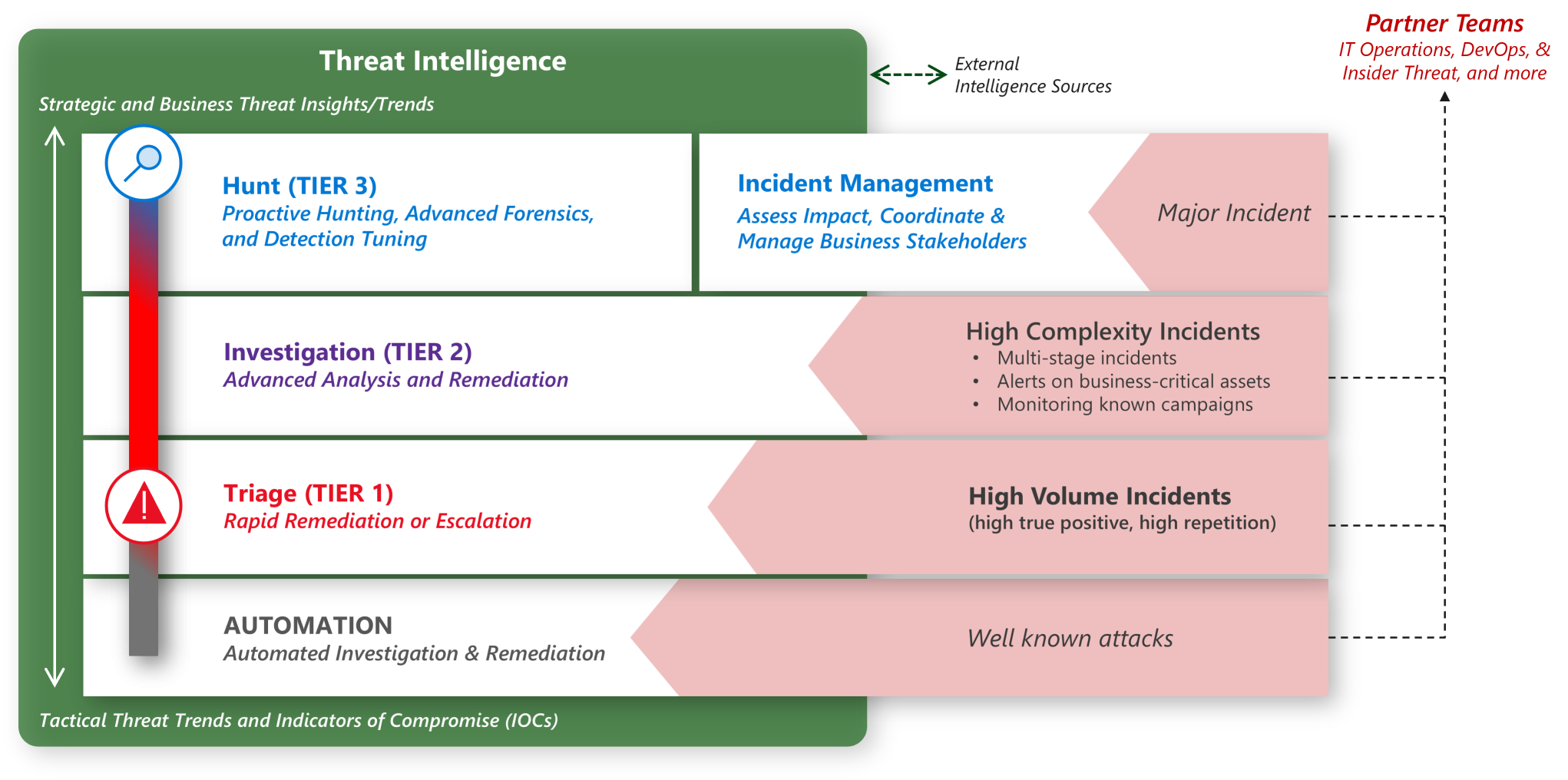

Las operaciones de seguridad se encargan de una combinación de incidentes de gran volumen e incidentes de alta complejidad.

Los equipos de operaciones de seguridad suelen centrarse en tres resultados clave:

- Administración de incidentes: administre ataques activos en el entorno, incluidos:

- Respuesta reactiva a los ataques detectados.

- Búsqueda proactiva de ataques que se han desenlazado a través de las detecciones de amenazas tradicionales.

- Coordinación de las implicaciones legales, de comunicaciones y otras implicaciones empresariales de los incidentes de seguridad.

- Preparación de incidentes: ayude a la organización a prepararse para futuros ataques. La preparación de incidentes es un conjunto estratégico más amplio de actividades que están destinadas a crear memoria y contexto en todos los niveles de la organización. Esta estrategia prepara a las personas para controlar mejor los ataques importantes y obtener información sobre las mejoras de procesos de seguridad.

- Inteligencia sobre amenazas: recopilación, procesamiento y difusión de la inteligencia sobre amenazas para las operaciones de seguridad, los equipos de seguridad, la dirección de seguridad y las partes interesadas de la dirección empresarial a través de la dirección de seguridad.

Para cumplir estos resultados, los equipos de operaciones de seguridad deben estructurarse para centrarse en los resultados clave. En los equipos de SecOps más grandes, los resultados a menudo se desglosan entre subequipos.

- Evaluación de prioridades (nivel 1): primera línea de respuesta para incidentes de seguridad. La evaluación de prioridades se centra en el procesamiento de grandes volúmenes de alertas y, normalmente, se genera mediante automatización y herramientas. Los procesos de evaluación de prioridades resuelven la mayoría de los tipos de incidentes comunes y los solucionan en el equipo. Los incidentes más complejos o los que no se han visto y resuelto antes deben escalarse al nivel 2.

- Investigación (nivel 2): se centra en incidentes que requieren una investigación más exhaustiva, lo que a menudo requiere la correlación de puntos de datos de varios orígenes. Este nivel de investigación busca proporcionar soluciones repetibles a los problemas que se les han escalado. A continuación, habilita el nivel 1 para resolver las periodicidades posteriores de ese tipo de problema. El nivel 2 también responderá a las alertas en sistemas críticos para la empresa para reflejar la gravedad del riesgo y la necesidad de actuar rápidamente.

- Búsqueda (nivel 3): se centra principalmente en la búsqueda proactiva de procesos de ataque muy sofisticados y en el desarrollo de instrucciones para los equipos más amplios para la maduración de los controles de seguridad como resultado. El equipo de nivel 3 también actúa como punto de escalación para que los incidentes importantes admitan el análisis forense y la respuesta.

Puntos de contacto empresariales de SecOps

SecOps tiene varias interacciones potenciales con el liderazgo empresarial.

- Contexto empresarial para SecOps: SecOps debe comprender qué es lo más importante para la organización para que el equipo pueda aplicar ese contexto a situaciones de seguridad fluidas en tiempo real. ¿Qué tendría el impacto más negativo en la empresa? ¿Tiempo de inactividad de sistemas críticos? ¿Una pérdida de reputación y confianza del cliente? ¿Divulgación de datos confidenciales? ¿Manipulación de datos o sistemas críticos? Hemos aprendido que es fundamental que los líderes y el personal clave del SOC comprendan este contexto. Sortearán la avalancha continua de información y evaluación de prioridades de los incidentes y clasificarán por orden de prioridad su tiempo, atención y esfuerzo.

- Ejercicios de prácticas conjuntas con SecOps: los líderes empresariales deben unirse periódicamente a SecOps para dar respuesta a incidentes importantes. Este entrenamiento crea la memoria y las relaciones que son fundamentales para tomar decisiones rápidas y eficaces en la alta presión de incidentes reales, lo que reduce el riesgo de la organización. Esta práctica también reduce el riesgo al exponer lagunas y suposiciones en el proceso que se pueden solucionar antes de que se produzca un incidente real.

- Actualizaciones de incidentes importantes de SecOps: SecOps debe proporcionar actualizaciones a las partes interesadas de la empresa para incidentes importantes a medida que se producen. Esta información permite a los líderes empresariales comprender su riesgo y tomar medidas proactivas y reactivas para administrar ese riesgo. Para obtener más información sobre los incidentes principales por parte del equipo de detección y respuesta de Microsoft, consulte la guía de referencia de respuesta a incidentes.

- Inteligencia empresarial del SOC: a veces, SecOps descubre que los adversarios tienen como destino un sistema o un conjunto de datos que no se espera. A medida que se realizan estas detecciones, el equipo de inteligencia sobre amenazas debe compartir estas señales con los líderes empresariales, ya que podrían ofrecerles información. Por ejemplo, alguien externo a la empresa es consciente de un proyecto secreto o los objetivos de un atacante inesperado resaltan el valor de un conjunto de datos que se pasa por alto.

Modernización de SecOps

Al igual que otras materias de seguridad, las operaciones de seguridad se enfrentan al efecto transformador de modelos empresariales, atacantes y plataformas tecnológicas en constante evolución.

La transformación de las operaciones de seguridad se basa principalmente en las siguientes tendencias:

- Cobertura de la plataforma en la nube: las operaciones de seguridad deben detectar ataques en todo el patrimonio empresarial, incluidos los recursos en la nube, así como responder a ellos. Los recursos en la nube son una plataforma nueva y en rápida evolución con los que a menudo los profesionales de SecOps no están familiarizados.

- Cambio a la seguridad centrada en la identidad: la versión tradicional de SecOps se basa en gran medida en herramientas basadas en red, pero ahora debe integrar la identidad, el punto de conexión, la aplicación y otras herramientas y aptitudes. Esta integración se debe a los siguientes aspectos:

- Los atacantes han incorporado ataques de identidad, como la suplantación de identidad (phishing), el robo de credenciales, la difusión de contraseña y otros tipos de ataque en su entorno que evitan de forma confiable las detecciones basadas en la red.

- Los recursos de valor, como Bring Your Own Device (BYOD), dedican parte o todo su ciclo de vida fuera del perímetro de red, lo que limita la utilidad de las detecciones de red.

- Internet de las cosas (IoT) y cobertura de tecnología operativa (OT): los adversarios se dirigirán activamente a dispositivos IoT y OT como parte de sus cadenas de ataque. Estos objetivos pueden ser el propósito final de un ataque o un medio para acceder al entorno o atravesarlo.

- Procesamiento en la nube de telemetría: la modernización de las operaciones de seguridad es necesaria debido al aumento masivo de la telemetría pertinente que procede de la nube. Esta telemetría es difícil o imposible de procesar con recursos locales y técnicas clásicas. Impulsa a SecOps a adoptar servicios en la nube que proporcionan análisis a gran escala, aprendizaje automático y análisis de comportamiento. Estas tecnologías ayudan a extraer rápidamente el valor para satisfacer las necesidades urgentes de las operaciones de seguridad.

Es importante invertir en herramientas y entrenamiento de SecOps actualizados para asegurarse de que las operaciones de seguridad pueden satisfacer estos desafíos. Para más información, consulte Actualización de los procesos de respuesta a incidentes para la nube.

Para obtener más información sobre los roles y responsabilidades de las operaciones de seguridad, vea Operaciones de seguridad.

Para obtener más procedimientos recomendados centrados en la arquitectura y la tecnología, consulte Procedimientos recomendados de seguridad de Microsoft para operaciones de seguridad y los vídeos y diapositivas.

Pasos siguientes

La siguiente materia es la protección de recursos.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de