Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Al usar tecnologías de computación confidencial, puede proteger el entorno virtualizado desde el host, el hipervisor, el administrador del host e incluso su propio administrador de máquinas virtuales (VM). En función del modelo de amenazas, puede usar varias tecnologías para:

- Impedir el acceso no autorizado. Ejecute datos confidenciales en la nube. Confíe en que Azure proporciona la mejor protección de datos posible, con poco o ningún cambio respecto a lo que se hace hoy.

- Cumplir con el cumplimiento de la normativa. Migre a la nube y mantenga el control total de los datos para satisfacer las regulaciones gubernamentales para proteger la información personal y proteger la dirección IP de la organización.

- Asegúrese de una colaboración segura y que no sea de confianza. Abordar problemas a escala de trabajo de todo el sector mediante la combinación de datos entre organizaciones, incluso competidores, para desbloquear análisis de datos amplios e información más detallada.

- Aislar el procesamiento. Ofrezca una nueva gama de productos que eliminen la responsabilidad vinculada a los datos privados mediante un procesamiento ciego. El proveedor de servicios no puede recuperar datos de usuario.

Escenarios de computación confidencial

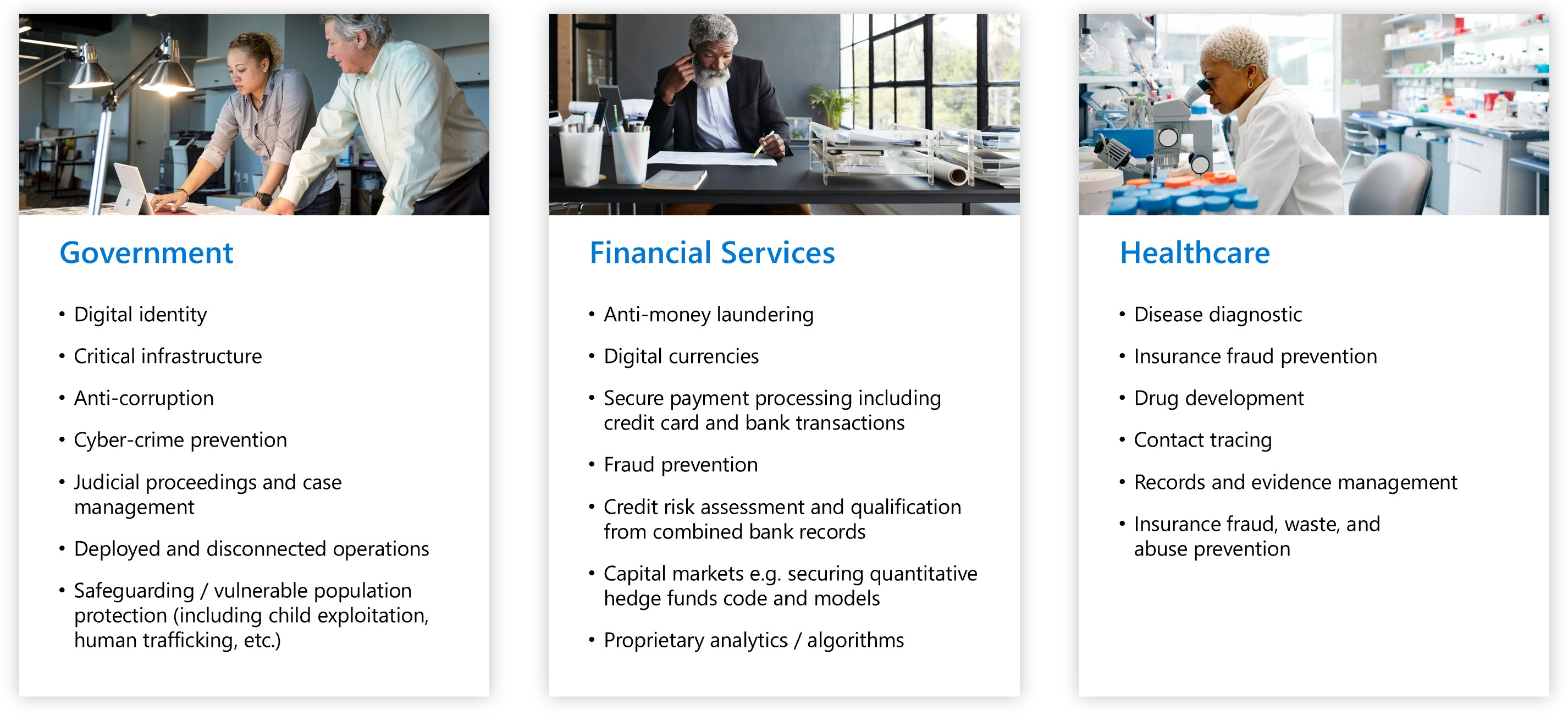

La computación confidencial se puede aplicar a varios escenarios para proteger los datos en sectores regulados, como los gobiernos, los servicios financieros y los institutos sanitarios.

Por ejemplo, impedir el acceso a datos confidenciales ayuda a proteger la identidad digital de los ciudadanos de todas las partes implicadas, incluido el proveedor de nube que lo almacena. Los mismos datos confidenciales pueden contener datos biométricos que se usan para buscar y eliminar imágenes conocidas de explotación infantil, evitar la trata de personas y ayudar a las investigaciones forenses digitales.

En este artículo se proporciona información general sobre varios escenarios comunes. Las recomendaciones de este artículo sirven como punto de partida a medida que desarrolla la aplicación mediante el uso de marcos y servicios de computación confidencial.

Después de leer este artículo, puede responder a las siguientes preguntas:

- ¿Cuáles son algunos de los escenarios de computación confidencial de Azure?

- ¿Cuáles son las ventajas de usar la computación confidencial de Azure para escenarios de varias partes, la privacidad mejorada de los datos de los clientes y las redes de cadena de bloques?

Cálculo seguro multipartito

Las transacciones empresariales y la colaboración de proyectos requieren compartir información entre varias partes. A menudo, los datos compartidos son confidenciales. Los datos pueden ser información personal, registros financieros, registros médicos o datos de ciudadanos privados.

Las organizaciones públicas y privadas requieren que sus datos estén protegidos contra el acceso no autorizado. A veces, estas organizaciones también quieren proteger los datos de operadores de infraestructura informática o ingenieros, arquitectos de seguridad, consultores empresariales y científicos de datos.

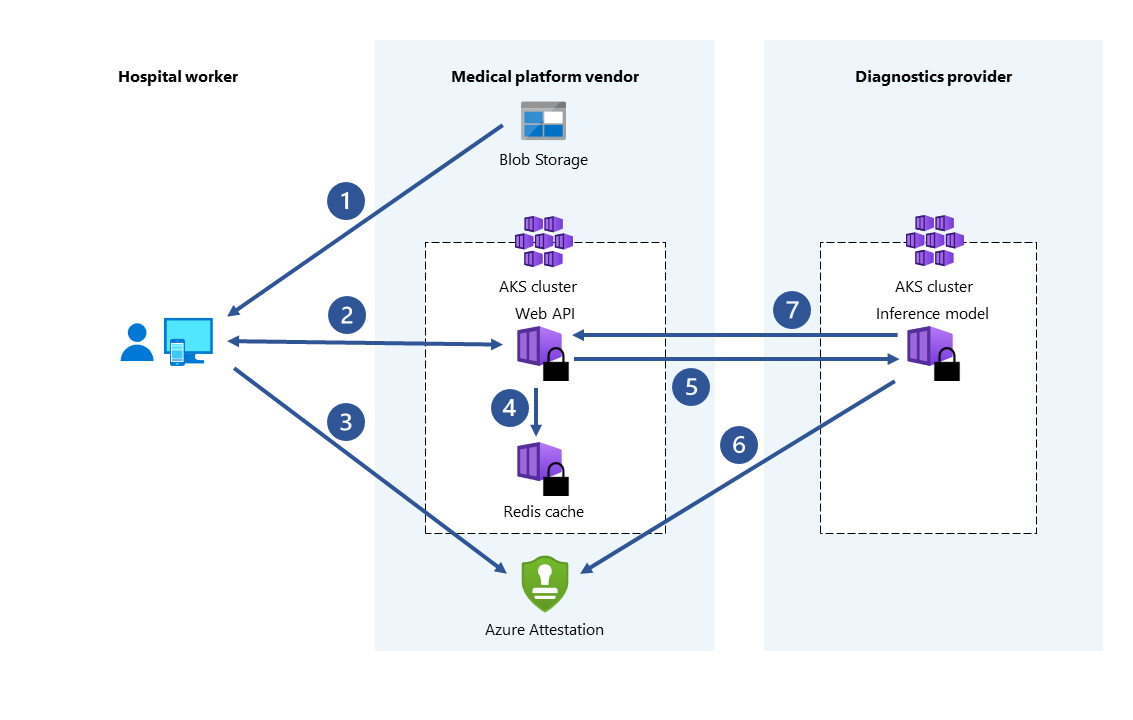

Por ejemplo, el uso del aprendizaje automático para los servicios sanitarios ha crecido significativamente a través del acceso a conjuntos de datos más grandes e imágenes de pacientes capturados por dispositivos médicos. El diagnóstico de enfermedades y el desarrollo de medicamentos se benefician de varios orígenes de datos. Los hospitales y los institutos de salud pueden colaborar compartiendo sus registros médicos de pacientes con un entorno de ejecución de confianza (TEE) centralizado.

Servicios de aprendizaje automático que se ejecutan en el TEE para agregar y analizar datos. Este análisis de datos agregado puede proporcionar una mayor precisión de predicción debido a los modelos de entrenamiento basados en conjuntos de datos consolidados. Con la computación confidencial, los hospitales pueden minimizar el riesgo de poner en peligro la privacidad de sus pacientes.

La computación confidencial de Azure permite procesar datos de varios orígenes sin exponer los datos de entrada a otras entidades. Este tipo de cálculo seguro permite escenarios como la prevención del blanqueo de dinero, la detección de fraudes y el análisis seguro de datos de salud.

Varios fuentes pueden cargar sus datos en un enclave dentro de una máquina virtual. Una entidad indica al enclave que realice el cálculo con los datos o que los procese. Ninguna de las partes (ni siquiera la que ejecuta el análisis) puede ver los datos de otra parte que se cargaron en el enclave.

En la computación multiparte segura, los datos cifrados entran en el enclave. El enclave descifra los datos mediante una clave, realiza el análisis, obtiene un resultado y devuelve un resultado cifrado que una entidad puede descifrar con la clave designada.

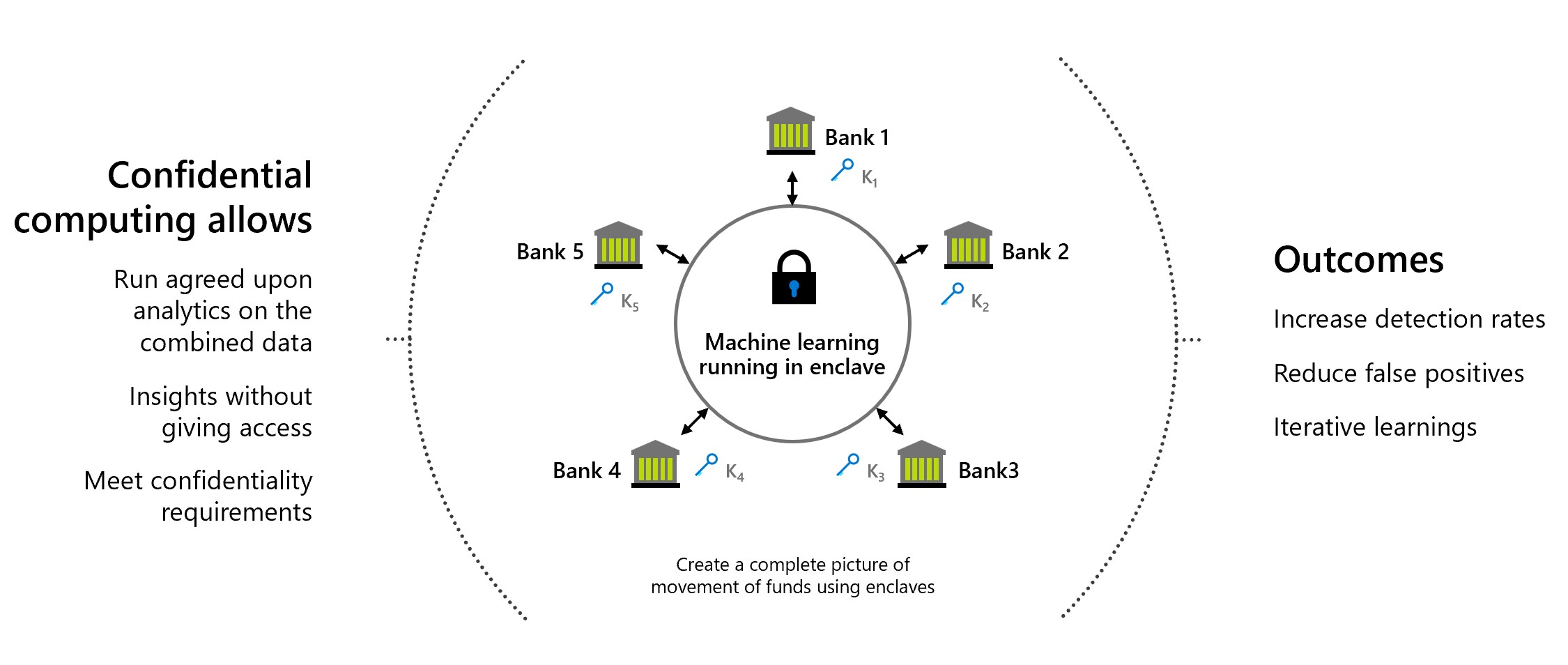

Lucha contra el blanqueo de dinero

En este ejemplo seguro de cálculo de varias partes, varios bancos comparten datos entre sí sin exponer datos personales de sus clientes. Los bancos ejecutan análisis acordados en el conjunto de datos confidencial combinado. El análisis del conjunto de datos agregado puede detectar el movimiento de dinero por un usuario entre varios bancos, sin que los bancos accedan a los datos de los demás.

A través de la computación confidencial, estas instituciones financieras pueden aumentar las tasas de detección de fraudes, abordar escenarios de blanqueo de dinero, reducir falsos positivos y seguir aprendiendo de conjuntos de datos más grandes.

Desarrollo de fármacos en el sector sanitario

Las instalaciones de salud asociadas contribuyen a conjuntos de datos de salud privados para el entrenamiento de un modelo de aprendizaje automático. Cada instalación solo puede ver su propio conjunto de datos. Ninguna otra instalación, o incluso el proveedor de nube, puede ver los datos o el modelo de entrenamiento. Todas las instalaciones se benefician del uso del modelo entrenado. Cuando el modelo se crea con más datos, el modelo se vuelve más preciso. Cada instalación que contribuye al entrenamiento del modelo puede usarla y recibir resultados útiles.

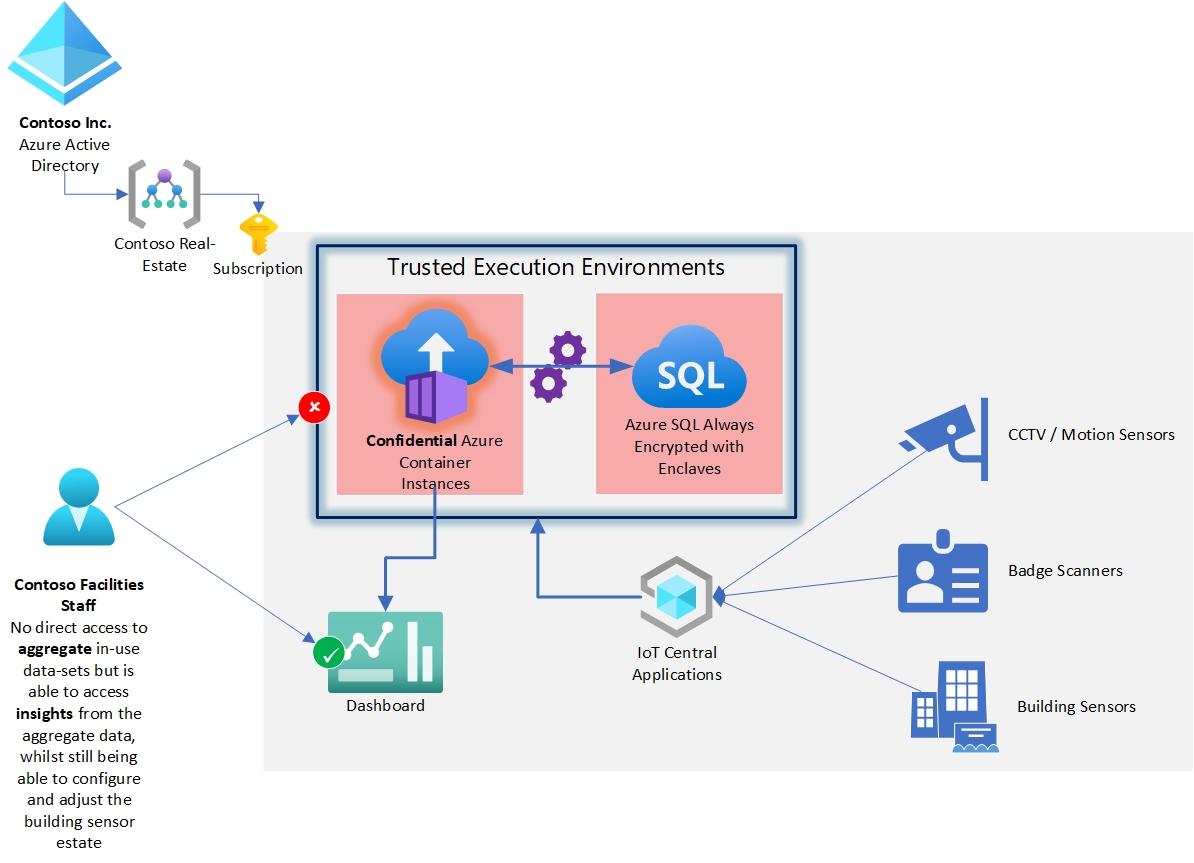

Protección de la privacidad con IoT y soluciones de compilación inteligente

Muchos países o regiones tienen estrictas leyes de privacidad sobre la recopilación y el uso de datos sobre la presencia y los movimientos de las personas dentro de edificios. Estos datos pueden incluir información de identificación personal recopilada de televisión de circuito cerrado (CCTV) o escaneos de distintivos de seguridad. O puede ser identificable indirectamente, pero cuando se agrupan con diferentes conjuntos de datos del sensor, se podría considerar identificable personalmente.

La privacidad debe equilibrarse con los costos y las necesidades ambientales en escenarios en los que las organizaciones desean comprender la ocupación o el movimiento para proporcionar el uso más eficiente de la energía para calentar y iluminar un edificio.

Determinar qué áreas de inmuebles corporativos están infraocupadas o sobreocupadas por empleados de departamentos individuales normalmente requiere procesar algunos datos personales identificables junto con otros datos menos identificables, como los de sensores de temperatura y luz.

En este caso de uso, el objetivo principal es permitir que el análisis de los datos de ocupación y los sensores de temperatura se procesen junto con los sensores de seguimiento de movimiento de CCTV y los datos de deslizamiento de distintivo, con el fin de comprender el uso sin exponer a nadie los datos agregados sin procesar.

La computación confidencial se usa aquí colocando la aplicación de análisis dentro de un TEE donde los datos en uso están protegidos por cifrado. En este ejemplo, la aplicación se ejecuta en contenedores confidenciales en Azure Container Instances.

Los conjuntos de datos agregados de muchos tipos de sensores y fuentes de distribución de datos se administran en una base de datos de Azure SQL con la característica Always Encrypted con enclaves seguros. Esta característica protege las consultas en uso cifrandolas en memoria. El administrador del servidor no puede acceder al conjunto de datos agregado mientras se consulta y analiza.

Requisitos legales o jurisdiccionales

Los requisitos legales o normativos se aplican normalmente a la FSI y a la atención sanitaria para limitar dónde se procesan y almacenan determinadas cargas de trabajo en reposo.

En este caso de uso, las tecnologías de computación confidencial de Azure se usan con Azure Policy, los grupos de seguridad de red (NSG) y el acceso condicional de Microsoft Entra para asegurarse de que se cumplen los siguientes objetivos de protección para el rehospedaje de una aplicación existente:

- La aplicación está protegida del operador de la nube mientras está en uso mediante cómputo confidencial.

- Los recursos de la aplicación solo se implementan en la región oeste de Europa de Azure.

- Los consumidores de la aplicación que se autentican con protocolos de autenticación modernos se asignan a la región soberana desde la que se conectan. Se deniega el acceso a menos que estén en una región permitida.

- El acceso mediante protocolos administrativos (como el protocolo de escritorio remoto y el protocolo Secure Shell) se limita al acceso desde Azure Bastion, que se integra con Privileged Identity Management (PIM). La directiva PIM requiere una directiva de acceso condicional de Microsoft Entra que valide la región soberana desde la que accede el administrador.

- Todos los servicios registran acciones en Azure Monitor.

Fabricación: protección IP

Las organizaciones de fabricación protegen la propiedad intelectual en torno a sus procesos y tecnologías de fabricación. A menudo, la fabricación se externaliza a partes que no son de Microsoft que tratan los procesos de producción físicos. Estas empresas podrían considerarse entornos hostiles en los que hay amenazas activas para robar esa dirección IP.

En este ejemplo, Tailspin Toys está desarrollando una nueva línea de juguete. Las dimensiones específicas y los diseños innovadores de sus juguetes están patentados. La empresa quiere mantener los diseños seguros, pero también ser flexibles sobre qué empresa decide producir físicamente sus prototipos.

Contoso, una empresa de impresión y pruebas 3D de alta calidad, proporciona los sistemas que imprimen físicamente prototipos a gran escala y los ejecutan a través de pruebas de seguridad necesarias para aprobaciones de seguridad.

Contoso implementa aplicaciones y datos en contenedores administrados por el cliente dentro del inquilino de Contoso, que usa su maquinaria de impresión 3D a través de una API de tipo IoT.

Contoso usa la telemetría de los sistemas de fabricación físicos para impulsar sus sistemas de facturación, programación y pedidos de materiales. Tailspin Toys usa telemetría de su conjunto de aplicaciones para determinar cómo sus juguetes se pueden fabricar correctamente y las tasas de defectos.

Los operadores de Contoso pueden cargar el conjunto de aplicaciones Tailspin Toys en el inquilino de Contoso mediante las imágenes de contenedor que se han proporcionado a través de Internet.

La directiva de configuración de Tailspin Toys exige la implementación en hardware habilitado con computación confidencial. Como resultado, todos los servidores de aplicaciones y bases de datos de Tailspin Toys están protegidos de los administradores de Contoso mientras se utilizan, incluso cuando se ejecutan en el entorno de Contoso.

Por ejemplo, un administrador no autorizado de Contoso podría intentar mover los contenedores proporcionados por Tailspin Toys al hardware de proceso x86 general que no puede proporcionar un TEE. Este comportamiento podría significar la posible exposición de la dirección IP confidencial.

En este caso, el motor de directivas de Azure Container Instance se niega a liberar las claves de descifrado o iniciar contenedores si la llamada de atestación revela que no se pueden cumplir los requisitos de directiva. La PI de Tailspin Toys está protegida tanto en uso como en reposo.

La propia aplicación Tailspin Toys se codifica para realizar periódicamente una llamada al servicio de atestación e informar de los resultados a Tailspin Toys a través de Internet para asegurarse de que hay un latido continuo del estado de seguridad.

El servicio de atestación devuelve detalles firmados criptográficamente del hardware que admite al arrendatario de Contoso para validar que la aplicación se está ejecutando dentro de un enclave confidencial según lo previsto. La verificación está fuera del control de los administradores de Contoso y se basa en la raíz de confianza del hardware que proporciona la computación confidencial.

Privacidad de los datos del cliente mejorada

Aunque el nivel de seguridad proporcionado por Azure se está convirtiendo rápidamente en uno de los principales impulsores de la adopción de la informática en la nube, los clientes confían en sus proveedores en diferentes extensiones. Los clientes solicitan:

- Hardware mínimo, software y bases informáticas de confianza (TCB ) operativas para cargas de trabajo confidenciales.

- Cumplimiento técnico en lugar de solo directivas y procesos empresariales.

- Transparencia sobre las garantías, los riesgos residuales y las mitigaciones que obtienen.

La computación confidencial permite a los clientes controlar incrementalmente el TCB que se usa para ejecutar sus cargas de trabajo en la nube. Los clientes pueden definir con precisión todo el hardware y el software que tienen acceso a sus cargas de trabajo (datos y código). La computación confidencial de Azure proporciona los mecanismos técnicos para exigir esta garantía. En resumen, los clientes conservan el control total sobre sus secretos.

Soberanía de los datos

En las agencias públicas y gubernamentales, la computación confidencial de Azure eleva el grado de confianza en la capacidad de la solución para proteger la soberanía de los datos en la nube pública. Gracias al aumento de la adopción de funcionalidades de computación confidencial en servicios PaaS en Azure, se logra un mayor grado de confianza con un efecto reducido en la capacidad de innovación que proporcionan los servicios en la nube pública.

La computación confidencial de Azure es una respuesta eficaz a las necesidades de soberanía y transformación digital de los servicios gubernamentales.

Cadena de confianza reducida

Debido a la inversión e innovación en la informática confidencial, el proveedor de servicios en la nube ahora se elimina de la cadena de confianza a un grado significativo.

La computación confidencial puede expandir el número de cargas de trabajo que son aptas para la implementación en la nube pública. El resultado es la rápida adopción de servicios públicos para migraciones y nuevas cargas de trabajo, lo que mejora la posición de seguridad de los clientes y permite rápidamente escenarios innovadores.

Escenarios de Bring Your Own Key (BYOK)

La adopción de módulos de seguridad de hardware ( HSM) como HSM administrados de Azure Key Vault permite la transferencia segura de claves y certificados al almacenamiento en la nube protegido. Con un HSM, el proveedor de servicios en la nube no puede acceder a dicha información confidencial.

Los secretos que se transfieren nunca existen fuera de un HSM en formato de texto no cifrado. Los escenarios para la soberanía de claves y certificados generados por el cliente y administrados pueden seguir usando el almacenamiento seguro basado en la nube.

Cadena de bloques segura

Una red de cadena de bloques es una red de nodos descentralizada. Estos nodos se ejecutan y mantienen mediante operadores o validadores que desean garantizar la integridad y alcanzar el consenso sobre el estado de la red. Los nodos son réplicas de libros de contabilidad y se usan para realizar un seguimiento de las transacciones de cadena de bloques. Cada nodo tiene una copia completa del historial de transacciones, lo que ayuda a garantizar la integridad y la disponibilidad en una red distribuida.

Las tecnologías de cadena de bloques basadas en la computación confidencial pueden usar la privacidad basada en hardware para habilitar la confidencialidad de los datos y los cálculos seguros. En algunos casos, todo el libro de contabilidad se cifra para proteger el acceso a los datos. A veces, la transacción puede producirse dentro de un módulo de proceso dentro del enclave dentro del nodo.