Autenticación de usuario

Azure CycleCloud ofrece cuatro métodos de autenticación: una base de datos integrada con cifrado, Active Directory, LDAP o Id. de Entra. Para seleccionar y configurar el método de autenticación, abra la página Configuración en el menú Administración (parte superior derecha de la pantalla) y haga doble clic en Autenticación. Elija su método de autenticación preferido y siga las instrucciones que se indican a continuación.

Built-In

De forma predeterminada, CycleCloud usa un esquema de autorización de base de datos simple. Las contraseñas se cifran y almacenan en la base de datos, y los usuarios se autentican en su nombre de usuario y contraseña almacenados. Para seleccionar este método, haga clic en la casilla de Built-In en la página Autenticación.

Para probar las credenciales de un usuario, escriba el nombre de usuario y la contraseña y haga clic en Probar para comprobar la información.

Active Directory

Precaución

Es posible bloquearse fuera de la instancia de CycleCloud al cambiar de la autenticación local a AD, LDAP o Entra ID. Se concederá acceso a los usuarios que tienen una cuenta local y se pueden autenticar en el servidor configurado (se omitirán las contraseñas locales). Las instrucciones siguientes hacen esfuerzo para protegerse contra el bloqueo.

- Haga clic en la casilla para habilitar Active Directory.

- Escriba la dirección URL del servidor de Active Directory (empezando por ldap:// o ldaps://).

- Escriba el dominio predeterminado en forma de "DOMINIO" o "@domain.com" en función de si los usuarios se autentican con nombres como "DOMAIN\user" o "user@domain.com" (UPN). Si este campo se deja en blanco, los usuarios deben escribir su nombre completo.

- Haga clic en Probar para asegurarse de que CycleCloud puede usar la configuración proporcionada. Use una cuenta que exista en el servidor de autenticación.

- En un explorador independiente o una ventana de incógnito, inicie sesión como la cuenta de dominio que agregó en el paso 2.

- Si el inicio de sesión del paso 4 se realiza correctamente, puede cerrar sesión en la primera sesión. La autenticación está configurada correctamente.

En el ejemplo anterior se muestra una configuración de ejemplo para un entorno de Active Directory. Los usuarios de Windows inician sesión como EXAMPLE\username, por lo que "EXAMPLE" se escribe como dominio. La autenticación se controla mediante el servidor ad.example.com, por lo que ldaps://ad.example.com se escribe como la dirección URL.

Nota

Después de un intento de autenticación erróneo, es posible que el mensaje "Error de autenticación" siga apareciendo en la ventana Configuración de autenticación . Al hacer clic en Cancelar e iniciar de nuevo, se borrará este mensaje. La autenticación correcta reemplazará el mensaje "Error de autenticación" por "Autenticación correcta".

LDAP

- Haga clic en la casilla para habilitar la autenticación LDAP.

- Escriba la configuración LDAP adecuada.

- Haga clic en "Probar" para asegurarse de que CycleCloud puede usar la configuración proporcionada. Use una cuenta que exista en el servidor de autenticación.

- En un explorador independiente o una ventana de incógnito, inicie sesión como la cuenta de dominio que agregó en el paso 2.

- Si el inicio de sesión del paso 4 se realiza correctamente, puede cerrar sesión en la primera sesión. La autenticación está configurada correctamente.

Id. de entra (VERSIÓN PRELIMINAR)

Configuración de CycleCloud para la autenticación y autorización de Entra

Nota

Primero debe crear una aplicación de Microsoft Entra. Si aún no ha creado uno, cree uno ahora.

Configuración de gui

Para habilitar la autenticación de Entra ID:

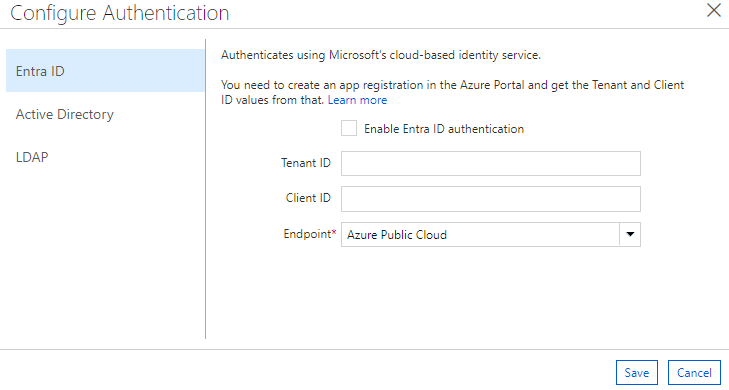

- Inicie Cyclecloud y, a continuación, vaya a Configuración en la esquina superior derecha.

- Seleccione la fila de tabla denominada Autenticación y haga clic en Configurar o haga doble clic en la fila. En el cuadro de diálogo emergente, seleccione la sección Entra ID (Id . de entra).

- A continuación, verá una ventana con tres secciones. Permanezca en la sección Id. de Entra .

- Active la casilla Habilitar autenticación de Entra ID .

- Busque la página Información general de la aplicación de Microsoft Entra en Azure Portal y rellene el identificador de inquilino y el identificador de cliente según esos valores.

- De forma predeterminada, el punto de conexión se establece https://login.microsoftonline.com en (punto de conexión público). Sin embargo, también puede establecer un punto de conexión personalizado, como uno para un entorno de nube gubernamental.

- Presione Guardar para guardar los cambios.

Configuración del acceso a nodos de clúster

La característica Administración de usuarios de CycleCloud para clústeres de Linux requiere una clave pública SSH para los usuarios con acceso de inicio de sesión a los nodos del clúster. Cuando la autenticación y autorización de Entra ID está habilitada, los usuarios deben iniciar sesión en CycleCloud al menos una vez para inicializar su registro de cuenta de usuario y, a continuación, editar su perfil para agregar su clave SSH pública.

CycleCloud generará automáticamente un UID y GID para los usuarios. Pero si un clúster va a acceder a los recursos de almacenamiento persistentes, puede ser necesario que un administrador establezca el UID/GID para que los usuarios coincidan explícitamente con los usuarios existentes en el sistema de archivos.

Estas actualizaciones de perfil de usuario también se pueden realizar mediante la creación previa de registros de usuario como alternativa a la operación de GUI. Consulte Administración de usuarios para obtener más detalles.

Uso de la autenticación de Entra ID con CycleCloud

Un intento de autenticación con CycleCloud mediante Entra ID tiene los siguientes escenarios admitidos:

- La autenticación correcta siempre restablece los roles de usuario para que coincidan con los configurados en Entra ID. Tenga en cuenta que, dado que la duración predeterminada de un token de acceso es una hora, es posible que sea necesario que cierre la sesión y vuelva a iniciar sesión para que se establezcan los nuevos roles.

- Si el usuario que está autenticando tal y como se ha creado previamente, es posible que el identificador de inquilino y el identificador de objeto no se establezcan en nada antes del primer inicio de sesión. Esto dará como resultado un mensaje de advertencia que va a los registros y estos valores se establecen para que coincidan con los que proceden del token de id. de Entra.

- Si, por cualquier motivo, el identificador de objeto o el identificador de inquilino no coinciden con los del token de acceso, se trata como error de autenticación. El registro de usuario anterior tendrá que quitarse manualmente antes de que este usuario pueda autenticarse.

- Si se bloquea fuera de la cuenta de superusuario olvidando crear una que se pueda autenticar con su id. de Entra, puede deshabilitar la autenticación de Entra ID a través de la consola ejecutando la ejecución de .

./cycle_server reset_access - Los usuarios creados a través de la autenticación de Entra ID no tienen claves ssh públicas configuradas de forma predeterminada, por lo que tendrá que configurarlas manualmente para usar la administración de usuarios en los nodos.

Directiva de contraseñas

Azure CycleCloud tiene una directiva de contraseña integrada y medidas de seguridad. Las cuentas que se crean mediante el método de autenticación integrada deben tener contraseñas de entre 8 y 123 caracteres y cumplir al menos 3 de las siguientes 4 condiciones:

- Contener al menos una letra mayúscula

- Contener al menos una letra minúscula

- Contener al menos un número

- Contenga al menos un carácter especial: @ # $ % ^ & * - _ ! + = [ ] { } | \ : ' , . ? ~ " ( ) ;

Los administradores pueden requerir que los usuarios actualicen las contraseñas para seguir la nueva directiva seleccionando el cuadro "Forzar cambio de contraseña en el siguiente inicio de sesión" en la pantalla Editar cuenta .

Bloqueo de seguridad

Cualquier cuenta que detecte 5 errores de autorización en un plazo de 60 segundos entre sí se bloqueará automáticamente durante 5 minutos. Un administrador puede desbloquear manualmente las cuentas o simplemente esperando los cinco minutos.