Cifrado de datos en Azure Data Lake Storage Gen1

El cifrado en Azure Data Lake Storage Gen1 le ayuda a proteger sus datos, implementar directivas de seguridad de empresa y satisfacer los requisitos de cumplimiento normativo. En este artículo se proporciona información general sobre el diseño y se discuten algunos de los aspectos técnicos de la implementación.

Data Lake Storage Gen1 admite el cifrado de datos tanto en reposo como en tránsito. En el caso de datos en reposo, Data Lake Storage Gen1 admite el cifrado transparente "activado de forma predeterminada". Con más detalle, esto significa:

- Activado de forma predeterminada: cuando se crea una cuenta de Data Lake Storage Gen1, la configuración predeterminada habilita el cifrado. Por lo tanto, los datos que se almacenan en Data Lake Storage Gen1 siempre se cifran antes de almacenarlos en un medio persistente. Este es el comportamiento para todos los datos y no se puede cambiar después de crear una cuenta.

- Transparente: Data Lake Storage Gen1 cifra automáticamente los datos antes de guardarlos y los descifra antes de recuperarlos. Un administrador configura y administra el cifrado de cada instancia de Data Lake Storage Gen1. No se realizan cambios en las API de acceso a datos. Por lo tanto, no se requiere ningún cambio en las aplicaciones y los servicios que interactúan con Data Lake Storage Gen1 a causa del cifrado.

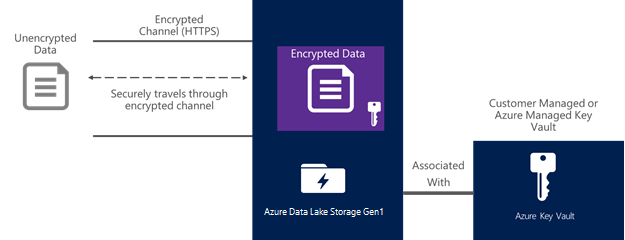

Los datos en tránsito (también conocidos como datos en movimiento) también se cifran siempre en Data Lake Storage Gen1. Además de que los datos se cifran antes de almacenarse en un medio persistente, también se protegen cuando están en tránsito mediante HTTPS. HTTPS es el único protocolo admitido para las interfaces de REST de Data Lake Storage Gen1. En el diagrama siguiente se muestra cómo se cifran los datos en Data Lake Storage Gen1:

Configuración del cifrado con Data Lake Storage Gen1

El cifrado para Data Lake Storage Gen1 se configura durante la creación de la cuenta y siempre está habilitado de forma predeterminada. Puede administrar las claves por su cuenta o dejar que Data Lake Storage Gen1 las administre en su nombre (esta es la opción predeterminada).

Para más información, consulte Introducción.

Funcionamiento del cifrado en Data Lake Storage Gen1

A continuación se explica cómo administrar las claves de cifrado maestras y se describen los tres tipos diferentes de claves que puede usar en el cifrado de datos de Data Lake Storage Gen1.

Claves de cifrado maestras

Data Lake Storage Gen1 proporciona dos modos de administración de claves de cifrado maestras (MEK). Por ahora, suponga que la clave de cifrado maestra es la clave de nivel superior. Se necesita acceso a la clave de cifrado maestra para descifrar cualquier dato almacenado en Data Lake Storage Gen1.

Los dos modos para administrar la clave de cifrado maestra son los siguientes:

- Claves administradas por el servicio

- Claves administradas por el cliente

En ambos modos, la clave de cifrado maestra está protegida al estar almacenada en Azure Key Vault. Key Vault es un servicio de Azure totalmente administrado y enormemente seguro que se puede utilizar para proteger las claves criptográficas. Para más información, consulte Key Vault.

Esta es una breve comparación de las funcionalidades que proporcionan ambos modos de administración de las MEK.

| Pregunta | Claves administradas por el servicio | Claves administradas por el cliente |

|---|---|---|

| ¿Cómo se almacenan los datos? | Siempre se cifran antes de almacenarse. | Siempre se cifran antes de almacenarse. |

| ¿Dónde se almacena la clave de cifrado maestra? | Key Vault | Key Vault |

| ¿Hay claves de cifrado almacenadas sin cifrar fuera de Key Vault? | No | No |

| ¿Se puede recuperar la clave de cifrado maestra mediante Key Vault? | No. Después de que la clave de cifrado maestra se almacena en Key Vault, solo se puede usar para el cifrado y el descifrado. | No. Después de que la clave de cifrado maestra se almacena en Key Vault, solo se puede usar para el cifrado y el descifrado. |

| ¿Quién posee la instancia de Key Vault y la clave de cifrado maestra? | Servicio de Data Lake Storage Gen1 | Usted es el propietario de la instancia de Key Vault, que pertenece a su propia suscripción de Azure. La clave de cifrado maestra de Key Vault se puede administrar mediante software o hardware. |

| ¿Puede revocar el acceso a la clave de cifrado maestra para el servicio Data Lake Storage Gen1? | No | Sí. Puede administrar listas de control de acceso en Key Vault y eliminar entradas de control de acceso a la identidad de servicio para el servicio Data Lake Storage Gen1. |

| ¿Puede eliminar permanentemente la clave de cifrado maestra? | No | Sí. Si elimina la clave de cifrado maestra de Key Vault, nadie podrá cifrar los datos de la cuenta de Data Lake Storage Gen1, incluido el servicio Data Lake Storage Gen1. Si ha realizado copia de seguridad explícita de la clave de cifrado maestra antes de eliminarla de Key Vault, se puede restaurar y entonces se pueden recuperar los datos. Sin embargo, si no lo ha hecho, los datos de la cuenta de Data Lake Storage Gen1 nunca se podrán cifrar después. |

Aparte de esta diferencia sobre quién administra la clave de cifrado maestra y la instancia de Key Vault en la que reside, el resto del diseño es igual en ambos modos.

Al elegir el modo de las claves de cifrado maestras, es importante recordar lo siguiente:

- Puede elegir si se usarán claves administradas por el cliente o claves administradas por el servicio al aprovisionar una cuenta de Data Lake Storage Gen1.

- Después de aprovisionar una cuenta de Data Lake Storage Gen1, no se puede cambiar el modo.

Cifrado y descifrado de datos

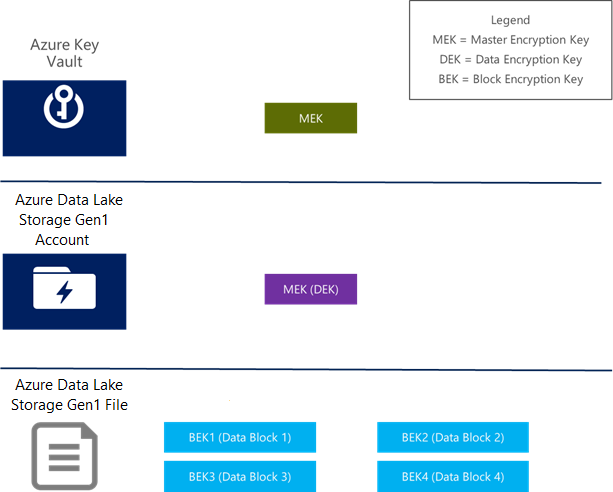

Son tres los tipos de claves que se usan en el diseño del cifrado de datos. En la tabla siguiente se proporciona un resumen:

| Clave | Abreviatura | Asociada a | Ubicación de almacenamiento | Tipo | Notas |

|---|---|---|---|---|---|

| Clave de cifrado maestra | MEK | Cuenta de Data Lake Storage Gen1 | Key Vault | Asimétrica | Puede administrarla Data Lake Storage Gen1 o usted. |

| Clave de cifrado de datos | DEK | Cuenta de Data Lake Storage Gen1 | Almacenamiento persistente, administrada por el servicio Data Lake Storage Gen1 | Simétrica | La DEK se cifra mediante la clave de cifrado maestra. La DEK cifrada es lo que se almacena en el medio persistente. |

| Clave de cifrado de bloque | BEK | Un bloque de datos | None | Simétrica | La clave BEK se obtiene de la clave de cifrado de datos y del bloque de datos. |

En el siguiente diagrama, se ilustra este concepto:

Pseudo-algoritmo para descifrar un archivo:

- Compruebe si la clave DEK de la cuenta de Data Lake Storage Gen1 está almacenada en la caché y lista para su uso.

- Si no es así, lea la clave DEK cifrada del almacenamiento persistente y envíela a Key Vault para descifrarla. Almacene en caché la clave DEK descifrada en memoria. Ahora está lista para su uso.

- Para cada bloque de datos del archivo:

- Lea el bloque de datos cifrado del almacenamiento persistente.

- Genere la clave BEK con la clave DEK y el bloque de datos cifrado.

- Use la clave BEK para descifrar los datos.

Pseudo-algoritmo para cifrar un archivo:

- Compruebe si la clave DEK de la cuenta de Data Lake Storage Gen1 está almacenada en la caché y lista para su uso.

- Si no es así, lea la clave DEK cifrada del almacenamiento persistente y envíela a Key Vault para descifrarla. Almacene en caché la clave DEK descifrada en memoria. Ahora está lista para su uso.

- Generar una clave BEK única para el bloque de datos con la clave DEK.

- Cifre el bloque de datos con la clave BEK mediante el cifrado AES-256.

- Almacene el bloque de datos cifrado en el almacenamiento persistente.

Nota

La clave de cifrado siempre se almacena cifrada por MEK, ya sea en un soporte duradero como en la memoria caché.

Rotación de claves

Cuando se usan claves administradas por el cliente, puede rotar la clave MEK. Para aprender a configurar una cuenta de Data Lake Storage Gen1 con claves administradas por el cliente, consulte Introducción.

Requisitos previos

Cuando configuró la cuenta de Data Lake Storage Gen1, eligió usar sus propias claves. Esta opción no se puede cambiar una vez creada la cuenta. En los siguientes pasos se supone que usa claves administradas por el cliente (es decir, ha elegido sus propias claves de Key Vault).

Tenga en cuenta que si usa las opciones predeterminadas para el cifrado, los datos siempre se cifran mediante claves administradas con Data Lake Storage Gen1. En esta opción, no tiene la posibilidad de rotar claves, ya que se administran en Data Lake Storage Gen1.

Rotación de la clave MEK en Data Lake Storage Gen1

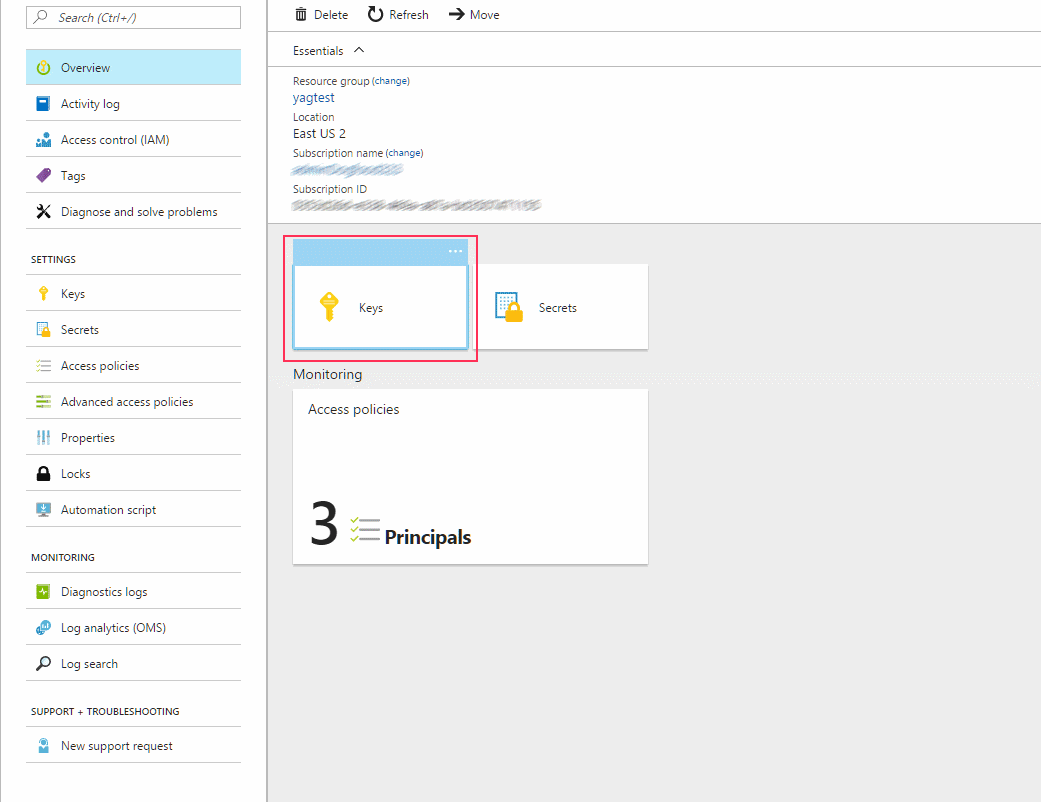

Inicie sesión en Azure Portal.

Vaya a la instancia de Key Vault que almacena las claves asociadas con la cuenta de Data Lake Storage Gen1. Seleccione Claves.

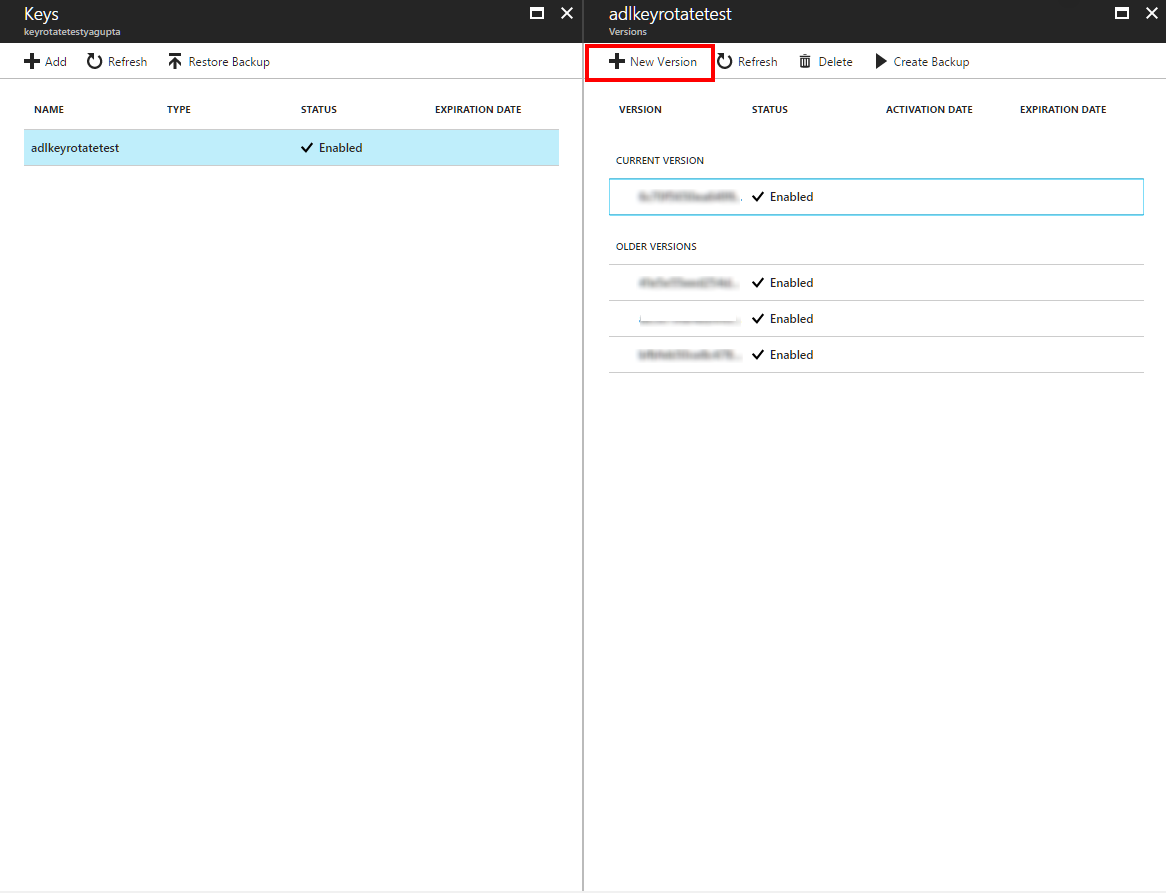

Seleccione la clave asociada con su cuenta de Data Lake Storage Gen1 y cree una nueva versión de esta clave. Tenga en cuenta que Data Lake Storage Gen1 solo admite actualmente la rotación de claves a una nueva versión de clave. No admite la rotación a una clave diferente.

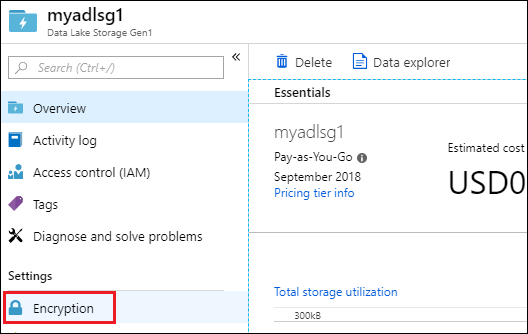

Vaya a la cuenta de almacenamiento de Data Lake Storage Gen1 y seleccione Cifrado.

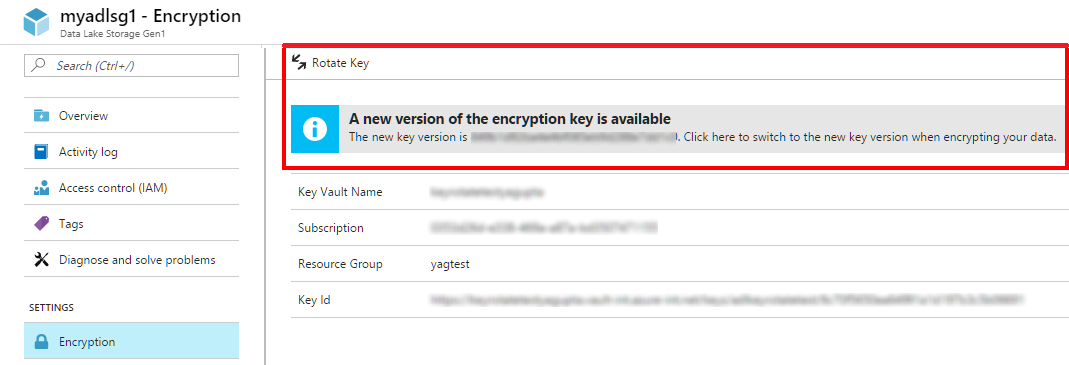

Un mensaje le notifica que hay una nueva versión de la clave. Haga clic en Rotar clave para actualizar la clave a la nueva versión.

Esta operación tardará menos de dos minutos y no hay ningún tiempo de inactividad previsto debido a la rotación de claves. Una vez completada la operación, la nueva versión de la clave está en uso.

Importante

Una vez completada la operación de rotación de claves, la versión anterior de la clave ya no se usa de forma activa para cifrar datos nuevos. Puede haber casos en los que se necesite la clave antigua para el acceso a los datos más antiguos. Para permitir la lectura de estos datos más antiguos, no elimine la clave antigua