Sincronizar usuarios y grupos desde Microsoft Entra ID

En este artículo se describe cómo configurar el proveedor de identidades (IdP) y Azure Databricks para aprovisionar usuarios y grupos en Azure Databricks mediante SCIM o System for Cross-domain Identity Management (Sistema de Gestión de Identidad entre Dominios), un estándar abierto que permite automatizar el aprovisionamiento de usuarios.

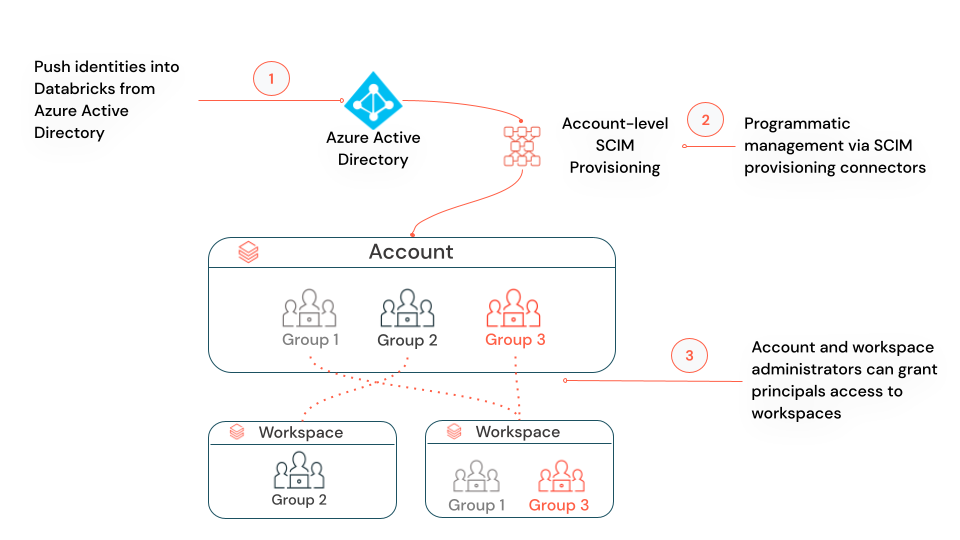

Acerca del aprovisionamiento SCIM en Azure Databricks

SCIM le permite usar un proveedor de identidades (IdP) para crear usuarios en Azure Databricks y darles el nivel de acceso adecuado, así como quitarles el acceso (desaprovisionarlos) cuando abandonan la organización o no necesitan acceso a Azure Databricks.

Puede usar un conector de aprovisionamiento SCIM en el IdP o invocar las API de grupos de SCIM para administrar el aprovisionamiento. También puede usar estas API para administrar identidades en Azure Databricks directamente, sin un IdP.

Aprovisionamiento SCIM de nivel de cuenta y de nivel de área de trabajo

Puede configurar un conector de aprovisionamiento SCIM desde Microsoft Entra ID a la cuenta de Azure Databricks mediante el aprovisionamiento SCIM de nivel de cuenta, o configurar conectores de aprovisionamiento SCIM independientes en cada área de trabajo mediante el aprovisionamiento SCIM de nivel de área de trabajo.

- Aprovisionamiento SCIM de nivel de cuenta: Databricks recomienda usar el aprovisionamiento SCIM de nivel de cuenta para crear, actualizar y eliminar todos los usuarios de la cuenta. Puede administrar la asignación de usuarios y grupos a áreas de trabajo dentro de Azure Databricks. Las áreas de trabajo deben estar habilitadas para que la federación de identidades administre las asignaciones de áreas de trabajo de los usuarios.

Aprovisionamiento SCIM de nivel de área de trabajo (versión preliminar heredada y pública): Para áreas de trabajo que no están habilitadas para federación de identidades, debe administrar el aprovisionamiento SCIM de nivel de cuenta y de nivel de área de trabajo en paralelo. No necesita el aprovisionamiento SCIM de nivel de área de trabajo para las áreas de trabajo habilitadas para la federación de identidades.

Si ya tiene el aprovisionamiento SCIM de nivel de área de trabajo configurado para un área de trabajo, Databricks recomienda habilitar el área de trabajo para la federación de identidades, configurar el aprovisionamiento SCIM de nivel de cuenta y desactivar el aprovisionamiento SCIM de nivel de área de trabajo. Consulte Migración del aprovisionamiento SCIM de nivel de área de trabajo al nivel de cuenta.

Requisitos

Para aprovisionar usuarios y grupos en Azure Databricks mediante SCIM:

- La cuenta de Azure Databricks debe tener el Plan Premium.

- Para aprovisionar usuarios en la cuenta de Azure Databricks mediante SCIM (incluidas las API de REST de SCIM), debe ser administrador de la cuenta de Azure Databricks.

- Para aprovisionar usuarios en un área de trabajo de Azure Databricks mediante SCIM (incluidas las API de REST de SCIM), debe ser administrador del área de trabajo de Azure Databricks.

Para más información sobre los privilegios de administrador, consulte Administración de usuarios, entidades de servicio y grupos.

Puede tener un máximo de 10 000 usuarios combinados y entidades de servicio y 5000 grupos en una cuenta. Cada área de trabajo puede tener un máximo de 10 000 usuarios combinados y entidades de servicio y 5000 grupos.

Aprovisionamiento de identidades en la cuenta de Azure Databricks

Puede usar SCIM para aprovisionar usuarios y grupos desde Microsoft Entra ID en su cuenta de Azure Databricks mediante un conector de aprovisionamiento SCIM o directamente mediante las API de SCIM.

Incorporación de usuarios y grupos a la cuenta de Azure Databricks mediante el identificador de Microsoft Entra (anteriormente, Azure Active Directory)

Es posible sincronizar identidades de nivel de cuenta desde el inquilino de Microsoft Entra ID a Azure Databricks mediante un conector de aprovisionamiento SCIM.

Importante

Si ya dispone de conectores SCIM que sincronizan identidades directamente con las áreas de trabajo, debe desactivar dichos conectores SCIM cuando se active el conector SCIM a nivel de cuenta. Consulte Migración del aprovisionamiento SCIM de nivel de área de trabajo al nivel de cuenta.

Para obtener instrucciones completas, consulte Aprovisionamiento de identidades en la cuenta de Azure Databricks mediante Microsoft Entra ID.

Nota:

Al quitar un usuario del conector SCIM de nivel de cuenta, ese usuario se desactiva de la cuenta y de todas sus áreas de trabajo, independientemente de si se ha habilitado la identidad federada o no. Cuando elimina un grupo del conector SCIM a nivel de cuenta, todos los usuarios de ese grupo se desactivan de la cuenta y de cualquier área de trabajo a la que tuvieran acceso (a menos que sean miembros de otro grupo o se les haya concedido directamente acceso al conector SCIM a nivel de cuenta).

Agregar usuarios,entidades de servicio y grupos a la cuenta mediante la API de SCIM

Los administradores de cuentas pueden agregar usuarios, entidades de servicio y grupos a la cuenta de Azure Databricks mediante la API de SCIM para cuentas. Los administradores de cuentas llaman a la API en accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) y pueden usar un token SCIM o un token de Microsoft Entra ID para autenticarse.

Nota:

El token de SCIM está restringido a la API /api/2.0/accounts/{account_id}/scim/v2/ de SCIM para cuentas y no se puede usar para autenticarse en otras API de REST de Databricks.

Para obtener el token SCIM, haga lo siguiente:

Como administrador de la cuenta, inicie sesión en la consola de la cuenta.

En la barra lateral, haga clic en Configuración.

Haga clic en el elemento Aprovisionamiento de usuarios.

Si el aprovisionamiento no está habilitado, haga clic en Configurar el aprovisionamiento de usuarios y copie el token.

Si el aprovisionamiento ya está habilitado, haga clic en Regenerar token y copie el token.

Para usar un token de Microsoft Entra ID para autenticarse, consulte Autenticación de la entidad de servicio de Microsoft Entra ID.

Los administradores de área de trabajo pueden agregar usuarios y entidades de servicio mediante la misma API. Los administradores del área de trabajo llaman a la API en el dominio del área de trabajo {workspace-domain}/api/2.0/account/scim/v2/.

Rotar el token SCIM de nivel de cuenta

Si el token de SCIM de nivel de cuenta está en peligro o la empresa requiere que se roten los tokens de autenticación periódicamente, es posible rotar el token de SCIM.

- Como administrador de la cuenta de Azure Databricks, inicie sesión en la consola de la cuenta.

- En la barra lateral, haga clic en Configuración.

- Haga clic en el elemento Aprovisionamiento de usuarios.

- Haga clic en el elemento Regenerar token. Anote el nuevo token. El token anterior seguirá funcionando durante las siguientes 24 horas.

- En un plazo de 24 horas, actualice la aplicación SCIM para usar el nuevo token SCIM.

Migración del aprovisionamiento SCIM de nivel de área de trabajo al nivel de cuenta

Si va a habilitar el aprovisionamiento SCIM de nivel de cuenta y ya tiene el aprovisionamiento SCIM de nivel de área de trabajo configurado para algunas áreas de trabajo, Databricks recomienda desactivar el aprovisionamiento SCIM de nivel de área de trabajo y sincronizar usuarios y grupos en el nivel de cuenta.

Cree un grupo en Microsoft Entra ID que incluya todos los usuarios y grupos que está aprovisionando actualmente en Azure Databricks mediante los conectores SCIM de nivel de área de trabajo.

Databricks recomienda que este grupo incluya a todos los usuarios de todas las áreas de trabajo de la cuenta.

Configure un nuevo conector de aprovisionamiento SCIM para aprovisionar usuarios y grupos en la cuenta mediante las instrucciones de Aprovisionamiento de identidades en la cuenta de Azure Databricks.

Use el grupo o grupos que creó en el paso 1. Si agrega un usuario que comparte un nombre de usuario (dirección de correo electrónico) con un usuario de cuenta existente, esos usuarios se fusionan. Los grupos existentes de la cuenta no se ven afectados.

Confirme que el nuevo conector de aprovisionamiento SCIM está aprovisionando correctamente los usuarios y los grupos en la cuenta.

Apague los conectores SCIM de nivel de área de trabajo antiguos que aprovisionaban usuarios y grupos en las áreas de trabajo.

No quite usuarios y grupos de los conectores SCIM de nivel de área de trabajo antes de apagarlos. Revocar el acceso desde un conector SCIM desactiva al usuario en el área de trabajo de Azure Databricks. Para más información, consulte Desactivación de un usuario en el área de trabajo de Azure Databricks.

Migrar grupos de área de trabajo local a grupos de cuenta.

Si tiene grupos heredados en sus áreas de trabajo, se denominan grupos locales de área de trabajo. No se pueden administrar grupos locales del área de trabajo mediante interfaces de nivel de cuenta. Databricks recomienda convertirlos en grupos de cuenta. Consulte Migrar grupos de área de trabajo local a grupos de cuenta

Aprovisionar identidades en un área de trabajo de Azure Databricks (heredada)

Importante

Esta característica está en versión preliminar pública.

Si desea usar un conector de IdP para aprovisionar usuarios y grupos, y tiene un área de trabajo que no está federada por identidades, debe configurar el aprovisionamiento SCIM en el nivel de área de trabajo.

Nota:

El SCIM de nivel de área de trabajo no reconoce los grupos de cuentas asignados a su área de trabajo federada de identidad y las llamadas API de SCIM de nivel de área de trabajo producirán un error si implican grupos de cuentas. Si el área de trabajo está habilitada para la federación de identidades, Databricks recomienda usar la API SCIM de nivel de cuenta en lugar de la API SCIM de nivel de área de trabajo y configurar el aprovisionamiento SCIM de nivel de cuenta y desactivar el aprovisionamiento SCIM de nivel de área de trabajo. Para obtener más información, consulte Migración del aprovisionamiento SCIM de nivel de área de trabajo al nivel de cuenta.

Agregar usuarios y grupos al área de trabajo mediante un conector de aprovisionamiento de IdP

Siga las instrucciones del artículo específico del IdP adecuado:

Agregar usuarios, grupos y entidades de servicio al área de trabajo mediante la API de SCIM

Los administradores del área de trabajo pueden agregar usuarios, grupos y entidades de servicio a la cuenta de Azure Databricks mediante las API SCIM de nivel de área de trabajo. Vea API de usuarios del área de trabajo, API de grupos de áreas de trabajo, y API de entidades de servicio del área de trabajo

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de