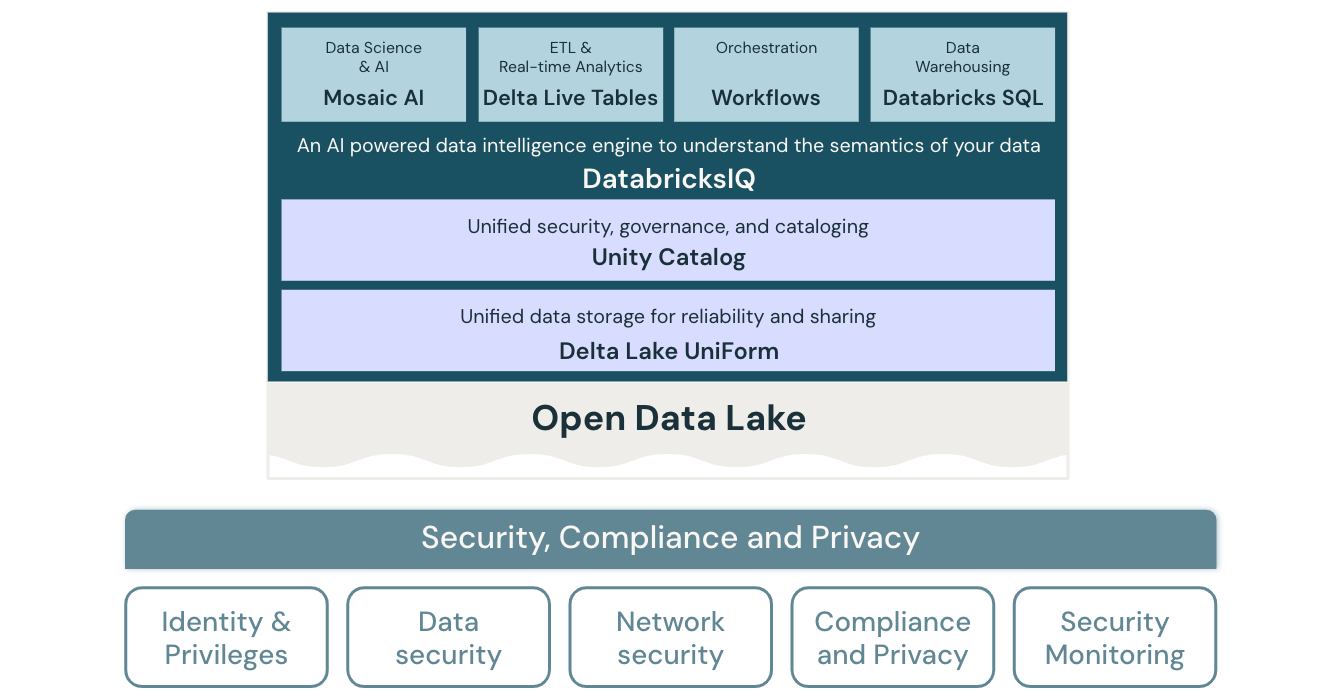

Seguridad, cumplimiento y privacidad de almacén de lago de datos

Los principios arquitectónicos del pilar de seguridad, cumplimiento y privacidad tratan de proteger una aplicación de Azure Databricks, las cargas de trabajo de los clientes y los datos de los clientes frente a amenazas. Como punto de partida, el Centro de seguridad y confianza de Databricks proporciona una buena visión general del enfoque de Databricks sobre la seguridad.

Principios de seguridad, cumplimiento y privacidad

Administración de identidades y acceso con privilegios mínimos

La práctica de administración de identidades y acceso (IAM) le ayuda a garantizar que las personas adecuadas puedan acceder a los recursos adecuados. IAM aborda los siguientes aspectos de autenticación y autorización: administración de cuentas, como el aprovisionamiento, la gobernanza de identidades, la autenticación, el control de acceso (autorización) y la federación de identidades.

Protección de los datos en tránsito y en reposo

Clasifique los datos en niveles de confidencialidad y use mecanismos como cifrado, tokenización y control de acceso cuando corresponda.

Protección de la red e identificación y protección de puntos de conexión

Proteja la red y supervise y proteja la integridad de red de los puntos de conexión internos y externos a través de dispositivos de seguridad o servicios en la nube, como firewalls.

Revisión del modelo de responsabilidad compartida

La seguridad y el cumplimiento son responsabilidad compartida entre Azure Databricks, el cliente de Azure Databricks y el proveedor de nube. Es importante comprender qué parte es responsable de qué parte.

Cumplimiento de los requisitos de cumplimiento y privacidad de los datos

Es posible que tenga requisitos internos (o externos) que requieran controlar las ubicaciones y el procesamiento del almacenamiento de datos. Estos requisitos varían en función de los objetivos de diseño de los sistemas, las preocupaciones normativas del sector, la legislación nacional, las implicaciones fiscales y la cultura. Tenga en cuenta que es posible que tenga que ofuscar o censurar información de identificación personal (PII) para cumplir sus requisitos normativos. Siempre que sea posible, automatice los esfuerzos de cumplimiento.

Supervisión de la seguridad del sistema

Use herramientas automatizadas para supervisar la aplicación y la infraestructura. Para examinar la infraestructura para detectar vulnerabilidades e incidentes de seguridad, use el examen automatizado en las canalizaciones de integración continua y entrega continua (CI/CD).

Siguiente: Procedimientos recomendados para la seguridad, el cumplimiento y la privacidad

Consulte Procedimientos recomendados para seguridad, cumplimiento y privacidad.