Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describe cómo configurar las credenciales de Git en Databricks para que pueda conectar un repositorio remoto mediante carpetas de Git de Databricks (anteriormente Repos).

Para obtener una lista de los proveedores de Git admitidos (en la nube y en el entorno local), lea Proveedores de Git compatibles.

- Autenticar una cuenta de GitHub mediante OAuth 2.0

- Autenticar una cuenta de GitHub mediante un PAT

- Autenticación de una cuenta de GitHub mediante un PAT específico

- Autenticar una cuenta de GitLab mediante un PAT

- Autenticar el acceso a un repositorio de Microsoft Azure DevOps

- Autenticar el acceso a un repositorio de Atlassian BitBucket

Nota:

Aunque este artículo explica cómo configurar credenciales de Git para un usuario, también puede configurar credenciales de Git para un principal de servicio. Las entidades de servicio son una mejor opción al implementar trabajos, canalizaciones de CI/CD o cualquier otro flujo de trabajo automatizado que no desee asociar con un usuario.

Para obtener información sobre cómo autorizar a una entidad de servicio para acceder a las carpetas de Git del área de trabajo, consulte Uso de una entidad de servicio para la automatización con carpetas de Git de Databricks.

GitHub y GitHub AE

La siguiente información se aplica a los usuarios de GitHub y GitHub AE.

¿Por qué usar la aplicación de GitHub de Databricks en lugar de un PAT?

Las carpetas de Git de Databricks le permiten elegir la aplicación de GitHub de Databricks para la autenticación de usuario en lugar de PAT si usa una cuenta de GitHub hospedada. La aplicación de GitHub tiene las siguientes ventajas sobre los PAT:

- Utiliza OAuth 2.0 para la autenticación de usuarios. El tráfico del repositorio OAuth 2.0 está encriptado para una mayor seguridad.

- Es más fácil de integrar (consulte los pasos siguientes) y no requiere un seguimiento individual de las fichas.

- La renovación de los tokens se controla de forma automática.

- La integración puede limitarse a repositorios Git específicos, lo que permite un control más granular del acceso.

Nota:

Si tiene problemas para instalar la aplicación de GitHub de Azure Databricks para su cuenta o organización de Azure Databricks, consulte la documentación de instalación de aplicaciones de GitHub para obtener instrucciones de solución de problemas.

Por integración estándar de OAuth 2.0, Databricks almacena los tokens de acceso y actualización de un usuario. GitHub administra el resto del control de acceso. Los tokens de acceso y actualización siguen las reglas de expiración predeterminadas de GitHub, con tokens de acceso que expiran después de 8 horas (lo que minimiza el riesgo en caso de pérdida de credenciales). Los tokens de actualización tienen una duración de 6 meses si no se han usado. Las credenciales vinculadas expiran después de 6 meses de inactividad, lo que requiere que los usuarios vuelvan a configurarlas.

Opcionalmente, puede cifrar tokens de Databricks mediante claves administradas por el cliente (CMK).

Vincular una cuenta de GitHub mediante la aplicación de GitHub de Databricks

Nota:

- Esta característica no es compatible en GitHub Enterprise Server. Uso de un token de acceso personal en su lugar.

En Azure Databricks, vincule su cuenta de GitHub en la página de configuración del usuario:

En la esquina superior derecha de cualquier página, haga clic en el nombre de usuario y, a continuación, seleccione Configuración.

Haga clic en la pestaña Cuentas vinculadas.

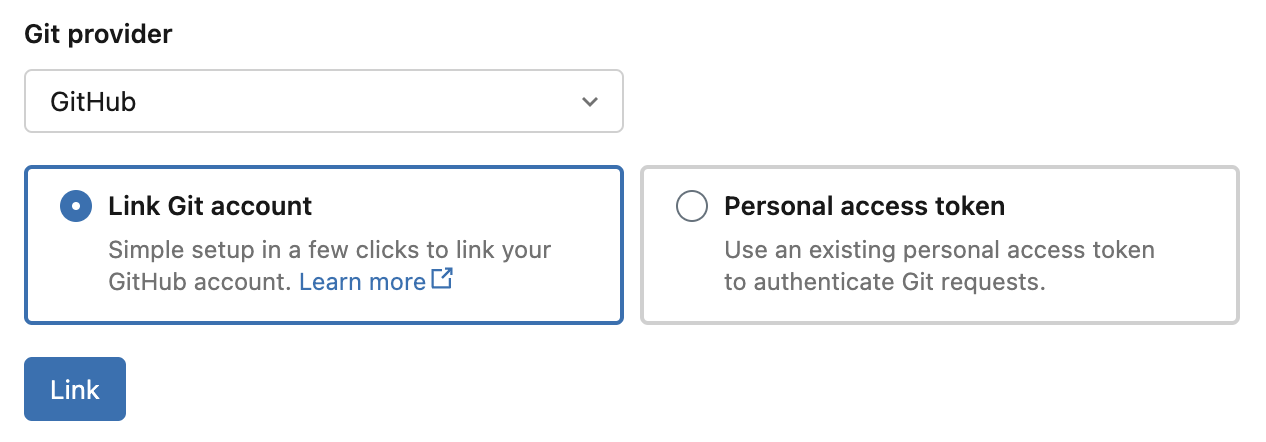

Cambie el proveedor a GitHub, seleccione Vincular cuenta de Gity haga clic en Vínculo.

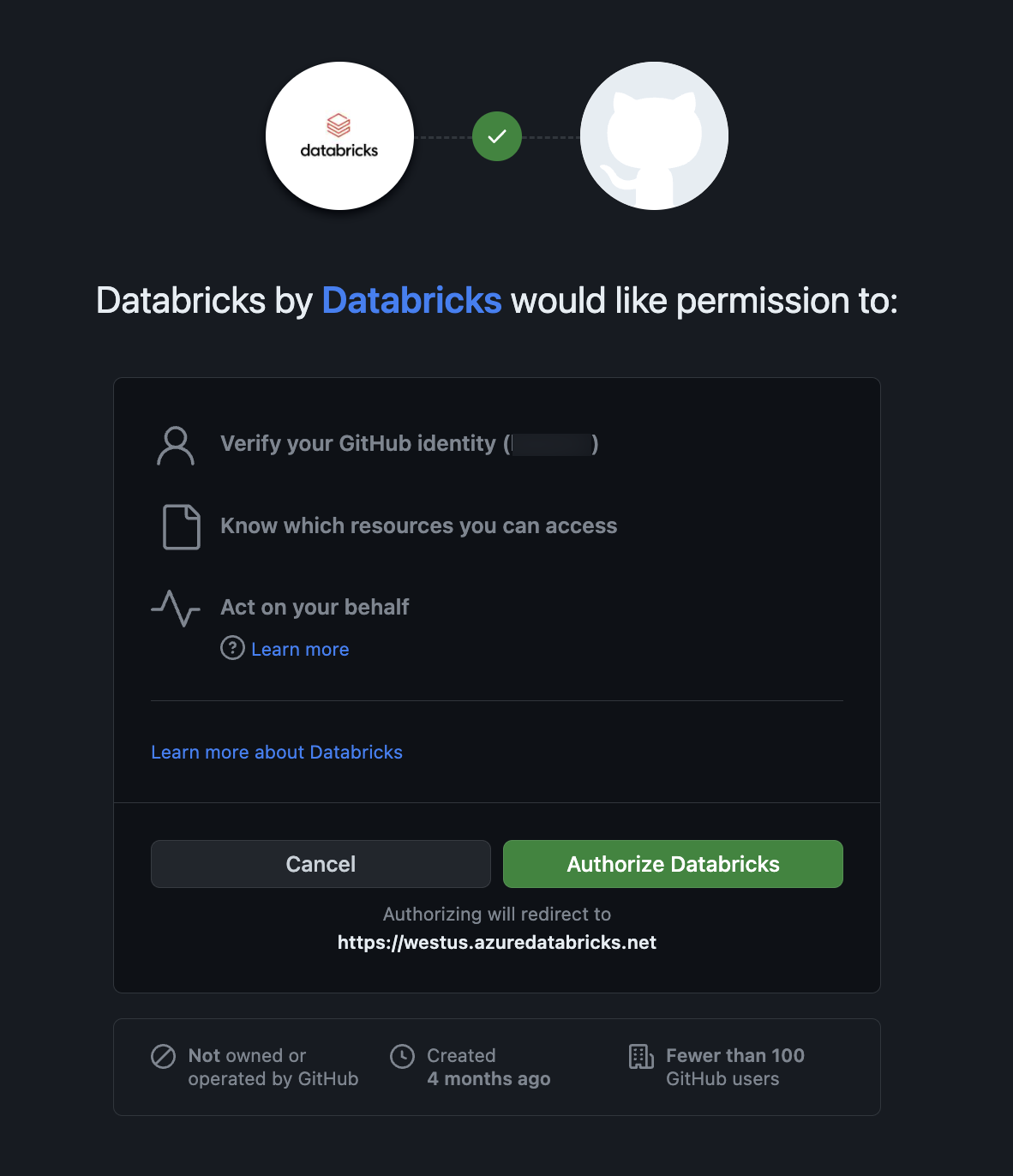

Aparece la página autorización de aplicaciones de GitHub de Databricks. Autorice a la aplicación de GitHub para completar la configuración, lo que permite que Databricks actúe en su nombre cuando realice operaciones de Git en carpetas de Git (como clonar un repositorio). Consulte la documentación de GitHub para obtener más información sobre la autorización de aplicaciones.

Para permitir el acceso a repositorios de GitHub, siga los pasos siguientes para instalar y configurar la aplicación de GitHub de Databricks.

Instalar y configurar la aplicación de GitHub de Databricks para permitir el acceso a los repositorios

Puede instalar y configurar la aplicación de GitHub de Databricks en repositorios de GitHub a los que desea acceder desde carpetas de Git de Databricks. Consulte la documentación de GitHub para obtener más información sobre la instalación de aplicaciones.

Abra la página instalación de aplicaciones de GitHub de Databricks.

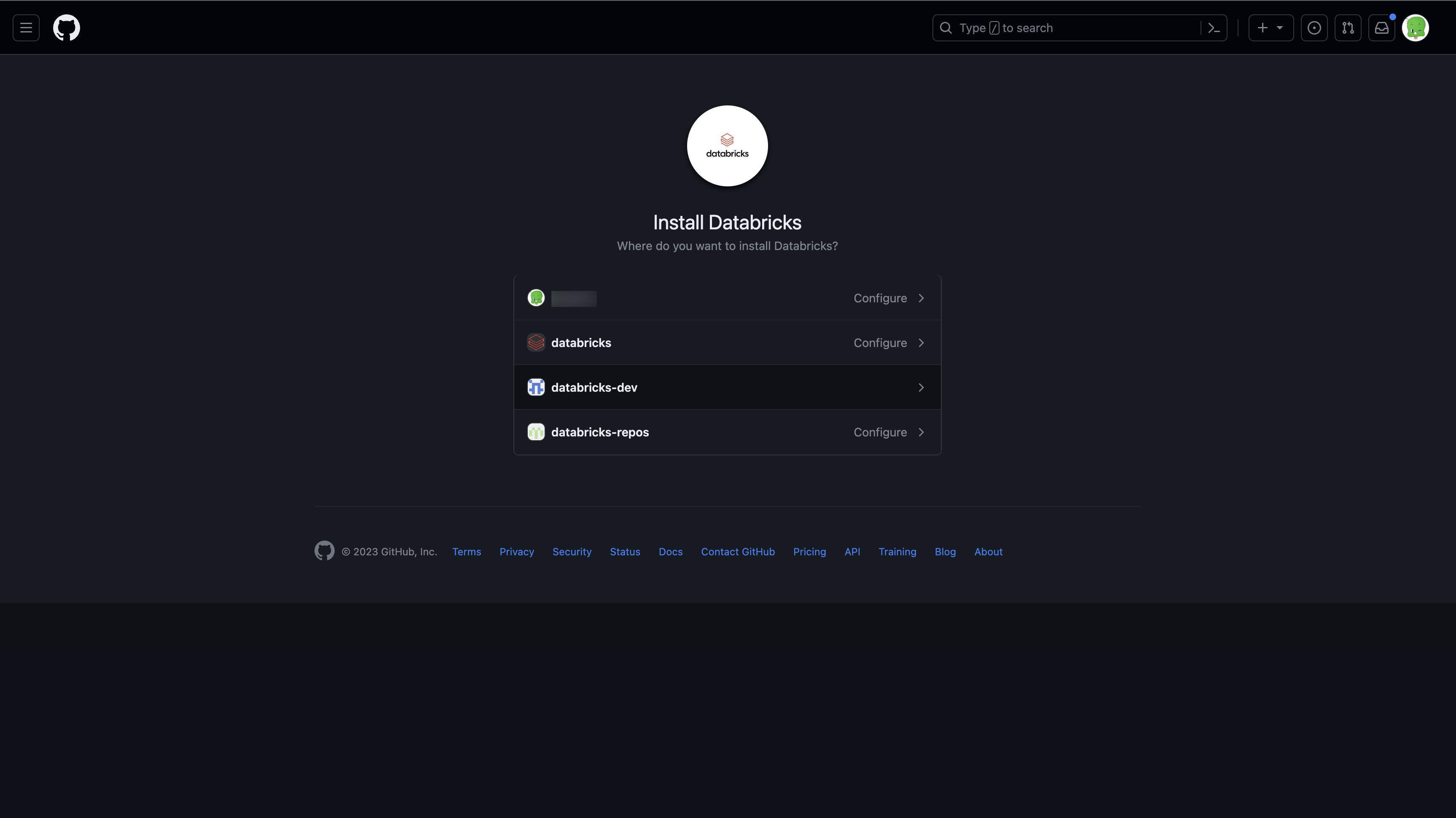

Seleccione la cuenta propietaria de los repositorios a los que desee acceder.

Si no es propietario de la cuenta, debe pedir al propietario de la cuenta que instale y configure la aplicación por usted.

Si es el propietario de la cuenta, instale la aplicación de GitHub. La instalación proporciona acceso de lectura y escritura al código. Solo se accede al código en nombre de los usuarios (por ejemplo, cuando un usuario clona un repositorio en carpetas de Git de Databricks).

Opcionalmente, puede conceder acceso solo a un subconjunto de repositorios si selecciona la opción Solo seleccionar repositorios.

Conexión a un repositorio de GitHub mediante un token de acceso personal

En GitHub, siga estos pasos para crear un token de acceso personal que permita el acceso a los repositorios:

- En la esquina superior derecha de cualquier página, haga clic en la foto del perfil y, luego, en Settings (Configuración).

- Haga clic en Developer settings (Configuración del desarrollador).

- Haga clic en la pestaña Tokens de acceso personal del panel izquierdo y, a continuación, en Tokens (clásico).

- Haga clic en el botón Generar nuevo token.

- Escriba una descripción del token.

- Seleccione el ámbito del repositorio y ámbito de flujo de trabajo y haga clic en el botón Generar token. El ámbito del flujo de trabajo es necesario en caso de que el repositorio tenga flujos de trabajo de Acciones de GitHub.

- Copie el token en el portapapeles. Escriba este token en Azure Databricks en Configuración de usuario > Cuentas vinculadas.

Para usar el inicio de sesión único, consulte Autorización de un token de acceso personal para su uso con el inicio de sesión único de SAML.

Conectarse a un repositorio de GitHub mediante un token de acceso personal específico

Como procedimiento recomendado, use un PAT específico que solo conceda acceso a los recursos a los que accederá en el proyecto. En GitHub, siga estos pasos para crear un PAT específico que permita el acceso a los repositorios:

En la esquina superior derecha de cualquier página, haga clic en la foto del perfil y, luego, en Settings (Configuración).

Haga clic en Developer settings (Configuración del desarrollador).

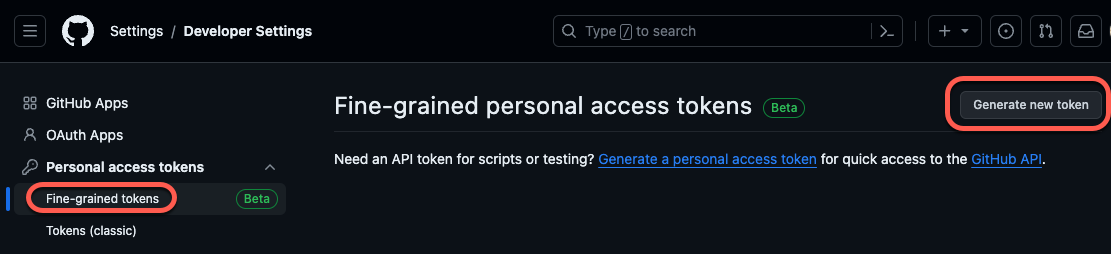

Haga clic en la pestaña Tokens de acceso personal del panel izquierdo y, a continuación, en Tokens específicos.

Haga clic en el botón Generar nuevo token en la esquina superior derecha de la página para abrir la página Nuevo token de acceso personal específico.

Configure el nuevo token específico a partir de los valores siguientes:

Nombre de token: proporcione un nombre de token único. ¡Anote en algún lugar para que no lo olvide o lo pierda!

Expiración: seleccione el período de tiempo para la expiración del token. El valor predeterminado es "30 días".

Descripción: agregue texto corto que describa el propósito del token.

Propietario del recurso: el valor predeterminado es el id. de GitHub actual. Establézcalo en la organización de GitHub que posee los repositorios a los que tendrá acceso.

En Acceso al repositorio, elija el ámbito de acceso para el token. Como procedimiento recomendado, seleccione solo los repositorios que va a usar para el control de versiones de carpetas de Git.

En Permisos, configure los niveles de acceso específicos concedidos por este token para los repositorios y la cuenta con la que trabajará. Para obtener más información sobre los grupos de permisos, lea Permisos necesarios para los tokens de acceso personal específicos en la documentación de GitHub.

Establezca los permisos de acceso para Contenido en Lectura y escritura. (Encontrará el ámbito de Contenido en Permisos del repositorio). Para obtener más información sobre este ámbito, consulte la documentación de GitHub sobre el ámbito de Contenido.

Haga clic en el botón Generar token.

Copie el token en el portapapeles. Escriba este token en Azure Databricks en Configuración de usuario > Cuentas vinculadas.

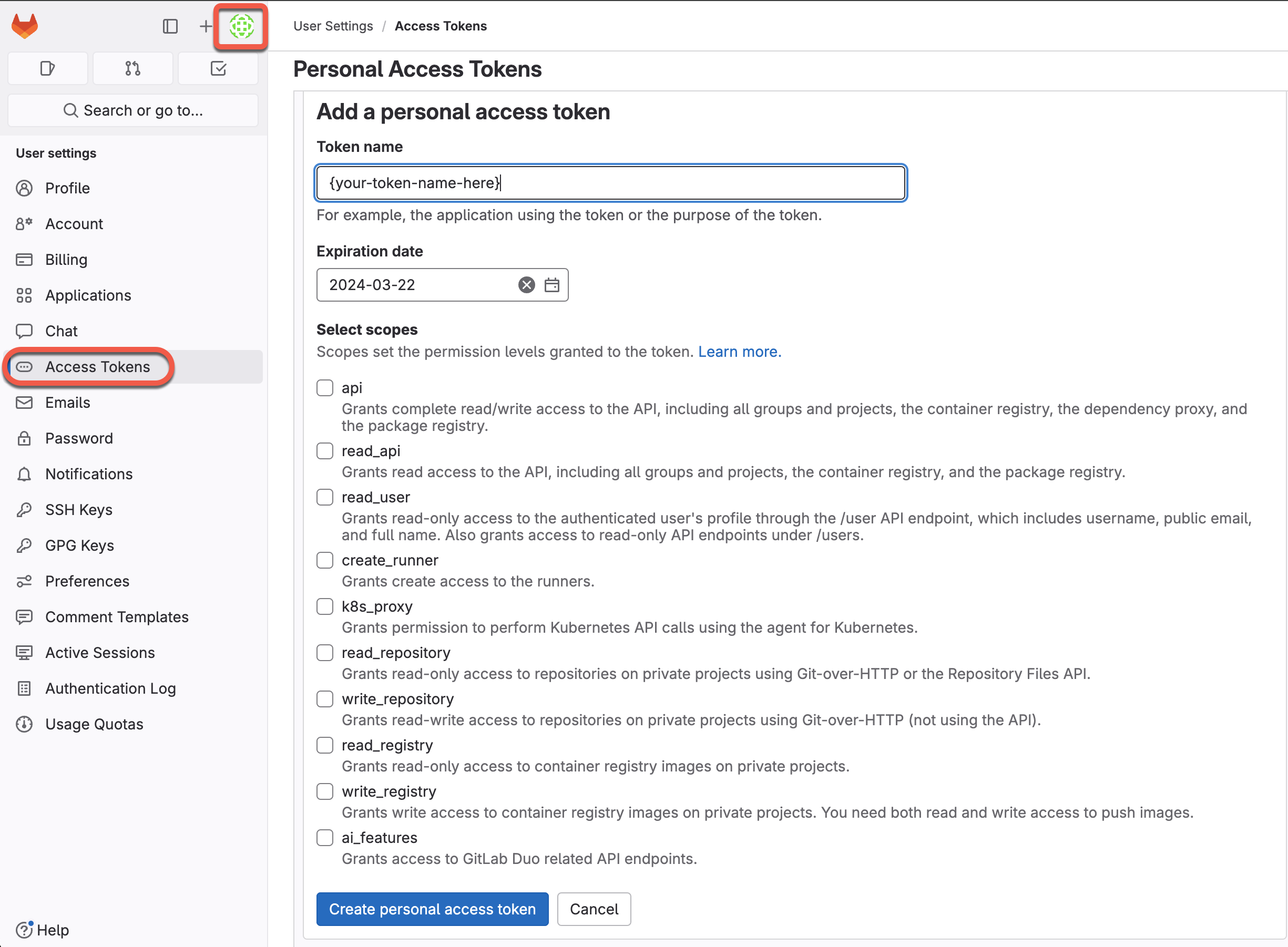

GitLab

En GitLab, siga estos pasos para crear un token de acceso personal que permita el acceso a los repositorios:

En GitLab, haga clic en el icono de usuario en la esquina superior izquierda de la pantalla y seleccione Preferencias.

Haga clic Tokens de acceso en la barra lateral.

Haga clic en Agregar nuevo token en la sección Tokens de acceso personal de la página.

Escriba un nombre para el token.

Seleccione los ámbitos específicos para proporcionar acceso activando las casillas de los niveles de permisos deseados. Para obtener más información sobre las opciones de ámbito, lea la documentación de GitLab sobre ámbitos PAT.

Haga clic en Crear token de acceso personal.

Copie el token en el portapapeles. Escriba este token en Azure Databricks en Configuración de usuario > Cuentas vinculadas.

Consulte la documentación de GitLab para obtener más información sobre cómo crear tokens de acceso personal.

GitLab también proporciona soporte para acceso granular mediante "Tokens de acceso de proyecto". Puede usar tokens de acceso del proyecto para definir el ámbito del acceso a un proyecto GitLab. Para obtener más información, lea la documentación de GitLab sobre los tokens de acceso de proyecto.

Azure DevOps Services

Conexión a un repositorio de Azure DevOps mediante Microsoft Entra ID

La autenticación con Azure DevOps Services se realiza automáticamente al autenticarse mediante Microsoft Entra ID. La organización de Azure DevOps Services debe estar asociada al mismo tenant de Microsoft Entra ID que Databricks. El punto de conexión de servicio de Microsoft Entra ID debe ser accesible desde ambas subredes del área de trabajo de Databricks, la privada y la pública. Para obtener más información, consulte Implementación de Azure Databricks en la red virtual de Azure (inyección de red virtual).

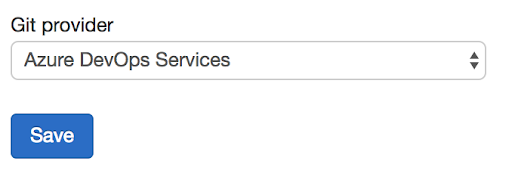

En Azure Databricks, establezca Azure DevOps Services como el proveedor de Git en la página Configuración de usuario:

En la esquina superior derecha de cualquier página, haga clic en el nombre de usuario y, a continuación, seleccione Configuración.

Haga clic en la pestaña Cuentas vinculadas.

Cambia tu proveedor a Azure DevOps Services.

Conexión a un repositorio de Azure DevOps mediante un token

Los siguientes pasos muestran cómo conectar un repositorio de Azure Databricks a un repositorio de Azure DevOps cuando no están en el mismo tenant de ID de Microsoft Entra.

El punto de conexión de servicio de Microsoft Entra ID debe ser accesible desde la subred privada y pública del área de trabajo de Databricks. Para obtener más información, consulte Implementación de Azure Databricks en la red virtual de Azure (inyección de red virtual).

Obtenga un token de acceso para el repositorio en Azure DevOps:

- Vaya a dev.azure.com e inicie sesión en la organización de DevOps que contiene el repositorio al que desea conectar Azure Databricks.

- En la parte superior derecha, haga clic en el icono Configuración de usuario y seleccione Tokens de acceso personal.

- Haga clic en + Nuevo token.

- Escriba información en el formulario:

- Asigne un nombre al token.

- Seleccione el nombre de la organización, que es el nombre del repositorio.

- Establecer una fecha de expiración.

- Elija el ámbito necesario, como Acceso completo.

- Copie el token de acceso mostrado.

- Escriba este token en Azure Databricks en Configuración de usuario > Cuentas vinculadas.

- En Correo electrónico o nombre de usuario del proveedor de Git, escriba la dirección de correo electrónico que usa para iniciar sesión en la organización de DevOps.

Bitbucket

Nota:

De forma predeterminada, no puede usar tokens de acceso del repositorio de Bitbucket ni tokens de acceso de proyecto. Para invalidar esto para áreas de trabajo específicas, póngase en contacto con el soporte técnico.

En Bitbucket, siga estos pasos para crear una contraseña de aplicación que permita el acceso a los repositorios:

- Vaya a Bitbucket Cloud y cree una contraseña de aplicación que permita el acceso a los repositorios. Consulte la documentación de Bitbucket Cloud.

- Registre la contraseña de forma segura.

- En Azure Databricks, especifique esta contraseña en Configuración de usuario > Cuentas vinculadas.

Otros proveedores de Git

Si el proveedor de Git no aparece en la lista, seleccione “GitHub” y proporcione el PAT que obtuvo del proveedor de Git a menudo funciona, pero no está garantizado que funcione.