Habilitar claves administradas por el cliente HSM para servicios administrados

Nota:

Esta característica requiere el plan Premium.

En este artículo se describe cómo configurar su propia clave desde HSM administrado de Azure Key Vault. Para obtener instrucciones sobre cómo utilizar una clave de los almacenes de Azure Key Vault, consulte Habilitar claves administradas por el cliente HSM para servicios administrados: Azure Databricks.

Requisitos

Para usar la CLI de Azure para estas tareas, instale la herramienta CLI de Azure e instale la extensión de Databricks:

az extension add --name databricksPara usar PowerShell para estas tareas, instale Azure PowerShell e instale el módulo de PowerShell para Databricks. También debe iniciar sesión:

Connect-AzAccountPara iniciar sesión en su cuenta de Azure como usuario, consulte Inicio de sesión de PowerShell con una cuenta de usuario de Azure Databricks. Para iniciar sesión en su cuenta de Azure como entidad de servicio, consulte Inicio de sesión de PowerShell con entidades de servicio de Microsoft Entra ID.

Paso 1: Crear un HSM administrado de Azure Key Vault y una clave HSM

Puede usar un HSM administrado de Azure Key Vault existente o crear y activar uno nuevo después de los inicios rápidos de la documentación de HSM administrado. Consulte Inicio rápido: Aprovisionamiento y activación de un HSM administrado mediante la CLI de Azure. El HSM administrado de Azure Key Vault debe tener habilitada la protección de purga.

Importante

La instancia de Key Vault debe estar en el mismo inquilino de Azure que el área de trabajo de Azure Databricks.

Para crear una clave HSM, siga Crear una clave HSM.

Paso 2: Configurar la asignación de roles de HSM administrado

Configure una asignación de roles para el HSM administrado de Key Vault para que el área de trabajo de Azure Databricks tenga permiso para acceder a él. Puede configurar una asignación de roles mediante Azure Portal, la CLI de Azure o Azure PowerShell.

Uso de Azure Portal

- Vaya a su recurso HSM administrado en Azure Portal.

- En el menú de la izquierda, en Configuración, seleccione RBAC local.

- Haga clic en Agregar.

- En el campo Rol, seleccione Usuario de cifrado del servicio criptográfico de HSM administrado.

- En el campo Ámbito, seleccione

All keys (/). - En el campo Entidad de seguridad, escriba

AzureDatabricksy desplácese hasta el resultado de la aplicación empresarial que tenga un identificador de aplicación de2ff814a6-3304-4ab8-85cb-cd0e6f879c1dy selecciónelo. - Haga clic en Crear.

- En el menú de la izquierda, en Configuración, seleccione Claves y seleccione la clave.

- En el campo Identificador de clave, copie el texto.

Uso de CLI de Azure

Obtenga el identificador de objeto de la aplicación AzureDatabricks con la CLI de Azure.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvConfigure la asignación de roles de HSM administrado. Reemplace

<hsm-name>por el nombre del HSM administrado y reemplace por<object-id>el identificador de objeto de la aplicaciónAzureDatabricksdel paso anterior.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Uso de Azure PowerShell

Reemplace <hsm-name> por el nombre del HSM administrado.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Paso 3: agregar una clave a un área de trabajo

Puede crear o actualizar un área de trabajo con una clave administrada por el cliente para los servicios administrados, mediante Azure Portal, la CLI de Azure o Azure PowerShell.

Uso de Azure Portal

Ve a la página de inicio de Azure Portal.

Haz clic en Crear un recurso en la esquina superior izquierda.

En la barra de búsqueda, escribe

Azure Databricksy haz clic en la opción Azure Databricks .Haz clic en Crear en el widget de Azure Databricks.

Introduce valores para los campos de entrada en las pestañas Básico y Redes.

Después de llegar a la pestaña Cifrado:

- Para crear un área de trabajo, habilita Usa tu propia clave en la sección Servicios administrados.

- Para actualizar un área de trabajo, habilita los Servicios administrados.

Establezca los campos de cifrado.

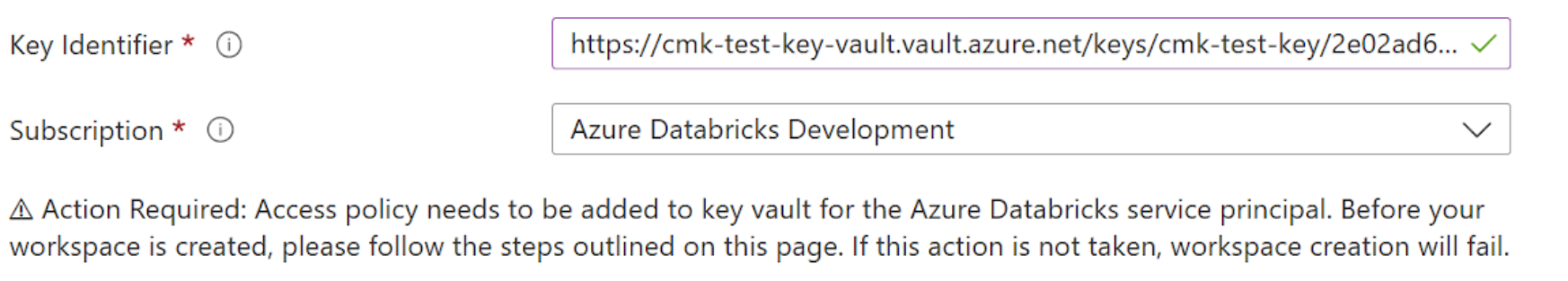

- En el campo Identificador de clave, pega el identificador de clave de la clave de HSM administrado.

- En la lista desplegable Suscripción, escribe el nombre de la suscripción de la clave de Azure Key Vault.

Completa las pestañas restantes y haz clic en Revisar y crear (para una nueva área de trabajo) o Guardar (para actualizar un área de trabajo).

Uso de la CLI de Azure

Cree o actualice un área de trabajo:

Para crear y actualizar, agregue estos campos al comando:

managed-services-key-name: nombre del HSM administradomanaged-services-key-vault: URI del HSM administradomanaged-services-key-version: versión del HSM administrado

Ejemplo de creación de un área de trabajo con estos campos:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Ejemplo de actualización de un área de trabajo con estos campos:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Importante

Si rota la clave, debe mantener la clave antigua disponible durante 24 horas.

Uso de PowerShell

Para crear o actualizar un área de trabajo, agregue los parámetros siguientes al comando para la nueva clave:

ManagedServicesKeyVaultPropertiesKeyName: nombre del HSM administradoManagedServicesKeyVaultPropertiesKeyVaultUri: URI del HSM administradoManagedServicesKeyVaultPropertiesKeyVersion: versión del HSM administrado

Ejemplo de creación de un área de trabajo con estos campos:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Ejemplo de actualización de un área de trabajo con estos campos:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Importante

Si rota la clave, debe mantener la clave antigua disponible durante 24 horas.

Paso 4 (opcional): Volver a importar cuadernos

Después de agregar inicialmente una clave para servicios administrados para un área de trabajo existente, solo las operaciones de escritura futuras usan la clave. Los datos ya existentes no se volverán a cifrar.

Puede exportar todos los cuadernos y volver a importarlos para que la clave que cifre los datos esté protegida y controlada por la clave. Puede usar las API de exportación e importación del área de trabajo.

Rotación de la clave en un momento posterior

Si ya usa una clave administrada por el cliente para los servicios administrados, puede actualizar el área de trabajo con una nueva versión de clave o una clave completamente nueva. Esto se denomina rotación de claves.

Cree una nueva clave o rote la clave existente en el almacén de HSM administrado.

Asegúrese de que la nueva clave tenga los permisos adecuados.

Actualice el área de trabajo con la nueva clave mediante el portal, la CLI o PowerShell. Consulte Paso 3: Agregar una clave a un área de trabajo y siga las instrucciones para actualizar el área de trabajo. Asegúrese de usar los mismos valores para el nombre del grupo de recursos y el nombre del área de trabajo para que se actualice el área de trabajo existente, en lugar de crear una nueva área de trabajo. Aparte de los cambios en los parámetros relacionados con claves, use los mismos parámetros que se usaron para crear el área de trabajo.

Importante

Si rota la clave, debe mantener la clave antigua disponible durante 24 horas.

De manera opcional, exporte y vuelva a importar los cuadernos existentes para asegurarse de que todos los cuadernos existentes usen la nueva clave.