Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En esta página se describe cómo configurar un firewall de Azure Storage para el proceso sin servidor mediante la interfaz de usuario de la consola de la cuenta de Azure Databricks. También puede usar la API de configuraciones de conectividad de red.

Para configurar un punto de conexión privado para el acceso a proceso sin servidor, consulte Configuración de la conectividad privada a los recursos de Azure.

Nota:

Azure Databricks cobra los costos de red cuando las cargas de trabajo sin servidor se conectan a los recursos del cliente. Consulte Descripción de los costos de red sin servidor de Databricks.

Información general sobre la habilitación del firewall para el proceso sin servidor

La conectividad de red sin servidor se administra con configuraciones de conectividad de red (NCC). Los administradores de cuentas crean NCC en la consola de la cuenta y un NCC se puede asociar a una o varias áreas de trabajo. Las NCC son construcciones regionales de nivel de cuenta que se usan para administrar la creación de puntos de conexión privados y la habilitación del firewall a escala.

Un NCC define las identidades de red para los recursos de Azure como reglas predeterminadas. Cuando se adjunta un NCC a un área de trabajo, el proceso sin servidor de esa área de trabajo usa una de esas redes para conectarse al recurso de Azure. Puede incluir estas redes en los firewalls de recursos de Azure. Para los firewalls de recursos de Azure que no son de almacenamiento, póngase en contacto con el equipo de la cuenta para obtener información sobre el uso de direcciones IP NAT estables.

La activación del firewall NCC es compatible con almacenes SQL sin servidor, trabajos, cuadernos, canalizaciones declarativas de Spark en Lakeflow y puntos de servicio para modelos.

También puede restringir el acceso de la cuenta de almacenamiento del área de trabajo a redes autorizadas, incluida la computación sin servidor. Cuando se adjunta un NCC, sus reglas de red se agregan automáticamente a la cuenta de almacenamiento del área de trabajo. Consulte Habilitar la compatibilidad con el firewall para la cuenta de almacenamiento del área de trabajo.

Para más información sobre las NCC, vea ¿Qué es una configuración de conectividad de red (NCC)?.

Implicaciones de costos del acceso al almacenamiento entre regiones

El firewall solo se aplica cuando los recursos de Azure están en la misma región que el área de trabajo de Azure Databricks. Para el tráfico entre regiones desde el proceso sin servidor de Azure Databricks (por ejemplo, el área de trabajo se encuentra en la región Este de EE. UU. y el almacenamiento de ADLS se encuentra en Oeste de Europa), Azure Databricks enruta el tráfico a través de un servicio de Azure NAT Gateway.

Requisitos

- El espacio de trabajo debe estar en el plan Premium.

- Debe ser administrador de la cuenta de Azure Databricks.

- Cada NCC se puede asociar a un máximo de 50 áreas de trabajo.

- Cada cuenta de Azure Databricks puede tener hasta 10 NCC por región admitida. Los NCC proporcionan bloques CIDR ip estables compartidos en lugar de bloques IP distintos por configuración y estos intervalos IP son específicos de la región. Para obtener la lista de regiones admitidas, consulte Regiones de Azure Databricks.

- Debe tener

WRITEacceso a las normas de red de su cuenta de almacenamiento de Azure.

Paso 1: Creación de una configuración de conectividad de red y copia de identificadores de subred

Databricks recomienda compartir NCC entre áreas de trabajo de la misma unidad de negocio y aquellas que comparten las mismas propiedades de conectividad y la misma región. Por ejemplo, si algunas áreas de trabajo usan el firewall de almacenamiento y otras el enfoque alternativo de Private Link, utilice NCC independientes para esos casos de uso.

- Como administrador de la cuenta, vaya a la consola de la cuenta.

- En la barra lateral, haga clic en Seguridad.

- Haga clic en Configuraciones de conectividad de red.

- Haga clic en Agregar configuración de red.

- Escriba un nombre para el NCC.

- Elija la región. Debe coincidir con la región del área de trabajo.

- Haga clic en Agregar.

- En la lista de NCC, haga clic en la nueva NCC.

- En Reglas predeterminadas en Identidades de red, haga clic en Ver todas.

- En el cuadro de diálogo, haga clic en el botón Copiar subredes.

Paso 2: Anexión de una NCC a las áreas de trabajo

Puede conectar un NCC a un máximo de 50 áreas de trabajo en la misma región que el NCC.

A fin de usar la API para asociar una NCC a un espacio de trabajo, consulte la API de espacios de trabajo de cuenta.

- En la barra lateral de la consola de la cuenta, haga clic en Áreas de trabajo.

- Haga clic en el nombre del área de trabajo.

- Haga clic en Actualizar área de trabajo.

- En el campo Configuraciones de conectividad de red , seleccione el NCC. Si no está visible, confirme que ha seleccionado la misma región para el área de trabajo y el NCC.

- Haga clic en Update(Actualizar).

- Espere 10 minutos para que el cambio surta efecto.

- Reinicie los recursos de proceso sin servidor en ejecución en el área de trabajo.

Si usa esta característica para conectarse a la cuenta de almacenamiento del área de trabajo, la configuración se completará. Las reglas de red se agregan automáticamente a la cuenta de almacenamiento del área de trabajo. Para cuentas de almacenamiento adicionales, continúe con el paso siguiente.

Paso 3: Bloquear la cuenta de almacenamiento

Si aún no ha limitado el acceso a la cuenta de almacenamiento de Azure para permitir solo las redes enumeradas, hágalo ahora. No es necesario realizar este paso para la cuenta de almacenamiento del área de trabajo.

La creación de un firewall de almacenamiento también afecta a la conectividad desde el plano de proceso clásico a los recursos. También debe agregar reglas de red para conectarse a las cuentas de almacenamiento desde recursos de proceso clásicos.

- Vaya a Azure Portal.

- Vaya a la cuenta de almacenamiento para el origen de datos.

- En el panel de navegación izquierdo, haga clic en Redes.

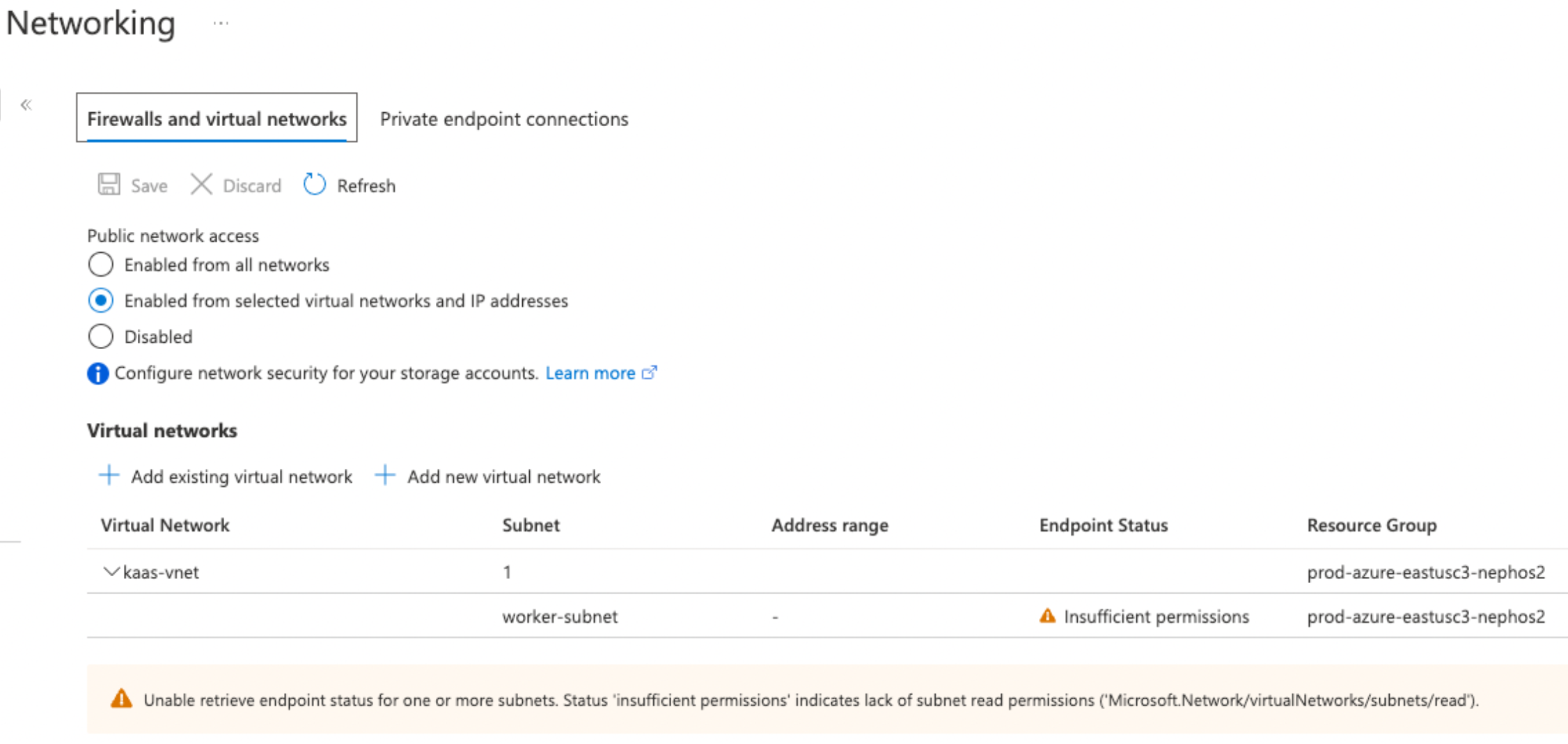

- En el campo Acceso a la red pública, compruebe el valor. De manera predeterminada, el valor es Habilitado desde todas las redes. Cambie el valor a Habilitado desde redes virtuales y direcciones IP seleccionadas.

Paso 4: agregar reglas de red de la cuenta de almacenamiento de Azure

No es necesario realizar este paso para la cuenta de almacenamiento del área de trabajo.

En un editor de texto, copie y pegue el siguiente script, reemplazando los parámetros por los valores de la cuenta de Azure:

# Define parameters $subscription = `<YOUR_SUBSCRIPTION_ID>` # Replace with your Azure subscription ID or name $resourceGroup = `<YOUR_RESOURCE_GROUP>` # Replace with your Azure resource group name $accountName = `<YOUR_STORAGE_ACCOUNT_NAME>` # Replace with your Azure storage account name $subnets = `<SUBNET_NAME_1>` # Replace with your actual subnet names # Add network rules for each subnet foreach ($subnet in $subnets) { az storage account network-rule add --subscription $subscription ` --resource-group $resourceGroup ` --account-name $accountName ` --subnet $subnet }Inicie Azure Cloud Shell.

En Azure Cloud Shell, con un editor, cree un nuevo archivo que termine con la

.ps1extensión :vi ncc.ps1Pegue el script del paso 1 en el editor y presione

Esc, escriba:wqy presioneEnter.Ejecute el siguiente comando para ejecutar el script:

./ncc.ps1Después de ejecutar todos los comandos, puede usar Azure Portal para ver la cuenta de almacenamiento y confirmar que hay una entrada en la tabla Redes virtuales que representa la nueva subred.

Sugerencia

- Al agregar reglas de red de la cuenta de almacenamiento, use la API de conectividad de red para recuperar las subredes más recientes.

- Evite almacenar información de NCC localmente.

- Omita la mención de "Permisos insuficientes" en la columna de estado del punto de conexión o la advertencia debajo de la lista de red. Estas solo indican que no tiene permisos para leer las subredes de Azure Databricks, pero esto no interfiere con la capacidad de que esa subred sin servidor de Azure Databricks se comunique con el almacenamiento de Azure.

Para confirmar que la cuenta de almacenamiento usa esta configuración desde Azure Portal, vaya a Redes en la cuenta de almacenamiento. Confirme que Acceso a la red pública está establecido en Habilitado desde redes virtuales y direcciones IP seleccionadas y que las redes admitidas aparecen en la sección Redes virtuales.

Pasos siguientes

- Administrar reglas de punto de conexión privado: controle el tráfico de red hacia y desde los puntos de conexión privados mediante la definición de reglas específicas que permitan o denieguen conexiones. Consulte Administración de reglas de punto de conexión privado.

- Configurar directivas de red: implemente directivas de red para proporcionar controles de seguridad adicionales y restricciones de acceso para los entornos de proceso sin servidor. Consulte ¿Qué es el control de salida sin servidor?.

- Descripción de los costos de transferencia de datos y conectividad: obtenga información sobre los costos asociados con el traslado de datos a entornos sin servidor y configuraciones de conectividad de red. Consulte Descripción de los costos de red sin servidor de Databricks.