Ámbitos de secretos

La administración de secretos comienza con la creación de un ámbito de secreto. Un ámbito de secretos es una colección de secretos identificados por un nombre.

Un área de trabajo está limitada a un máximo de 1000 ámbitos de secretos. Si necesita más información, póngase en contacto con el equipo de soporte técnico de Azure Databricks.

Nota:

Databricks recomienda alinear ámbitos secretos con roles o aplicaciones en lugar de usuarios.

Información general

Hay dos tipos de ámbito de secretos: compatible con Azure Key Vault y compatible con Databricks.

Ámbitos con respaldo de Azure Key Vault

Para hacer referencia a los secretos almacenados Azure Key Vault, puede crear un ámbito de secretos compatible con Azure Key Vault. A continuación, puede aprovechar todos los secretos de la instancia de Key Vault correspondiente desde ese ámbito de secretos. Dado que el ámbito secreto respaldado por Azure Key Vault es una interfaz de solo lectura para Key Vault, no se permiten las operaciones PutSecret y DeleteSecret de la API Secrets. Para administrar secretos en Azure Key Vault, debe usar la API REST Set Secret de Azure o la interfaz de usuario de Azure Portal.

Ámbitos con respaldo de Databricks

Un ámbito de secretos compatible con Databricks se almacena en (y es compatible con) una base de datos cifrada que es propiedad y está administrada por Azure Databricks. El nombre del ámbito de secretos:

- Debe ser único dentro de un área de trabajo.

- Debe constar de caracteres alfanuméricos, guiones,

@, caracteres de subrayado y puntos, y no puede superar los 128 caracteres.

Los nombres se consideran no confidenciales y pueden ser leídos por todos los usuarios del área de trabajo.

Puede crear un ámbito de secretos con respaldo de Databricks mediante la CLI de Databricks (versión 0.205 y posteriores). Como alternativa, puede utilizar la API Secrets.

Permisos de ámbito

Los ámbitos se crean con permisos que controlan las ACL de secretos. De manera predeterminada, los ámbitos se crean con el permiso MANAGE para el usuario que creó el ámbito (el "creador"), lo que permite al creador leer secretos en el ámbito, escribir secretos en este y cambiar las ACL del ámbito. Si la cuenta tiene el Plan Premium, puede asignar permisos pormenorizados en cualquier momento después de crear el ámbito. Para obtener más información, consulte ACL de secretos.

También se puede invalidar el valor predeterminado y conceder explícitamente el permiso MANAGE a todos los usuarios al crear el ámbito. De hecho, debe hacerlo si su cuenta no tiene el plan Premium.

Nota:

Las ACL de secretos se encuentran en el nivel de ámbito. Si usa ámbitos con respaldo de Azure Key Vault, los usuarios a los que se concede acceso al ámbito tienen acceso a todos los secretos de Azure Key Vault. Para restringir el acceso, utilice instancias independientes de almacén de claves de Azure.

Creación de un ámbito de secreto compatible con Azure Key Vault

En esta sección se describe cómo crear un ámbito de secretos respaldado por Azure Key Vault mediante Azure Portal y la interfaz de usuario del área de trabajo de Azure Databricks. También es posible crear un ámbito de secretos con el respaldo de Azure Key Vault mediante la CLI de Databricks.

Requisitos

Debe tener el rol Colaborador de Key Vault, Colaborador o Propietario en la instancia de Azure Key Vault que desea usar para respaldar el ámbito del secreto.

Si no dispone de una instancia de almacén de claves, siga las instrucciones de Crear un almacén de claves mediante el Azure portal.

Nota:

La creación de un ámbito de secreto con respaldo de Azure Key Vault requiere el rol de Colaborador o Propietario en la instancia de Azure Key Vault aunque se haya concedido previamente al servicio Azure Databricks acceso al almacén de claves.

Si el almacén de claves está en un inquilino diferente al área de trabajo de Azure Databricks, el usuario de Azure AD que crea el ámbito de secretos debe tener permiso para crear entidades de servicio en el inquilino del almacén de claves. De lo contrario, se produce el siguiente error:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

Configuración de la instancia del almacén de claves de Azure para Azure Databricks

Inicie sesión en Azure Portal, busque y seleccione la instancia de Azure Key Vault.

Seleccione la pestaña Configuración de acceso en Configuración.

Establezca Modelo de permisos en Directiva de acceso al almacén.

Nota:

La creación de un rol de ámbito de secreto respaldado por Azure Key Vault concede los permisos Obtener y Enumerar al identificador de aplicación para el servicio Azure Databricks mediante directivas de acceso al almacén de claves. El modelo de permisos de control de acceso basado en rol de Azure no se admite actualmente con Azure Databricks.

Seleccione la pestaña Redes en Configuración.

En Firewalls y redes virtuales establezca Permitir acceso desde: para Permitir acceso público desde redes virtuales y direcciones IP específicas.

En Excepción, active Permitir que los servicios de confianza de Microsoft puedan omitir este firewall.

Nota:

También puede establecer Permitir acceso desde para Permitir el acceso público desde todas las redes.

Creación de un ámbito de secreto compatible con Azure Key Vault

Ir a

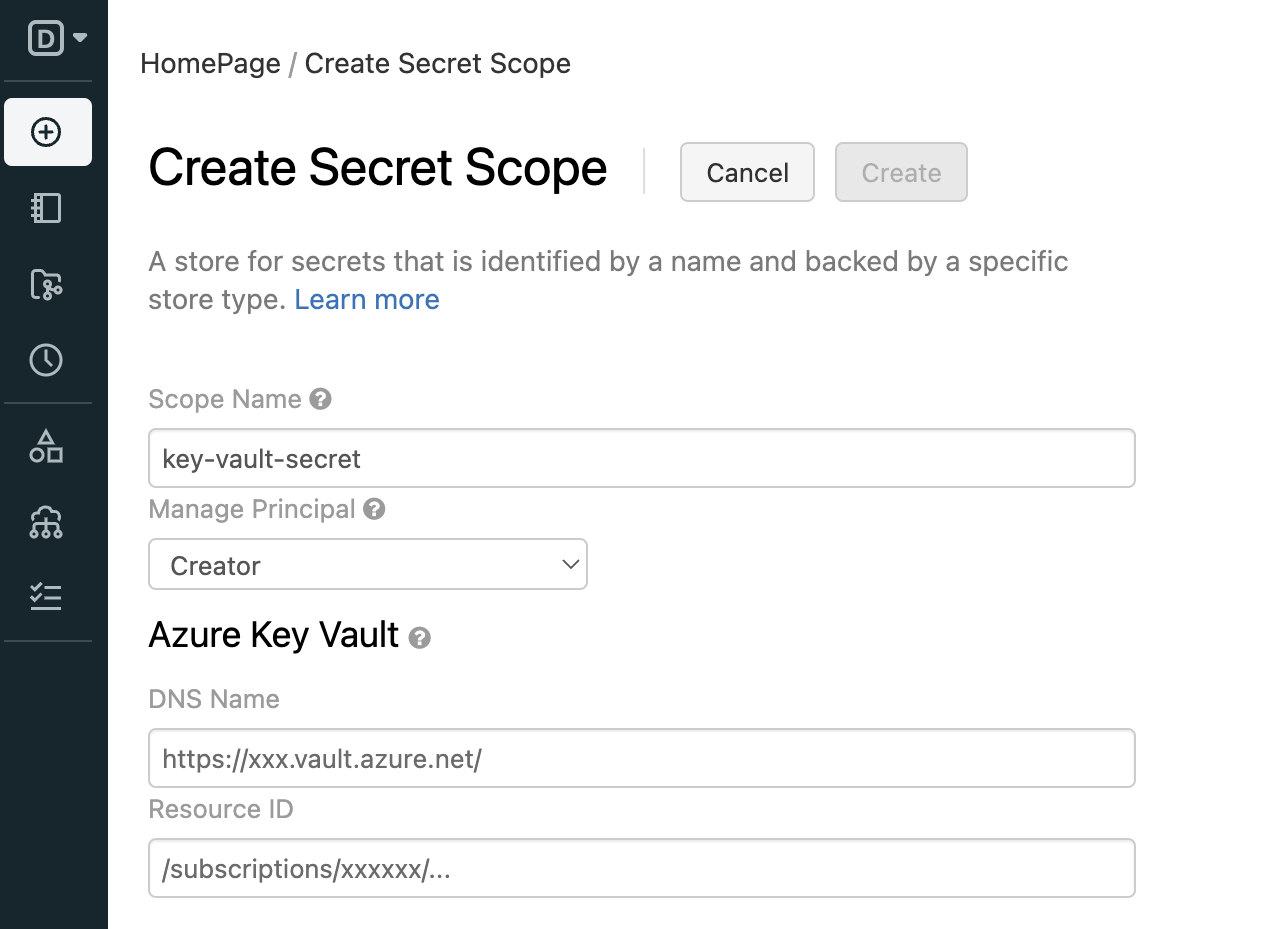

https://<databricks-instance>#secrets/createScope. Reemplace<databricks-instance>por la dirección URL del área de trabajo de la implementación de Azure Databricks. Esta dirección URL distingue mayúsculas de minúsculas (el ámbito decreateScopedebe estar en mayúsculas).

Escriba el nombre del ámbito de secretos. Los nombres de ámbito de los secretos no distinguen mayúsculas de minúsculas.

Use el menú desplegable Administrar entidad de seguridad para especificar si Todos los usuarios tienen permiso MANAGE para este ámbito de secretos o solo el Creador del ámbito de secretos (es decir, usted).

El permiso MANAGE permite a los usuarios leer y escribir en este ámbito de secretos y, en el caso de las cuentas del plan Premium, cambiar los permisos del ámbito.

Su cuenta debe tener el plan Premium para que pueda seleccionar Creador. Este es el enfoque recomendado: conceda el permiso MANAGE al Creador cuando cree el ámbito de secretos y asigne permisos de acceso más detallados después de haber probado el ámbito. Para obtener un flujo de trabajo de ejemplo, consulte Ejemplo del flujo de trabajo secreto.

Si la cuenta tiene el plan Estándar, establezca el permiso MANAGE en el grupo "Todos los usuarios". Si selecciona Creador aquí, verá un mensaje de error al intentar guardar el ámbito.

Para obtener más información sobre el permiso MANAGE, consulte ACL de secretos.

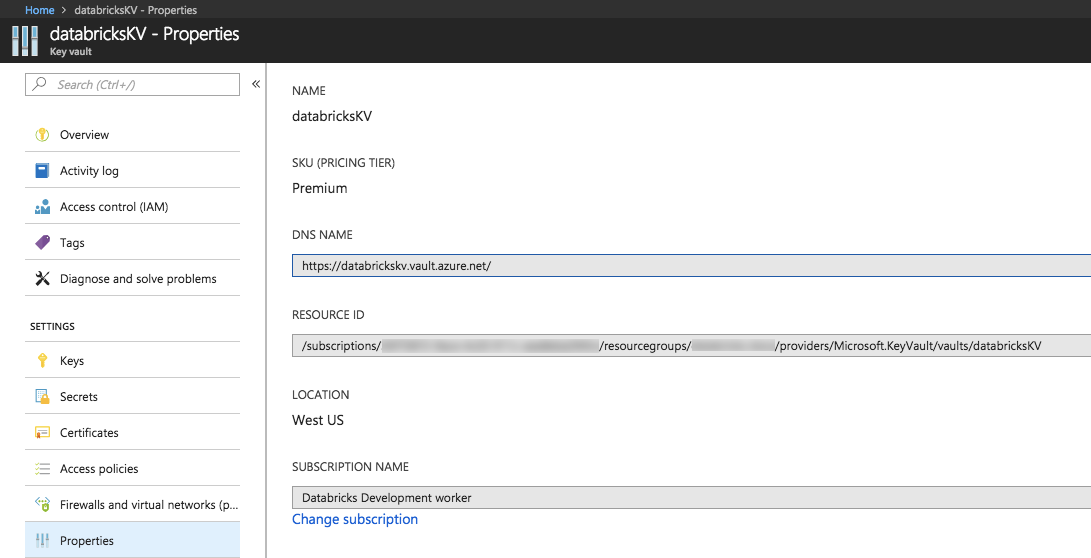

Escriba el nombre DNS (por ejemplo,

https://databrickskv.vault.azure.net/) y el identificador del recurso, por ejemplo:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKVEstas propiedades están disponibles en la pestaña Propiedades de Azure Key Vault en Azure Portal.

Haga clic en el botón Crear.

Use el comando de la CLI de Databricks

databricks secrets list-scopespara comprobar que el ámbito se haya creado correctamente.

Creación de un ámbito de secreto con respaldo de Databricks

Los nombres de ámbito de los secretos no distinguen mayúsculas de minúsculas.

Para crear un ámbito mediante la CLI de Databricks:

databricks secrets create-scope <scope-name>

De forma predeterminada, los ámbitos se crean con el permiso MANAGE para el usuario que creó el ámbito. Si la cuenta no tuviera el plan Premium, deberá anular ese valor predeterminado y otorgar explícitamente el permiso MANAGE a los "usuarios" (todos los usuarios) cuando cree el ámbito:

databricks secrets create-scope <scope-name> --initial-manage-principal users

También puede crear un ámbito secreto respaldado por Databricks mediante la API Secrets.

Si su cuenta tiene el plan Premium, puede cambiar los permisos en cualquier momento después de crear el ámbito. Para obtener más información, consulte ACL de secretos.

Una vez que haya creado un ámbito de secretos compatible con Databricks, puede agregar secretos.

Enumeración de los ámbitos de secretos

Para enumerar los ámbitos existentes en un área de trabajo mediante la CLI:

databricks secrets list-scopes

Además, puedes listar los ámbitos existentes mediante la API Secrets.

Eliminación de un ámbito de secreto

Al eliminar un ámbito de secretos, se eliminan todos los secretos y ACL aplicadas al ámbito. Para eliminar un ámbito mediante la CLI, ejecute lo siguiente:

databricks secrets delete-scope <scope-name>

También puede eliminar un ámbito secreto mediante la API Secrets.