Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

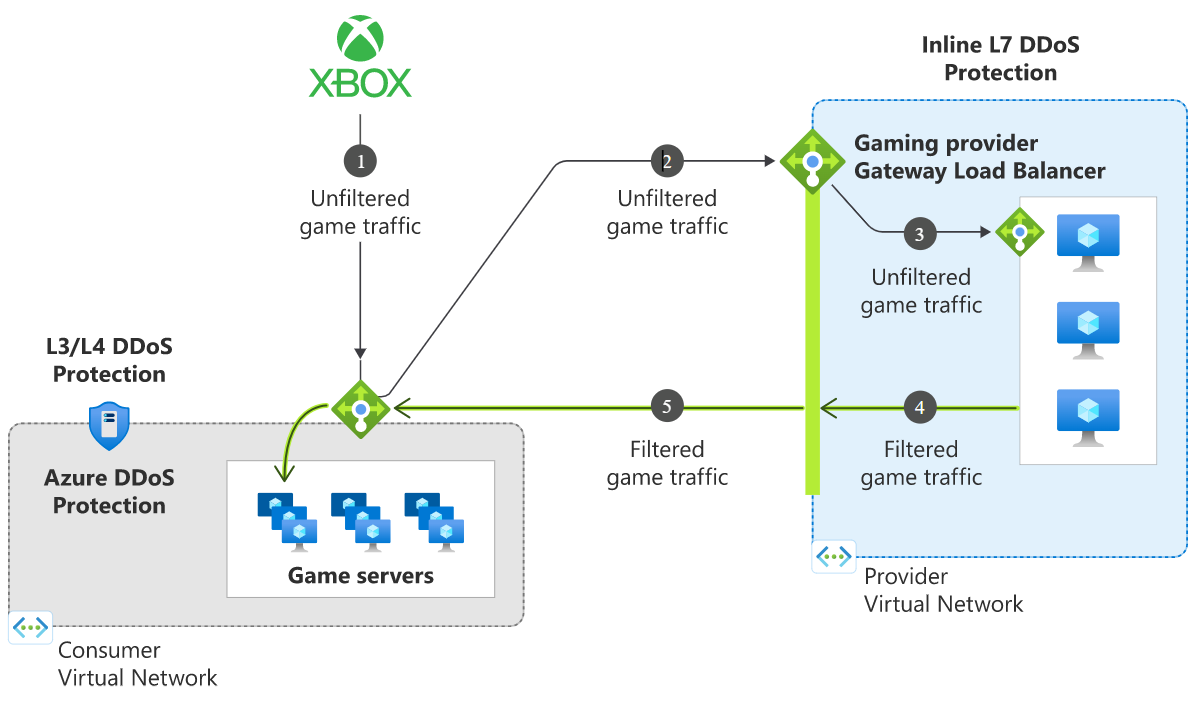

En este artículo se describe cómo implementar la protección contra DDoS de capa 7 (L7) en línea para cargas de trabajo sensibles a la latencia en Azure mediante Gateway Load Balancer y aplicaciones virtuales de red de socios (NVA). Obtendrá información sobre escenarios, arquitectura, pasos de implementación y procedimientos recomendados para una mitigación completa de DDoS.

Información general

Azure DDoS Protection proporciona una defensa sólida y siempre activa en la capa de red (L3/4), detectando y mitigando rápidamente los ataques en un plazo de 30 a 60 segundos. Aunque se centra en la protección contra amenazas volumétricas y basadas en protocolos, se puede agregar una inspección de capa de aplicación (L7) para una mayor seguridad.

Algunas cargas de trabajo, como juegos, aplicaciones web, servicios financieros y servicios de streaming, demandan latencia ultra baja y protección continua. En estos escenarios, la protección en línea garantiza que todo el tráfico se enrute de forma proactiva a través de la canalización de protección contra DDoS en todo momento. Este enfoque no solo ofrece mitigación inmediata, sino que también permite una inspección profunda de las cargas de paquetes, lo que ayuda a detectar y bloquear ataques de bajo volumen que tienen como destino vulnerabilidades en la capa de aplicación (L7).

Los NVA de asociados implementados con Gateway Load Balancer e integrados con Azure DDoS Protection ofrecen una completa protección DDoS en línea L7 para escenarios de alto rendimiento y alta disponibilidad. La combinación proporciona protección L3-L7 contra ataques DDoS volumétricos y de bajo volumen.

Escenarios

La protección DDoS en línea L7 es valiosa para:

- Aplicaciones web: Protege contra las inundaciones HTTP y los ataques slowloris.

- Servicios financieros: Protege los sistemas de transacciones frente a ataques de capa de aplicación dirigidos.

- Servicios de streaming: Garantiza el streaming ininterrumpido mediante la mitigación de ataques de bajo volumen y dirigidos.

- Cargas de trabajo de juegos: Evita cortes breves y interrupciones provocadas por ataques dirigidos a los servidores de juegos.

¿Qué es una instancia de Gateway Load Balancer?

Gateway Load Balancer es una SKU de Azure Load Balancer diseñada para escenarios de alto rendimiento y alta disponibilidad con NVA de terceros.

Con Gateway Load Balancer, puede implementar, escalar y administrar aplicaciones virtuales de red fácilmente. Puedes conectar un Gateway Load Balancer a tu punto de conexión público con un solo paso de configuración. Esta funcionalidad le permite agregar NVA a la ruta de acceso de red para escenarios como firewalls, análisis avanzado de paquetes, sistemas de detección de intrusiones, sistemas de prevención de intrusiones u otras soluciones personalizadas. Gateway Load Balancer también mantiene la simetría de flujo hacia una instancia específica del grupo de servidores backend, asegurando la coherencia de la sesión.

Para más información, consulte Gateway Load Balancer.

Arquitectura

Los ataques DDoS en cargas de trabajo sensibles a la latencia, como los juegos, pueden provocar interrupciones que duren entre 2 y 10 segundos, lo que interrumpe la disponibilidad. Equilibrador de carga de puerta de enlace permite la protección de estas cargas de trabajo al garantizar que las NVA pertinentes se inserten en la ruta de acceso de entrada del tráfico de Internet. Después de conectar el Gateway Load Balancer a un front-end de Load Balancer Público Estándar o a la configuración IP de una máquina virtual, el tráfico hacia y desde el punto de conexión de la aplicación se enruta automáticamente a través del Gateway Load Balancer, sin necesidad de una configuración adicional.

Los NVA inspeccionan el tráfico entrante y el tráfico limpio vuelve a la infraestructura de back-end (por ejemplo, los servidores de juegos).

El tráfico fluye desde la red virtual de consumidor a la red virtual del proveedor y, posteriormente, vuelve a la red virtual del consumidor. Las redes virtuales de consumidor y proveedor pueden estar en diferentes suscripciones, inquilinos o regiones, lo que permite una mayor flexibilidad y facilidad de administración.

Pasos de flujo de tráfico:

- El tráfico desde Internet llega a la dirección IP pública del equilibrador de carga estándar.

- El tráfico se redirige al equilibrador de carga de puerta de enlace, que lo reenvía a las NVA asociadas.

- Las NVA inspeccionan y filtran el tráfico, mitigando los ataques L7.

- El tráfico limpio vuelve a los servidores back-end para su procesamiento.

- Azure DDoS Protection proporciona protección L3/L4 adicional en Standard Load Balancer.

La habilitación de Azure DDoS Protection en la red virtual del front-end o la máquina virtual del equilibrador de carga público estándar protege frente a ataques DDoS L3/4.

Para obtener instrucciones de implementación detalladas, consulte Protección del equilibrador de carga público con Azure DDoS Protection.

procedimientos recomendados

Para garantizar una protección contra DDoS eficaz mediante gateway Load Balancer y NVA asociadas, siga estos procedimientos recomendados.

Escale las NVA adecuadamente para controlar los volúmenes de tráfico máximos:

Asegúrese de que los NVA tienen un tamaño y están configurados para dar cabida a los niveles de tráfico más altos esperados. Las NVA mal aprovisionadas se pueden convertir en un cuello de botella, lo que reduce la eficacia de la mitigación de DDoS y podría afectar al rendimiento de la aplicación. Use las herramientas de supervisión de Azure para realizar un seguimiento de los patrones de tráfico y ajustar el escalado según sea necesario. para más información, consulte Azure Monitor y Network Watcher.

Implemente NVA en una configuración de alta disponibilidad para evitar puntos únicos de error:

Configure varias aplicaciones de red virtualizadas en una configuración activa-activa o activa-pasiva para garantizar la protección continua, incluso si se produce un error en una aplicación o se requiere mantenimiento. Use sondeos de estado de Azure Load Balancer para supervisar el estado de la NVA y volver a enrutar automáticamente el tráfico si una instancia deja de estar disponible. Para más información, consulte Sondeos de estado de Azure Load Balancer.

Supervise y ajuste periódicamente los NVA para mantener un rendimiento óptimo:

Supervise continuamente el rendimiento y el estado de las NVA mediante paneles específicos de Azure Monitor, Network Watcher y NVA. Revise los registros y las alertas para la degradación inusual de la actividad o el rendimiento. Actualice periódicamente el software y las firmas de NVA para protegerse frente a las amenazas y vulnerabilidades más recientes.

Pruebe la configuración de protección contra DDoS para validar el flujo de tráfico de un extremo a otro y la mitigación:

Simular periódicamente escenarios de ataque DDoS y realizar pruebas de conmutación por error para asegurarse de que la configuración de protección funciona según lo previsto. Compruebe que el tráfico fluye a través de las NVA según lo previsto y que las acciones de mitigación se desencadenan correctamente. Documente los resultados de la prueba y actualice la configuración o runbooks según sea necesario para solucionar los problemas. Para obtener más información, consulte Prueba de la protección contra DDoS.

Pasos siguientes

- Más información sobre nuestro asociado de lanzamiento A10 Networks

- Obtenga más información sobre Load Balancer de puerta de enlace.

- Obtenga más información sobre Azure Private Link y cómo se puede usar con Gateway Load Balancer.

- Obtenga más información sobre la arquitectura de Azure DDoS Protection.