Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Key Vault es un servicio en la nube que protege las claves de cifrado y los secretos, como certificados, cadenas de conexión y contraseñas.

Habilite Microsoft Defender para Key Vault para obtener protección nativa avanzada contra amenazas en la nube para Azure Key Vault y proporcionar otra capa de inteligencia de seguridad.

Disponibilidad

| Aspecto | Detalles |

|---|---|

| Estado de lanzamiento | Disponibilidad general (GA) |

| Precios: | El servicio Microsoft Defender para Key Vault se factura según se indica en la página de precios. También puede calcular los costos con la calculadora de costos de Defender for Cloud. |

| Nubes: |

¿Cuáles son las ventajas de Microsoft Defender para Key Vault?

Microsoft Defender para Key Vault detecta intentos inusuales y potencialmente perjudiciales de acceder a las cuentas de Key Vault o de vulnerarlas. Esta capa de protección le permite afrontar las amenazas sin ser un experto en seguridad y sin la necesidad de administrar sistemas de supervisión de la seguridad de terceros.

Cuando se producen actividades anómalas, Defender para Key Vault muestra alertas y, opcionalmente, las envía por correo electrónico a los miembros correspondientes de la organización. Dichas alertas incluyen detalles acerca de cualquier actividad sospechosa y recomendaciones acerca de cómo investigar amenazas y mitigarlas.

Alertas de Microsoft Defender para Key Vault

Cuando reciba una alerta de Microsoft Defender para Key Vault, es recomendable investigarla y responder, tal y como se describe en Respuesta a las alertas de Microsoft Defender para Key Vault. Microsoft Defender para Key Vault protege las aplicaciones y credenciales, por lo que aunque usted conozca la aplicación o el usuario que desencadenó la alerta, es importante comprobar las circunstancias que rodean a cada alerta.

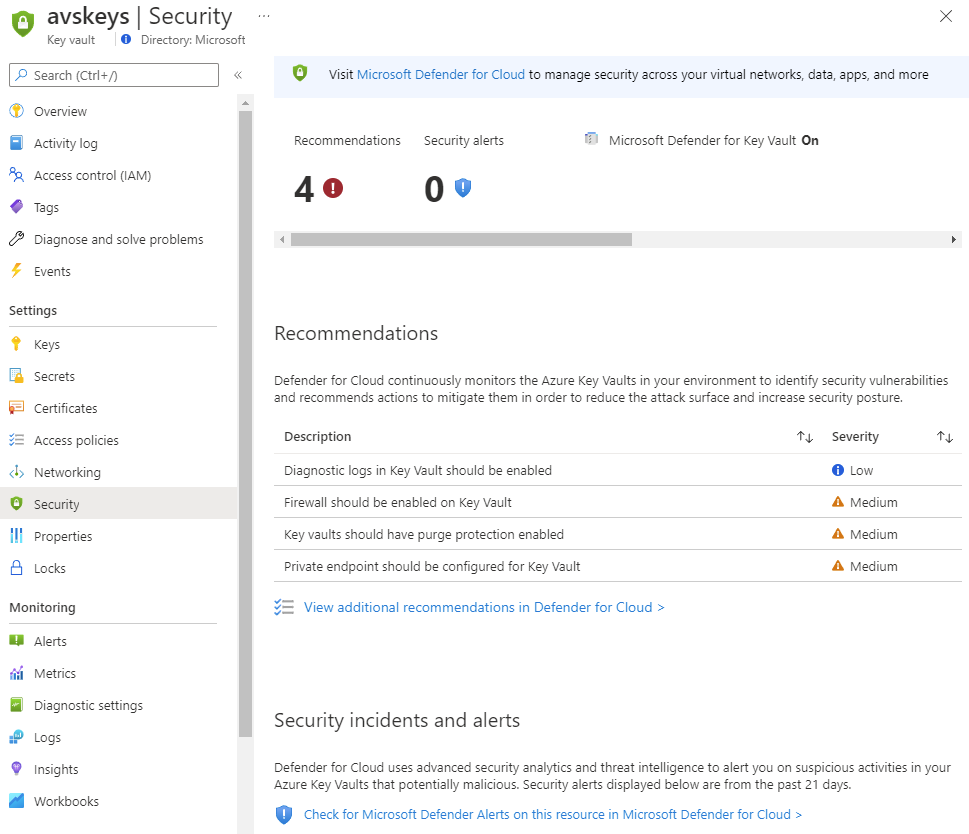

Las alertas aparecen en la página Seguridad de Key Vault, las protecciones de las cargas de trabajo y la página de alertas de seguridad de Defender for Cloud.

Sugerencia

Para simular alertas de Microsoft Defender para Key Vault, siga las indicaciones del artículo sobre la validación de la detección de amenazas de Azure Key Vault en Microsoft Defender for Cloud.

Respuesta a las alertas de Microsoft Defender para Key Vault

Cuando reciba una alerta de Microsoft Defender para Key Vault, se recomienda investigar y responder a la alerta como se describe a continuación. Microsoft Defender para Key Vault protege las aplicaciones y credenciales, por lo que aunque usted conozca la aplicación o el usuario que desencadenó la alerta, es importante comprobar las circunstancias que rodean a cada alerta.

Las alertas de Microsoft Defender para Key Vault constan de los siguientes elementos:

- Id. de objeto

- Nombre principal de usuario o dirección IP del recurso sospechoso

En función del tipo de acceso que se haya producido, algunos campos pueden no estar disponibles. Por ejemplo, si una aplicación ha accedido al almacén de claves, no verá un nombre principal de usuario asociado. Si el tráfico se originó fuera de Azure, no verá un identificador de objeto.

Sugerencia

A las máquinas virtuales de Azure se les asignan direcciones IP de Microsoft. Esto significa que una alerta puede contener una dirección IP de Microsoft aunque guarde relación con actividad registrada fuera de Microsoft. Por lo tanto, aunque una alerta tenga una dirección IP de Microsoft, debe investigarse de todos modos tal y como se describe en esta página.

Paso 1: Identificar el origen

- Compruebe si el tráfico se originó en el inquilino de Azure. Si el firewall del almacén de claves está habilitado, es probable que haya proporcionado acceso al usuario o a la aplicación que desencadenó esta alerta.

- Si no puede comprobar el origen del tráfico, continúe con el Paso 2. Respuesta consecuente.

- Si puede identificar el origen del tráfico en el inquilino, póngase en contacto con el usuario o el propietario de la aplicación.

Precaución

Microsoft Defender para Key Vault se ha concebido para ayudar a identificar la actividad sospechosa asociada al robo de credenciales. No descarte la alerta simplemente porque reconoce el usuario o la aplicación. Póngase en contacto con el propietario de la aplicación o el usuario y compruebe que la actividad es legítima. Puede crear una regla de supresión para eliminar el ruido si es necesario. Obtenga más información en Eliminación de alertas de seguridad.

Paso 2: Responder en consecuencia

Si no reconoce el usuario o la aplicación, o si cree que el acceso no debe haberse autorizado:

Si el tráfico procedía de una dirección IP no reconocida:

- Habilite el firewall de Azure Key Vault como se describe en Configuración de firewalls y redes virtuales de Azure Key Vault.

- Configure el firewall con recursos de confianza y redes virtuales.

Si el origen de la alerta era una aplicación no autorizada o un usuario sospechoso:

- Abra la configuración de la directiva de acceso del almacén de claves.

- Quite la entidad de seguridad correspondiente o restrinja las operaciones que la entidad de seguridad puede realizar.

Si el origen de la alerta tiene un rol de Microsoft Entra en el inquilino:

- Póngase en contacto con el administrador.

- Determine si es necesario reducir o revocar los permisos de Microsoft Entra.

Paso 3: Medir el impacto

Cuando se haya mitigado el evento, investigue los secretos del almacén de claves que se han visto afectados:

- Abra la página Seguridad en Azure Key Vault y vea la alerta desencadenada.

- Seleccione la alerta específica que se desencadenó y revise la lista de secretos a los que se ha accedido y la marca de tiempo.

- Opcionalmente, si tiene habilitados los registros de diagnóstico del almacén de claves, revise las operaciones anteriores para la dirección IP del autor de la llamada correspondiente, la entidad de seguridad de usuario o el identificador de objeto.

Paso 4: Tomar medidas

Una vez que haya compilado la lista de los secretos, las claves y los certificados a los que ha accedido el usuario o la aplicación sospechosos, debe girar esos objetos inmediatamente.

- Los secretos afectados deben deshabilitarse o eliminarse del almacén de claves.

- Si las credenciales se usaron para una aplicación específica:

- Póngase en contacto con el administrador de la aplicación y pídale que realice una auditoría de su entorno para los usos de las credenciales en peligro, ya que se vulneraron.

- Si se usaron credenciales en peligro, el propietario de la aplicación debe identificar la información a la que se obtuvo acceso y mitigar el impacto.

Pasos siguientes

En este artículo, ha obtenido información sobre Microsoft Defender para Key Vault.

Para obtener material relacionado, consulte los siguientes artículos:

- Alertas de seguridad de Key Vault: la sección sobre Key Vault de la tabla de referencia para todas las alertas de Microsoft Defender for Cloud.

- Exportación continua de datos de Defender for Cloud

- Eliminación de alertas de seguridad