Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este inicio rápido, conectará las organizaciones de GitHub en la página de Configuración del entorno en Microsoft Defender for Cloud. En esta página se proporciona una experiencia de incorporación sencilla para detectar automáticamente los recursos de GitHub.

Al conectar los entornos de GitHub a Defender for Cloud, amplía las funcionalidades de seguridad de Defender for Cloud a los recursos de GitHub y mejora la posición de seguridad. Más información.

Prerrequisitos

Para completar este inicio rápido, necesita lo siguiente:

- Una cuenta de Azure con Defender for Cloud incorporado. Si aún no tiene una cuenta de Azure, cree una de forma gratuita.

Disponibilidad

| Aspecto | Detalles |

|---|---|

| Estado de la versión: | Disponibilidad general. |

| Precios: | Para obtener precios, consulte la página de precios de Defender for Cloud. También puede calcular los costos con la calculadora de costos de Defender for Cloud. |

| Permisos necesarios: |

Administrador de cuenta con permisos para iniciar sesión en Azure Portal. Colaborador para crear el conector en la suscripción de Azure. Propietario de la organización en GitHub. |

| Planes y modelos de usuario compatibles con GitHub | GitHub Free, Pro, Team y Enterprise Cloud (con cuentas personales y usuarios administrados por empresas) |

| Regiones y disponibilidad: | Consulte la sección Compatibilidad y requisitos previos para obtener compatibilidad con regiones y disponibilidad de características. |

| Nubes: |

Comercial

Comercial  Nacional (Azure Government, Microsoft Azure operado por 21Vianet)

Nacional (Azure Government, Microsoft Azure operado por 21Vianet) |

Nota:

El rol Lector de seguridad se puede aplicar en el ámbito del conector de Grupo de recursos o GitHub para evitar establecer permisos con privilegios elevados en un nivel de suscripción para el acceso de lectura de las evaluaciones de la posición de seguridad de DevOps.

Conexión del entorno de GitHub

Para conectar el entorno de GitHub a Microsoft Defender for Cloud:

Inicie sesión en Azure Portal.

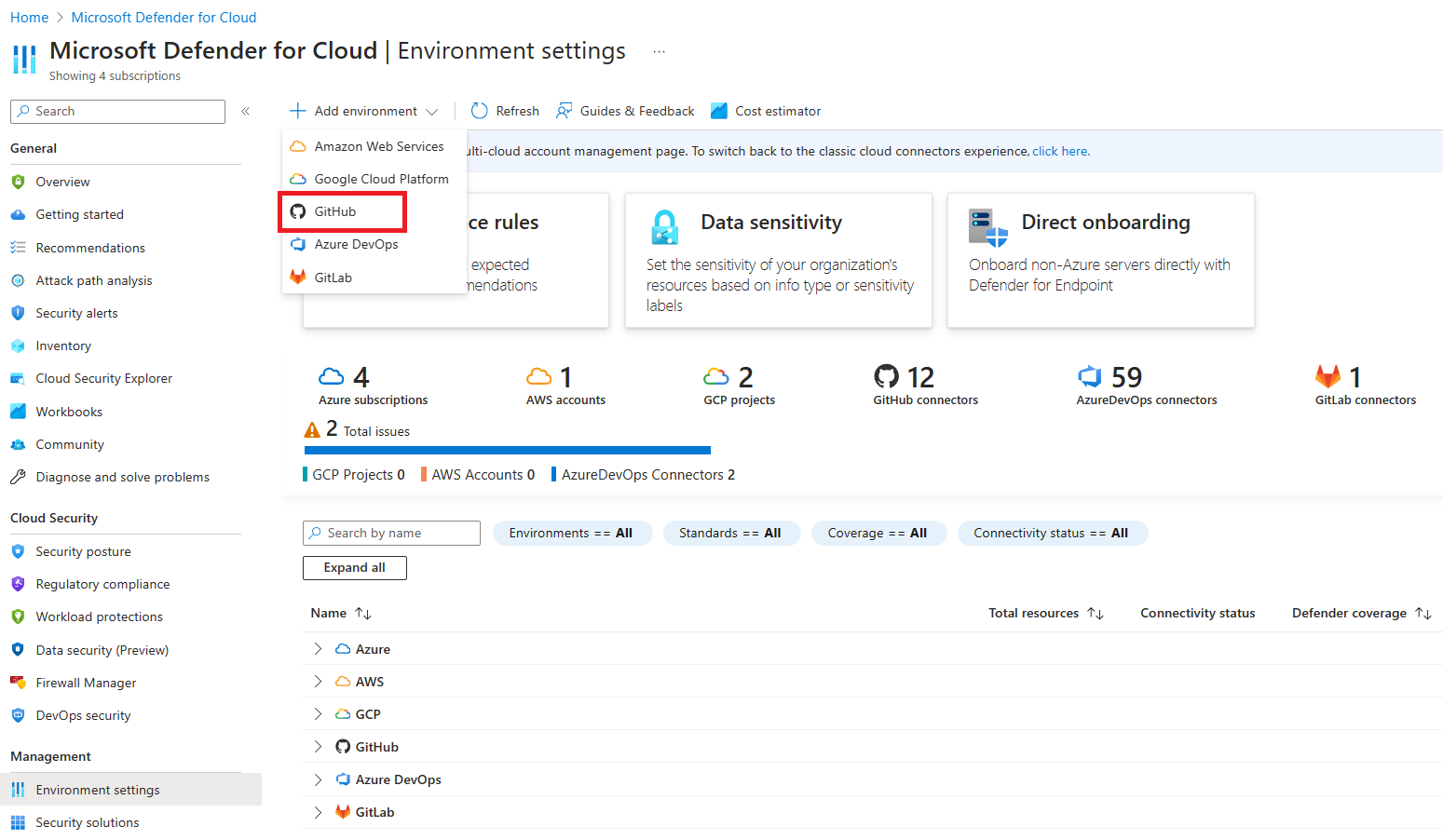

Vaya a Microsoft Defender for Cloud>Configuración del entorno.

Seleccione Agregar entorno.

Seleccione GitHub.

Escriba un nombre (límite de 20 caracteres) y, luego, seleccione la suscripción, el grupo de recursos y la región.

La suscripción es la ubicación donde Defender for Cloud crea y almacena la conexión de GitHub.

Seleccione Siguiente: Configurar acceso.

Seleccione Autorizar para conceder a su suscripción de Azure acceso a los repositorios de GitHub. Inicie sesión, si es necesario, con una cuenta que tenga permisos para los repositorios que desea proteger.

Después de la autorización, si espera demasiado tiempo para instalar la aplicación de GitHub de seguridad de DevOps, la sesión agotará el tiempo de espera y recibirá un mensaje de error.

Seleccione Instalar.

Seleccione las organizaciones para instalar la aplicación de GitHub de Defender for Cloud. Se recomienda conceder acceso a todos los repositorios para asegurarse de que Defender for Cloud pueda proteger todo el entorno de GitHub.

Este paso concede a Defender for Cloud acceso a las organizaciones que desea incorporar.

Todas las organizaciones con la aplicación de GitHub de Defender for Cloud instalada se incorporarán a Defender for Cloud. Para cambiar el comportamiento en el futuro, seleccione una de las siguientes opciones:

Seleccione todas las organizaciones existentes para detectar automáticamente todos los repositorios en organizaciones de GitHub donde está instalada la aplicación de GitHub de seguridad de DevOps.

Seleccione todas las organizaciones existentes y futuras para detectar automáticamente todos los repositorios en organizaciones de GitHub donde está instalada la aplicación de GitHub de seguridad de DevOps y organizaciones futuras donde también está instalada dicha aplicación.

Nota:

Las organizaciones se pueden quitar del conector una vez completada la creación del conector. Consulte la página de edición del conector de DevOps para obtener más información.

Seleccione Next: Review and generate (Siguiente: Revisar y crear).

Selecciona Crear.

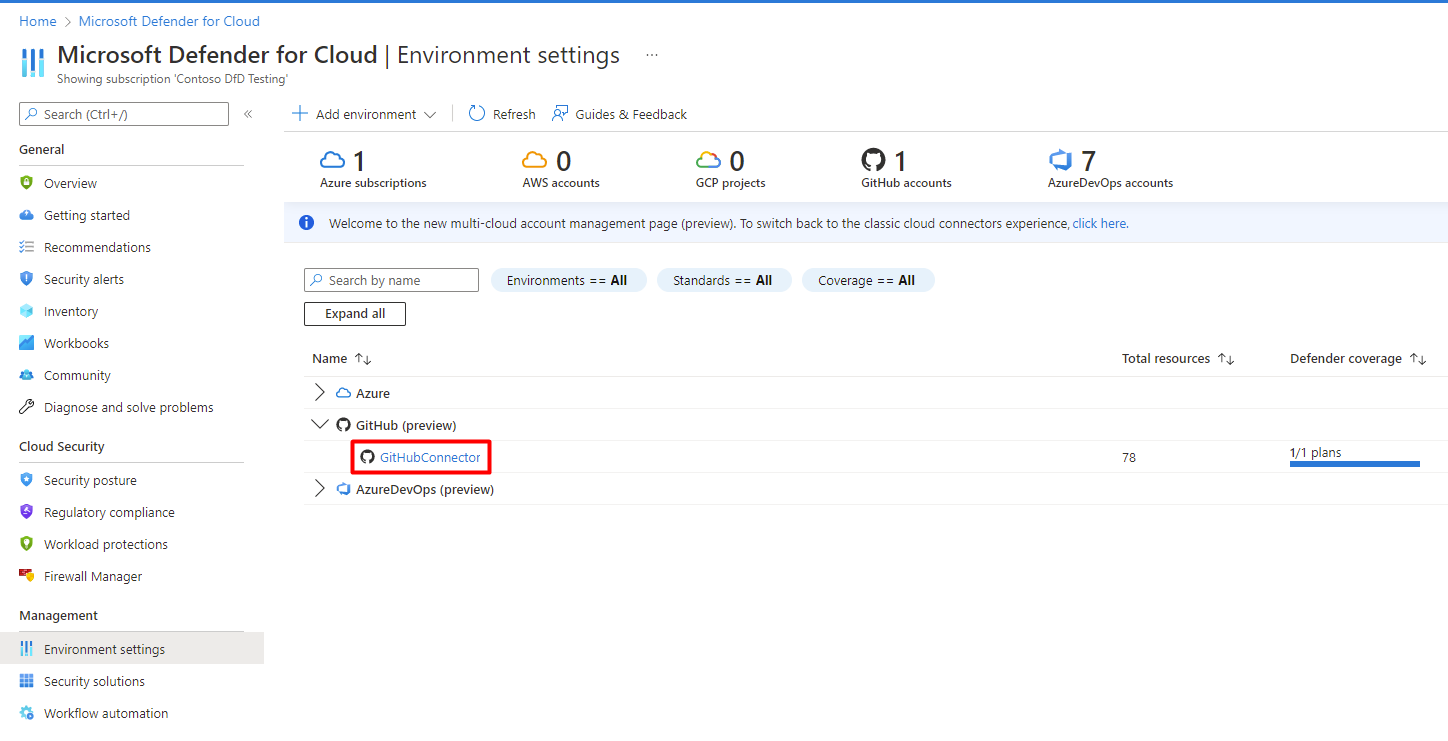

Cuando finalice el proceso, el conector de GitHub aparecerá en la página Configuración del entorno.

El servicio Defender for Cloud detecta automáticamente las organizaciones donde instaló la aplicación de GitHub de seguridad de DevOps.

Nota:

Para garantizar la funcionalidad adecuada de las funcionalidades avanzadas de posición de DevOps en Defender for Cloud, solo se puede incorporar una instancia de una organización de GitHub al inquilino de Azure en el que está creando un conector.

Tras su correcta incorporación, los recursos de DevOps (por ejemplo, repositorios o compilaciones) estarán presentes en las páginas de seguridad de Inventario y DevOps. Los recursos pueden tardar hasta 8 horas en aparecer. Las recomendaciones de examen de seguridad pueden requerir un paso adicional para configurar los flujos de trabajo. Los intervalos de actualización de los resultados de seguridad varían en función de la recomendación y los detalles se pueden encontrar en la página Recomendaciones.

Pasos siguientes

- Obtenga información sobre Seguridad de DevOps en Defender for Cloud.

- Obtenga más información para configurar la acción de GitHub de DevOps de Seguridad de Microsoft.