Detección y corrección de vulnerabilidades en las bases de datos de Azure SQL

Microsoft Defender for Cloud proporciona una evaluación de vulnerabilidades para las bases de datos de Azure SQL. La evaluación de vulnerabilidades examina las bases de datos en busca de vulnerabilidades de software y proporciona una lista de resultados. Puede usar los resultados para corregir las vulnerabilidades de software y deshabilitar los resultados.

Requisitos previos

Asegúrese de que sabe si usa las configuraciones rápidas o clásicas antes de continuar.

Para ver qué configuración usa:

- En Azure Portal, abra el recurso específico de Azure SQL Database, SQL Managed Instance o Azure Synapse.

- En el encabezado Seguridad, seleccione Defender for Cloud.

- En Estado de habilitación, seleccione Configurar en el vínculo para abrir el panel de configuración de Microsoft Defender para SQL para todo el servidor o la instancia administrada.

Si la configuración de vulnerabilidad muestra la opción para configurar una cuenta de almacenamiento, significa que usa la configuración clásica. Si no es así, usa la configuración rápida.

Detección de vulnerabilidades en las bases de datos de Azure SQL

Permisos

Uno de los siguientes permisos es necesario para ver los resultados de la evaluación de vulnerabilidades en la recomendación de Microsoft Defender for Cloud SQL de que las bases de datos SQL deben tener los resultados de vulnerabilidad resueltos:

- Administrador de seguridad

- Lector de seguridad

Se requieren los permisos siguientes para guardar los cambios en la configuración de evaluación de vulnerabilidades:

- Administrador de seguridad SQL

Si recibe correos electrónicos automatizados con vínculos para examinar los resultados, se necesitan los siguientes permisos para acceder a los vínculos sobre los resultados del examen o para ver los resultados del examen en el nivel de recurso:

- Administrador de seguridad SQL

Residencia de datos

La evaluación de vulnerabilidades de SQL consulta el servidor de SQL Server mediante consultas disponibles públicamente en recomendaciones de Microsoft Defender for Cloud para la evaluación de vulnerabilidades de SQL y almacena los resultados de la consulta. Los datos de la evaluación de vulnerabilidades de SQL se almacenan en la ubicación del servidor lógico en el que están configurados. Por ejemplo, si el usuario habilitó la evaluación de vulnerabilidades en un servidor lógico de Oeste de Europa, los resultados se almacenarán en Oeste de Europa. Estos datos solo se recopilarán si la evaluación de vulnerabilidades de SQL está configurada en el servidor lógico.

Exámenes de vulnerabilidades a petición

Puede ejecutar exámenes de evaluación de vulnerabilidades de SQL a petición:

En la página Defender for Cloud del recurso, seleccione View additional findings in Vulnerability Assessment (Ver conclusiones adicionales de la evaluación de vulnerabilidades) para acceder a los resultados de exámenes anteriores.

Para ejecutar un examen a petición para detectar vulnerabilidades en la base de datos, seleccione Examinar en la barra de herramientas:

Nota:

El examen es ligero y seguro. Tarda unos segundos en ejecutarse y es completamente de lectura. No realiza ningún cambio en la base de datos.

Corrección de vulnerabilidades

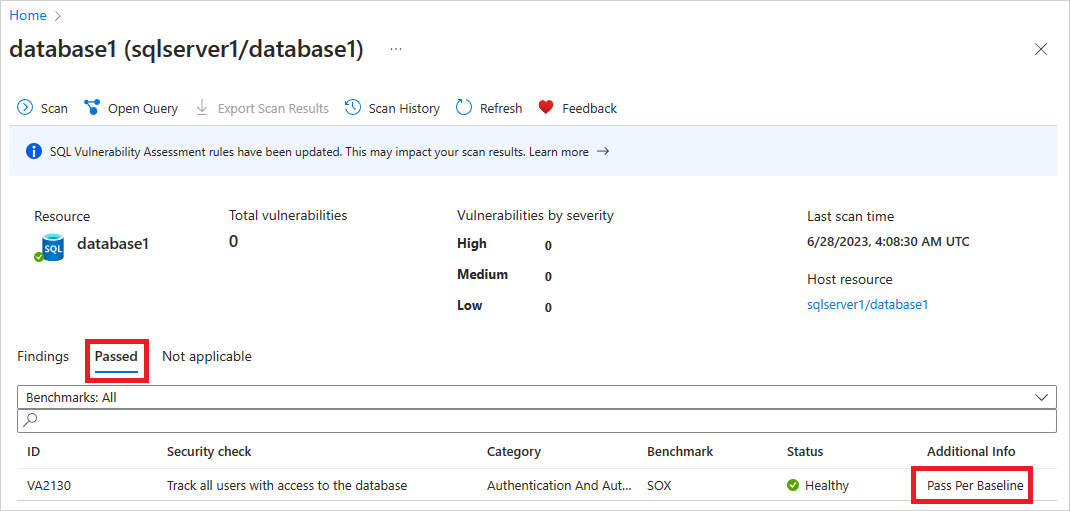

Cuando se completa un examen de vulnerabilidades, el informe se muestra en Azure Portal. El informe presenta lo siguiente:

- Una visión general del estado de seguridad

- El número de problemas encontrados

- Un resumen de los riesgos por gravedad

- Una lista de conclusiones para otras investigaciones

Para corregir las vulnerabilidades detectadas:

Revise los resultados y determine qué conclusiones del informe son verdaderos problemas de seguridad para su entorno.

Seleccione cada uno de los resultados erróneos para comprender su impacto y por qué se produjo un error en la comprobación de seguridad.

Sugerencia

En la página de detalles de las conclusiones se incluye información de corrección procesable que explica cómo resolver el problema.

Cuando revise los resultados de la evaluación, puede marcar los resultados específicos como una línea de base aceptable en su entorno. La base de referencia es fundamentalmente una personalización de cómo se notifican los resultados. Los resultados que coinciden con la base de referencia se consideran efectuados en exámenes posteriores. Una vez establecido el estado de seguridad de la base de referencia, la evaluación de vulnerabilidades solo informa de las desviaciones con respecto a esa base de referencia. De esta manera, podrá centrar su atención en los problemas relevantes.

Todos los resultados que haya agregado a la base de referencia ahora aparecerán como Superados con una indicación de que se han aprobado debido a los cambios de la base de referencia. No es necesario ejecutar otro examen para que la base de referencia se aplique.

Los exámenes de evaluación de vulnerabilidades ahora pueden usarse para supervisar que la base de datos mantiene un alto nivel de seguridad y que se cumplen las directivas de la organización.

Pasos siguientes

- Más información sobre Microsoft Defender para Azure SQL

- Más información sobre la clasificación y detección de datos

- Más información sobre el Almacenamiento de los resultados del examen de evaluación de vulnerabilidad en una cuenta de almacenamiento accesible detrás de firewalls y redes virtuales