Tutorial: Supervisión de redes de OT con principios de Confianza cero

Confianza cero es una estrategia de seguridad para diseñar e implementar los siguientes conjuntos de principios de seguridad:

| Comprobación explícita | Uso del acceso con privilegios mínimos | Asunción de que hay brechas |

|---|---|---|

| Realice siempre las operaciones de autorización y autenticación en función de todos los puntos de datos disponibles. | Limite el acceso de los usuarios con los modelos Just-in-Time y Just-in-Time (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos. | Minimice el radio de explosión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas. |

Defender para IoT usa definiciones de sitio y zona en la red de OT para garantizar que se mantiene el cuidado de la red y que cada subsistema está separado y es seguro.

En este tutorial se describe cómo supervisar la red de OT con Defender para IoT y los principios de Confianza cero.

En este tutorial, aprenderá a:

Importante

La página Recomendaciones de Azure Portal está actualmente en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Requisitos previos

Para realizar las tareas de este tutorial, necesita:

Un plan de OT en Defender para IoT en la suscripción de Azure

Varios sensores de OT implementados y conectados a la nube, que transmiten los datos de tráfico a Defender para IoT. Cada sensor debe asignarse a un sitio y una zona diferentes, y cada uno de los segmentos de red se debe mantener separado y seguro. Para obtener más información, consulte Incorporación de sensores de OT a Defender para IoT.

Los siguientes permisos:

Acceda a Azure Portal como usuario administrador de seguridad, colaborador o propietario. Para obtener más información, vea Roles y permisos de usuario de Azure en Defender para IoT.

Acceda a los sensores como usuario administrador o analista de seguridad. Para obtener más información, consulte Usuarios y roles locales para la supervisión de OT con Defender para IoT.

Búsqueda de alertas en el tráfico entre subredes

El tráfico entre subredes es tráfico que se mueve entre sitios y zonas.

Este tráfico podría ser legítimo, como cuando un sistema interno envía mensajes de notificación a otros sistemas. Sin embargo, si un sistema interno envía comunicaciones a servidores externos, le interesará comprobar que la comunicación es legítima. Si hay mensajes que salen, ¿incluyen información que se puede compartir? Si hay tráfico que entra, ¿procede de orígenes seguros?

Ha separado la red en sitios y zonas para mantener cada subsistema independiente y seguro, y cabría esperar que la mayoría del tráfico de un sitio o zona específicos permanezca interno en ese sitio o zona. Si ve tráfico entre subredes, puede significar que la red está en riesgo.

Para buscar tráfico entre subredes:

Inicie sesión en un sensor de red de OT que quiera investigar y seleccione Mapa de dispositivos a la izquierda.

Expanda el panel Grupos a la izquierda del mapa y, luego, seleccione Filtrar>Conexión entre subredes.

En el mapa, acerque lo suficiente para poder ver las conexiones entre dispositivos. Seleccione dispositivos específicos para mostrar un panel de detalles a la derecha donde puede investigar más a fondo el dispositivo.

Por ejemplo, en el panel de detalles del dispositivo, seleccione Informe de actividad para crear un informe de actividad y aprender más sobre patrones de tráfico específicos.

Búsqueda de alertas en dispositivos desconocidos

¿Sabe qué dispositivos están en la red y con quién se comunican? Defender para IoT desencadena alertas para los dispositivos nuevos y desconocidos detectados en las subredes de OT, de forma que pueda identificarlos y garantizar la seguridad de los dispositivos y de la red.

Los dispositivos desconocidos pueden incluir dispositivos transitorios, que se mueven entre redes. Por ejemplo, dispositivos transitorios podrían ser el equipo portátil de un técnico que se conecta a la red durante el mantenimiento de los servidores o el smartphone de un visitante que se conecta a una red de invitado en su oficina.

Importante

Cuando haya identificado los dispositivos desconocidos, asegúrese de investigar las alertas adicionales que desencadenan esos dispositivos, ya que cualquier tráfico sospechoso en dispositivos desconocidos crea un riesgo adicional.

Para comprobar si hay dispositivos no autorizados o desconocidos y sitios y zonas de riesgo:

En Defender para IoT en Azure Portal, seleccione Alertas para ver las alertas desencadenadas por todos los sensores conectados a la nube. Para encontrar alertas para dispositivos desconocidos, filtre las alertas con los nombres siguientes:

- Se ha detectado un nuevo recurso

- Dispositivo de campo detectado de forma inesperada

Realice cada acción de filtro por separado. Para cada acción de filtro, haga lo siguiente para identificar sitios y zonas de riesgo de la red, lo que puede requerir directivas de seguridad actualizadas:

Agrupe las alertas por sitio para ver si tiene un sitio específico que genera muchas alertas para dispositivos desconocidos.

Agregue el filtro Zona a las alertas que se muestran para restringirlas a zonas específicas.

Los sitios o zonas específicos que generan muchas alertas de dispositivos desconocidos están en riesgo. Se recomienda actualizar las directivas de seguridad para evitar que tantos dispositivos desconocidos se conecten a la red.

Para investigar una alerta específica de dispositivos desconocidos:

En la página Alertas, seleccione una alerta para ver más detalles en el panel de la derecha y en la página de detalles de la alerta.

Si aún no está seguro de si el dispositivo es legítimo, investigue más el sensor de red de OT relacionado.

- Inicie sesión en el sensor de red de OT que desencadenó la alerta y busque la alerta y abra su página de detalles.

- Use las pestañas Vista de mapa y Escala de tiempo de eventos para encontrar dónde se detectó el dispositivo en la red y cualquier otro evento relacionado.

Mitigue el riesgo según sea necesario mediante una de las siguientes acciones:

- Si el dispositivo es legítimo, obtenga información sobre la alerta para que no se vuelva a desencadenar para el mismo dispositivo. En la página de detalles de la alerta, seleccione Obtener información.

- Bloquee el dispositivo si no es legítimo.

Búsqueda de dispositivos no autorizados

Le recomendamos que examine de forma proactiva los nuevos dispositivos no autorizados detectados en la red. La comprobación periódica de dispositivos no autorizados puede ayudar a evitar las amenazas de dispositivos no autorizados o potencialmente malintencionados que podrían infiltrarse en la red.

Por ejemplo, use la recomendación Examine los dispositivos no autorizados para identificar todos los dispositivos no autorizados.

Para examinar los dispositivos no autorizados:

- En Defender para IoT en Azure Portal, seleccione Recomendaciones (versión preliminar) y busque la recomendación Examine los dispositivos no autorizados.

- Vea los dispositivos que aparecen en la pestaña Dispositivos incorrectos. Cada uno de ellos es un dispositivo no autorizado y podría ser un riesgo para la red.

Siga los pasos de corrección, como marcar el dispositivo como autorizado si el dispositivo le resulta conocido o desconectar el dispositivo de la red si el dispositivo sigue siendo desconocido después de examinarlo.

Para obtener más información, consulte Mejora de la posición de seguridad con recomendaciones de seguridad.

Sugerencia

También puede revisar los dispositivos no autorizados filtrando el inventario de dispositivos por el campo Autorización, y que se muestren solo los dispositivos marcados como No autorizados.

Búsqueda de sistemas vulnerables

Si tiene dispositivos en la red con software o firmware en desuso, es posible que sean vulnerables a ataques. Son especialmente vulnerables los dispositivos que están al final de su vida útil y que no tienen más actualizaciones de seguridad.

Para buscar sistemas vulnerables:

En Defender para IoT en Azure Portal, seleccione Libros>Vulnerabilidades para abrir el libro Vulnerabilidades.

En el selector Suscripción de la parte superior de la página, seleccione la suscripción de Azure donde se incorporan los sensores de OT.

El libro se rellena con datos de toda la red.

Desplácese hacia abajo para ver las listas de dispositivos vulnerables y componentes vulnerables. Estos dispositivos y componentes de la red requieren atención, como una actualización de firmware o software, o un reemplazo si no hay más actualizaciones disponibles.

En SiteName, en la parte superior de la página, seleccione uno o varios sitios para filtrar los datos por sitio. El filtrado de datos por sitio puede ayudarle a identificar problemas en sitios específicos, que pueden requerir actualizaciones de todo el sitio o reemplazos de dispositivos.

Simulación de tráfico malintencionado para probar la red

Para comprobar la posición de seguridad de un dispositivo específico, ejecute un informe de vectores de ataque para simular el tráfico a ese dispositivo. Use el tráfico simulado para localizar y mitigar las vulnerabilidades antes de que se aprovechen.

Para ejecutar un informe de vectores de ataque:

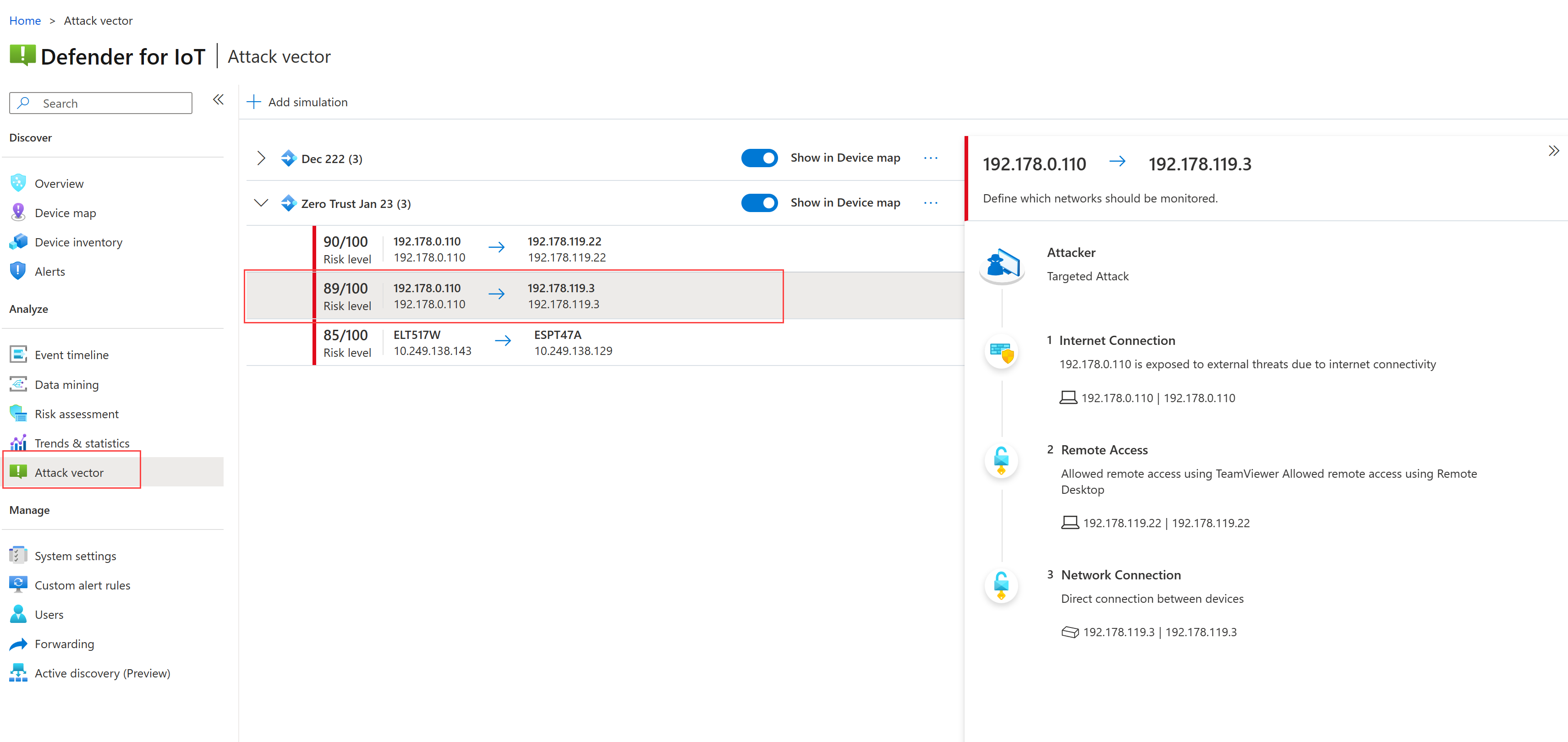

Inicie sesión en un sensor de red de OT que detecte el dispositivo que quiere investigar y seleccione Vector de ataque a la izquierda.

Seleccione +Agregar simulación y escriba los detalles siguientes en el panel Ejecutar la simulación de vector de ataque:

Campo u opción Descripción Nombre Escriba un nombre descriptivo para la simulación, como Confianza cero y la fecha. Maximum vectors Seleccione 20 para incluir el número máximo admitido de conexiones entre dispositivos. Show in Device Map Opcional. Seleccione esta opción para mostrar la simulación en el mapa de dispositivos del sensor, lo que le permite investigar más a fondo después. Mostrar todos los dispositivos de origen / Mostrar todos los dispositivos de destino Seleccione ambas opciones para mostrar todos los dispositivos detectados del sensor en la simulación como dispositivos de origen y destino posibles. Deje en blanco Excluir dispositivos y Excluir subredes para incluir todo el tráfico detectado en la simulación.

Seleccione Guardar y espere a que la simulación termine de ejecutarse. El tiempo que tarda depende de la cantidad de tráfico detectado por el sensor.

Expanda la nueva simulación y seleccione alguno de los elementos detectados para ver más detalles a la derecha. Por ejemplo:

Busque especialmente cualquiera de las siguientes vulnerabilidades:

Punto vulnerable Descripción Dispositivos expuestos a Internet Por ejemplo, estas vulnerabilidades pueden mostrarse con un mensaje de Expuesto a amenazas externas debido a la conectividad a Internet. Dispositivos con puertos abiertos Los puertos abiertos podrían usarse legítimamente para el acceso remoto, pero también pueden suponer un riesgo.

Por ejemplo, estas vulnerabilidades podrían mostrarse con un mensaje parecido a este: Acceso remoto permitido mediante TeamViewer/Acceso remoto permitido mediante Escritorio remoto.Conexiones entre dispositivos que atraviesan subredes Por ejemplo, podría ver un mensaje de Conexión directa entre dispositivos, que podría ser aceptable por sí solo, pero arriesgado en el contexto de atravesar subredes.

Supervisión de datos detectados por sitio o zona

En Azure Portal, vea los datos de Defender para IoT por sitio y zona desde las siguientes ubicaciones:

Inventario de dispositivos: agrupe o filtre el inventario de dispositivos por sitio o zona.

Alertas: agrupe o filtre alertas solo por sitio. Agregue la columna Sitio o Zona a la cuadrícula para ordenar los datos del grupo.

Libros: abra el libro Vulnerabilidades de Defender para IoT para ver las vulnerabilidades detectadas por sitio. También puede crear libros personalizados para su propia organización para ver más datos por sitio y zona.

Sitios y sensores: filtre los sensores enumerados por sitio o zona.

Alertas de ejemplo que se van a inspeccionar

Al supervisar la Confianza cero, la lista siguiente es un ejemplo de alertas importantes de Defender para IoT que se deben tener en cuenta:

- Dispositivo no autorizado conectado a la red, especialmente cualquier solicitud de nombre de dominio o IP malintencionada

- Malware conocido detectado

- Conexión no autorizada a Internet

- Acceso remoto no autorizado

- Operación de examen de red detectada

- Programación de PLC no autorizada

- Cambios en las versiones de firmware

- "PLC Stop" y otros comandos potencialmente malintencionados

- Se sospecha que el dispositivo está desconectado

- Error en la solicitud de servicio CIP de Ethernet/IP

- Error en la operación BACnet

- Operación de DNP3 no válida

- Inicio de sesión de SMB no autorizado

Pasos siguientes

Es posible que tenga que realizar cambios en la segmentación de red en función de los resultados de la supervisión, o a medida que las personas y los sistemas de la organización cambien con el tiempo.

Modifique la estructura de los sitios y zonas y vuelva a asignar directivas de acceso basadas en sitio para asegurarse de que siempre coinciden con las realidades de red actuales.

Además de usar el libro Vulnerabilidades de Defender para IoT integrado, cree más libros personalizados para optimizar la supervisión continua.

Para más información, consulte:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de