Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Terraform habilita la definición, vista previa e implementación de la infraestructura en la nube. Con Terraform, se crean archivos de configuración mediante la sintaxis de HCL. La sintaxis de HCL permite especificar el proveedor de la nube, como Azure, y los elementos que componen la infraestructura de la nube. Después de crear los archivos de configuración, se crea un plan de ejecución que permite obtener una vista previa de los cambios de infraestructura antes de implementarlos. Una vez que compruebe los cambios, aplique el plan de ejecución para implementar la infraestructura.

En este artículo se muestra cómo empezar a trabajar con Terraform en Azure mediante Cloud Shell y PowerShell.

En este artículo aprenderá a:

- Configuración de Cloud Shell

- Descripción de los escenarios comunes de autenticación de Terraform y Azure

- Autenticación mediante una cuenta de Microsoft desde Cloud Shell (mediante Bash o PowerShell)

- Autenticación a través de una cuenta Microsoft desde Windows (mediante Bash o PowerShell)

- Crear un principal de servicio mediante la Azure CLI

- Cree un principal de servicio mediante Azure PowerShell

- Especificación de credenciales de entidad de servicio en variables de entorno

- Especificación de credenciales de entidad de servicio en un bloque de proveedor de Terraform

1. Configuración del entorno

- Suscripción de Azure: si no tiene una suscripción de Azure, cree una cuenta gratuita antes de comenzar.

2. Apertura de Cloud Shell

Si ya tiene abierta una sesión de Cloud Shell, puede ir directamente a la sección siguiente.

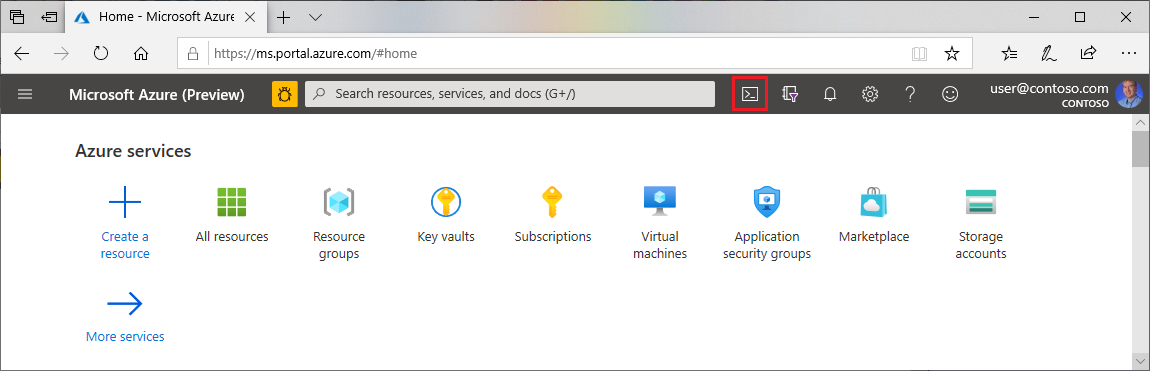

Inicie sesión en Azure Portal.

Si es necesario, inicie sesión en la suscripción de Azure y cambie el directorio de Azure.

Abre Cloud Shell.

Si no ha usado anteriormente Cloud Shell, configure los valores de entorno y almacenamiento.

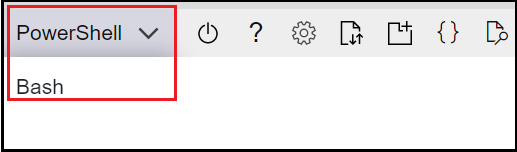

Seleccione el entorno de la línea de comandos.

3. Instalación de la versión más reciente de Terraform en Azure Cloud Shell

Cloud Shell se actualiza automáticamente a la versión más reciente de Terraform. Sin embargo, las actualizaciones se realizan un par de semanas después del lanzamiento. En este artículo se muestra cómo descargar e instalar la versión actual de Terraform.

Determine la versión de Terraform que se usa en Cloud Shell.

terraform versionSi la versión de Terraform instalada en Cloud Shell no es la versión más reciente, verá un mensaje que indica que la versión de Terraform no está actualizada.

Si está bien trabajando con la versión indicada, vaya a la sección siguiente. En caso contrario, continúe con los siguientes pasos.

Vaya a la página de descargas de Terraform.

Desplácese hacia abajo hasta los vínculos de descarga de Linux .

Mueva el mouse sobre el vínculo de 64 bits. Este vínculo es para la versión más reciente de Linux AMD de 64 bits, que es adecuada para Cloud Shell.

Copie la dirección URL.

Ejecute

curl, reemplazando el marcador de posición por la dirección URL del paso anterior.curl -O <terraform_download_url>Descomprima el archivo .

unzip <zip_file_downloaded_in_previous_step>Si el directorio no existe, cree un directorio denominado

bin.mkdir binMueva el

terraformarchivo albindirectorio .mv terraform bin/Cierre y reinicie Cloud Shell.

Compruebe que la versión descargada de Terraform aparece en primer lugar en la ruta de acceso.

terraform version

4. Comprobación de la suscripción de Azure predeterminada

Al iniciar sesión en Azure Portal con una cuenta Microsoft, se usa la suscripción de Azure predeterminada para esa cuenta.

Terraform se autentica automáticamente mediante la información de la suscripción de Azure predeterminada.

Ejecute az account show para comprobar la cuenta Microsoft actual y la suscripción de Azure.

az account show

Los cambios que realice a través de Terraform se encuentran en la suscripción de Azure mostrada. Si es lo que desea, omita el resto de este artículo.

Solución de problemas de Terraform en Azure

Solución de problemas comunes al usar Terraform en Azure