Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2020

En este artículo se describen las características de seguridad de Azure Pipelines que protegen las canalizaciones y los recursos. Las canalizaciones pueden acceder a dos tipos de recursos, abiertos o protegidos.

Los artefactos, las canalizaciones, los planes de prueba y los elementos de trabajo se consideran recursos abiertos que no tienen las mismas restricciones que los recursos protegidos. Puede automatizar completamente los flujos de trabajo si se suscribe a eventos desencadenadores en recursos abiertos. Para obtener más información sobre cómo proteger los recursos abiertos, consulte Protección de proyectos.

Las comprobaciones de permisos y aprobación permiten que las canalizaciones accedan a los recursos protegidos durante las ejecuciones de canalización. Para mantener seguros los recursos protegidos, las comprobaciones pueden suspender o producir un error en una ejecución de canalización.

Este artículo forma parte de una serie que le ayuda a implementar medidas de seguridad para Azure Pipelines. Para obtener más información, consulte Azure Pipelines Seguras.

Prerrequisitos

| Categoría | Requisitos |

|---|---|

| Azure DevOps | - Implementa las recomendaciones en Haz que Azure DevOps sea seguro y Haz que Azure Pipelines sea seguro. - Conocimientos básicos de YAML y Azure Pipelines. Para más información, consulte Creación de la primera canalización. |

| Permisos | - Para modificar los permisos de canalizaciones: miembro del grupo Administradores de proyectos. - Para modificar los permisos de la organización: miembro del grupo de Administradores de Colección de Proyectos. |

Recursos protegidos

Protegido significa que solo los usuarios y canalizaciones específicos del proyecto pueden acceder al recurso. Algunos ejemplos de recursos protegidos son:

- Grupos de agentes

- Variables secretas en grupos de variables

- Asegurar archivos

- Conexiones de servicio

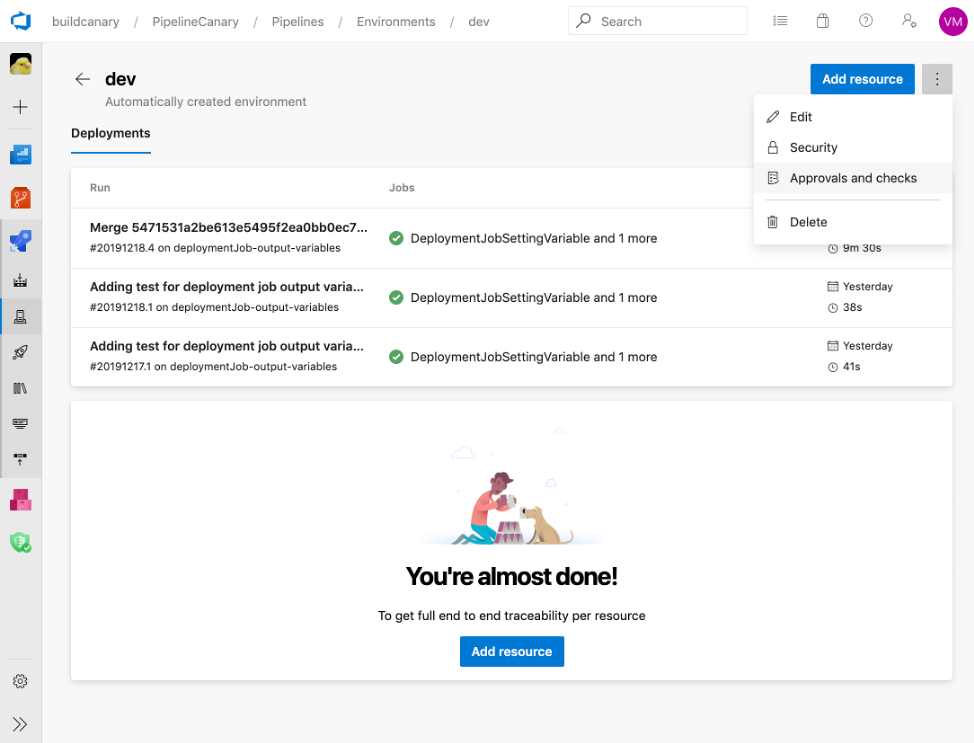

- Entornos

- Repositorios

Puede definir comprobaciones que deben cumplirse antes de que se pueda iniciar una fase que consuma un recurso protegido. Por ejemplo, puede requerir aprobación manual antes de que la fase pueda usar el recurso protegido.

Protección de repositorios

Opcionalmente, puede proteger los repositorios limitando el ámbito del token de acceso de Azure Pipelines. Los agentes solo se proporcionan con el token de acceso para los repositorios mencionados explícitamente en la sección de resources la canalización.

Añadir un repositorio a una canalización requiere autorización de un usuario con acceso Contribuir al repositorio. Para más información, consulte Protección de un recurso de repositorio.

Permisos

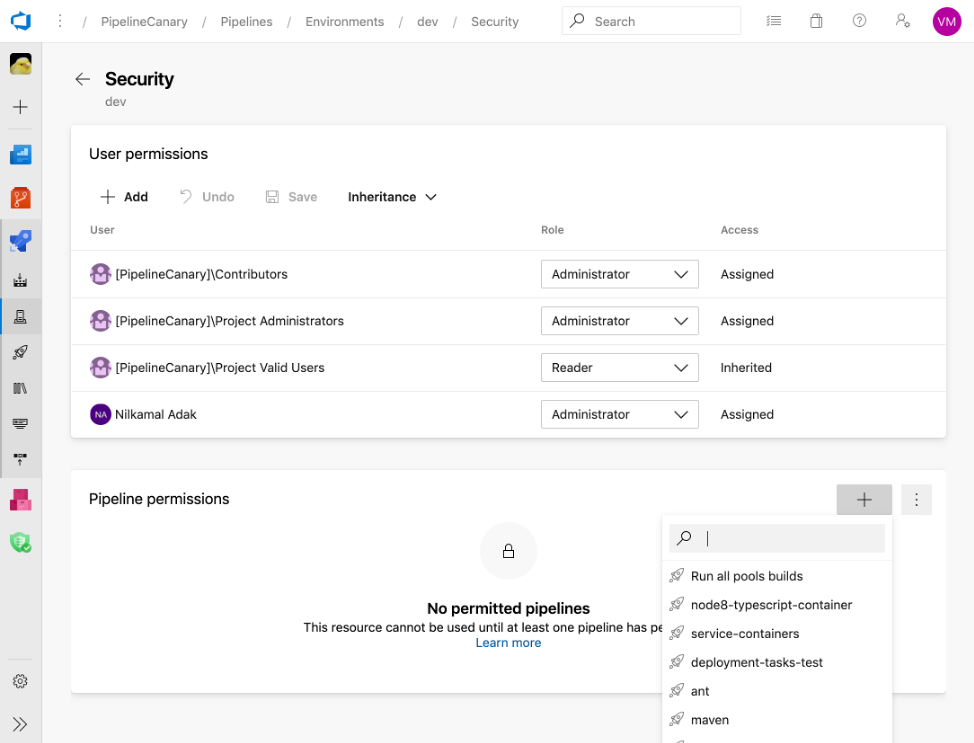

Hay dos tipos de permisos para los recursos protegidos, los permisos de usuario y los permisos de canalización.

Los permisos de usuario son la primera línea de defensa para los recursos protegidos. Debe conceder permisos solo a los usuarios que los requieran. Los miembros del rol Usuario de un recurso pueden administrar aprobaciones y comprobaciones.

Los permisos de canalización protegen contra la copia de recursos protegidos en otras canalizaciones. Debe tener el rol Administrador para habilitar el acceso a un recurso protegido en todas las canalizaciones de un proyecto.

Para administrar los permisos de canalización, conceda explícitamente acceso a canalizaciones específicas de confianza. Asegúrese de no habilitar El acceso abierto, lo que permite que todas las canalizaciones del proyecto usen el recurso. Para obtener más información, consulte Acerca de los recursos de canalización y Añadir protección de recursos.

Cheques

Los permisos de usuario y canalización no protegen completamente los recursos protegidos en las canalizaciones. También puede agregar comprobaciones que especifiquen las condiciones que se deben cumplir antes de que una fase de cualquier canalización pueda consumir el recurso. Puede requerir aprobaciones específicas u otros criterios antes de que las canalizaciones puedan usar el recurso protegido. Para obtener más información, consulte Definición de aprobaciones y comprobaciones.

Comprobación de aprobación manual

Puede bloquear las solicitudes de canalización para usar un recurso protegido hasta que los usuarios o grupos especificados lo aprueben manualmente. Esta comprobación le ofrece la oportunidad de revisar el código y proporciona una capa adicional de seguridad antes de continuar con una ejecución de canalización.

Comprobación de rama protegida

Si tiene procesos de revisión de código manuales para ramas específicas, puede ampliar esta protección a las canalizaciones. El control de rama garantiza que solo las ramas autorizadas puedan acceder a los recursos protegidos. Una comprobación de rama protegida para un recurso impide que las canalizaciones se ejecuten automáticamente en ramas no autorizadas.

Comprobación del horario comercial

Use esta comprobación para asegurarse de que una implementación de canalización se inicia dentro de un período de tiempo y día especificados.