Mejoras para reforzar la seguridad de las canalizaciones

Con esta actualización, se incluyen mejoras para reforzar la seguridad en Azure DevOps. Ahora puede usar una identidad administrada asignada por el sistema al crear conexiones del servicio Docker Registry para Azure Container Registry. Además, hemos mejorado la administración de acceso para los grupos de agentes para permitirle especificar el uso de recursos dentro de una canalización de YAML. Por último, estamos limitando el token de acceso de GitHub para repositorios de GitHub públicos bifurcados para tener ámbito de solo lectura.

Consulte las notas de la versión para obtener más información.

Azure Boards

Azure Pipelines

- Las conexiones del servicio Container Registry ahora pueden usar identidades administradas de Azure

- Auditar eventos de registro relacionados con el permiso de canalización

- Asegúrese de que su organización solo usa canalizaciones YAML.

- Nuevo ámbito pat necesario para actualizar la canalización General Configuración

- Administración de acceso específica para grupos de agentes

- Impedir la concesión de acceso a todas las canalizaciones a recursos protegidos

- Seguridad mejorada al compilar solicitudes de incorporación de cambios de repositorios de GitHub bifurcadas

- La etiqueta más reciente de Macos apuntará a la imagen de macos-12

- La etiqueta más reciente de Ubuntu apuntará a la imagen ubuntu-22.04

Azure Boards

Copiar vínculos de comentarios

Ahora puede usar la acción Copiar vínculo para copiar un vínculo a un comentario de elemento de trabajo específico. Después, puede pegar ese vínculo en otro comentario o descripción del elemento de trabajo. Al hacer clic en , se abrirá el elemento de trabajo y se resalta el comentario.

Esta característica se ha priorizado en función de este vale de sugerencia de la comunidad.

Nota:

Esta característica solo estará disponible con la versión preliminar de New Boards Hubs.

Azure Pipelines

Las conexiones del servicio Container Registry ahora pueden usar identidades administradas de Azure

Puede usar una identidad administrada asignada por el sistema al crear conexiones del servicio Docker Registry para Azure Container Registry. Esto le permite acceder a Azure Container Registry mediante una identidad administrada asociada a un agente de Azure Pipelines autohospedado, lo que elimina la necesidad de administrar las credenciales.

Nota:

La identidad administrada que se usa para acceder a Azure Container Registry necesitará la asignación de Control de acceso basado en rol (RBAC) de Azure adecuada, por ejemplo, el rol AcrPull o AcrPush.

Auditar eventos de registro relacionados con los permisos de canalización

Al restringir los permisos de canalización de un recurso protegido, como una conexión de servicio, el registro de eventos de auditoría asociado ahora indica correctamente que el recurso no estaba autorizado correctamente para su proyecto.

Asegúrese de que su organización solo usa canalizaciones YAML.

Azure DevOps ahora le permite asegurarse de que su organización solo usa canalizaciones YAML, deshabilitando la creación de canalizaciones de compilación clásicas, canalizaciones de versión clásicas, grupos de tareas y grupos de implementación. Las canalizaciones clásicas existentes seguirán ejecutándose y podrá editarlas, pero no podrá crear otras nuevas.

Puede deshabilitar la creación de canalizaciones clásicas en el nivel de organización o en el nivel de proyecto activando los botóns de alternancia correspondientes. Los botóns de alternancia se pueden encontrar en Project/Organization Configuración -> Pipelines -> Configuración.

El estado de alternancia está desactivado de forma predeterminada y necesitará derechos de administrador para cambiar el estado. Si el botón de alternancia está activado en el nivel de organización, se aplica la deshabilitación para todos los proyectos. De lo contrario, cada proyecto puede elegir si se debe aplicar o no la deshabilitación.

Al deshabilitar la creación de canalizaciones clásicas, se producirá un error en las API REST relacionadas con la creación de canalizaciones clásicas, grupos de tareas y grupos de implementación. Las API REST que crean canalizaciones YAML funcionarán.

Deshabilitar la creación de canalizaciones clásicas es optar por participar en las organizaciones existentes. En el caso de las nuevas organizaciones, se opta por el momento.

Nuevo ámbito pat necesario para actualizar la canalización General Configuración

Invocar la API REST general Configuración - Actualizar ahora requiere un PAT con ámbito Project y Team -> Read & Write.

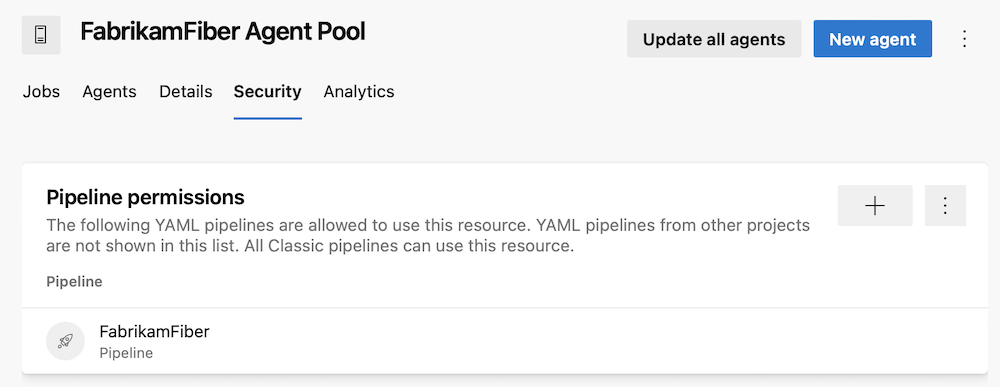

Administración de acceso específica para grupos de agentes

Los grupos de agentes permiten especificar y administrar las máquinas en las que se ejecutan las canalizaciones.

Anteriormente, si usaba un grupo de agentes personalizado, administrando las canalizaciones a las que se puede acceder se le aplicaba un nivel general. Puede permitir que todas las canalizaciones la usen o puede requerir que cada canalización solicite permiso. Desafortunadamente, una vez que concedió un permiso de acceso de canalización a un grupo de agentes, no se pudo revocar mediante la interfaz de usuario de canalizaciones.

Azure Pipelines ahora proporciona una administración de acceso específica para los grupos de agentes. La experiencia es similar a la de administrar los permisos de canalización para service Conectar ions.

Impedir la concesión de acceso a todas las canalizaciones a recursos protegidos

Al crear un recurso protegido, como una conexión de servicio o un entorno, tiene la opción de seleccionar la casilla Conceder permiso de acceso a todas las canalizaciones . Hasta ahora, esta opción se ha activado de forma predeterminada.

Aunque esto facilita que las canalizaciones usen nuevos recursos protegidos, lo contrario es que favorece la concesión accidental de demasiadas canalizaciones al derecho de acceder al recurso.

Para promover una opción segura de forma predeterminada, Azure DevOps deja ahora la casilla desactivada.

Seguridad mejorada al compilar solicitudes de incorporación de cambios de repositorios de GitHub bifurcadas

Puede usar Azure DevOps para compilar y probar el repositorio público de GitHub. Tener un repositorio público de GitHub le permite colaborar con desarrolladores de todo el mundo, pero incluye problemas de seguridad relacionados con la creación de solicitudes de incorporación de cambios (RP) desde repositorios bifurcados.

Para evitar que las solicitudes de incorporación de cambios de repositorios de GitHub bifurcadas realicen cambios no deseados en los repositorios, Azure DevOps ahora limita el token de acceso de GitHub para que tenga ámbito de solo lectura.

La etiqueta más reciente de Macos apuntará a la imagen de macos-12

La imagen de Monterey macos-12 está lista para ser la versión predeterminada de la etiqueta "macos-latest" en los agentes hospedados por Microsoft de Azure Pipelines. Hasta ahora, esta etiqueta apuntaba a los agentes de macos-11 Big Sur.

Para obtener una lista completa de las diferencias entre macos-12 y macos-11, visite el problema de GitHub. Para obtener una lista completa del software instalado en la imagen, consulte aquí.

La etiqueta más reciente de Ubuntu apuntará a la imagen ubuntu-22.04

La imagen ubuntu-22.04 está lista para ser la versión predeterminada de la etiqueta más reciente de Ubuntu en agentes hospedados por Microsoft en Azure Pipelines. Hasta ahora, esta etiqueta apuntaba a agentes ubuntu-20.04.

Para obtener una lista completa de las diferencias entre ubuntu-22.04 y ubuntu-20.04, visite el problema de GitHub. Para obtener una lista completa del software instalado en la imagen, consulte aquí.

Pasos siguientes

Nota:

Estas características se implementarán en las próximas dos a tres semanas.

Vaya a Azure DevOps y eche un vistazo.

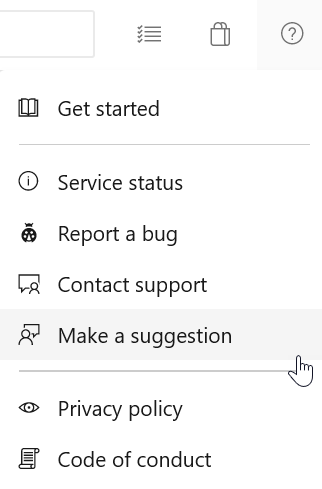

Cómo enviar sus comentarios

Nos encantaría escuchar lo que piensas sobre estas características. Use el menú de ayuda para notificar un problema o proporcionar una sugerencia.

También puede obtener consejos y sus preguntas respondidas por la comunidad en Stack Overflow.

Gracias,

Vijay Machiraju