Información general sobre la modificación de recursos

En este artículo se describe cómo modificar los recursos de inventario. Puede cambiar el estado de un recurso, asignar un identificador externo o aplicar etiquetas para ayudar a proporcionar contexto y usar datos de inventario. También puede marcar CVE y otras observaciones como no aplicables para quitarlas de los recuentos notificados. También puede quitar recursos de su inventario de forma masiva en función del método con el que se detectan. Por ejemplo, los usuarios pueden quitar un valor de inicialización de un grupo de detección y elegir quitar los recursos detectados a través de una conexión a esta inicialización. En este artículo se describen todas las opciones de modificación disponibles en EASM de Defender y se describe cómo actualizar los recursos y realizar un seguimiento de las actualizaciones con el Administrador de tareas.

Etiquetado de recursos

Las etiquetas le ayudan a organizar la superficie expuesta a ataques y a aplicar el contexto empresarial de una manera personalizable. Puede aplicar cualquier etiqueta de texto a un subconjunto de recursos para agrupar recursos y hacer un mejor uso del inventario. Los clientes suelen clasificar los recursos que:

- Recientemente han estado bajo la propiedad de su organización a través de una fusión o adquisición.

- Requerir la supervisión del cumplimiento.

- Son propiedad de una unidad de negocio específica de su organización.

- Se ven afectados por una vulnerabilidad específica que requiere mitigación.

- Se relaciona con una marca determinada propiedad de la organización.

- Se agregaron al inventario dentro de un intervalo de tiempo específico.

Las etiquetas son campos de texto de forma libre, por lo que puede crear una etiqueta para cualquier caso de uso que se aplique a su organización.

Cambiar el estado de un recurso

Los usuarios también pueden cambiar el estado de un recurso. Los estados ayudan a clasificar el inventario en función de su rol en la organización. Los usuarios pueden cambiar entre los siguientes estados:

- inventario aprobado: parte de la superficie expuesta a ataques de propiedad; un elemento por el que eres responsable directamente.

- Dependencia: Infraestructura propiedad de un tercero pero que forma parte de su superficie de ataque porque soporta directamente el funcionamiento de los activos de su propiedad. Por ejemplo, puede depender de un proveedor de TI para hospedar el contenido web. Aunque el dominio, el nombre de host y las páginas formarían parte del "Inventario aprobado", es posible que desee tratar la dirección IP que ejecuta el host como "Dependencia".

- Solo supervisión: un recurso que es relevante para la superficie expuesta a ataques, pero que no está controlado directamente por la organización ni una dependencia técnica. Por ejemplo, las franquicias independientes o los activos que pertenecen a empresas relacionadas pueden etiquetarse como "Solo supervisar" en lugar de "Inventario aprobado" para separar los grupos y poder ejecutar informes correctamente.

- Candidato: un recurso que tiene alguna relación con los recursos de inicialización conocidos de su organización, pero no tiene una conexión lo suficientemente fuerte para etiquetarlo inmediatamente como “Inventario aprobado.” Estos recursos candidatos se deben revisar manualmente para determinar su propiedad.

- Requiere investigación: un estado similar a los “estados candidatos”, pero este valor se aplica a los recursos que requieren investigación manual para validar. Esto se determina en función de nuestras puntuaciones de confianza generadas internamente que evalúan la intensidad de las conexiones detectadas entre los recursos. No indica la relación exacta de la infraestructura con la organización tanto como indica que este recurso se marcó como requisito de revisión adicional para determinar cómo se debe clasificar.

Aplicar un identificador externo

Los usuarios también pueden aplicar un identificador externo a un recurso. Esta acción es útil en situaciones en las que se emplean varias soluciones para el seguimiento de activos, las actividades de corrección o la supervisión de la propiedad; ver los identificadores externos dentro de EASM de Defender le ayuda a alinear esta información de recursos dispares. Los valores de identificador externo pueden ser numéricos o alfanuméricos y deben especificarse en formato de texto. Los identificadores externos también se muestran en la sección Detalles del recurso.

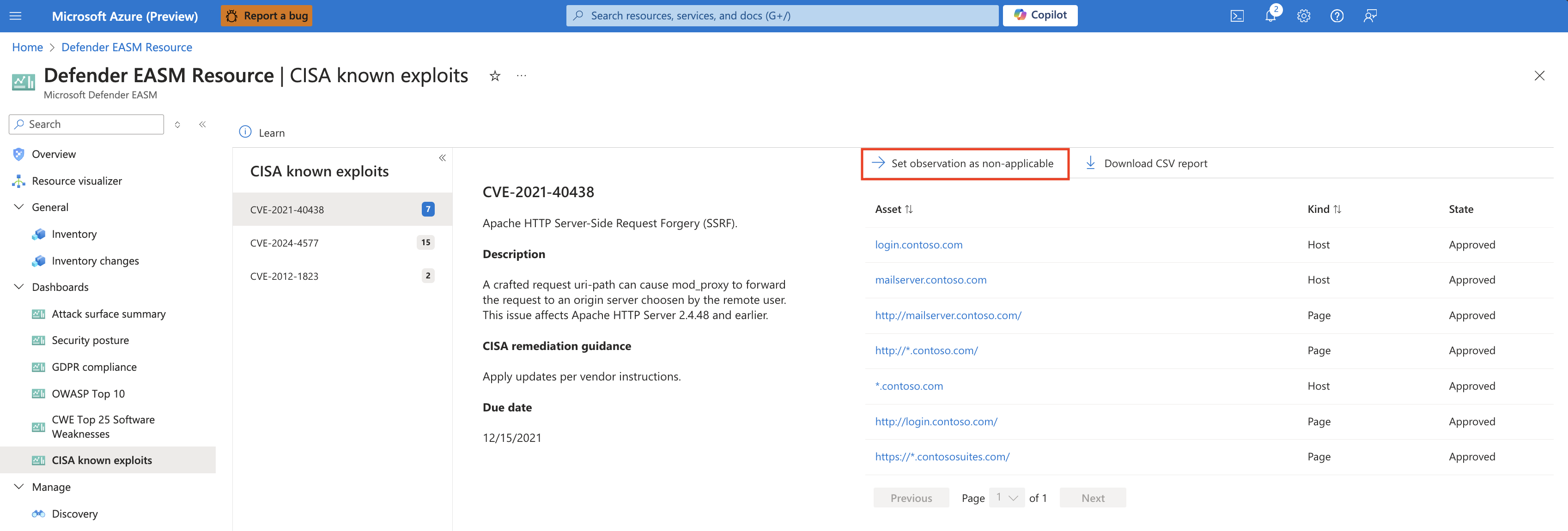

Marcar la observación como no aplicable

Muchos paneles de EASM de Defender cuentan con datos CVE, lo que hace que se preste atención a posibles vulnerabilidades en función de la infraestructura de componentes web que impulsa la superficie expuesta a ataques. Por ejemplo, los CV Se muestran en el panel de resumen de Superficie expuesta a ataques, clasificados por su posible gravedad. Al investigar estos CV, es posible que determine que algunos no son relevantes para su organización. Esto puede deberse a que está ejecutando una versión no afectada del componente web, o a que su organización dispone de diferentes soluciones técnicas para protegerse de esa vulnerabilidad específica.

En la vista de exploración en profundidad de cualquier gráfico relacionado con CVE, junto al botón "Descargar informe CSV", ahora tiene la opción de establecer una observación como no aplicable. Al hacer clic en este valor, se le enruta a una lista de inventario de todos los recursos asociados a esa observación y, a continuación, puede elegir marcar todas las observaciones como no aplicables desde esta página. El cambio real se realiza desde la vista lista inventario o desde la página Detalles del recurso de un recurso determinado.

Modificación de recursos

Puede modificar los recursos de las páginas de detalles de lista de inventario y recursos. Puede realizar cambios en un único recurso desde la página de detalles del recurso. Puede realizar cambios en un único recurso o en varios recursos desde la página de lista de inventario. En las secciones siguientes se describe cómo aplicar los cambios de las dos vistas de inventario en función del caso de uso.

Página de lista de inventario

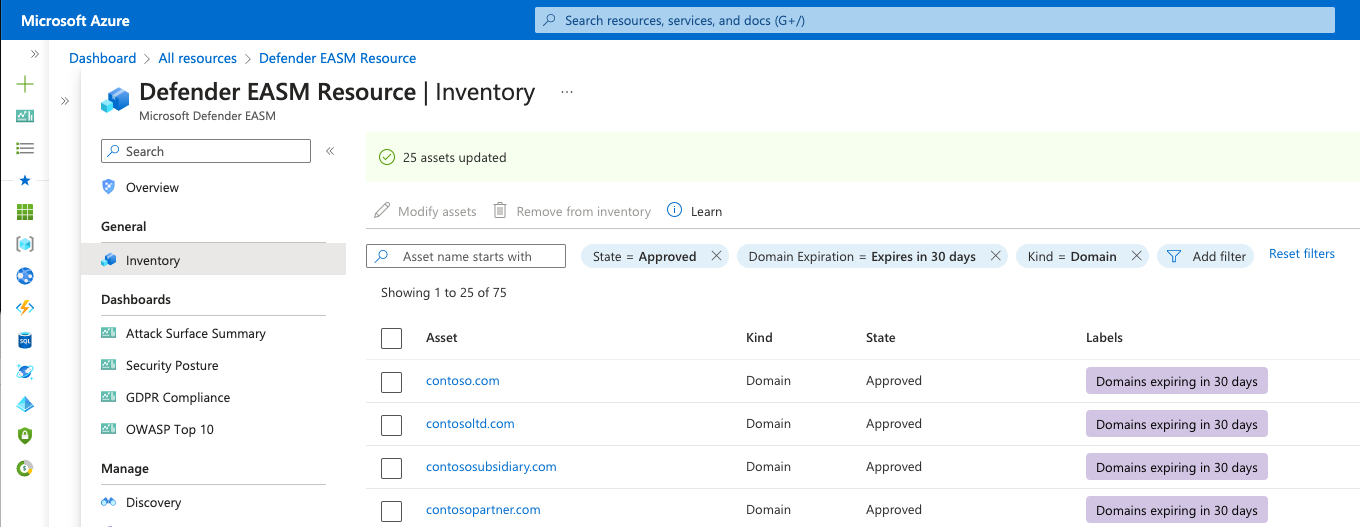

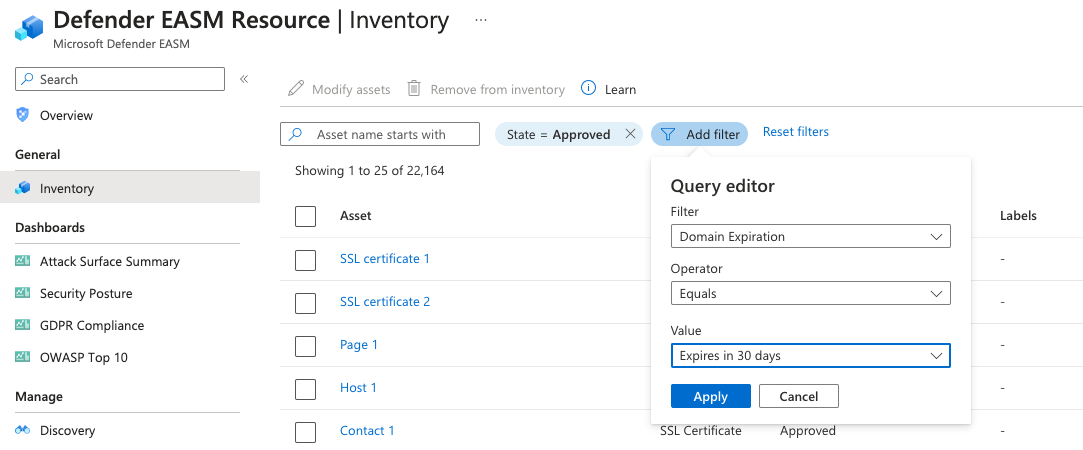

Debe modificar los recursos de la página de lista de inventario si desea actualizar numerosos recursos a la vez. Puede refinar la lista de recursos en función de los parámetros de filtro. Este proceso le ayuda a identificar los recursos que deben clasificarse con la etiqueta, el identificador externo o el cambio de estado que desee. Para modificar los recursos de esta página:

En el panel izquierdo del recurso administración de superficie expuesta a ataques externos (EASM) de Microsoft Defender, seleccione Inventario.

Aplique filtros para generar los resultados previstos. En este ejemplo, estamos buscando dominios que expiran en un plazo de 30 días que requieren renovación. La etiqueta aplicada le ayuda a acceder más rápidamente a los dominios de expiración para simplificar el proceso de corrección. Puede aplicar tantos filtros como sea necesario para obtener los resultados específicos necesarios. Para obtener más información sobre los filtros, consulte Introducción a los filtros de inventario. Por ejemplo, cuando quiera marcar CVE como no aplicables, la exploración en profundidad del gráfico dashbaord pertinente proporciona un vínculo que le enruta directamente a esta página de inventario con los filtros correctos aplicados.

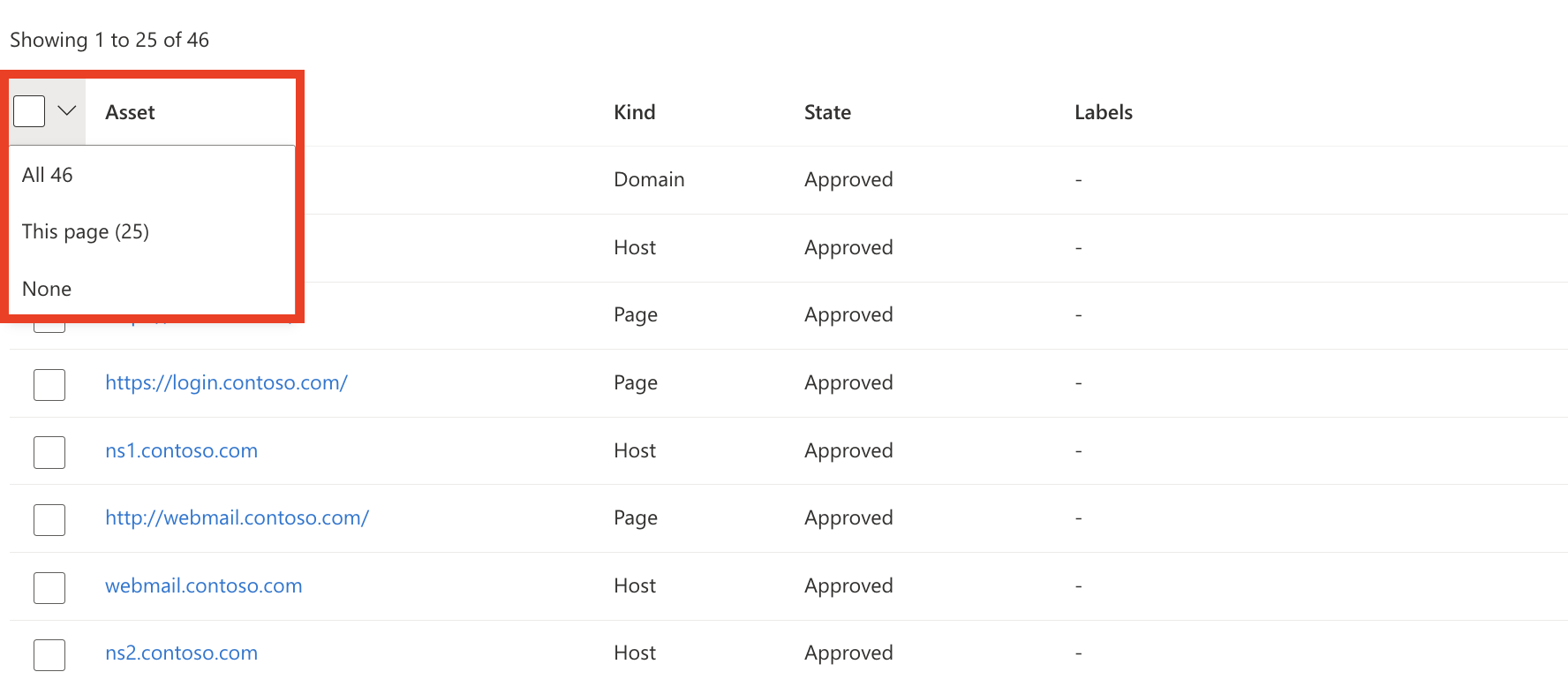

Una vez filtrada la lista de inventario, active la lista desplegable junto al encabezado de tabla Recurso. Esta lista desplegable le ofrece la opción de seleccionar todos los resultados que coincidan con la consulta o los resultados de esa página específica (hasta 25). La opción Ninguno borra todos los recursos. También puede seleccionar solo resultados específicos en la página seleccionando las marcas de verificación individuales situadas junto a cada recurso.

Seleccione Modificar recursos.

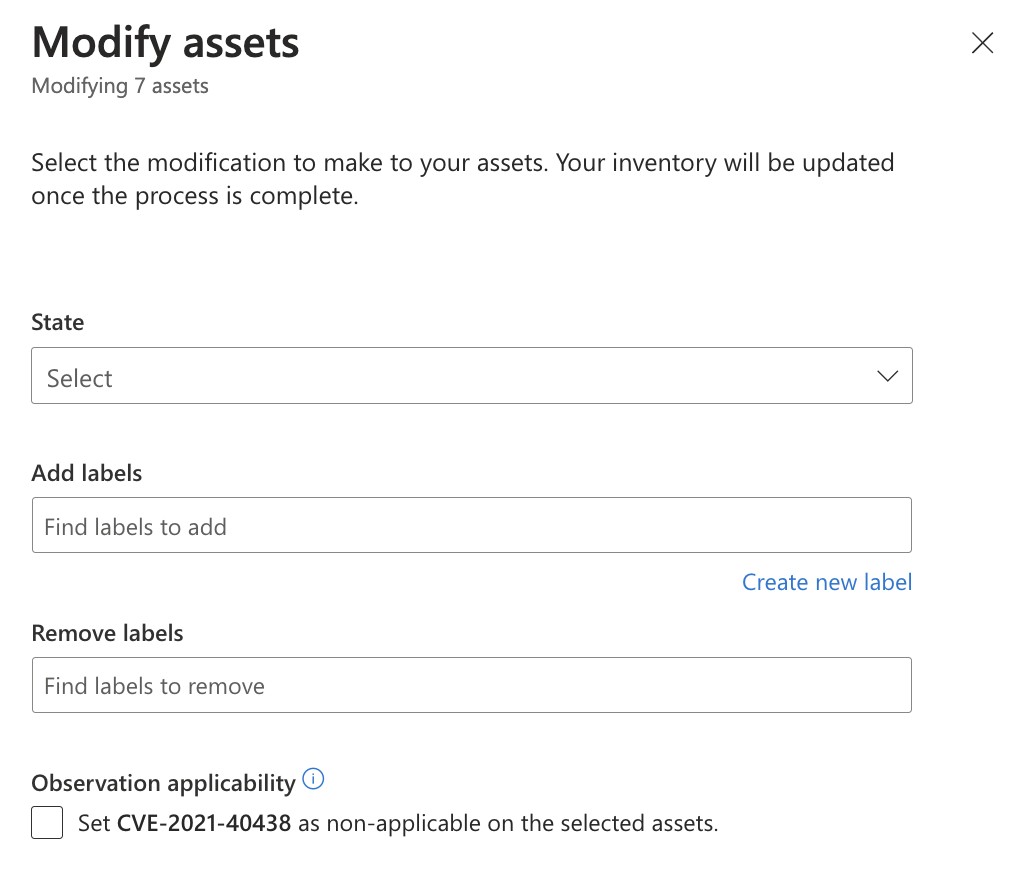

En el panel Modificar recursos que se abre en el lado derecho de la pantalla, puede cambiar rápidamente varios campos para los recursos seleccionados. En este ejemplo, creará una nueva etiqueta. Seleccione Crear una nueva etiqueta.

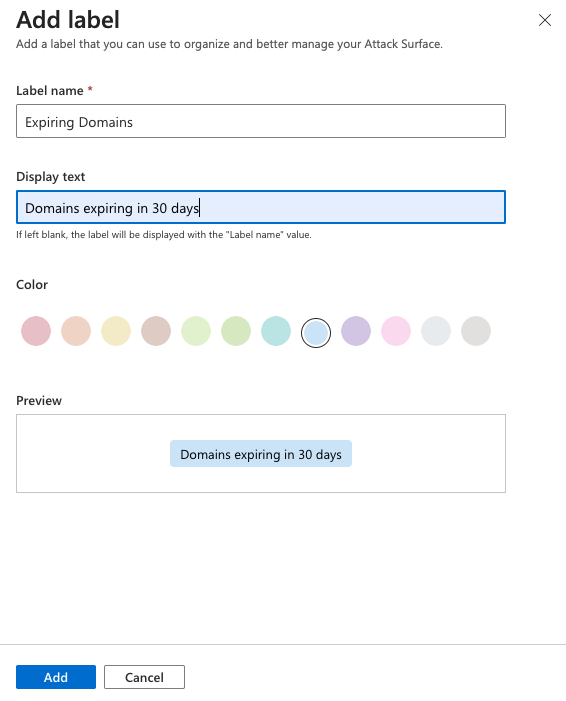

Determine el nombre de la etiqueta y los valores de texto para mostrar. El nombre de la etiqueta no se puede cambiar después de crear inicialmente la etiqueta, pero el texto para mostrar se puede editar más adelante. El nombre de la etiqueta se usa para consultar la etiqueta en la interfaz del producto o a través de la API, por lo que las modificaciones están deshabilitadas para asegurarse de que estas consultas funcionan correctamente. Para editar un nombre de etiqueta, debe eliminar la etiqueta original y crear una nueva.

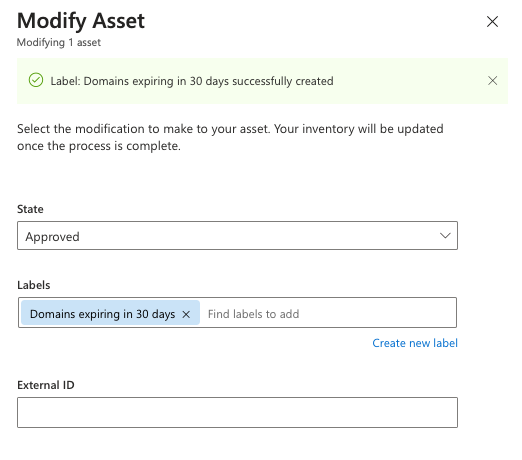

Seleccione un color para la nueva etiqueta y seleccione Agregar. Esta acción le lleva de vuelta a la pantalla Modificar recursos.

Aplique la nueva etiqueta a los recursos. Haga clic dentro del cuadro de textoAgregar etiquetas para ver una lista completa de etiquetas disponibles. O bien, puede escribir dentro del cuadro para buscar por palabra clave. Después de seleccionar las etiquetas que desea aplicar, seleccione Actualizar.

Espere unos instantes para que se apliquen las etiquetas. Una vez finalizado el proceso, verá una notificación "Completada". La página se actualiza automáticamente y muestra la lista de recursos con las etiquetas visibles. Un banner en la parte superior de la pantalla confirma que se aplicaron las etiquetas.

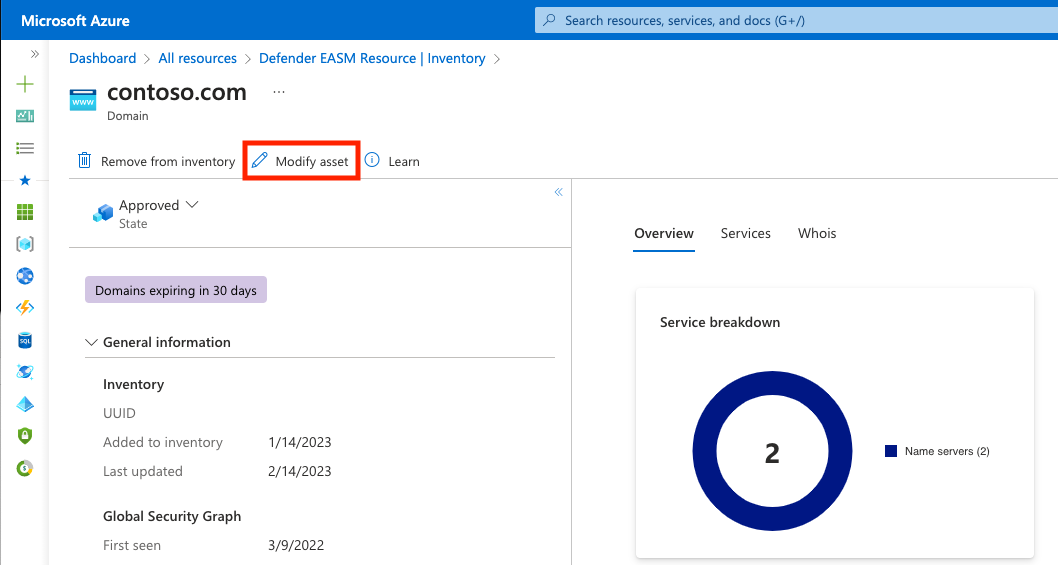

Página de detalles del recurso

También puede modificar un único recurso desde la página de detalles del recurso. Esta opción es ideal para situaciones en las que los recursos deben revisarse exhaustivamente antes de aplicar un cambio de estado o etiqueta.

En el panel izquierdo del recurso EASM de Defender, seleccione Inventario.

Seleccione el recurso específico que desea modificar para abrir la página de detalles del recurso.

En esta página, seleccione Modificar recurso.

Siga los pasos del 5 al 7 de la sección "Página de lista de inventario".

La página de detalles del recurso se actualiza y muestra el cambio de estado o etiqueta recién aplicados. Un banner indica que el recurso se actualizó correctamente.

Modificar, quitar o eliminar etiquetas

Los usuarios pueden quitar una etiqueta de un recurso accediendo al mismo panel Modificar recurso desde la lista de inventario o la vista de detalles del recurso. En la vista de lista de inventario, puede seleccionar varios recursos a la vez y, a continuación, agregar o quitar la etiqueta deseada en una acción.

Para modificar la propia etiqueta o eliminar una etiqueta del sistema:

En el panel izquierdo del recurso EASM de Defender, seleccione Etiquetas (versión preliminar).

En esta página se muestran todas las etiquetas del inventario de EASM de Defender. Es posible que las etiquetas de esta página existan en el sistema, pero no se apliquen activamente a ningún recurso. También puede agregar nuevas etiquetas desde esta página.

Para editar una etiqueta, seleccione el icono de lápiz en la columna Acciones de la etiqueta que desea editar. Se abre un panel en el lado derecho de la pantalla donde puede modificar el nombre o el color de una etiqueta. Seleccione Actualizar.

Para quitar una etiqueta, seleccione el icono de papelera de la columnaAcciones de la etiqueta que desea eliminar. Seleccione Quitar etiqueta.

La página Etiquetas se actualiza automáticamente. La etiqueta se quita de la lista y también se quita de los recursos que tenían aplicada la etiqueta. Un banner confirma la eliminación.

Marcar observaciones como no aplicables

Aunque las observaciones se pueden marcar como no aplicables desde las mismas pantallas de "Modificar recursos" para otros cambios manuales, también puede realizar estas actualizaciones desde la pestaña Observaciones en Detalles del recurso. La pestaña Observaciones presenta dos tablas: Observaciones y Observaciones no confiables. Todas las observaciones activas determinadas como "recientes" dentro de la superficie expuesta a ataques se encuentran en la tabla Observaciones, mientras que la tabla observaciones no aplicables enumera las observaciones que se marcaron manualmente como no aplicables o que el sistema determinó que ya no es aplicable. Para marcar las observaciones como no aplicables y, por tanto, excluir esa observación concreta de los recuentos de paneles, simplemente seleccione las observaciones deseadas y haga clic en "Establecer como no aplicable". Estas observaciones desaparecen inmediatamente de la tabla Observaciones activas y, en su lugar, aparecen en la tabla "Observaciones no aplicables". Puede revertir este cambio en cualquier momento seleccionando las observaciones pertinentes de esta tabla y seleccionando "Establecer según corresponda".

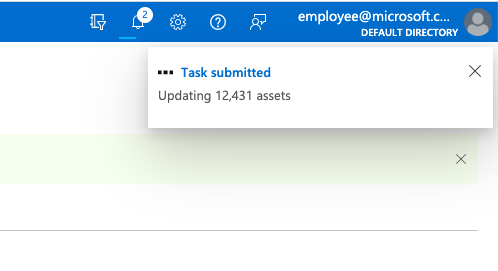

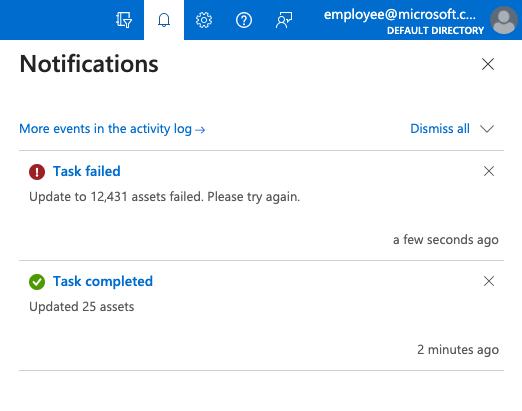

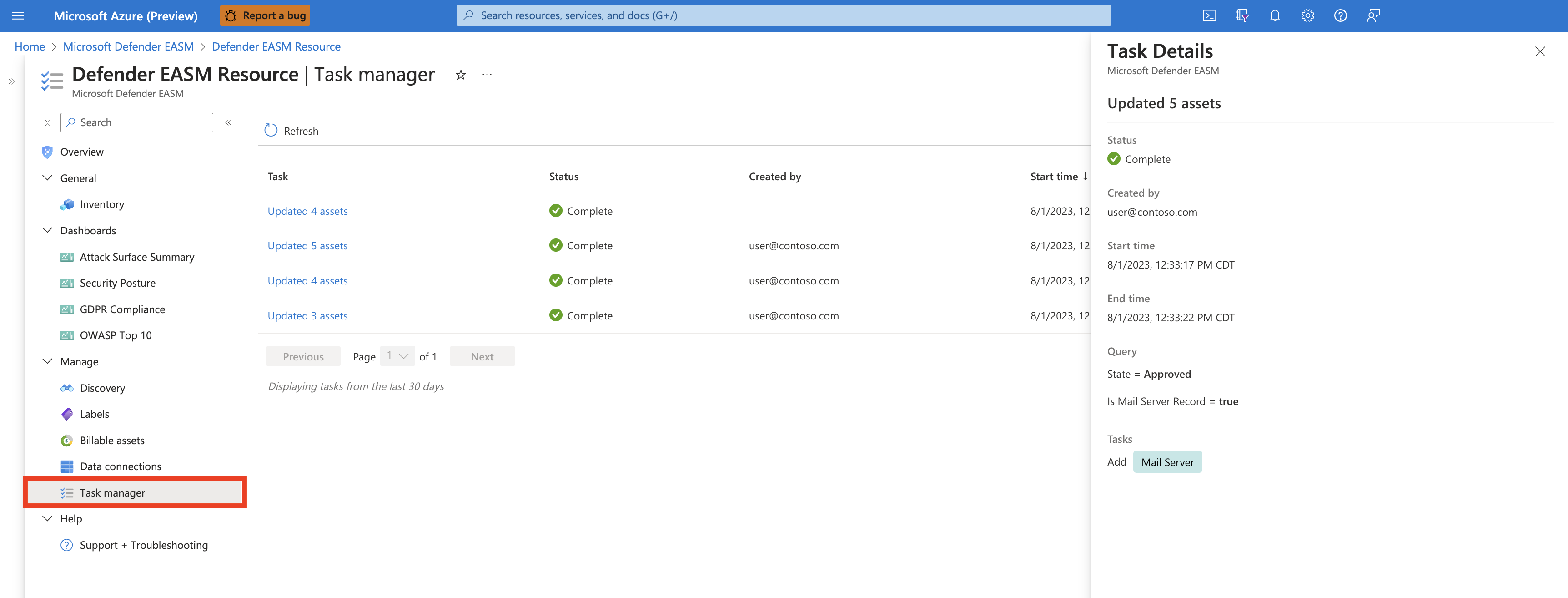

Administrador de tareas y notificaciones

Una vez enviada una tarea, una notificación confirma que la actualización está en curso. En cualquier página de Azure, seleccione el icono de notificación (campana) para ver más información sobre las tareas recientes.

El sistema EASM de Defender puede tardar segundos en actualizar un puñado de recursos o minutos para actualizar miles. Puede usar el Administrador de tareas para comprobar el estado de las tareas de modificación en curso. En esta sección se describe cómo acceder al Administrador de tareas y usarlo para comprender mejor la finalización de las actualizaciones enviadas.

En el panel izquierdo del recurso de EASM de Defender, seleccione Administrador de tareas.

En esta página se muestran todas las tareas recientes y su estado. Las tareas se muestran como Completadas, Con errores o En curso. También aparecen un porcentaje de finalización y una barra de progreso. Para ver más detalles sobre una tarea específica, seleccione el nombre de la tarea. Se abre un panel en el lado derecho de la pantalla que proporciona más información.

Seleccione Actualizar para ver el estado más reciente de todos los elementos en el Administrador de tareas.

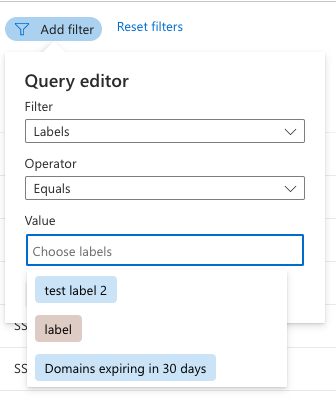

Filtrado de etiquetas

Después de etiquetar los recursos del inventario, puede usar filtros de inventario para recuperar una lista de todos los recursos con una etiqueta específica aplicada.

En el panel izquierdo del recurso EASM de Defender, seleccione Inventario.

Seleccione Agregar filtro.

Seleccione Etiquetas en la lista desplegable Filtro. Seleccione un operador y elija una etiqueta en la lista desplegable de opciones. En el ejemplo siguiente se muestra cómo buscar una sola etiqueta. Puede usar el operador In para buscar varias etiquetas. Para obtener más información sobre los filtros, consulte la introducción a los filtros de inventario.

Seleccione Aplicar. La página de lista de inventario se vuelve a cargar y muestra todos los recursos que coinciden con los criterios.

Administración basada en la cadena de recursos

En algunos casos, es posible que desee quitar varios recursos a la vez en función de los medios con los que se detectaron. Por ejemplo, puede determinar que una inicialización determinada dentro de un grupo de detección extrajo en recursos que no son relevantes para su organización, o puede que tenga que quitar los recursos relacionados con una subsidiaria que ya no esté bajo su purview. Por este motivo, EASM de Defender ofrece la capacidad de quitar la entidad de origen y cualquier recurso "descendente" en la cadena de detección. Puede eliminar recursos vinculados con los tres métodos siguientes:

- Administración basada en inicialización: los usuarios pueden eliminar un valor de inicialización que se incluyó una vez en un grupo de detección, quitando todos los recursos que se introdujeron en el inventario a través de una conexión observada con la inicialización especificada. Este método es útil cuando se puede determinar que una inicialización de entrada manual específica dio lugar a que se agregaran recursos no deseados al inventario.

- Administración de cadenas de detección: los usuarios pueden identificar un recurso dentro de una cadena de detección y eliminarlo, quitando simultáneamente los recursos detectados por esa entidad. La detección es un proceso recursivo; examina las inicializaciones para identificar nuevos activos asociados directamente a estas inicializaciones designadas y, a continuación, continúa explorando las entidades recién detectadas para revelar más conexiones. Este enfoque de eliminación es útil cuando el grupo de detección está configurado correctamente, pero debe quitar un recurso recién detectado y los recursos introducidos en el inventario por asociación a esa entidad. Considere la configuración del grupo de detección y las inicializaciones designadas para ser la "parte superior" de la cadena de detección; este enfoque de eliminación permite quitar recursos del centro.

- Administración de grupos de detección: los usuarios pueden quitar grupos de detección completos y todos los recursos que se introdujeron en el inventario a través de este grupo de detección. Esto resulta útil cuando un grupo de detección completo ya no es aplicable a su organización. Por ejemplo, puede tener un grupo de detección que busque específicamente recursos relacionados con una subsidiaria. Si esta subsidiaria ya no es relevante para su organización, puede aprovechar la administración basada en la cadena de activos para eliminar todos los recursos que se incluyen en el inventario a través de ese grupo de detección.

Todavía puede ver los recursos eliminados en EASM de Defender; simplemente filtre la lista de inventario de los recursos en el estado "Archivado".

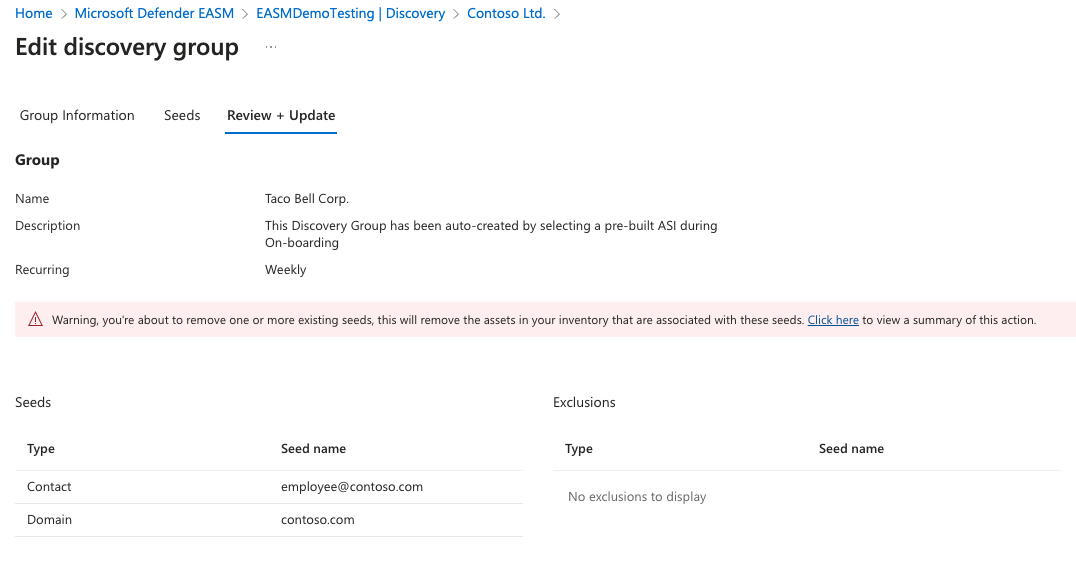

Eliminación basada en inicialización

Puede decidir que una de las semillas de detección designadas inicialmente ya no debe incluirse en un grupo de detección. Es posible que el valor de inicialización ya no sea relevante para su organización, o podría estar trayendo más falsos positivos que activos legítimos de propiedad. En esta situación, puede quitar el valor de inicialización del grupo de detección para evitar que se use en futuras ejecuciones de detección mientras quita simultáneamente los recursos que se han traído al inventario a través de la inicialización designada en el pasado.

Para realizar una eliminación masiva basada en una inicialización, enrute a la página de detalles del grupo de detección adecuada y haga clic en "Editar grupo de detección". Siga las indicaciones para llegar a la página Seeds y quite la inicialización problemática de la lista. Al seleccionar "Revisar y actualizar", verá una advertencia que indica que también se quitarán todos los recursos detectados a través de la inicialización designada. Seleccione "Actualizar" o "Actualizar y ejecutar" para completar la eliminación.

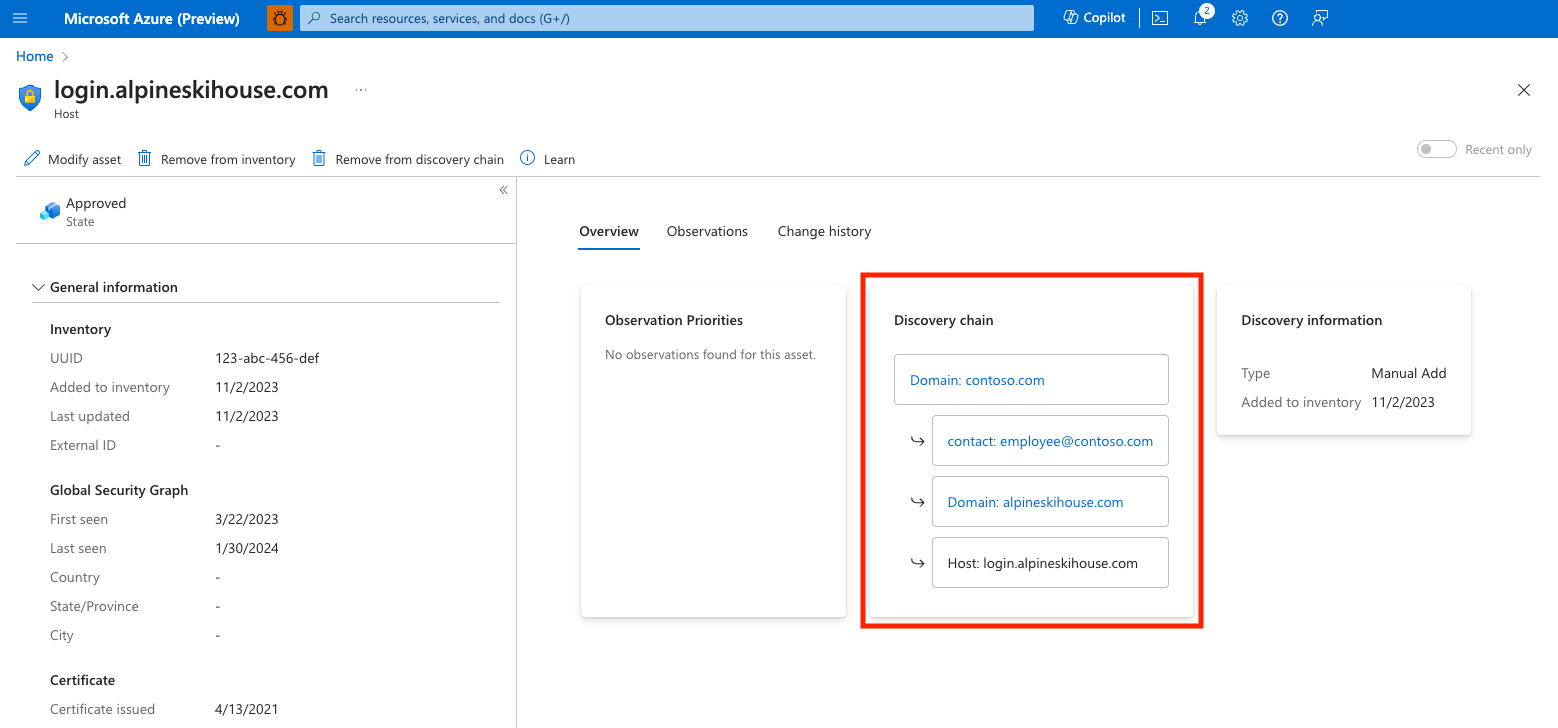

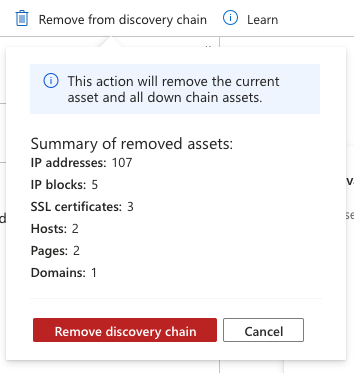

Eliminación basada en cadenas de detección

En el ejemplo siguiente, imagine que ha descubierto un formulario de inicio de sesión no seguro en el panel Resumen de Superficie expuesta a ataques. La investigación le enruta a un host que no parece ser propiedad de su organización. Puede ver la página de detalles del recurso para obtener más información; después de revisar la cadena de detección, aprenderá que el host se introdujo en el inventario porque el dominio correspondiente se registró mediante la dirección de correo electrónico corporativa de un empleado que también se usó para registrar entidades empresariales aprobadas.

En esta situación, la inicialización de detección (el dominio corporativo) sigue siendo legítima, por lo que es necesario quitar un recurso problemático de la cadena de detección. Aunque podríamos realizar la eliminación de la cadena del correo electrónico de contacto, en su lugar elegiremos quitar todo lo asociado al dominio personal registrado en este empleado para que Defender EASM nos avise de cualquier otro dominio registrado en esa dirección de correo electrónico en el futuro. En la cadena de detección, seleccione este dominio personal para ver la página de detalles del recurso. En esta vista, seleccione "Quitar de la cadena de detección" para quitar el recurso del inventario, así como todos los recursos introducidos en el inventario debido a una conexión observada con el dominio personal. Debe confirmar la eliminación del recurso y todos los recursos de bajada y, a continuación, se presenta una lista resumida de los demás recursos que se quitan con esta acción. Seleccione "Quitar cadena de detección" para confirmar la eliminación masiva.

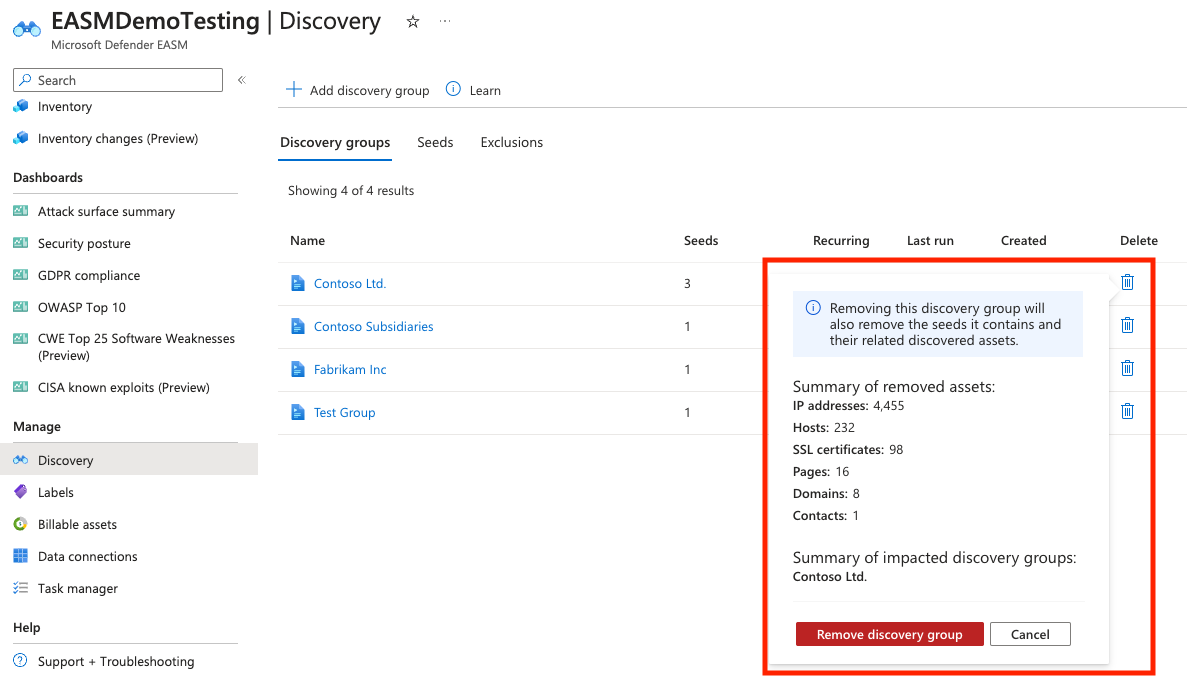

Eliminación de grupos de detección

Es posible que tenga que eliminar y todo el grupo de detección y todos los recursos detectados a través del grupo. Por ejemplo, es posible que su empresa haya vendido una subsidiaria que ya no tenga que supervisarse. Los usuarios pueden eliminar grupos de detección de la página Administración de detección. Para quitar un grupo de detección y todos los recursos relacionados, seleccione el icono de papelera junto al grupo adecuado de la lista. Recibirá una advertencia que enumera un resumen de los recursos que se quitarán con esta acción. Para confirmar la eliminación del grupo de detección; y todos los recursos relacionados, seleccione "Quitar grupo de detección".