Uso y administración de la detección

Administración de superficie expuesta a ataques externos de Microsoft Defender (EASM de Defender) se basa en la tecnología de detección propietaria para definir continuamente la superficie de ataque única expuesta a Internet de su organización. Esta función examina los recursos conocidos de internet que pertenecen a su organización para detectar propiedades desconocidas y no supervisadas anteriormente.

Los recursos detectados se indexan en el inventario para proporcionar un sistema dinámico de registro de aplicaciones web, dependencias de terceros e infraestructura web en la administración de su organización a través de un único panel de vidrio.

Antes de ejecutar una detección personalizada, consulte ¿Qué es la detección? para comprender los conceptos clave que se describen aquí.

Acceso a la superficie de ataque automatizada

Microsoft ha configurado previamente las superficies expuestas a ataques de muchas organizaciones, asignando su superficie de ataque inicial mediante la detección de la infraestructura conectada a recursos conocidos.

Se recomienda buscar la superficie expuesta a ataques de su organización antes de crear una superficie de ataque personalizada y ejecutar otras detecciones. Este proceso le permite acceder rápidamente al inventario a medida que EASM de Defender actualiza los datos y agrega más recursos y contexto reciente a la superficie expuesta a ataques.

Cuando acceda por primera vez a la instancia de EASM de Defender, seleccione Introducción en la sección General para buscar la organización en la lista de superficies de ataque automatizadas. A continuación, elija su organización en la lista y seleccione Compilar mi superficie expuesta a ataques.

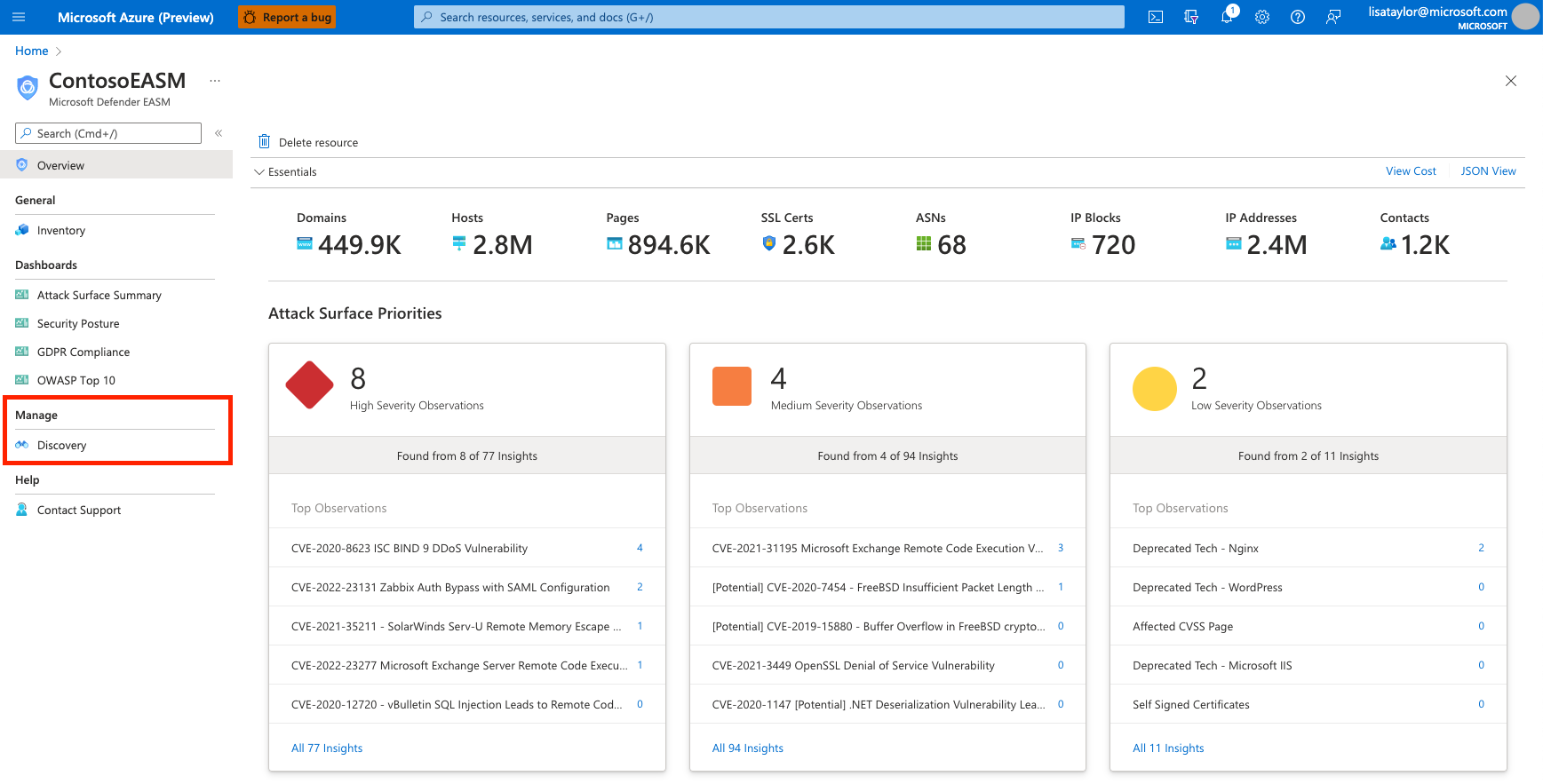

En este momento, la detección se ejecuta en segundo plano. Si seleccionó una superficie de ataque preconfigurada en la lista de organizaciones disponibles, se le redirigirá a la pantalla de información general del panel, donde puede ver información sobre la infraestructura de la organización en modo de vista previa.

Revise estas conclusiones del panel para familiarizarse con la superficie expuesta a ataques a medida que espere a que se detecten y rellenen más recursos en el inventario. Para obtener más información sobre cómo derivar información de estos paneles, consulte Descripción de los paneles.

Puede ejecutar detecciones personalizadas para detectar recursos atípicos. Por ejemplo, es posible que falten recursos. O quizás tenga otras entidades para administrar que podrían no detectarse a través de la infraestructura que está claramente vinculada a su organización.

Personalización de la detección

Las detecciones personalizadas son ideales si su organización requiere una mayor visibilidad de la infraestructura que podría no estar vinculada inmediatamente a los recursos de inicialización principales. Al enviar una lista mayor de recursos conocidos para operar como semillas de detección, el motor de detección devuelve un grupo más amplio de recursos. La detección personalizada también puede ayudar a su organización a encontrar una infraestructura dispar que pueda relacionarse con unidades de negocio independientes y empresas adquiridas.

Grupos de detección

Las detecciones personalizadas se organizan en grupos de detección. Se trata de clústeres de inicialización independientes que componen una sola ejecución de detección y funcionan con sus propias programaciones de periodicidad. Organice los grupos de detección para delimitar los recursos de la manera que mejor se adapte a sus flujos de trabajo y empresa. Entre las opciones comunes se incluyen la organización por parte del equipo responsable o unidad de negocio, marcas o subsidiarias.

Creación de un grupo de detección

En el panel izquierdo, en Administrar, seleccione Detección.

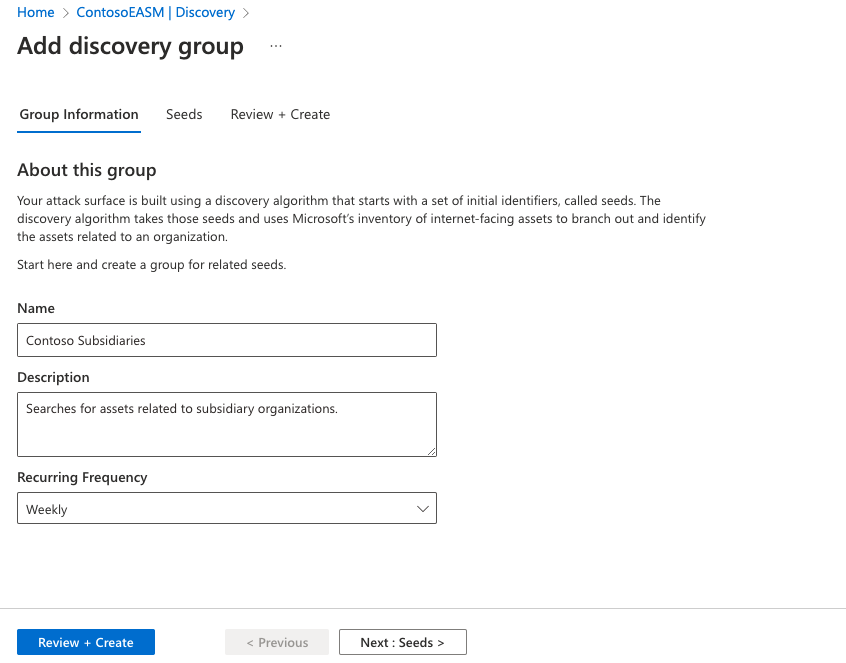

La página Detección muestra la lista de grupos de detección de forma predeterminada. Esta lista está vacía cuando se accede por primera vez a la plataforma. Para ejecutar la primera detección, seleccione Agregar grupo de detección.

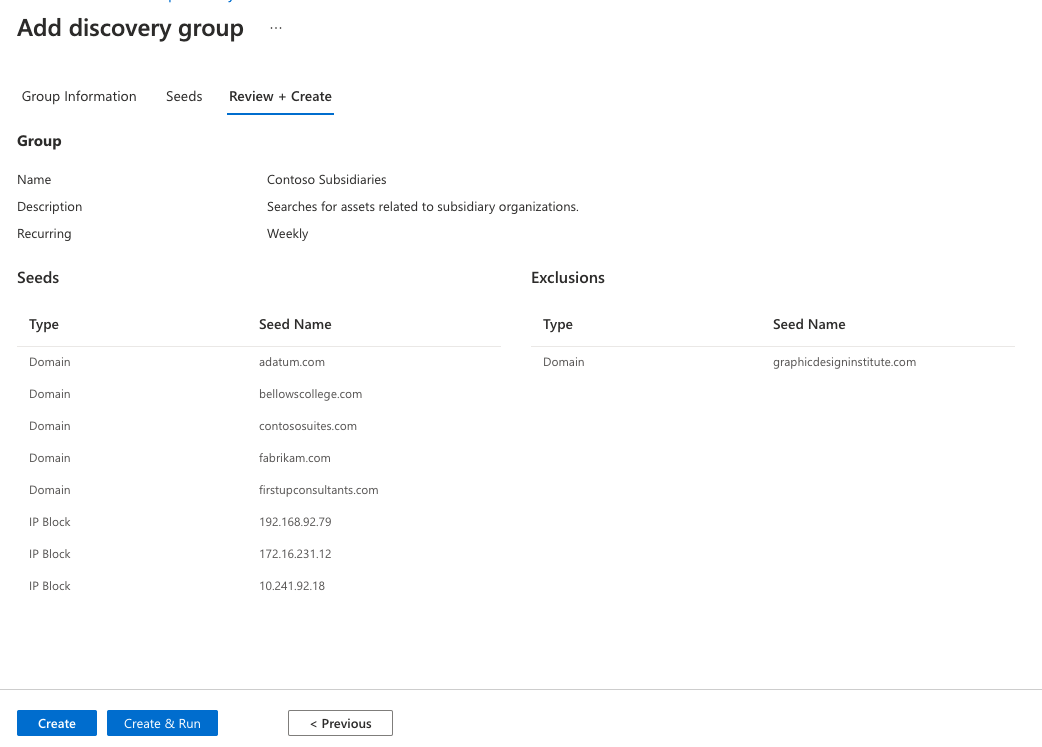

Asigne un nombre al nuevo grupo de detección y agregue una descripción. El campo Frecuencia periódica permite programar ejecuciones de detección para este grupo mediante el examen de nuevos recursos relacionados con las semillas designadas de forma continua. La selección de periodicidad predeterminada es Semanal. Se recomienda esta cadencia para asegurarse de que los recursos de la organización se supervisan y actualizan de forma rutinaria.

Para una sola ejecución de detección única, seleccione Nunca. Se recomienda mantener la cadencia predeterminada semanal , ya que la detección está diseñada para detectar continuamente nuevos recursos relacionados con la infraestructura conocida. Puede editar la frecuencia de periodicidad más adelante seleccionando la opción "Editar" en cualquier página de detalles del grupo de detección.

Seleccione Siguiente: Semillas.

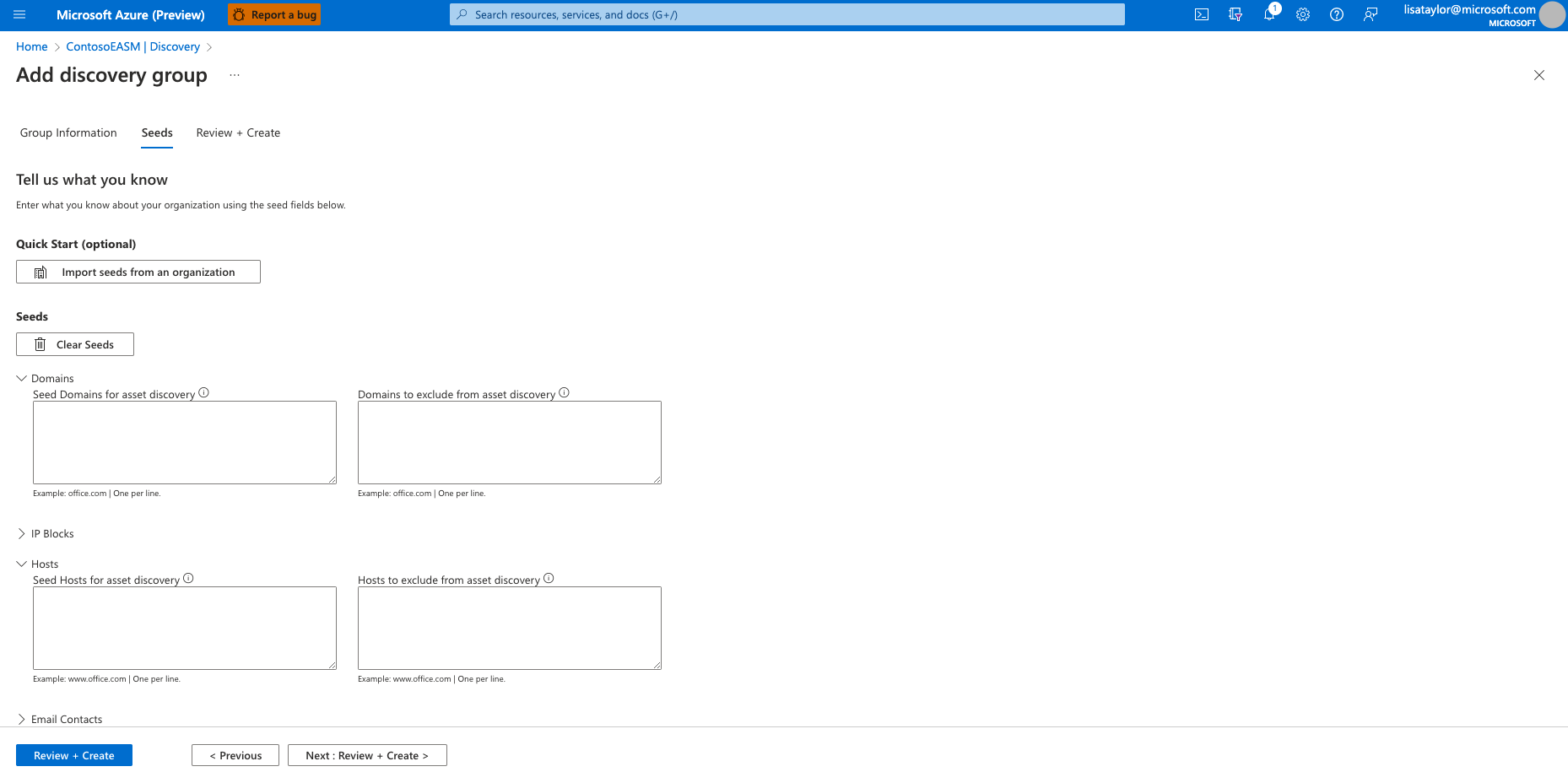

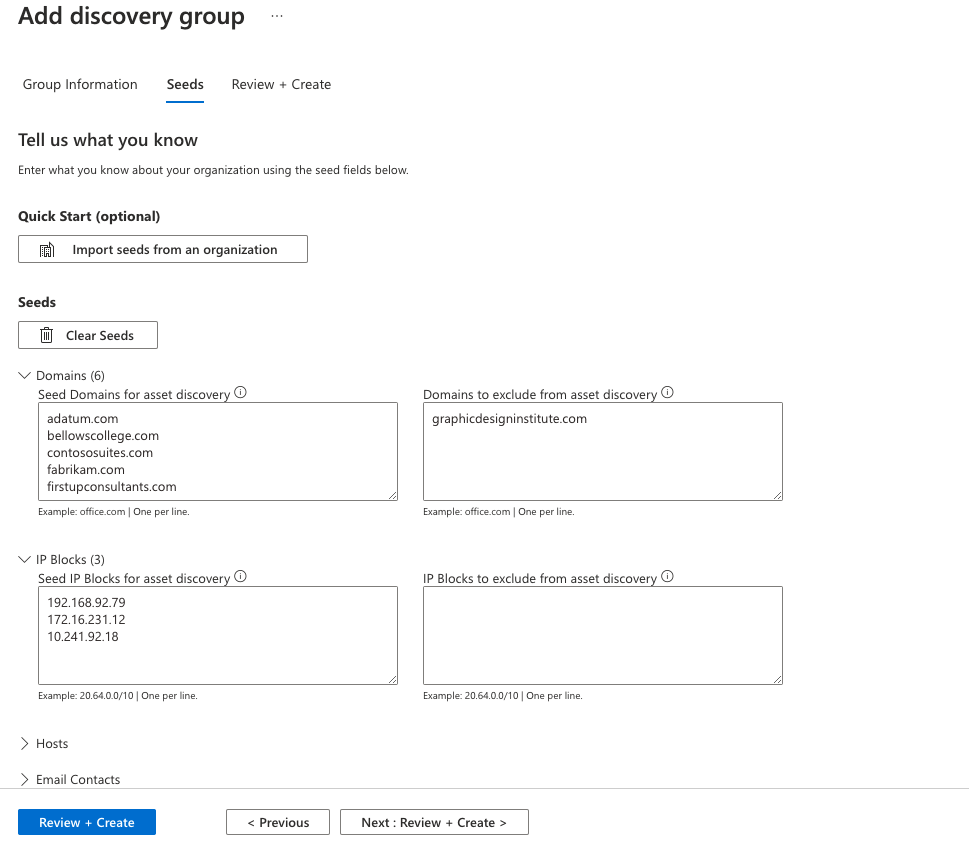

Seleccione las semillas que desea usar para este grupo de detección. Seeds son activos conocidos que pertenecen a su organización. La plataforma EASM de Defender examina estas entidades y asigna sus conexiones a otra infraestructura en línea para crear la superficie expuesta a ataques. Dado que EASM de Defender está diseñado para supervisar la superficie expuesta a ataques desde una perspectiva externa, las direcciones IP privadas no se pueden incluir como semillas de detección.

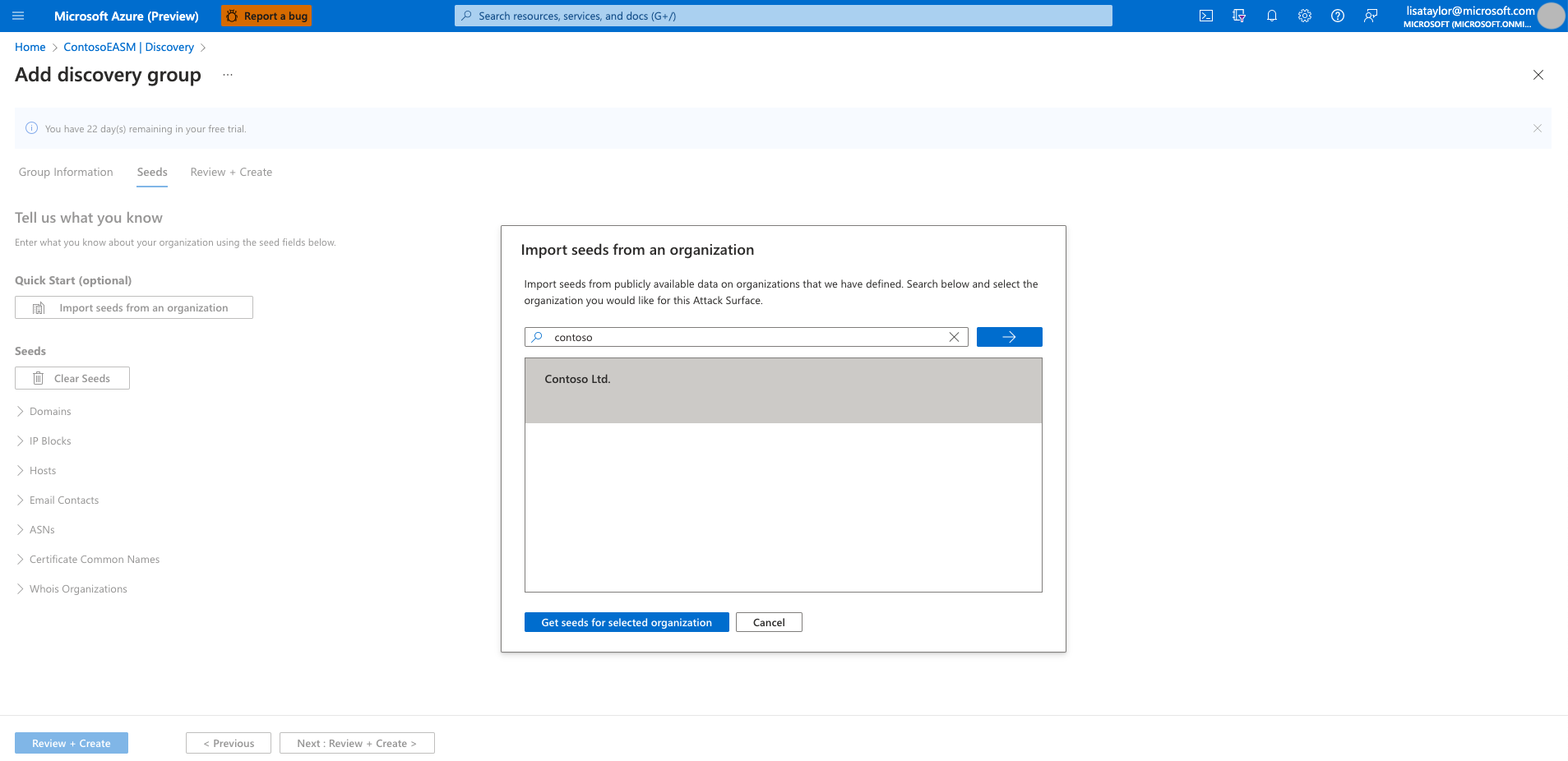

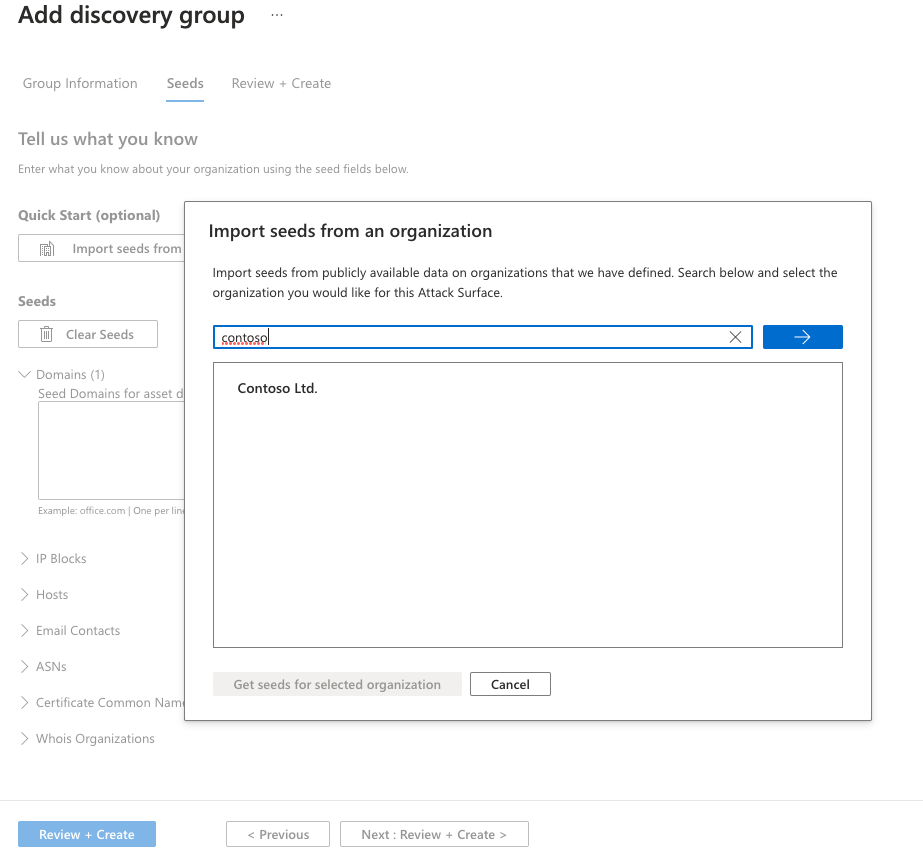

La opción Inicio rápido le permite buscar su organización en una lista de superficies de ataque rellenadas previamente. Puede crear rápidamente un grupo de detección basado en los recursos conocidos que pertenecen a su organización.

Como alternativa, puede introducir manualmente las semillas. EASM de Defender acepta nombres de organización, dominios, bloques IP, hosts, contactos de correo electrónico, ASN y Quién is organizaciones como valores de inicialización.

También puede especificar entidades que se excluirán de la detección de activos para asegurarse de que no se agregan al inventario si se detectan. Por ejemplo, las exclusiones son útiles para las organizaciones que tienen subsidiarias que probablemente estén conectadas a su infraestructura central, pero que no pertenezcan a su organización.

Una vez seleccionadas las semillas, seleccione Revisar y crear.

Revise la información del grupo y la lista de inicialización y seleccione Crear y ejecutar.

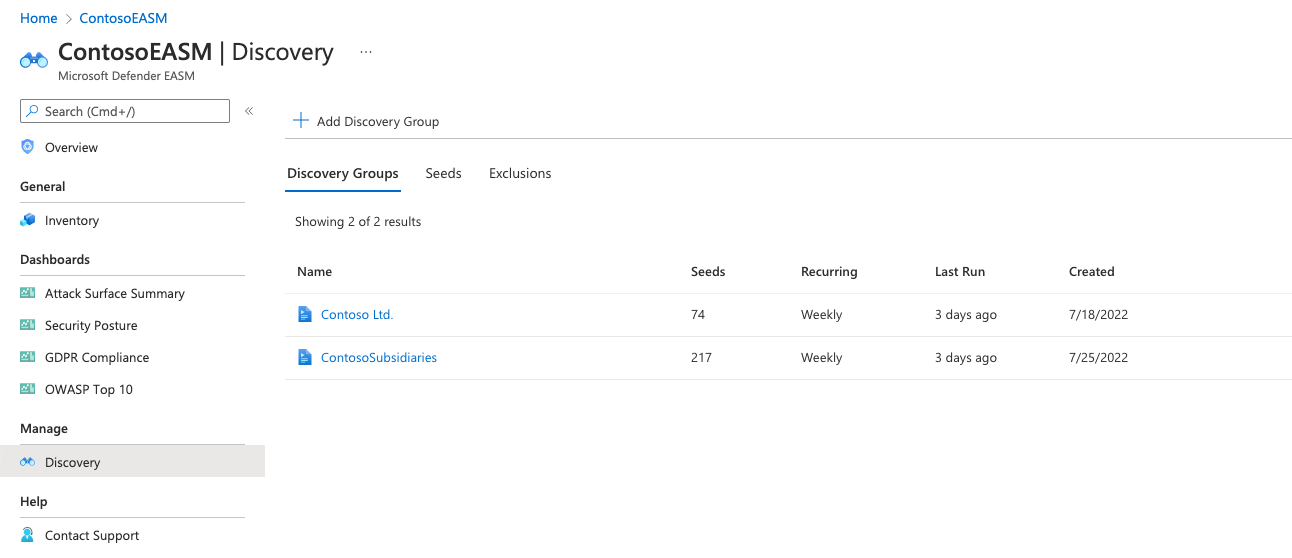

Se le devuelve a la página de detección principal que muestra los grupos de detección. Una vez finalizada la ejecución de detección, verá nuevos recursos agregados al inventario aprobado.

Visualización y edición de grupos de detección

Puede administrar los grupos de detección desde la página principal detección . La vista predeterminada muestra una lista de todos los grupos de detección y algunos datos clave sobre cada uno. En la vista de lista, puede ver el número de semillas, la programación de periodicidad, la fecha de última ejecución y la fecha de creación de cada grupo.

Seleccione cualquier grupo de detección para ver más información, editar el grupo o iniciar un nuevo proceso de detección.

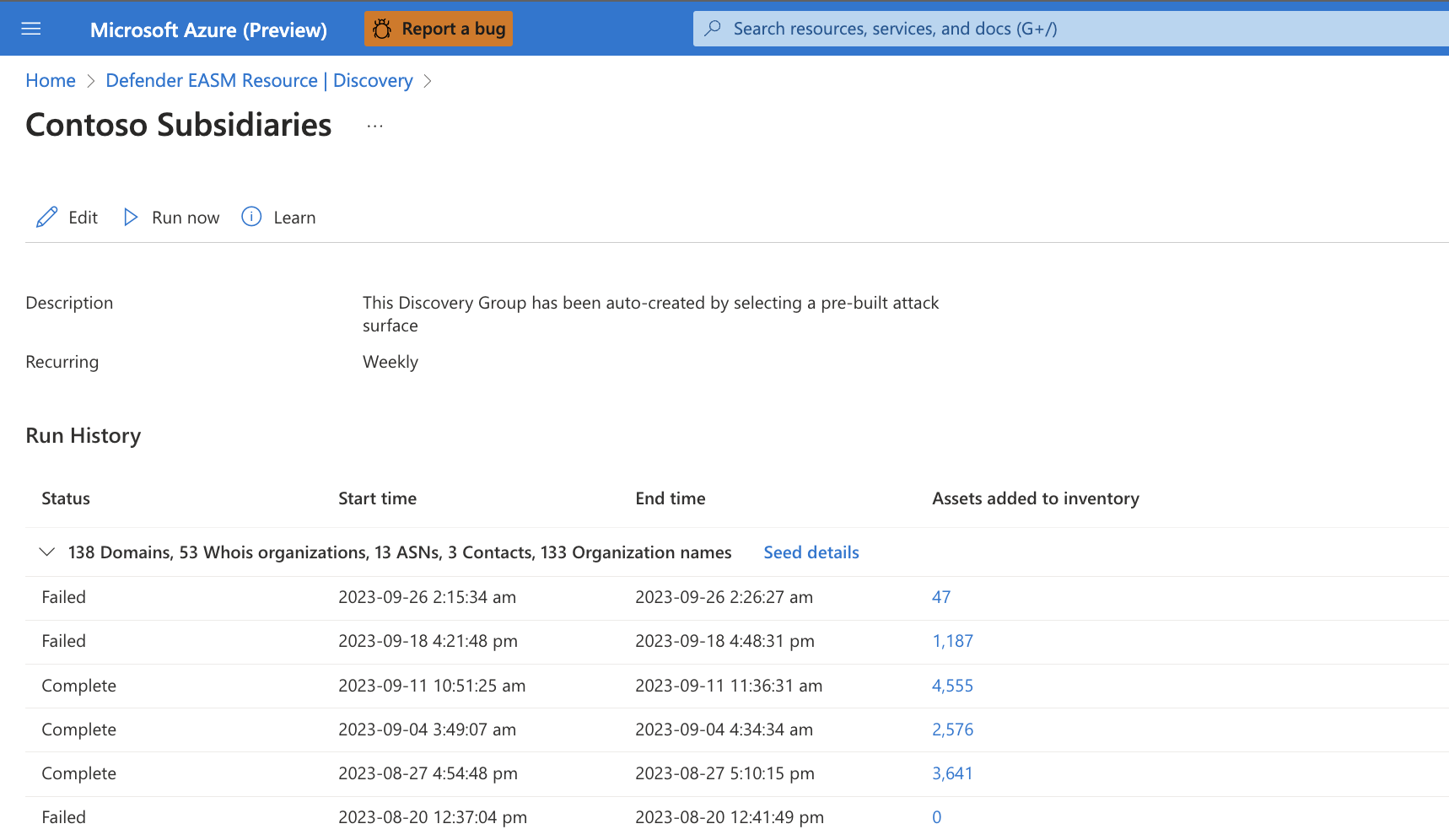

Hist. de eje.

La página de detalles del grupo de detección contiene el historial de ejecución del grupo. En esta sección se muestra información clave sobre cada ejecución de detección que se realizó en el grupo específico de semillas. La columna Estado indica si la ejecución está en curso, Completada o Con errores. En esta sección también se incluyen marcas de tiempo iniciadas y completadas y un recuento de todos los nuevos recursos agregados al inventario después de esa ejecución de detección concreta. Este recuento incluye todos los recursos incluidos en el inventario, independientemente del estado o del estado facturable.

El historial de ejecución se organiza mediante los recursos de inicialización que se examinaron durante la ejecución de detección. Para ver una lista de las semillas aplicables, seleccione Detalles. Se abre un panel a la derecha de la pantalla que muestra todas las semillas y exclusiones por tipo y nombre.

Visualización de semillas y exclusiones

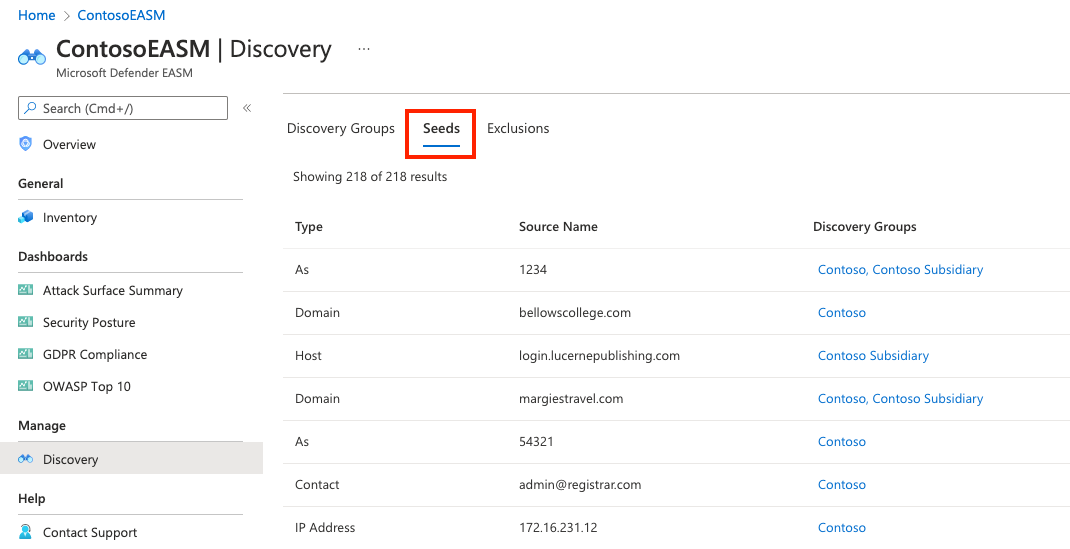

La página Detección tiene como valor predeterminado una vista de lista de grupos de detección, pero también puede ver listas de todas las semillas y entidades excluidas de esta página. Seleccione cualquiera de las pestañas para ver una lista de todas las semillas o exclusiones que potencian los grupos de detección.

Seeds

La vista de lista de inicialización muestra valores de inicialización con tres columnas: Tipo, Nombre de origen y Grupos de detección. El campo Tipo muestra la categoría del recurso de inicialización. Las semillas más comunes son dominios, hosts e bloques IP. También puede usar contactos de correo electrónico, ASN, nombres comunes de certificado o organizaciones Quién is.

El nombre de origen es el valor que se ha introducido en el cuadro de tipo adecuado al crear el grupo de detección. La columna final muestra una lista de grupos de detección que usan la inicialización. Cada valor se puede hacer clic y le lleva a la página de detalles de ese grupo de detección.

Al introducir semillas, recuerde validar el formato adecuado para cada entrada. Al guardar el grupo de detección, la plataforma ejecuta una serie de comprobaciones de validación y le alerta de las semillas mal configuradas. Por ejemplo, los bloques IP deben ser introducidos por dirección de red (por ejemplo, el inicio del intervalo IP).

Exclusiones

Del mismo modo, puede seleccionar la pestaña Exclusiones para ver una lista de entidades que se han excluido del grupo de detección. Estos recursos no se usarán como semillas de detección ni se agregarán al inventario. Las exclusiones solo afectan a futuras ejecuciones de detección para un grupo de detección individual.

El campo Tipo muestra la categoría de la entidad excluida. El nombre de origen es el valor que se ha introducido en el cuadro de tipo adecuado al crear el grupo de detección. La columna final muestra una lista de grupos de detección en los que esta exclusión está presente. Cada valor se puede hacer clic y le lleva a la página de detalles de ese grupo de detección.