¿Qué es Azure Firewall Manager?

Azure Firewall Manager es un servicio de administración de seguridad que proporciona una directiva de seguridad central y administración de rutas para perímetros de seguridad basados en la nube.

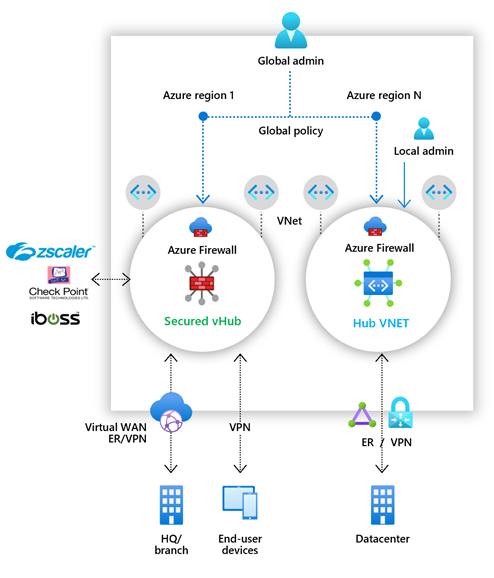

Firewall Manager puede proporcionar administración de seguridad para dos tipos de arquitectura de red:

Centro virtual protegido

Un centro de Azure Virtual WAN es un recurso administrado por Microsoft que permite crear fácilmente arquitecturas de tipo hub-and-spoke (centro y radio). Cuando las directivas de seguridad y enrutamiento están asociadas a un centro de ese tipo, se conoce como centro virtual protegido .

Red virtual de centro

Se trata de una red virtual estándar de Azure que crea y administra uno mismo. Cuando las directivas de seguridad están asociadas con este tipo de centro, se conoce como red virtual de centro. En este momento, solo se admite la directiva de Azure Firewall. Puede emparejar las redes virtuales de radio que contienen los servidores y servicios de carga de trabajo. También puede administrar los firewalls de redes virtuales independientes que no estén emparejadas con ningún radio.

Para ver una comparación detallada entre los tipos de arquitectura de centro virtual protegido y red virtual de centro de conectividad, consulte ¿Cuáles son las opciones de arquitectura de Azure Firewall Manager?

Características de Azure Firewall Manager

Azure Firewall Manager ofrece las siguientes características:

Implementación y configuración centralizadas de Azure Firewall

Puede implementar y configurar de forma centralizada varias instancias de Azure Firewall que abarquen diferentes regiones y suscripciones de Azure.

Directivas jerárquicas (globales y locales)

Puede usar Azure Firewall Manager para administrar de forma centralizada las directivas de Azure Firewall en varios centros de conectividad virtuales protegidos. Los equipos de TI centrales pueden crear directivas de firewall globales para aplicar la directiva de firewall a los equipos de toda la organización. Las directivas de firewall creadas localmente permiten un modelo de autoservicio de DevOps, lo que aumenta la agilidad.

Integración con seguridad como servicio de asociados para la seguridad avanzada

Además de Azure Firewall, puede integrar proveedores de seguridad como servicio (SECaaS) de asociados para proporcionar mayor protección de red para las conexiones de Internet de la red virtual y las ramas.

Esta característica solo está disponible en implementaciones de centros virtuales protegidos.

Filtrado de tráfico de red virtual a Internet (V2I)

- Filtre el tráfico saliente de la red virtual con el proveedor de seguridad de asociado que prefiera.

- Use la protección de Internet avanzada con reconocimiento del usuario para sus cargas de trabajo en la nube que se ejecutan en Azure.

Filtrado de tráfico de la rama a Internet (B2I)

Use la conectividad de Azure y la distribución global para agregar fácilmente el filtrado de asociados para escenarios de rama a Internet.

Para más información acerca de los proveedores de seguridad asociados, consulte ¿Qué son los proveedores de seguridad asociados de Azure Firewall Manager?

Administración de rutas centralizada

Enrute fácilmente el tráfico al centro de conectividad seguro para filtrar y registrar sin necesidad de configurar manualmente rutas definidas por el usuario (UDR) en redes virtuales de radios.

Esta característica solo está disponible en implementaciones de centros virtuales protegidos.

Puede usar proveedores asociados para el filtrado de tráfico de la rama a Internet (B2I), en paralelo con Azure Firewall para rama a red virtual (B2V), red virtual a red virtual (V2V) y red virtual a Internet (V2I).

Plan de protección contra DDoS

Puede asociar las redes virtuales a un plan de protección contra DDoS en Azure Firewall Manager. Para más información, consulte Configuración de un plan de Azure DDoS Protection mediante Azure Firewall Manager.

Administración de directivas de Web Application Firewall

Puede crear y asociar de forma centralizada directivas de Web Application Firewall (WAF) para las plataformas de entrega de aplicaciones, como Azure Front Door y Azure Application Gateway. Para más información, consulte el artículo Administración de directivas de Web Application Firewall.

Disponibilidad en regiones

Las directivas de Azure Firewall se pueden usar en diferentes regiones. Por ejemplo, puede crear una directiva en Oeste de EE. UU. y usarla en Este de EE. UU.

Problemas conocidos

Azure Firewall Manager presenta los siguientes problemas conocidos:

| Incidencia | Descripción | Mitigación |

|---|---|---|

| División del tráfico | Actualmente no se admite la división del tráfico de PaaS público de Azure ni de Microsoft 365. Como tal, la selección de un proveedor de asociados para V2I o B2I también envía todo el tráfico de PaaS público de Azure y de Microsoft 365 a través del servicio de asociados. | La división del tráfico en el centro de conectividad se está investigando. |

| Las directivas base deben estar en la misma región que la directiva local | Cree todas las directivas locales en la misma región que la directiva de base. Puede seguir aplicando una directiva que se creó en una región de un centro seguro desde otra región. | Investigando |

| Filtrado del tráfico entre centros en implementaciones de centros virtuales protegidos | El filtrado de comunicaciones del centro virtual protegido para el centro virtual protegido se admite con la característica de intención de enrutamiento. | Habilite la intención de enrutamiento en el centro de Virtual WAN estableciendo Inter-hub en Habilitado en Azure Firewall Manager. Consulte la Documentación sobre la intención de enrutamiento para obtener más información sobre esta característica. La única configuración de enrutamiento de Virtual WAN que habilita el filtrado del tráfico entre centros es la intención de enrutamiento. |

| Tráfico de rama a rama con el filtrado de tráfico privado habilitado | El tráfico de rama a rama se puede inspeccionar mediante Azure Firewall en escenarios de centros protegidos si la intención de enrutamiento está habilitada. | Habilite la intención de enrutamiento en el centro de Virtual WAN estableciendo Inter-hub en Habilitado en Azure Firewall Manager. Consulte la Documentación sobre la intención de enrutamiento para obtener más información sobre esta característica. La única configuración de enrutamiento de Virtual WAN que permite a la rama bifurcar el tráfico privado es la intención de enrutamiento. |

| Todos los centros virtuales protegidos que comparten la misma WAN virtual deben estar en el mismo grupo de recursos. | Este comportamiento ya se alinea con los centros WAN virtuales en la actualidad. | Cree varias WAN virtuales para permitir que se creen centros virtuales protegidos en grupos de recursos diferentes. |

| Error en la incorporación en masa de direcciones IP | El firewall del centro de conectividad seguro pasa al estado con errores si se agregan varias direcciones IP públicas. | Agregue incrementos menores de direcciones IP públicas. Por ejemplo, agréguelas de 10 en 10. |

| DDoS Protection no es compatible con los centros virtuales protegidos | DDoS Protection no se integra con las vWAN. | Investigando |

| Los registros de actividad no son totalmente compatibles | La directiva de firewall no admite actualmente registros de actividad. | Investigando |

| Descripción de reglas no totalmente compatibles | La directiva de firewall no muestra la descripción de las reglas en una exportación de ARM. | Investigando |

| Azure Firewall Manager sobrescribe las rutas estáticas y personalizadas, lo que provoca tiempos de inactividad en el centro de conectividad de Virtual WAN. | No debe utilizar Azure Firewall Manager para administrar la configuración en implementaciones configuradas con rutas personalizadas o estáticas. Las actualizaciones de Firewall Manager pueden sobrescribir la configuración de la ruta estática o personalizada. | Si utiliza rutas estáticas o personalizadas, use la página Virtual WAN para administrar la configuración de seguridad y evitar la configuración mediante Azure Firewall Manager. Para más información, consulte Escenario: Azure Firewall: personalizado. |