Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

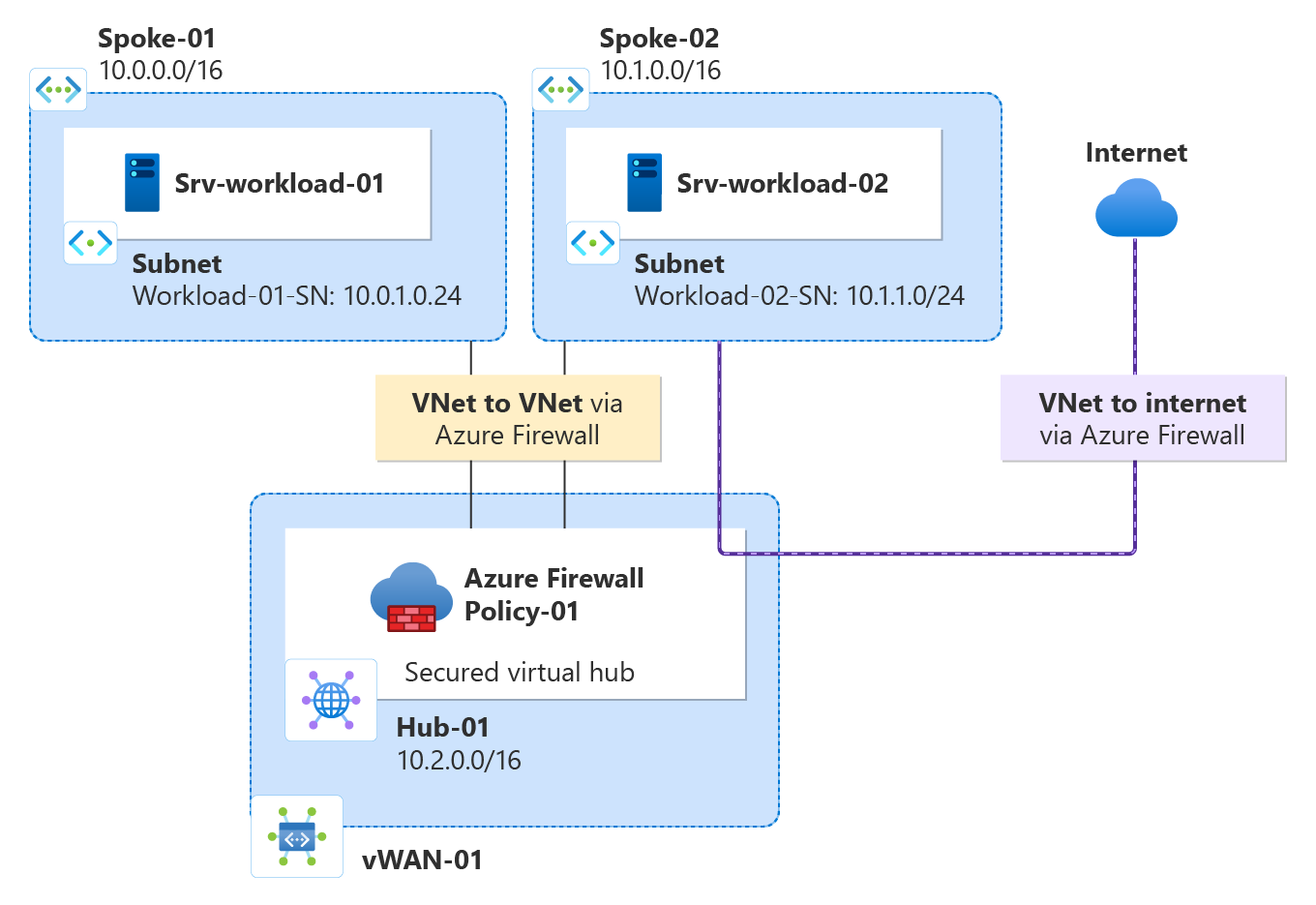

Mediante Azure Firewall Manager puede crear centros virtuales protegidos y así proteger el tráfico en la nube destinado a direcciones IP privadas, PaaS de Azure e Internet. El enrutamiento del tráfico al firewall es automático, por lo que no es necesario crear rutas definidas por el usuario (UDR).

Firewall Manager también admite una arquitectura de red virtual de centro. Para ver una comparación entre los tipos de arquitectura de red virtual de centro y centro virtual protegido, consulte ¿Cuáles son las opciones de arquitectura de Azure Firewall Manager?

En este tutorial, aprenderá a:

- Crear la red virtual de tipo hub-and-spoke

- Crear un centro virtual protegido

- Conexión de las redes virtuales de tipo hub-and-spoke

- Enrutamiento del tráfico al centro

- Implementación de los servidores

- Creación de una directiva de firewall y protección del centro

- Probar el firewall

Importante

El procedimiento de este tutorial usa Azure Firewall Manager para crear un centro protegido de Azure Virtual WAN. Puede usar Firewall Manager para actualizar un centro de conectividad existente, pero no puede configurar Azure Availability Zones para Azure Firewall. También es posible convertir un centro existente en un centro protegido mediante Azure Portal, como se describe en Configuración de Azure Firewall en un centro de Conectividad de Virtual WAN. Pero al igual que Azure Firewall Manager, no se puede configurar Availability Zones. Para actualizar un centro de conectividad existente y especificar Availability Zones para Azure Firewall (recomendado), debe seguir el procedimiento de actualización de Tutorial: Protección del centro virtual mediante Azure PowerShell.

Requisitos previos

Si no tiene una suscripción de Azure, cree una cuenta gratuita antes de empezar.

Creación de una arquitectura en estrella tipo hub-and-spoke

En primer lugar, cree redes virtuales de radio en las que pueda colocar los servidores.

Creación de dos redes virtuales de radio y subredes

Cada una de las dos redes virtuales tiene un servidor de carga de trabajo y se protege con el firewall.

En la página principal de Azure Portal, seleccione Crear un recurso.

Busque Red virtual selecciónela y seleccione Crear.

Cree una red virtual con la siguiente configuración:

Configuración Value Suscripción Seleccione la suscripción Grupo de recursos Seleccione Crear nuevo y escriba fw-manager-rg para el nombre y seleccione Aceptar Nombre de la red virtual Spoke-01 Region Este de EE. UU. Seleccione Siguiente y luego otra vez Siguiente.

En la pestaña Redes , cree subredes con la siguiente configuración:

Configuración Value Agregar espacio de direcciones IPv4: 10.0.0.0/16 (valor predeterminado) Subredes Subred de carga de trabajo Nombre Workload-01-SN Dirección inicial 10.0.1.0/24 Subred bastión Nombre AzureBastionSubnet Dirección inicial 10.0.2.0/26 Seleccione Guardar, Revisar y crear y después seleccione Crear.

Repita este procedimiento para crear otra red virtual similar en el grupo de recursos fw-manager-rg:

| Configuración | Value |

|---|---|

| Nombre | Spoke-02 |

| Espacio de direcciones | 10.1.0.0/16 |

| Nombre de subred | Workload-02-SN |

| Dirección inicial | 10.1.1.0/24 |

Creación del centro virtual protegido

Cree el centro virtual protegido con Firewall Manager.

En la página principal de Azure Portal, seleccione Todos los servicios.

En el cuadro de búsqueda, escriba Firewall Manager y seleccione Firewall Manager.

En la página Firewall Manager, en Implementaciones, seleccione Centros virtuales.

En la página Firewall Manager | Centros virtuales, seleccione Crear un centro virtual protegido.

En la página Crear un centro virtual protegido, escriba la siguiente información:

Configuración Value Suscripción Seleccione la suscripción. Grupo de recursos Seleccione fw-manager-rg Region Este de EE. UU. Nombre del centro virtual protegido Hub-01 Espacio de direcciones del concentrador 10.2.0.0/16 Seleccione Nueva vWAN.

Configuración Value Nuevo nombre de virtual WAN Vwan-01 Tipo Estándar Incluir puerta de enlace de VPN para habilitar asociados de seguridad de confianza Deje desactivada la casilla. Seleccione Siguiente: Azure Firewall.

Acepte el valor predeterminado Azure FirewallHabilitado.

Para el nivel de Azure Firewall, seleccione Estándar.

Seleccione la combinación deseada de Availability Zones.

Importante

Una red Virtual WAN es una colección de centros de conectividad y servicios que están disponibles en el centro de conectividad. Puede implementar tantas Virtual WAN como sea necesario. En un centro de conectividad de Virtual WAN existen varios servicios, como VPN y ExpressRoute, entre otros. Cada uno de estos servicios se implementa automáticamente en Availability Zones excepto Azure Firewall, siempre y cuando esta admita Availability Zones. Para alinearse con la resistencia de Azure Virtual WAN, debe seleccionar todas las zonas de disponibilidad disponibles.

Escriba 1 en el cuadro de texto Especificar el número de direcciones IP públicas o asocie una dirección IP pública existente (versión preliminar) a este firewall.

En Directiva de firewall asegúrese de que Directiva de denegación predeterminada está seleccionada. Puede refinar la configuración más adelante en este artículo.

Seleccione Siguiente: Proveedores de seguridad asociados.

Acepte el valor predeterminado Asociados de seguridad de confianzaDeshabilitado y seleccione Siguiente: Revisar y crear.

Seleccione Crear.

Nota:

Puede tardar hasta 30 minutos en crear un centro virtual protegido.

Puede encontrar la dirección IP pública del firewall una vez completada la implementación.

- Abra Firewall Manager.

- Seleccione Concentradores virtuales.

- Seleccione hub-01.

- Seleccione AzureFirewall_Hub-01.

- Anote la dirección IP pública para usarla más tarde.

Conexión de las redes virtuales de tipo hub-and-spoke

Ahora, podrá emparejar las redes virtuales de tipo hub-and-spoke.

Seleccione el grupo de recursos fw-manager.rg y, después, seleccione la WAN virtual Vwan-01.

En Conectividad, seleccione Conexiones de red virtual.

Configuración Value Nombre de conexión hub-spoke-01 Concentradores Hub-01 Grupo de recursos fw-manager-rg Red virtual Spoke-01 Seleccione Crear.

Repita los pasos anteriores para conectar la red virtual de Spoke-02 con la siguiente configuración:

Configuración Value Nombre de conexión hub-spoke-02 Concentradores Hub-01 Grupo de recursos fw-manager-rg Red virtual Spoke-02

Implementación de los servidores

En Azure Portal, seleccione Crear un recurso.

Busque Ubuntu Server 22.04 LTS y selecciónelo.

Seleccione Crear>máquina virtual.

Especifique estos valores para la máquina virtual:

Configuración Value Grupo de recursos fw-manager-rg Nombre de la máquina virtual Srv-workload-01 Region (EE. UU.) Este de EE. UU. Imagen Ubuntu Server 22.04 LTS: x64 Gen2 Tipo de autenticación Clave pública SSH Nombre de usuario azureuser Origen de la clave pública SSH Generar par de claves nuevo Nombre del par de claves srv-workload-01_key En Reglas de puerto de entrada, para Puertos de entrada públicos, seleccione Ninguno.

Acepte los restantes valores predeterminados y seleccione Siguiente: Discos.

Acepte los valores predeterminados del disco y seleccione Siguiente: Redes.

Seleccione Spoke-01 para la red virtual y seleccione Workload-01-SN para la subred.

En IP pública, seleccione Ninguno.

Acepte los restantes valores predeterminados y seleccione Siguiente: Administración.

Seleccione Next: Monitoring (Siguiente: Supervisión).

Seleccione Deshabilitar para deshabilitar los diagnósticos de arranque.

Acepte los restantes valores predeterminados y seleccione Revisar y crear.

Revise la configuración en la página de resumen y seleccione Crear.

Cuando se le solicite, descargue y guarde el archivo de clave privada (por ejemplo, srv-workload-01_key.pem).

Use la información de la tabla siguiente para configurar otra máquina virtual llamada Srv-Workload-02. El resto de la configuración es el mismo que la máquina virtual Srv-workload-01 , pero usa un nombre de par de claves diferente, como srv-workload-02_key.

| Configuración | Value |

|---|---|

| Red virtual | Spoke-02 |

| Subnet | Workload-02-SN |

Una vez implementados los servidores, seleccione un recurso de servidor y en Redes tenga en cuenta la dirección IP privada de cada servidor.

Instalación de Nginx en los servidores

Una vez implementadas las máquinas virtuales, instale Nginx en ambos servidores para comprobar la conectividad web más adelante.

En Azure Portal, vaya a la máquina virtual Srv-workload-01 .

Seleccione Ejecutar comando>RunShellScript.

Ejecute el siguiente comando:

sudo apt-get update && sudo apt-get install -y nginx && echo '<h1>Srv-workload-01</h1>' | sudo tee /var/www/html/index.htmlRepita los mismos pasos para Srv-workload-02 y reemplace el nombre de host en el comando echo:

sudo apt-get update && sudo apt-get install -y nginx && echo '<h1>Srv-workload-02</h1>' | sudo tee /var/www/html/index.html

Implementación de Azure Bastion

Implemente Azure Bastion en la red virtual Spoke-01 para conectarse de forma segura a las máquinas virtuales.

En Azure Portal, busque Bastions y selecciónelo.

Seleccione Crear.

Configure Bastion con los valores siguientes:

Configuración Value Suscripción Seleccione la suscripción Grupo de recursos fw-manager-rg Nombre Bastión-01 Region Este de EE. UU. Nivel Desarrollador Red virtual Spoke-01 Subnet AzureBastionSubnet (10.0.2.0/26) Seleccione Revisar y crear y, luego, Crear.

Nota:

La implementación de Azure Bastion puede tardar aproximadamente 10 minutos en completarse.

Creación de una directiva de firewall y protección del centro

Una directiva de firewall define colecciones de reglas para dirigir el tráfico en uno o varios centros virtuales protegidos. Cree la directiva de firewall y, a continuación, proteja el centro.

En Firewall Manager, seleccione Directivas de Azure Firewall.

Seleccione Crear una directiva de Azure Firewall.

En Grupo de recursos, seleccione fw-manager-rg.

En Detalles de la directiva, como Nombre escriba Policy-01 y como Región seleccione Este de EE. UU.

Como nivel de directiva, seleccione Estándar.

Seleccione Siguiente: Configuración DNS.

Seleccione Siguiente: Inspección de TLS.

Seleccione Siguiente: Reglas.

En la pestaña Reglas, seleccione Agregar una colección de reglas.

En la página Agregar una colección de reglas, escriba la siguiente información.

Configuración Value Nombre App-RC-01 Tipo de colección de reglas Aplicación Prioridad 100 Acción de colección de reglas Permitir Nombre de la regla Allow-msft Tipo de origen Dirección IP Fuente * Protocolo http,https Tipo de destino FQDN Destination *.microsoft.com Seleccione Agregar.

Agregue una regla de red para permitir el tráfico SSH y HTTP entre las redes virtuales de radio.

Seleccione Agregar una colección de reglas y escriba la siguiente información.

Configuración Value Nombre Acceso a la red virtual Tipo de colección de reglas Red Prioridad 100 Acción de colección de reglas Permitir Nombre de la regla Allow-SSH-HTTP Tipo de origen Dirección IP Fuente 10.0.0.0/16,10.1.0.0/16 Protocolo TCP Puertos de destino 22,80 Tipo de destino Dirección IP Destination 10.0.0.0/16,10.1.0.0/16 Seleccione Agregar y luego seleccione Siguiente: IDPS.

En la página IDPS, seleccione Next: Threat Intelligence (Siguiente: Inteligencia sobre amenazas).

En la página Inteligencia sobre amenazas, acepte los valores predeterminados y seleccione Revisar y crear:

Revise para confirmar la selección y, luego, seleccione Crear.

Asociación de directiva

Asocie la directiva de firewall con el concentrador.

- En Firewall Manager, seleccione Directivas de Azure Firewall.

- Active la casilla de Policy-01.

- Seleccione Administrar asociaciones, Asociar centros.

- Seleccione hub-01.

- Seleccione Agregar.

Enrutamiento del tráfico al centro

Ahora debe asegurarse de que el tráfico de red se enruta a través del firewall.

En Firewall Manager, seleccione Concentradores virtuales.

Seleccione Hub-01.

En Ajustes, seleccione Configuración de seguridad.

En Tráfico de Internet, seleccione Azure Firewall.

En Private traffic (Tráfico privado), seleccione Send via Azure Firewall (Enviar a través de Azure Firewall).

Nota:

Si usa intervalos de direcciones IP públicas para redes privadas en una red virtual o una rama local, debe especificar explícitamente estos prefijos de dirección IP. Seleccione la sección Prefijos de tráfico privado y, a continuación, agréguelos junto con los prefijos de dirección RFC1918.

En Inter-hub, seleccione Habilitado para habilitar la característica de intención de enrutamiento de Virtual WAN. La intención de enrutamiento es el mecanismo mediante el que puede configurar Virtual WAN para enrutar el tráfico de rama a rama (local a local) a través de Azure Firewall implementado en el centro de Virtual WAN. Para obtener más información sobre los requisitos previos y las consideraciones asociadas a la característica de intención de enrutamiento, consulte la documentación sobre la intención de enrutamiento.

Seleccione Guardar.

En el cuadro de diálogo de Advertencia, seleccione Aceptar.

Seleccione Aceptar en el cuadro de diálogo Migrar para usar el centro de conectividad.

Nota:

Se tarda unos minutos en actualizar las tablas de rutas.

Compruebe que las dos conexiones muestran que Azure Firewall protege el tráfico de Internet y el privado.

Probar el firewall

Para probar las reglas de firewall, use Azure Bastion para conectarse a Srv-Workload-01 y comprobar que las reglas de aplicación y red funcionan.

Prueba de la regla de aplicación

Ahora, pruebe las reglas de firewall para confirmar que funcionan según lo previsto.

En Azure Portal, vaya a la máquina virtual Srv-workload-01 .

Seleccione Conectar>a través de Bastion.

Proporcione el nombre de usuario azureuser y cargue el archivo de clave

.pemprivada que descargó al crear la máquina virtual.Seleccione Conectar para abrir una sesión SSH.

En la sesión SSH, ejecute el siguiente comando para probar el acceso a Microsoft:

curl https://www.microsoft.comDebería ver el contenido HTML devuelto, confirmando que se permite el acceso.

Prueba del acceso a Google (que debe bloquearse):

curl https://www.google.comLa solicitud debe tener tiempo de espera o producir un error, lo que muestra que el firewall está bloqueando este sitio.

Con ello, ha comprobado que la regla de aplicación de firewall funciona:

- Puede navegar al FQDN permitido pero no a ningún otro.

Prueba de la regla de red

Ahora pruebe la regla de red mediante la conexión desde Srv-Workload-01 a Srv-Workload-02 mediante HTTP.

Pruebe la conectividad HTTP con el servidor web Nginx en Srv-Workload-02:

curl http://<Srv-Workload-02-private-IP>Deberías ver el estado devuelto por el servidor web.

Limpieza de recursos

Cuando haya terminado de probar los recursos de firewall, elimine el grupo de recursos fw-manager-rg para eliminar todos los recursos relacionados con el firewall.