Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Puede configurar un servidor DNS personalizado y habilitar el proxy DNS para Azure Firewall. Configure estas opciones al implementar el firewall o posteriormente desde la página Configuración DNS. De forma predeterminada, Azure Firewall usa Azure DNS y el proxy DNS está deshabilitado.

Servidores DNS

Un servidor DNS mantiene y resuelve los nombres de dominio en direcciones IP. De forma predeterminada, Azure Firewall usa Azure DNS para la resolución de nombres. La configuración de servidor DNS le permite configurar sus propios servidores DNS para la resolución de nombres de Azure Firewall. Puede configurar un único servidor o varios servidores. Si configura varios servidores DNS, el servidor que se usa se elige aleatoriamente. Puede configurar un máximo de 15 servidores DNS en un DNS personalizado.

Nota:

En el caso de instancias de Azure Firewall administradas mediante Azure Firewall Manager, la configuración de DNS se establece en la directiva de Azure Firewall asociada.

Configuración de servidores DNS personalizados

- En Configuración de Azure Firewall, seleccione Configuración DNS.

- En Servidores DNS, puede escribir o agregar servidores DNS existentes que se hayan especificado previamente en la red virtual.

- Seleccione Aplicar.

El firewall dirige ahora el tráfico DNS a los servidores DNS especificados para la resolución de nombres.

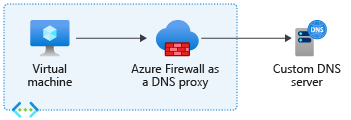

Proxy DNS

Puede configurar Azure Firewall para que actúe como proxy DNS. Un proxy DNS es un intermediario para las solicitudes DNS de las máquinas virtuales cliente a un servidor DNS.

Si desea habilitar el filtrado de FQDN (nombre de dominio completo) en las reglas de red, habilite el proxy DNS y actualice la configuración de la máquina virtual para usar el firewall como proxy DNS.

Si habilita el filtrado de FQDN en reglas de red, pero no configura máquinas virtuales cliente para que usen Azure Firewall como proxy DNS, las solicitudes DNS de estos clientes pueden resolverse en momentos diferentes o devolver resultados diferentes a los vistos por Azure Firewall. Para garantizar la resolución DNS coherente y el filtrado de FQDN, configure las máquinas virtuales cliente para que usen Azure Firewall como proxy DNS. Esta configuración garantiza que todas las solicitudes DNS pasen por el firewall, lo que impide incoherencias.

Hay dos tipos de función de almacenamiento en caché que se producen cuando Azure Firewall es un proxy DNS:

Caché positiva: la resolución de DNS se realiza correctamente. El firewall almacena en la caché estas respuestas según el TTL (período de vida) de la respuesta hasta un máximo de 1 hora.

Caché negativa: la resolución de DNS no obtiene respuesta ni resolución. El firewall almacena en la caché estas respuestas según el TTL de la respuesta hasta un máximo de 30 minutos.

El proxy DNS almacena todas las direcciones IP resueltas de FQDN en reglas de red. Como procedimiento recomendado, use FQDN que se resuelvan en una dirección IP.

Herencia de directivas

La configuración de DNS de directivas aplicada a un firewall independiente invalida la configuración de DNS de ese firewall. Una directiva secundaria hereda toda la configuración de DNS de la directiva principal, pero puede invalidar esta.

Por ejemplo, para usar nombres de dominio completos en la regla de red, se debe habilitar el proxy DNS. Pero si una directiva primaria no tiene habilitado el proxy DNS, la directiva secundaria no admite FQDN en reglas de red a menos que invalide localmente esta configuración.

Configuración de proxy DNS

La configuración del proxy DNS requiere tres pasos:

- Habilite el proxy DNS en la configuración DNS de Azure Firewall.

- Opcionalmente, configure el servidor DNS personalizado o use el valor predeterminado proporcionado.

- Configure la dirección IP privada de Azure Firewall como una dirección DNS personalizada en la configuración del servidor DNS de la red virtual para dirigir el tráfico DNS a Azure Firewall.

Nota:

Si usa un servidor DNS personalizado, seleccione una dirección IP de la red virtual que no forme parte de la subred de Azure Firewall.

Para configurar el proxy DNS, debe configurar los servidores DNS de la red virtual para que usen la dirección IP privada del firewall. Luego, habilite el proxy DNS en la configuración DNS de Azure Firewall.

Configuración de los servidores DNS de la red virtual

- Seleccione la red virtual a la que se enrutará el tráfico DNS mediante la instancia de Azure Firewall.

- En Configuración, seleccione Servidores DNS.

- En Servidores DNS, seleccione Personalizado.

- Escriba la dirección IP privada del firewall.

- Seleccione Guardar.

- Reinicie las máquinas virtuales conectadas a la red virtual para que se les asigne la nueva configuración del servidor DNS. Hasta que se reinicien, las máquinas virtuales seguirán usando la configuración de DNS que consideran actual.

Habilitación del proxy DNS

- Seleccione la instancia de Azure Firewall.

- En Configuración, seleccione Configuración DNS.

- De manera predeterminada, el proxy DNS está deshabilitado. Cuando este parámetro está habilitao, el firewall escucha en el puerto 53 y reenvía las solicitudes DNS a los servidores DNS configurados.

- Revise la configuración de los servidores DNS para asegurarse de que la configuración sea adecuada para su entorno.

- Seleccione Guardar.

Conmutación por error de alta disponibilidad

El proxy DNS tiene un mecanismo de conmutación por error que deja de usar un servidor en mal estado que se haya detectado y usa otro servidor DNS que esté disponible.

Si todos los servidores DNS no están disponibles, no hay ninguna reserva para otro servidor DNS.

Comprobaciones de estado

El proxy DNS realiza bucles de comprobación de estado de cinco segundos, siempre y cuando los servidores ascendentes se informen como incorrectos. Las comprobaciones de estado son una consulta de DNS recursiva al servidor de nombres raíz. Una vez que un servidor ascendente se considere correcto, el firewall detiene las comprobaciones de estado hasta el siguiente error. Cuando un proxy correcto devuelve un error, el firewall selecciona otro servidor DNS en la lista.

Azure Firewall con zonas DNS privadas de Azure

Azure Firewall admite la integración con zonas DNS privadas de Azure, lo que le permite resolver nombres de dominio privados. Al asociar una zona DNS privada a la red virtual donde se implementa Azure Firewall, el firewall puede resolver los nombres definidos en esa zona.

Importante

Evite crear registros DNS en zonas DNS privadas que invaliden los dominios predeterminados propiedad de Microsoft. La invalidación de estos dominios puede impedir que Azure Firewall resuelva puntos de conexión críticos, lo que puede interrumpir el tráfico de administración y provocar que se produzcan errores en las características como el registro, la supervisión y las actualizaciones.

A continuación se muestra una lista no exhaustiva de dominios propiedad de Microsoft que no deben invalidarse, ya que el tráfico de administración de Azure Firewall podría requerir acceso a ellos:

azclient.msazure.comcloudapp.netcore.windows.netlogin.microsoftonline.commicrosoft.commsidentity.comtrafficmanager.netvault.azure.netwindows.netmanagement.azure.comtable.core.windows.netstore.core.windows.netazure-api.netmicrosoftmetrics.comtime.windows.comservicebus.windows.netblob.storage.azure.netblob.core.windows.netarm-msedge.netcloudapp.azure.commonitoring.core.windows.net

Por ejemplo, el tráfico de administración de Azure Firewall requiere acceso a las cuentas de almacenamiento mediante el dominio blob.core.windows.net. Si crea una zona DNS privada para *.blob.core.windows.net y la asocia a la red virtual del firewall, invalida la resolución DNS predeterminada e interrumpe las operaciones de firewall esenciales. Para evitar este problema, no invalide el dominio predeterminado. En su lugar, cree una zona DNS privada para un subdominio único, como *.<unique-domain-name>.blob.core.windows.net.

Como alternativa, para evitar que las zonas DNS privadas afecten a Azure Firewall, implemente los servicios que requieren zonas DNS privadas en una red virtual independiente. De este modo, las zonas DNS privadas solo están asociadas a la red virtual de servicio y no afectan a la resolución de DNS para Azure Firewall.