Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

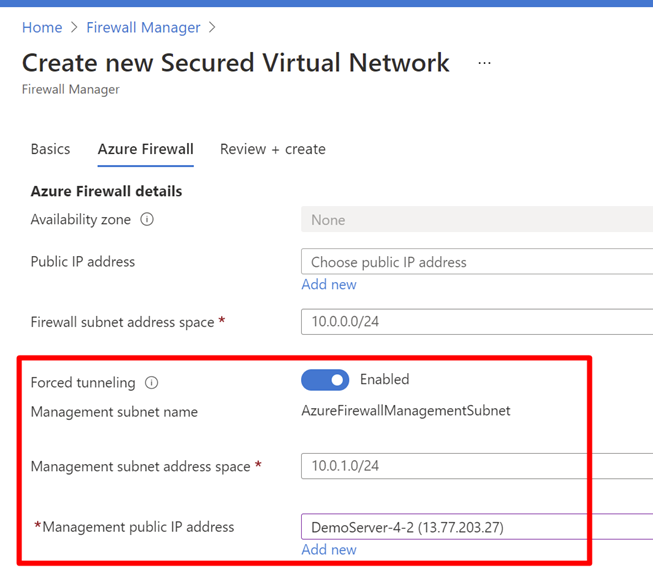

Al configurar una nueva instancia de Azure Firewall, puede enrutar todo el tráfico vinculado a Internet a un próximo salto designado, en lugar de ir directamente a Internet. Por ejemplo, es posible que tenga una ruta predeterminada anunciada por medio de BGP o mediante Rutas definidas por el usuario (UDR) a fin de forzar el tráfico a un firewall perimetral local u otra aplicación virtual de red (NVA) para procesar el tráfico de red antes de que pase a Internet. Para admitir esta configuración, debe crear una instancia de Azure Firewall con la NIC de administración de firewall habilitada.

Es posible que prefiera no exponer una dirección IP pública directamente en Internet. En este caso, puede implementar Azure Firewall con la NIC de administración habilitada sin una dirección IP pública. Cuando la NIC de administración está habilitada, crea una interfaz de administración con una dirección IP pública que usa Azure Firewall para sus operaciones. La dirección IP pública es usada exclusivamente por la plataforma Azure y no puede ser usada para ningún otro propósito. La red de ruta de acceso de datos de inquilino se puede configurar sin una dirección IP pública y el tráfico de Internet se puede tunelizar de manera forzada a otro firewall o bloquearse.

Azure Firewall proporciona SNAT automática para todo el tráfico saliente a las IP públicas. Azure Firewall no aplica SNAT cuando la dirección IP de destino es un intervalo de direcciones IP privadas, de acuerdo con la normativa RFC 1918 de IANA. Esta lógica funciona perfectamente cuando se proporciona la salida directamente a Internet. Sin embargo, con la tunelización forzada configurada, al tráfico enlazado a Internet se le podría aplicar SNAT a una de las direcciones IP privadas del firewall en AzureFirewallSubnet. Esto oculta la dirección de origen del firewall local. Para configurar Azure Firewall en no aplicar SNAT independientemente de la dirección IP de destino, agregue 0.0.0.0/0 como intervalo de direcciones IP privadas. Con esta configuración, Azure Firewall nunca puede sacar el tráfico directamente a Internet. Para más información, consulte Aplicación de SNAT por parte de Azure Firewall a intervalos de direcciones IP privadas.

Azure Firewall también admite la tunelización dividida, que es la capacidad de enrutar el tráfico de forma selectiva. Por ejemplo, puede configurar Azure Firewall para dirigir todo el tráfico a la red local mientras enruta el tráfico a Internet para la activación de KMS, lo que garantiza que el servidor KMS está activado. Puede hacerlo mediante tablas de rutas en AzureFirewallSubnet. Para obtener más información, consulte Configuración de Azure Firewall en modo de tunelización forzada: Centro de comunidad Microsoft.

Importante

Si implementa Azure Firewall dentro de un centro de Virtual WAN (centro virtual protegido), no se admite actualmente la ruta predeterminada a través de Express Route o VPN Gateway. Se está investigando una solución.

Importante

DNAT no es compatible con la tunelización forzada habilitada. Los firewalls implementados con la tunelización forzada habilitada no admiten el acceso entrante desde Internet debido al enrutamiento asimétrico. Sin embargo, los firewalls con una NIC de administración siguen siendo compatibles con DNAT.

Configuración de la tunelización forzada

Cuando la NIC de administración de firewalls está habilitada, AzureFirewallSubnet puede incluir rutas a cualquier firewall local o NVA para procesar el tráfico antes de pasarlo a Internet. También puede publicar estas rutas mediante BGP en AzureFirewallSubnet si está habilitada la opción Propagate gateway routes (Propagar rutas de puerta de enlace) en la subred.

Por ejemplo, puede crear una ruta predeterminada en AzureFirewallSubnet con la puerta de enlace de VPN como siguiente salto para llegar al dispositivo local. O bien, puede habilitar la Propagate gateway routes (Propagar rutas de puerta de enlace) para obtener las rutas adecuadas a la red local.

Si ha configurado la tunelización forzada, al tráfico vinculado a Internet se le aplica SNAT para una de las direcciones IP privadas del firewall en AzureFirewallSubnet, ocultando el origen del firewall local.

Si su organización usa un intervalo de direcciones IP públicas para las redes privadas, Azure Firewall aplicará SNAT al tráfico para una de las direcciones IP privadas de firewall en AzureFirewallSubnet. Sin embargo, puede configurar Azure Firewall de modo que no aplique SNAT al intervalo de direcciones IP públicas. Para más información, consulte Aplicación de SNAT por parte de Azure Firewall a intervalos de direcciones IP privadas.