Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

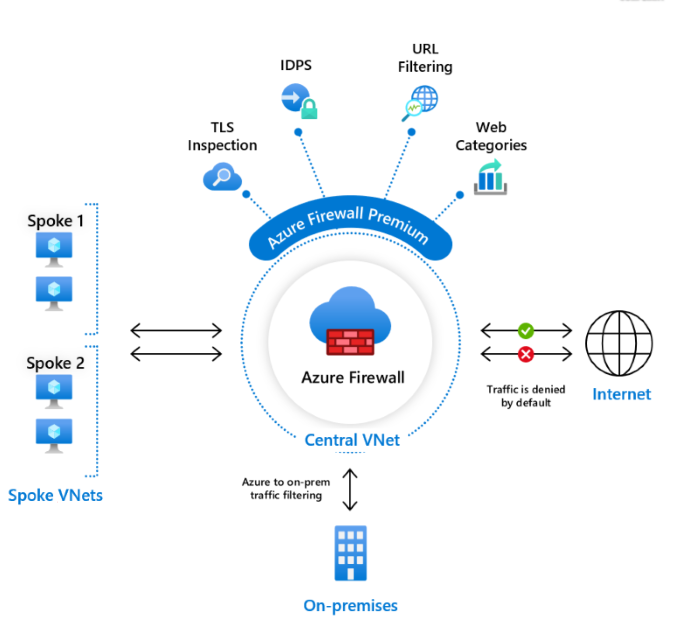

Azure Firewall Premium ofrece protección contra amenazas avanzada adecuada para entornos altamente confidenciales y regulados, como los sectores de pago y atención sanitaria.

En esta guía se proporciona información detallada sobre la implementación de las características de Azure Firewall Premium. Para obtener una comparación de alto nivel de todas las características de Azure Firewall entre SKU, consulte Características de Azure Firewall por SKU.

Las organizaciones pueden aprovechar las características de SKU Premium, como IDPS y la inspección de TLS, para evitar que el malware y los virus se propaguen entre redes. Para satisfacer las mayores demandas de rendimiento de estas características, Azure Firewall Premium usa una SKU de máquina virtual más eficaz. De forma similar a la SKU estándar, la SKU Premium puede escalar verticalmente hasta 100 Gbps e integrarse con zonas de disponibilidad para admitir un Acuerdo de Nivel de Servicio de 99,99%. La SKU Premium cumple los requisitos de seguridad de datos del sector de tarjetas de pago (PCI DSS).

Azure Firewall Premium incluye las siguientes características avanzadas:

- Inspección de TLS: descifra el tráfico saliente, lo procesa y, a continuación, vuelve a cifrarlo y lo envía al destino.

- IDPS: supervisa las actividades de red para actividades malintencionadas, registra información, la notifica y, opcionalmente, la bloquea.

- Filtrado de direcciones URL: amplía el filtrado de FQDN para tener en cuenta toda la dirección URL, incluida cualquier ruta de acceso adicional.

- Categorías web: permite o deniega el acceso de los usuarios a categorías de sitios web, como juegos de azar o redes sociales.

Para obtener una comparación completa de características en todas las SKU de Azure Firewall, consulte Características de Azure Firewall por SKU.

La inspección de TLS

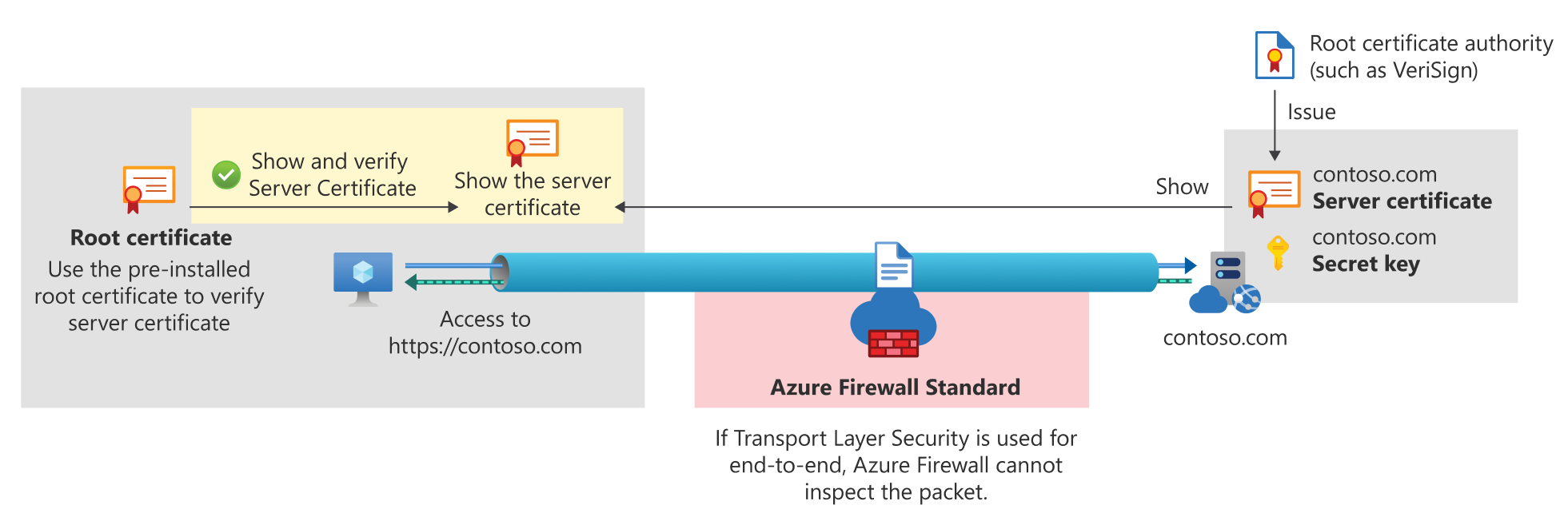

El protocolo TLS (Seguridad de la capa de transporte) proporciona criptografía para privacidad, integridad y autenticidad mediante certificados entre las aplicaciones de comunicación. Cifra el tráfico HTTP, que puede ocultar la actividad ilegal del usuario y el tráfico malintencionado.

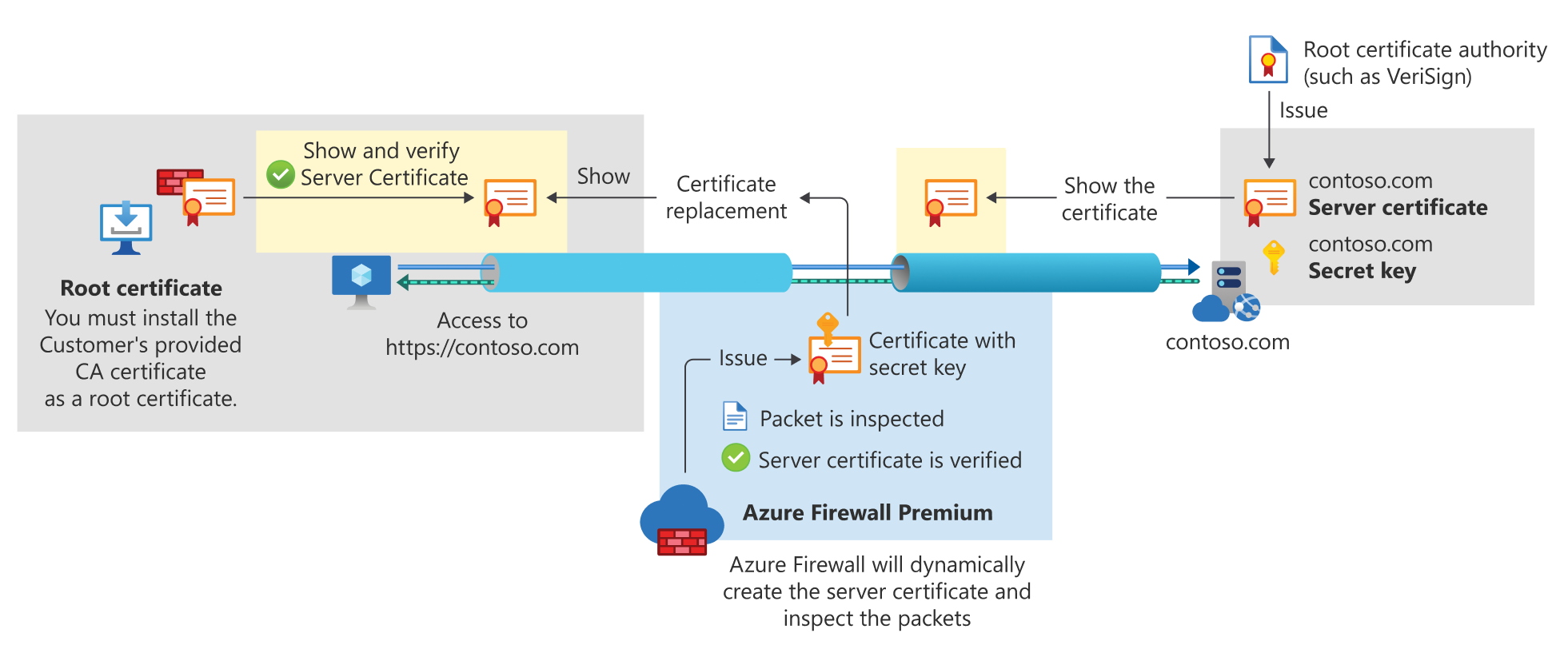

Sin la inspección de TLS, Azure Firewall no puede ver los datos dentro del túnel TLS cifrado, lo que limita sus funcionalidades de protección. Sin embargo, Azure Firewall Premium finaliza e inspecciona las conexiones TLS para detectar, alertar y mitigar la actividad malintencionada en HTTPS. Crea dos conexiones TLS: una con el servidor web y otra con el cliente. Con un certificado de ENTIDAD de certificación proporcionado por el cliente, genera un certificado sobre la marcha para reemplazar el certificado de servidor web y lo comparte con el cliente para establecer la conexión TLS.

Azure Firewall sin inspección de TLS:

Azure Firewall con inspección de TLS:

Los siguientes casos de uso son compatibles con Azure Firewall:

- Inspección de TLS saliente: protege contra el tráfico malintencionado enviado desde un cliente interno hospedado en Azure a Internet.

- East-West inspección de TLS: protege las cargas de trabajo de Azure frente al posible tráfico malintencionado enviado dentro de Azure, incluido el tráfico hacia o desde una red local.

El siguiente caso de uso es compatible con Azure Web Application Firewall en Azure Application Gateway:

- Inspección de TLS entrante: protege los servidores internos o las aplicaciones hospedadas en Azure frente a solicitudes malintencionadas que llegan desde Internet o desde una red externa. Application Gateway proporciona cifrado de un extremo a otro.

Para obtener información relacionada, consulte:

Sugerencia

TLS 1.0 y 1.1 están en desuso y no tendrán soporte técnico. Se ha encontrado que estas versiones son vulnerables. Aunque siguen funcionando con compatibilidad con versiones anteriores, no se recomienda. Migre a la versión TLS 1.2 lo antes posible.

Para más información sobre los requisitos de los certificados de la entidad de certificación intermedia de Azure Firewall Premium, consulte Certificados de Azure Firewall Premium.

Para más información sobre la inspección de TLS, consulte Creación de una prueba de concepto para la inspección de TLS en Azure Firewall.

IDPS

Un sistema de detección y prevención de intrusiones de red (IDPS) supervisa la red para detectar actividades malintencionadas, registrar información, informes y, opcionalmente, bloquearla.

Azure Firewall Premium ofrece IDPS basado en firmas para detectar rápidamente ataques mediante la identificación de patrones específicos, como secuencias de bytes en el tráfico de red o secuencias de instrucciones malintencionadas conocidas usadas por malware. Estas firmas IDPS se aplican tanto al tráfico de la aplicación como al de nivel de red (capas 3-7). Se administran completamente y se actualizan continuamente. IDPS se puede aplicar al tráfico entrante, de radio a radio (East-West) y al tráfico saliente, incluido el tráfico hacia o desde una red local. Puede configurar los intervalos de direcciones IP privadas de IDPS mediante la característica Intervalos IP privados. Para obtener más información, consulte Intervalos IP privados de IDPS.

Las firmas y los conjuntos de reglas de Azure Firewall incluyen:

- Céntrese en identificar malware real, comandos y control, kits de vulnerabilidades de seguridad y actividades malintencionadas perdidas por métodos tradicionales.

- Más de 67 000 reglas en más de 50 categorías, incluidos el comando y el control de malware, phishing, troyanos, botnets, eventos informativos, vulnerabilidades, vulnerabilidades, protocolos de red SCADA y actividad del kit de vulnerabilidades.

- De 20 a 40 nuevas reglas publicadas diariamente.

- Baja tasa de falsos positivos mediante técnicas avanzadas de detección de malware, como el bucle de comentarios de red del sensor global.

IDPS detecta ataques en todos los puertos y protocolos para el tráfico no cifrado. Para la inspección del tráfico HTTPS, Azure Firewall puede usar su funcionalidad de inspección de TLS para descifrar el tráfico y detectar mejor actividades malintencionadas.

Nota:

Para obtener instrucciones sobre cómo invalidar los modos de firma y las limitaciones importantes para evitar caídas silenciosas, consulte Invalidar el comportamiento y las limitaciones.

La lista de omisión de IDPS permite excluir direcciones IP, intervalos y subredes específicos del filtrado. Tenga en cuenta que la lista de omisión no está pensada para mejorar el rendimiento del rendimiento, ya que el rendimiento del firewall todavía está sujeto a su caso de uso. Para más información, consulte Rendimiento de Azure Firewall.

Intervalos IP privados de IDPS

En IDPS Premium de Azure Firewall, los intervalos de direcciones IP privadas se usan para determinar si el tráfico es entrante, saliente o interno (East-West). Cada firma se aplica a direcciones de tráfico específicas, como se indica en la tabla de reglas de firma. De manera predeterminada, solo los intervalos definidos por IANA RFC 1918 se consideran direcciones IP privadas. El tráfico entre intervalos de direcciones IP privadas se considera interno. Puede editar, quitar o agregar fácilmente intervalos de direcciones IP privadas según sea necesario.

Reglas de firma de IDPS

Las reglas de firma de IDPS le permiten:

- Personalice las firmas cambiando su modo a Deshabilitado, Alerta o Alerta y Denegación. Puede personalizar hasta 10 000 reglas IDPS.

- Por ejemplo, si se bloquea una solicitud legítima debido a una firma errónea, puede deshabilitar esa firma mediante su identificador de los registros de reglas de red para resolver el problema de falsos positivos.

- Ajuste de las firmas que generan alertas excesivas de prioridad baja para mejorar la visibilidad de las alertas de alta prioridad.

- Vea las más de 67 000 firmas.

- Use la búsqueda inteligente para buscar firmas por atributos, como CVE-ID.

Las reglas de firma de IDPS tienen las siguientes propiedades:

| Columna | Descripción |

|---|---|

| Id. de firma | Identificador interno de cada firma, que también se muestra en los registros de reglas de red de Azure Firewall. |

| Modo | Indica si la firma está activa y si el firewall quita o alerta sobre el tráfico coincidente. Modos: - Deshabilitado: la firma no está habilitada. - Alerta: alertas sobre el tráfico sospechoso. - Alerta y denegación: alertas y bloquea el tráfico sospechoso. Algunas firmas son "Solo alerta" de forma predeterminada, pero se pueden personalizar como "Alerta y denegación". El modo de firma viene determinado por: 1. Modo de directiva: derivado del modo IDPS de la directiva. 2. Directiva primaria: derivada del modo IDPS de la directiva primaria. 3. Invalidado – Personalizado por el usuario. 4. Sistema : se establece en "Solo alerta" por el sistema debido a su categoría, pero se puede invalidar. Las alertas de IDPS están disponibles en el portal a través de la consulta de registro de reglas de red. |

| severity | Indica la probabilidad de que la firma sea un ataque real: - Baja (prioridad 3): probabilidad baja, eventos informativos. - Medio (prioridad 2): sospechoso, requiere investigación. - Alto (prioridad 1): ataque grave, alta probabilidad. |

| Dirección | Dirección del tráfico para la que se aplica la firma: - Entrante: desde Internet hasta el intervalo IP privado. - Saliente: desde el intervalo IP privado hasta Internet. - Interno: dentro del intervalo IP privado. - Interno o entrante: desde el intervalo IP privado o Internet hasta el intervalo IP privado. - Interna o saliente: desde el intervalo IP privado hasta el intervalo IP privado o Internet. - Any: Se aplica a cualquier dirección de tráfico. |

| Grupo | Nombre de grupo al que pertenece la firma. |

| Descripción | Incluye: - Nombre de categoría: categoría de la firma. - Descripción de alto nivel. - CVE-ID (opcional): CVE asociado. |

| Protocolo | Protocolo asociado a la firma. |

| Puertos de origen y destino | Puertos asociados a la firma. |

| Última actualización | Fecha en que se introdujo o modificó por última vez la firma. |

Para obtener más información sobre IDPS, consulte Prueba de Azure Firewall IDPS.

Filtrado para direcciones URL

El filtrado de direcciones URL amplía la funcionalidad de filtrado de FQDN de Azure Firewall para tener en cuenta toda la dirección URL, como www.contoso.com/a/c en lugar de simplemente www.contoso.com.

El filtrado de direcciones URL se puede aplicar al tráfico HTTP y HTTPS. Al inspeccionar el tráfico HTTPS, Azure Firewall Premium usa su funcionalidad de inspección de TLS para descifrar el tráfico, extraer la dirección URL de destino y validar si se permite el acceso. La inspección de TLS debe estar habilitada en el nivel de regla de aplicación. Una vez habilitada, las direcciones URL se pueden usar para filtrar el tráfico HTTPS.

Categorías web

Las categorías web permiten a los administradores permitir o denegar el acceso de los usuarios a categorías específicas de sitios web, como juegos de azar o redes sociales. Aunque esta característica está disponible en Azure Firewall Estándar y Premium, la SKU Premium ofrece un control más pormenorizado mediante la coincidencia de categorías basadas en la dirección URL completa para el tráfico HTTP y HTTPS.

Azure Firewall las categorías web Premium solo están disponibles en las directivas de firewall. Asegúrese de que la SKU de directiva coincide con la SKU de la instancia de firewall. Por ejemplo, una instancia de Firewall Premium requiere una directiva de Firewall Premium.

Por ejemplo, si Azure Firewall intercepta una solicitud HTTPS para www.google.com/news:

- Firewall Standard examina solo el FQDN, categorizando

www.google.comcomo motor de búsqueda. - Firewall Premium examina la dirección URL completa, clasificando

www.google.com/newscomo Noticias.

Las categorías se organizan por gravedad en Responsabilidad, Ancho de banda alto, Uso empresarial, Pérdida de productividad, Surf general y Sin categoría. Para obtener descripciones detalladas, consulte Categorías web de Azure Firewall.

Registro de categorías web

El tráfico filtrado por categorías web se registra en los registros de aplicación. El campo Categorías web solo aparece si se configura explícitamente en las reglas de aplicación de directiva de firewall. Por ejemplo, si ninguna regla deniega explícitamente los motores de búsqueda y un usuario solicita www.bing.com, solo se muestra un mensaje de denegación predeterminado.

Excepciones de las categorías

Puede crear excepciones en las reglas de categoría web configurando colecciones de reglas de denegación o permiso independientes con mayor prioridad. Por ejemplo, permitir www.linkedin.com con prioridad 100 y denegar redes sociales con prioridad 200 para crear una excepción para la categoría Redes sociales .

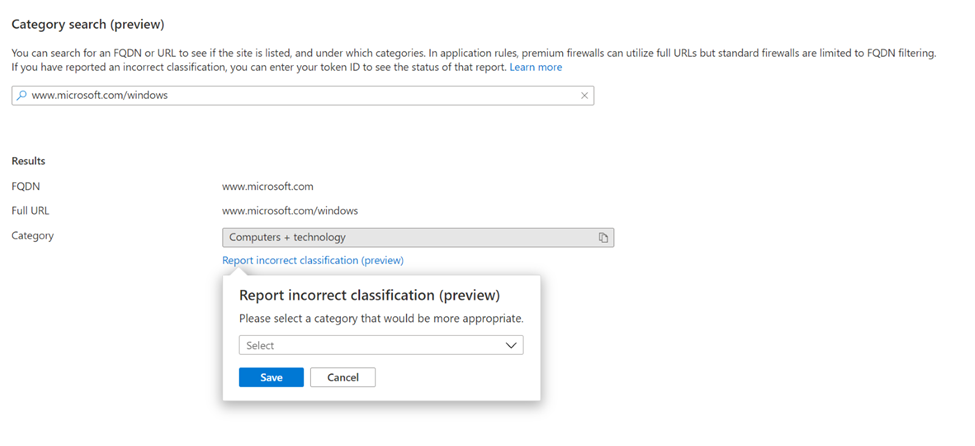

Búsqueda de categorías web

Identifique la categoría de un FQDN o una dirección URL mediante la característica Comprobación de categorías web en Configuración de directiva de firewall. Esto ayuda a definir reglas de aplicación para el tráfico de destino.

Importante

Para usar la característica Comprobación de categorías web , el usuario debe tener acceso a Microsoft.Network/azureWebCategories/* en el nivel de suscripción.

Cambio de categoría

En la pestaña Categorías web de configuración de directiva de firewall, puede solicitar un cambio de categoría si cree que un FQDN o una dirección URL deben estar en una categoría diferente o tener una sugerencia para un FQDN o una dirección URL sin categoría. Después de enviar un informe de cambio de categoría, recibirá un token para realizar el seguimiento del estado de la solicitud.

Categorías web que no admiten la terminación TLS

Cierto tráfico web, como los datos de estado de los empleados, no se puede descifrar mediante la terminación TLS debido a motivos de privacidad y cumplimiento. Las siguientes categorías web no admiten la terminación TLS:

- Education

- Finance

- Gobierno

- Salud y medicina

Para admitir la terminación TLS para direcciones URL específicas, agréguelas manualmente a las reglas de aplicación. Por ejemplo, agregue www.princeton.edu para permitir este sitio web.

Regiones admitidas

Para obtener una lista de las regiones en las que Azure Firewall está disponible, consulte Productos de Azure disponibles por región.