Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

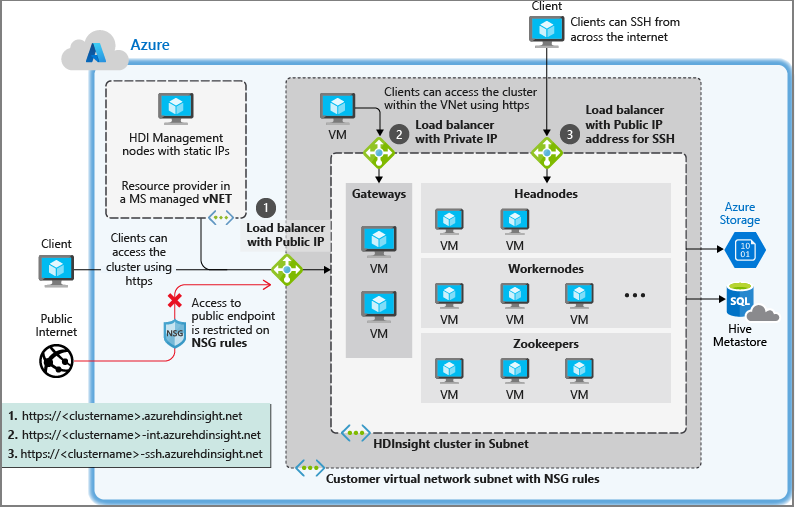

El tráfico de red en instancias de Azure Virtual Network se puede controlar mediante los métodos siguientes:

Los Grupos de seguridad de red (NSG) permiten filtrar el tráfico de entrada y salida de la red. Para más información, vea el documento Filtrar el tráfico de red con grupos de seguridad de red.

Las Aplicaciones virtuales de red (NVA) solo se pueden utilizar con el tráfico saliente. Las aplicaciones virtuales de red replican la funcionalidad de dispositivos como enrutadores y firewalls. Para más información, vea el documento Dispositivos de red.

Como un servicio administrado, HDInsight requiere acceso sin restricciones a los servicios de administración y mantenimiento de HDInsight para el tráfico entrante y saliente de la red virtual. Al usar grupos de seguridad de red, debe asegurarse de que estos servicios pueden seguir comunicándose con el clúster de HDInsight.

HDInsight con grupos de seguridad de red

Si planifica usar grupos de seguridad de red para controlar el tráfico de red, realice las siguientes acciones antes de instalar HDInsight:

Identificar la región de Azure que va a usar para HDInsight.

Identifique las etiquetas de servicio que requiere HDInsight para su región. Existen varias maneras de obtener estas etiquetas de servicio:

- Consulte la lista de etiquetas de servicio publicadas en Etiquetas de servicio del grupo de seguridad de red (NSG) para Azure HDInsight.

- Si su región no está presente en la lista, use Service Tag Discovery API para buscar una etiqueta de servicio para la región.

- Si no puede usar la API, descargue el archivo JSON de la etiqueta de servicio y busque la región deseada.

Cree o modifique los grupos de seguridad de red de la subred en la que tiene previsto instalar HDInsight.

- Grupos de seguridad de red: permita tráfico de entrada en el puerto 443 desde las direcciones IP. Esto garantizará que los servicios de administración de HDInsight puedan comunicarse con el clúster desde fuera de la red virtual. En el caso de los clústeres habilitados para el proxy REST de Kafka, permita también el tráfico entrante en el puerto 9400. Esto garantizará que el proxy REST de Kafka sea accesible.

Para más información sobre los grupos de seguridad de red, consulte Introducción a los grupos de seguridad de red.

Control del tráfico saliente desde clústeres de HDInsight

Para más información sobre cómo controlar el tráfico saliente de los clústeres de HDInsight, consulte Configuración de la restricción del tráfico de red saliente para clústeres de Azure HDInsight.

Tunelización forzada a una ubicación local

La tunelización forzada es una configuración de enrutamiento definida por el usuario por la que todo el tráfico de una subred se fuerza a una red o ubicación específica, como la red local o el firewall. No se recomienda la tunelización forzada de toda transferencia de datos de vuelta al entorno local debido a los grandes volúmenes de la transferencia de datos y a un posible impacto en el rendimiento.

Los clientes interesados en configurar la tunelización forzada deben usar metastores personalizados y configurar la conectividad adecuada entre la subred del clúster o la red local y estos metastores personalizados.

Para obtener un ejemplo de la configuración de UDR con Azure Firewall, vea Configuración de la restricción del tráfico de red saliente para clústeres de Azure HDInsight.

Puertos necesarios

Si planifica usar un firewall para obtener acceso al clúster fuera de determinados puertos, debe permitir el tráfico en esos puertos, ya que son necesarios para su escenario. De manera predeterminada, no se necesita un filtro especial de puertos, siempre que el tráfico de administración de Azure que se explica en la sección anterior tenga permitido llegar al clúster en el puerto 443.

Para una lista de puertos para servicios específicos, consulte el documento Puertos utilizados por los servicios Apache Hadoop en HDInsight.

Para más información sobre las reglas de firewall para aplicaciones virtuales, vea el documento Escenario de aplicación virtual.

Pasos siguientes

- Para ver ejemplos de código y ejemplos de creación de redes virtuales de Azure, consulte Crear redes virtuales para clústeres de Azure HDInsight.

- Para obtener un ejemplo integral de la configuración de HDInsight para conectarse a una red local, vea Conexión de HDInsight a la red local.

- Para más información sobre las redes virtuales de Azure, vea la información general sobre Azure Virtual Network.

- Para más información sobre los grupos de seguridad de red, vea Grupos de seguridad de red.

- Para obtener más información sobre las rutas definidas por el usuario, consulte Rutas definidas por el usuario y reenvío de IP.

- Para más información sobre las redes virtuales, consulte Planeación de redes virtuales para HDInsight.