Cifrado IPSec en tránsito para Azure HDInsight

En este artículo se describe la implementación del cifrado en tránsito para la comunicación entre los nodos de clúster de Azure HDInsight.

Información previa

Azure HDInsight ofrece una variedad de características de seguridad para proteger los datos empresariales. Estas soluciones se agrupan bajo los pilares de la seguridad perimetral, la autenticación, la autorización, la auditoría, el cifrado y el cumplimiento. El cifrado se puede aplicar a los datos en reposo y en tránsito.

El cifrado en reposo abarca el cifrado en el lado servidor que se realiza en las cuentas de almacenamiento de Azure, así como el cifrado de disco que tiene lugar en las máquinas virtuales de Azure que forman parte del clúster de HDInsight.

El cifrado de datos en tránsito en HDInsight se consigue con la Seguridad de la capa de transporte (TLS) para acceder a las puertas de enlace de clúster y con el Protocolo de seguridad de Internet (IPSec) entre los nodos del clúster. IPSec se puede habilitar opcionalmente entre todos los nodos principales, de trabajo, perimetrales y de Zookeeper, así como los nodos de puerta de enlace y agente de identidad.

Habilitar el cifrado en tránsito

Azure portal

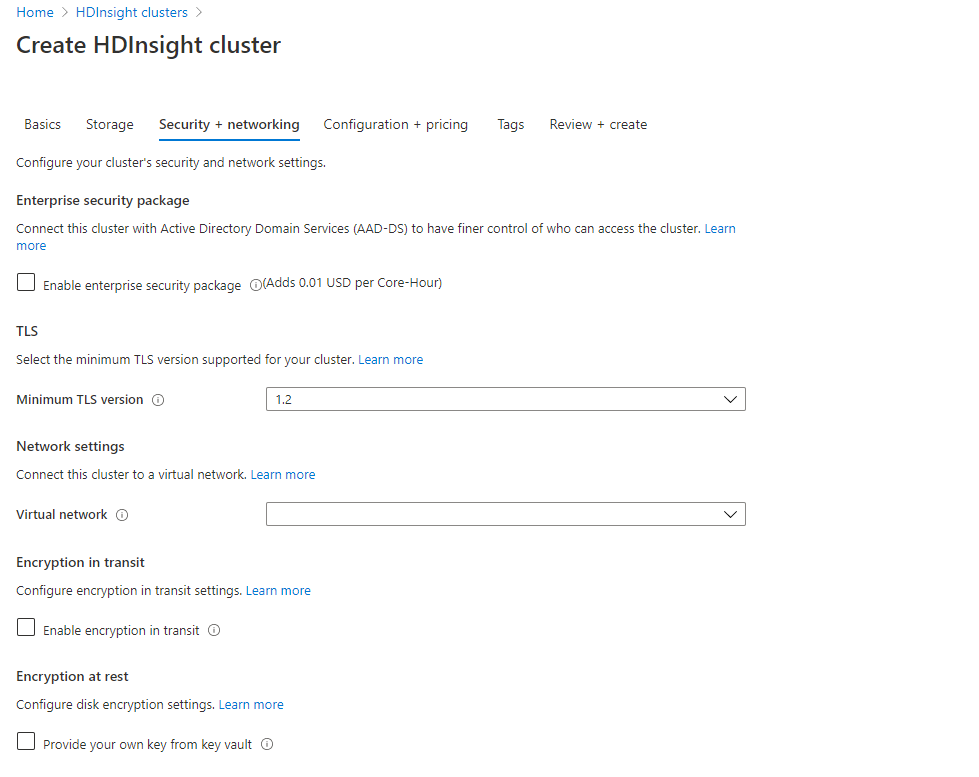

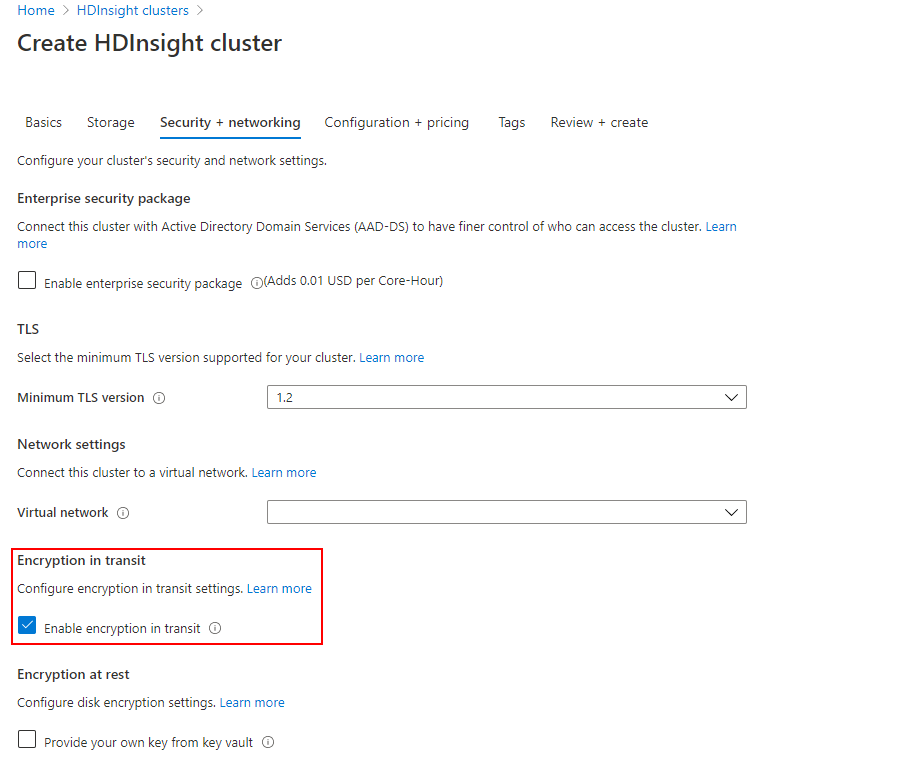

Para crear un nuevo clúster con el cifrado en tránsito habilitado mediante Azure Portal, siga estos pasos:

Inicie el proceso de creación de clústeres normal. Consulte los pasos iniciales de creación de clústeres en Creación de clústeres basados en Linux en HDInsight desde Azure Portal.

Complete las pestañas Aspectos básicos y Almacenamiento. Continúe a la pestaña Seguridad y redes.

En la pestaña Seguridad y redes, active la casilla Enable encryption in transit (Habilitar el cifrado en tránsito).

Cree un clúster con el cifrado en tránsito habilitado mediante la CLI de Azure

El cifrado en tránsito se habilita mediante la propiedad isEncryptionInTransitEnabled.

Puede descargar una plantilla de ejemplo y un archivo de parámetros. Antes de usar la plantilla y el fragmento de código de la CLI de Azure que aparecen a continuación, reemplace estos marcadores de posición por sus valores correctos:

| Marcador de posición | Descripción |

|---|---|

<SUBSCRIPTION_ID> |

Identificador de la suscripción de Azure |

<RESOURCE_GROUP> |

El grupo de recursos donde quiere crear el nuevo clúster y la cuenta de almacenamiento. |

<STORAGEACCOUNTNAME> |

La cuenta de almacenamiento existente que se debe usar con el clúster. El nombre debe tener el formato ACCOUNTNAME.blob.core.windows.net. |

<CLUSTERNAME> |

El nombre del clúster de HDInsight. |

<PASSWORD> |

La contraseña elegida para iniciar sesión en el clúster mediante SSH y el panel de Ambari. |

<VNET_NAME> |

Red virtual en que se implementará el clúster. |

El siguiente fragmento de código realiza los pasos iniciales siguientes:

- Inicia sesión en la cuenta de Azure.

- Establece la suscripción activa donde se realizarán las operaciones de creación.

- Crea un nuevo grupo de recursos para las nuevas actividades de implementación.

- Implementa la plantilla para crear un nuevo clúster.

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json