Sincronizar usuarios de Microsoft Entra con un clúster de HDInsight

clústeres de HDInsight con Enterprise Security Package (ESP) puede usar una autenticación segura con los usuarios de Microsoft Entra y usar directivas de control de acceso basado en rol (RBAC de Azure). A medida que agrega usuarios y grupos a Microsoft Entra ID, puede sincronizar los usuarios que necesitan acceso al clúster.

Requisitos previos

Si aún no lo ha hecho, cree un clúster de HDInsight con Enterprise Security Package.

Agregar nuevos usuarios de Microsoft Entra

Para ver los hosts, abra la interfaz de usuario web de Ambari. Cada nodo se actualiza con la nueva configuración de actualización desatendida.

En Azure Portal, vaya al directorio Microsoft Entra asociado al clúster de ESP.

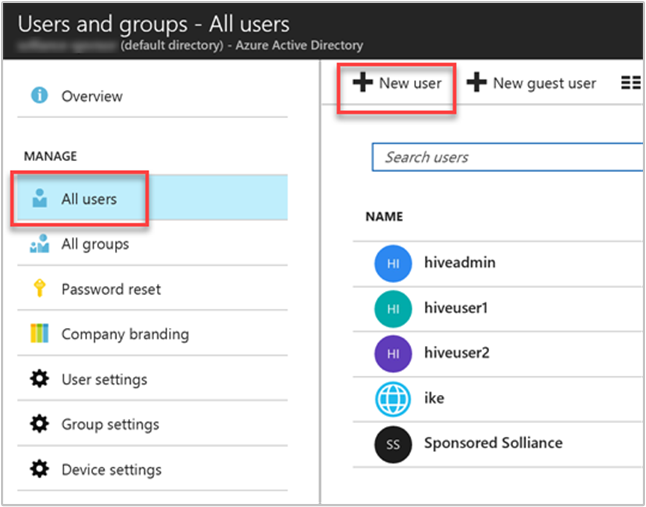

Seleccione Todos los usuarios en el menú de la izquierda y, a continuación, seleccione Nuevo usuario.

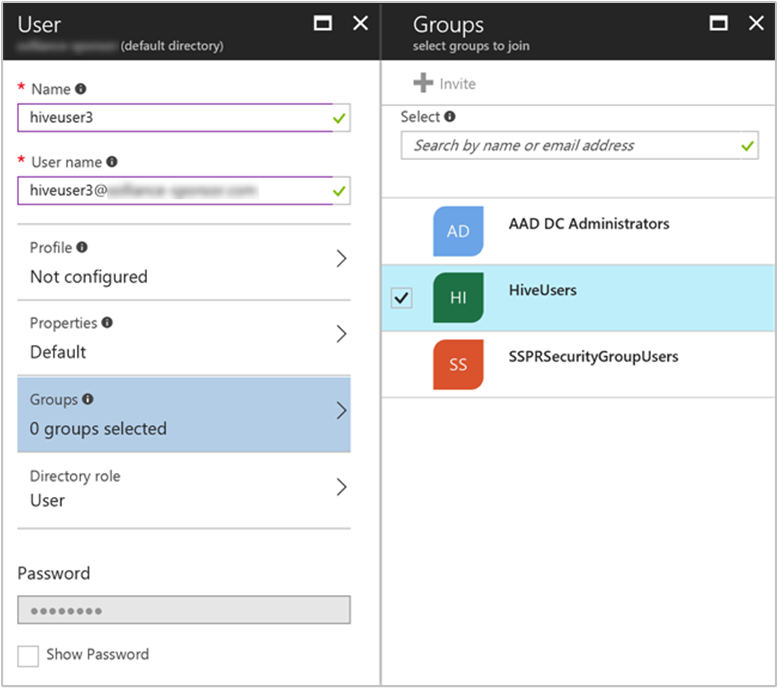

Rellene el formulario del nuevo usuario. Seleccione los grupos que creó para asignar permisos basados en el clúster. En este ejemplo, cree un grupo denominado "HiveUsers", al que puede asignar los nuevos usuarios. Las instrucciones de ejemplo para crear un clúster de ESP incluyen la adición de dos grupos:

HiveUsersyAAD DC Administrators.

Seleccione Crear.

Uso de la API REST de Apache Ambari para sincronizar los usuarios

Los grupos de usuarios especificados durante el proceso de creación del clúster se sincronizan en ese momento. La sincronización de usuario se produce automáticamente una vez cada hora. Para sincronizar los usuarios inmediatamente o para sincronizar un grupo distinto de los especificados durante la creación del clúster, use la API de REST de Ambari.

El método siguiente utiliza POST con la API de REST de Ambari. Para obtener más información, consulte Administración de clústeres de HDInsight con la API REST de Apache Ambari.

Use el comando SSH para conectarse al clúster. Modifique el comando: reemplace

CLUSTERNAMEpor el nombre del clúster y, luego, escriba el comando:ssh sshuser@CLUSTERNAME-ssh.azurehdinsight.netTras la autenticación, escriba el siguiente comando:

curl -u admin:PASSWORD -sS -H "X-Requested-By: ambari" \ -X POST -d '{"Event": {"specs": [{"principal_type": "groups", "sync_type": "existing"}]}}' \ "https://CLUSTERNAME.azurehdinsight.net/api/v1/ldap_sync_events"La respuesta debería tener este aspecto:

{ "resources" : [ { "href" : "http://<ACTIVE-HEADNODE-NAME>.<YOUR DOMAIN>.com:8080/api/v1/ldap_sync_events/1", "Event" : { "id" : 1 } } ] }Para ver el estado de sincronización, ejecute un nuevo comando

curl:curl -u admin:PASSWORD https://CLUSTERNAME.azurehdinsight.net/api/v1/ldap_sync_events/1La respuesta debería tener este aspecto:

{ "href" : "http://<ACTIVE-HEADNODE-NAME>.YOURDOMAIN.com:8080/api/v1/ldap_sync_events/1", "Event" : { "id" : 1, "specs" : [ { "sync_type" : "existing", "principal_type" : "groups" } ], "status" : "COMPLETE", "status_detail" : "Completed LDAP sync.", "summary" : { "groups" : { "created" : 0, "removed" : 0, "updated" : 0 }, "memberships" : { "created" : 1, "removed" : 0 }, "users" : { "created" : 1, "removed" : 0, "skipped" : 0, "updated" : 0 } }, "sync_time" : { "end" : 1497994072182, "start" : 1497994071100 } } }Este resultado muestra que el estado es COMPLETO, una vez que se ha creado un nuevo usuario y se le ha asignado una pertenencia. En este ejemplo, el usuario se asigna al grupo LDAP sincronizado "HiveUsers", ya que el usuario se agregó a ese mismo grupo en Microsoft Entra ID.

Nota:

El método anterior solo sincroniza los grupos de Microsoft Entra especificados en el grupo de usuarios de Access propiedad de la configuración de dominio durante la creación del clúster. Para más información, consulte Creación de un clúster de HDInsight.

Comprobación del usuario de Microsoft Entra recién agregado

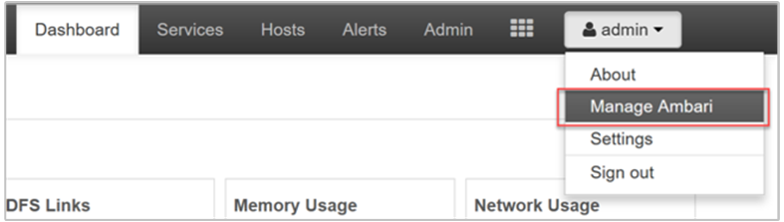

Abra el interfaz de usuario web de Apache Ambari para comprobar que se agregó el nuevo usuario de Microsoft Entra. Acceda a la interfaz de usuario web de Ambari en https://CLUSTERNAME.azurehdinsight.net . Escriba el nombre de usuario y la contraseña del administrador del clúster.

En el panel de Ambari, seleccione Manage Ambari (Administrar Ambari) en el menú admin (Administrador).

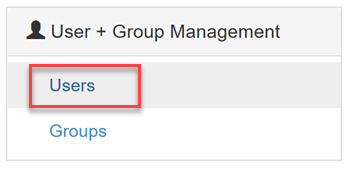

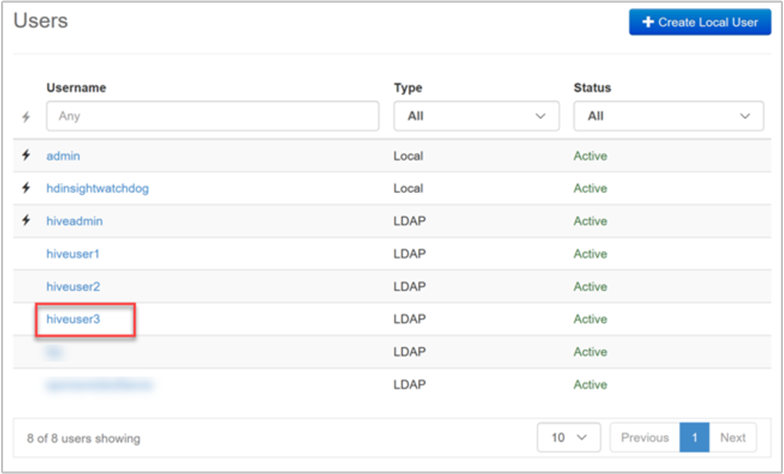

Seleccione Usuarios en el grupo de menús Usuario + Administración del grupo, en el lado izquierdo de la página.

El nuevo usuario debe aparecer dentro de la tabla de usuarios. El tipo está establecido en

LDAPen lugar de enLocal.

Inicio de sesión en Ambari como el nuevo usuario

Cuando el nuevo usuario (o cualquier otro usuario de dominio) inicia sesión en Ambari, usa su nombre de usuario y credenciales de dominio completos de Microsoft Entra. Ambari muestra un alias de usuario, que es el nombre para mostrar del usuario en Microsoft Entra ID.

El nuevo usuario de ejemplo tiene el nombre de usuario hiveuser3@contoso.com. En Ambari, este nuevo usuario aparece como hiveuser3, pero el usuario inicia sesión en Ambari como hiveuser3@contoso.com.