Configuración de Private Link para Azure Health Data Services

Private Link permite acceder a Azure Health Data Services a través de un punto de conexión privado. Private Link es una interfaz de red que le conecta de forma privada y segura mediante una dirección IP privada de la red virtual. Con Private Link, puede acceder a nuestros servicios de forma segura desde su red virtual como servicio de primera entidad sin tener que pasar por un sistema de nombres de dominio (DNS) público. En este artículo se describe cómo crear, probar y administrar el punto de conexión privado para Azure Health Data Services.

Nota:

Ni Private Link ni Azure Health Data Services se pueden mover de un grupo de recursos o suscripción a otro una vez habilitado Private Link. Para realizar un traslado, elimine primero Private Link y, a continuación, mueva Azure Health Data Services. Cree un vínculo privado después de completar el traslado. A continuación, evalúe las posibles ramificaciones de seguridad antes de eliminar Private Link.

Si va a exportar registros de auditoría y métricas habilitados, actualice la configuración de exportación a través de Diagnóstico Configuración desde el portal.

Requisitos previos

Antes de crear un punto de conexión privado, primero se deben crear los siguientes recursos de Azure:

- Grupo de recursos: el grupo de recursos de Azure que contiene la red virtual y el punto de conexión privado.

- Área de trabajo : el contenedor lógico para las instancias de servicio FHIR® y DICOM®.

- Red virtual: la red virtual a la que están conectados los servicios de cliente y el punto de conexión privado.

Para más información, consulte Documentación de Private Link.

Creación de un punto de conexión privado

Para crear un punto de conexión privado, un usuario con permisos de control de acceso basado en rol (RBAC) en el área de trabajo o el grupo de recursos donde se encuentra el área de trabajo puede usar Azure Portal. Se recomienda usar Azure Portal, ya que automatiza la creación y configuración de la zona de DNS privado. Para más información, consulte las guías de inicio rápido de Private Link.

Private Link se configura en el nivel de área de trabajo y se configura automáticamente para todos los servicios FHIR y DICOM dentro del área de trabajo.

Hay dos formas de crear un punto de conexión privado. El flujo de aprobación automática permite a un usuario que tenga permisos de RBAC en el área de trabajo para crear un punto de conexión privado sin necesidad de aprobación. El flujo de aprobación manual permite a un usuario sin permisos en el área de trabajo solicitar que los propietarios del área de trabajo o el grupo de recursos aprueben el punto de conexión privado.

Nota:

Cuando se crea un punto de conexión privado aprobado para Azure Health Data Services, el tráfico público a él se deshabilita automáticamente.

Aprobación automática

Asegúrese de que la región del punto de conexión privado nuevo es la misma que la de la red virtual. La región del área de trabajo puede ser diferente.

Para el tipo de recurso, busque y seleccione Microsoft.HealthcareApis/workspaces en la lista desplegable. Para el recurso, seleccione el área de trabajo en el grupo de recursos. El subrecurso de destino, healthcareworkspace, se rellena automáticamente.

Aprobación manual

Para la aprobación manual, seleccione la segunda opción en Recurso, Conectar a un recurso de Azure por identificador de recurso o alias. En el identificador de recurso, escriba subscriptions/{subcriptionid}/resourceGroups/{resourcegroupname}/providers/Microsoft.HealthcareApis/workspaces/{workspacename}. En el subrecurso Target (Subrecurso de destino), escriba healthcareworkspace como en Auto approval (Aprobación automática).

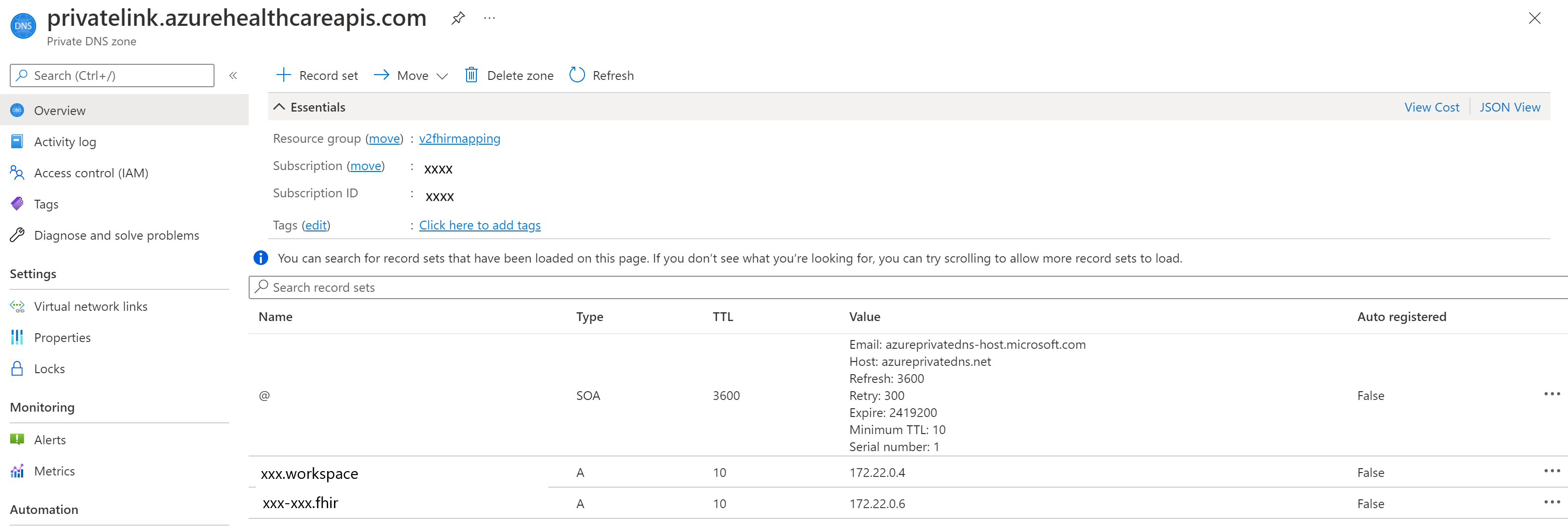

Configuración de DNS de Private Link

Una vez completada la implementación, seleccione el recurso Private Link en el grupo de recursos. Abra la configuración de DNS en el menú de configuración. Puede encontrar los registros DNS y las direcciones IP privadas para el área de trabajo y los servicios FHIR y DICOM.

Asignación de Private Link

Una vez completada la implementación, vaya al nuevo grupo de recursos que se crea como parte de la implementación. Debería ver dos registros de zona DNS privada y uno para cada servicio. Si tiene más servicios FHIR y DICOM en el área de trabajo, se crean más registros de zona DNS para ellos.

Seleccione Vínculos de red virtual en el Configuración. Observe que el servicio FHIR está vinculado a la red virtual.

Del mismo modo, puede ver la asignación de vínculo privado para el servicio DICOM.

Además, puede ver que el servicio DICOM está vinculado a la red virtual.

Prueba del punto de conexión privado

Para comprobar que el servicio no recibe tráfico público después de deshabilitar el acceso a la red pública, seleccione el /metadata punto de conexión del servicio FHIR o el punto de conexión /health/check del servicio DICOM y recibirá el mensaje 403 Prohibido.

Pueden pasar hasta 5 minutos después de actualizar la marca de acceso a la red pública antes de que se bloquee el tráfico público.

Importante

Cada vez que se agrega un nuevo servicio al área de trabajo habilitada para Private Link, espere a que se complete el aprovisionamiento. Actualice el punto de conexión privado si los registros A de DNS no se actualizan para los servicios recién agregados en el área de trabajo. Si los registros dns A no se actualizan en la zona DNS privada, las solicitudes a un servicio recién agregado no pasarán por Private Link.

Para asegurarse de que el punto de conexión privado puede enviar tráfico al servidor:

- Cree una máquina virtual (VM) conectada a la red virtual y la subred en la que esté configurado el punto de conexión privado. Para asegurarse de que el tráfico de la máquina virtual solo usa la red privada, deshabilite el tráfico saliente de Internet a través de una regla de grupo de seguridad de red (NSG).

- Protocolos de Escritorio remoto (RDP) en la máquina virtual.

- Acceda al punto de conexión del

/metadataservidor FHIR desde la máquina virtual. Debe recibir la instrucción de funcionalidad como respuesta.