Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Use la siguiente información para ayudarle a instalar y configurar el conector de Microsoft Rights Management (RMS). Estos procedimientos abarcan los pasos 1 hasta 4 de La implementación del conector de Microsoft Rights Management.

Antes de comenzar:

Asegúrese de que ha revisado y comprobado los requisitos previos de esta implementación.

Asegúrese de conocer la instancia de nube soberana de Azure correcta para que el conector pueda completar la instalación y la configuración.

Instalación del conector RMS

Identifique los equipos (mínimo de dos) para ejecutar el conector RMS. Estos equipos deben cumplir la especificación mínima enumerada en los requisitos previos.

Nota:

Instale un único conector RMS (que consta de varios servidores para alta disponibilidad) por inquilino (inquilino de Microsoft 365 o inquilino de Microsoft Entra). A diferencia de Active Directory RMS, no es necesario instalar un conector RMS en cada bosque.

Descargue los archivos de origen del conector RMS desde el Centro de descarga de Microsoft.

Para instalar el conector RMS, descargue RMSConnectorSetup.exe.

Además, si desea usar la herramienta de configuración del servidor para el conector RMS, para automatizar la configuración de la configuración del Registro en los servidores locales, descargue también GenConnectorConfig.ps1.

En el equipo en el que desea instalar el conector RMS, ejecute RMSConnectorSetup.exe con privilegios de administrador.

En la página principal del programa de instalación de Microsoft Rights Management Connector, seleccione Instalar el conector de Microsoft Rights Management en el equipo y, a continuación, haga clic en Siguiente.

Lea y acepte los términos del contrato de licencia de End-User y, a continuación, haga clic en Siguiente.

En la página Autenticación , seleccione el entorno en la nube que coincida con la solución. Por ejemplo, seleccione AzureCloud para la oferta comercial de Azure. De lo contrario, seleccione una de las siguientes opciones:

- AzureChinaCloud: Azure operado por 21Vianet

- AzureUSGovernment: Azure Government (GCC High/DoD)

- AzureUSGovernment2: Azure Government 2

- AzureUSGovernment3: Azure Government 3

Seleccione Iniciar sesión para iniciar sesión en su cuenta. Asegúrese de escribir las credenciales de una cuenta que tenga privilegios suficientes para configurar el conector RMS.

Puede usar una cuenta que tenga uno de los privilegios siguientes:

Administrador global del inquilino: una cuenta que es un administrador global para el inquilino de Microsoft 365 o el inquilino de Microsoft Entra.

Administrador global de Azure Rights Management: una cuenta de Microsoft Entra ID que se ha asignado al rol de administrador global de Azure RMS.

Administrador del conector de Azure Rights Management: una cuenta de Microsoft Entra ID a la que se le han otorgado derechos para instalar y administrar el conector RMS para su organización.

El rol de administrador global de Azure Rights Management y el rol de administrador del conector de Azure Rights Management se asignan a cuentas mediante el cmdlet Add-AipServiceRoleBasedAdministrator .

Nota:

Si ha implementado controles de incorporación, asegúrese de que la cuenta que especifique puede proteger el contenido.

Por ejemplo, si ha restringido la capacidad de proteger el contenido en el grupo "departamento de TI", la cuenta que especifique aquí debe ser miembro de ese grupo. Si no es así, verá el mensaje de error: Error al intentar detectar la ubicación del servicio de administración y de la organización. Asegúrese de que el servicio Microsoft Rights Management está habilitado para su organización.

Sugerencia

Para ejecutar el conector RMS con privilegios mínimos, cree una cuenta dedicada para este propósito que, a continuación, asigne el rol de administrador del conector de Azure RMS. Para más información, consulte Creación de una cuenta dedicada para el conector RMS.

En la página final del asistente, haga lo siguiente y, a continuación, haga clic en Finalizar:

Si este es el primer conector que ha instalado, no seleccione Iniciar consola de administrador del conector para autorizar servidores en este momento. Seleccionará esta opción después de haber instalado el segundo conector RMS (o final). En su lugar, ejecute el asistente de nuevo como mínimo en otro equipo. Debe instalar un mínimo de dos conectores.

Si ha instalado el segundo conector (o final), seleccione Iniciar consola de administrador del conector para autorizar servidores.

Durante el proceso de instalación del conector RMS, se valida e instala todo el software previo, Internet Information Services (IIS) se instala si aún no está presente y el software del conector está instalado y configurado. Azure RMS también está preparado para la configuración mediante la creación de lo siguiente:

Una tabla vacía de servidores que están autorizados para usar el conector para comunicarse con Azure RMS. Agregue servidores a esta tabla más adelante.

Un conjunto de tokens de seguridad para el conector, que autoriza las operaciones con Azure RMS. Estos tokens se descargan de Azure RMS y se instalan en el equipo local en el registro del sistema. Están protegidos mediante la interfaz de programación de aplicaciones de protección de datos (DPAPI) y las credenciales de la cuenta del sistema local.

Creación de una cuenta dedicada para el conector RMS

En este procedimiento se describe cómo crear una cuenta dedicada para ejecutar el conector de Azure RMS con los privilegios mínimos posibles, para usarlos al iniciar sesión durante la instalación del conector RMS.

Si aún no lo ha hecho, descargue e instale el módulo de PowerShell AIPService. Para obtener más información, consulte Instalación del módulo de PowerShell AIPService.

Inicie Windows PowerShell con el comando Ejecutar como administrador y conéctese al servicio de protección mediante el comando Connect-AipService :

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsEjecute el comando Add-AipServiceRoleBasedAdministrator con solo uno de los parámetros siguientes:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Por ejemplo, ejecute:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Aunque estos comandos asignan el rol de administrador del conector, también puede usar el rol GlobalAdministrator en su lugar.

Compruebe la instalación

Para comprobar si los servicios web del conector RMS están operativos:

Desde un explorador web, conéctese a http://< connectoraddress>/_wmcs/certification/servercertification.asmx, reemplazando <connectoraddress> por la dirección del servidor o el nombre que tiene instalado el conector RMS.

Una conexión correcta muestra una página ServerCertificationWebService .

Para comprobar la capacidad del usuario de leer o modificar documentos protegidos por RMS o AIP:

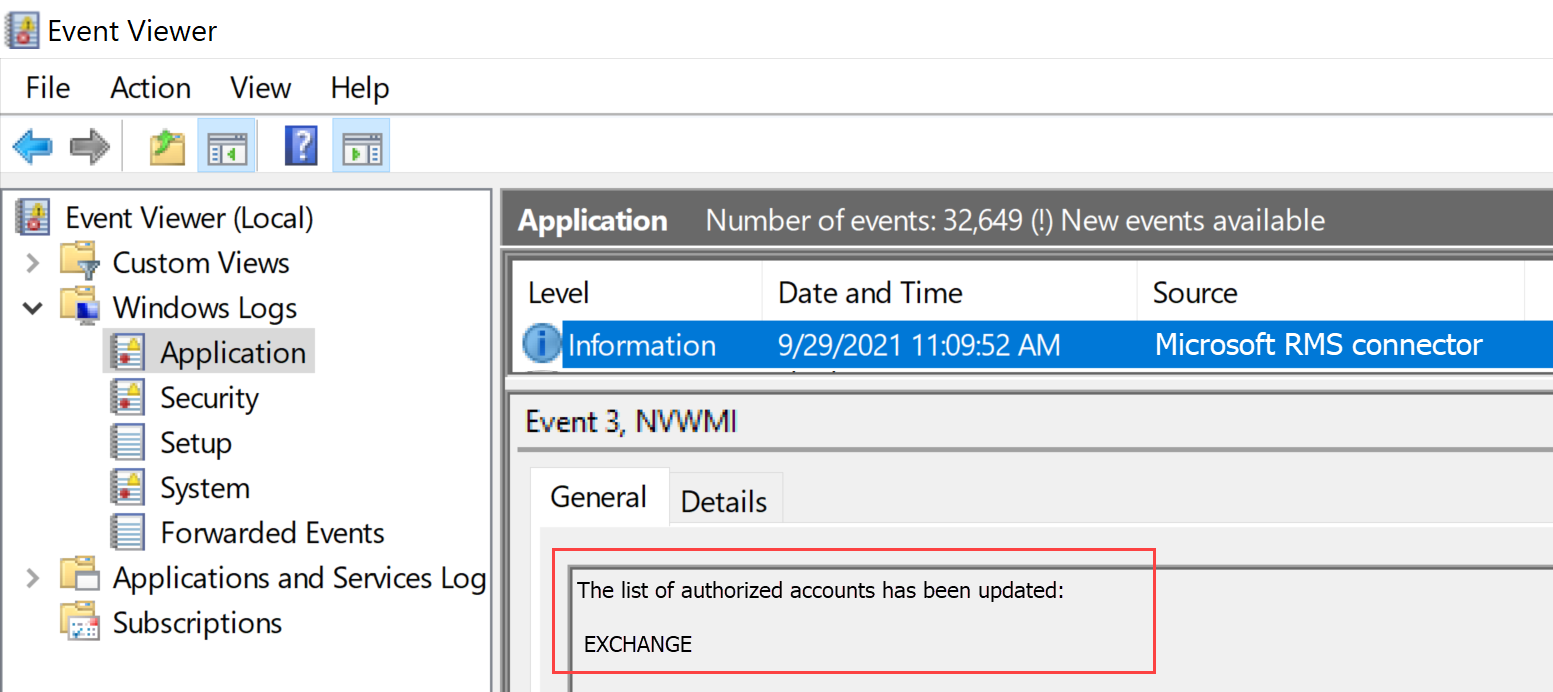

En la máquina del conector RMS, abra el Visor de eventos y vaya al Registro de Windows de la aplicación. Busque una entrada del origen Conector de Microsoft RMS, con un nivel de Información.

La entrada debe tener un mensaje similar al siguiente:

The list of authorized accounts has been updated

Si necesita desinstalar el conector RMS, desinstale a través de la página de configuración del sistema o ejecute de nuevo el asistente y seleccione la opción desinstalar.

Si experimenta algún problema durante la instalación, compruebe el registro de instalación: %LocalAppData%\Temp\Conector de Microsoft Rights Management_<fecha y hora>.log

Por ejemplo, el registro de instalación podría ser similar a C:\Users\Administrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

Autorización de servidores para usar el conector RMS

Cuando haya instalado el conector RMS en al menos dos equipos, estará listo para autorizar los servidores y servicios que desea usar el conector RMS. Por ejemplo, los servidores que ejecutan Exchange Server 2013 o SharePoint Server 2013.

Para definir estos servidores, ejecute la herramienta de administración del conector RMS y agregue entradas a la lista de servidores permitidos. Puede ejecutar esta herramienta al seleccionar Iniciar consola de administración del conector para autorizar los servidores al final del Asistente para la instalación del conector de Microsoft Rights Management, o bien puede ejecutarlo por separado desde el asistente.

Al autorizar estos servidores, tenga en cuenta las siguientes consideraciones:

A los servidores que agregue se les conceden privilegios especiales. A todas las cuentas que especifique para el rol de Exchange Server en la configuración del conector se les concede el rol de superusuario en Azure RMS, que les proporciona acceso a todo el contenido de este inquilino de RMS. La característica de superusuario se habilita automáticamente en este momento, si es necesario. Para evitar el riesgo de seguridad de elevación de privilegios, tenga cuidado de especificar solo las cuentas que usan los servidores Exchange de su organización. A todos los servidores configurados como servidores de SharePoint o servidores de archivos que usan FCI se les conceden privilegios de usuario normales.

Puede agregar varios servidores como una sola entrada especificando un grupo de distribución o seguridad de Active Directory, o una cuenta de servicio que usa más de un servidor. Cuando se usa esta configuración, el grupo de servidores comparte los mismos certificados RMS y todos se consideran propietarios para el contenido que cualquiera de ellos ha protegido. Para minimizar las sobrecargas administrativas, se recomienda usar esta configuración de un único grupo en lugar de servidores individuales para autorizar los servidores Exchange de su organización o una granja de servidores de SharePoint.

En la página Servidores permitidos para usar el conector , seleccione Agregar.

Nota:

En Azure RMS, la autorización de servidores es la configuración que en AD RMS equivaldría a la aplicación manual de derechos NTFS a ServerCertification.asmx para las cuentas de servicio o de equipo de servidor, y a la concesión manual de derechos de superusuario a las cuentas de Exchange. No es necesario aplicar derechos NTFS a ServerCertification.asmx en el conector.

Agregar un servidor a la lista de servidores permitidos

En la página Permitir que un servidor utilice el conector , escriba el nombre del objeto o busque para identificar el objeto que se va a autorizar.

Es importante que autorice el objeto apropiado. Para que un servidor use el conector, se debe seleccionar la cuenta que ejecuta el servicio local (por ejemplo, Exchange o SharePoint) para la autorización. Por ejemplo, si el servicio se ejecuta como una cuenta de servicio configurada, agregue el nombre de esa cuenta de servicio a la lista. Si el servicio se ejecuta como sistema local, agregue el nombre del objeto de equipo (por ejemplo, SERVERNAME$). Como procedimiento recomendado, cree un grupo que contenga estas cuentas y especifique el grupo en lugar de nombres de servidor individuales.

Más información sobre los distintos roles de servidor:

Para los servidores que ejecutan Exchange: debe especificar un grupo de seguridad y puede usar el grupo predeterminado (servidores exchange) que Exchange crea y mantiene automáticamente todos los servidores exchange del bosque.

Para los servidores que ejecutan SharePoint:

Si un servidor de SharePoint 2010 está configurado para ejecutarse como sistema local (no usa una cuenta de servicio), cree manualmente un grupo de seguridad en Active Directory Domain Services y agregue el objeto de nombre de equipo para el servidor de esta configuración a este grupo.

Si un servidor de SharePoint está configurado para usar una cuenta de servicio (la práctica recomendada para SharePoint 2010 y la única opción para SharePoint 2016 y SharePoint 2013), haga lo siguiente:

Agregue la cuenta de servicio que ejecuta el servicio administración central de SharePoint para permitir que SharePoint se configure desde su consola de administrador.

Agregue la cuenta configurada para el grupo de aplicaciones de SharePoint.

Sugerencia

Si estas dos cuentas son diferentes, considere la posibilidad de crear un único grupo que contenga ambas cuentas para minimizar las sobrecargas administrativas.

Para los servidores de archivos que usan la infraestructura de clasificación de archivos, los servicios asociados se ejecutan como la cuenta del sistema local, por lo que debe autorizar la cuenta de equipo para los servidores de archivos (por ejemplo, SERVERNAME$) o un grupo que contenga esas cuentas de equipo.

Cuando haya terminado de agregar servidores a la lista, haga clic en Cerrar.

Si aún no lo ha hecho, ahora debe configurar el equilibrio de carga para los servidores que tienen instalado el conector RMS y tener en cuenta si se debe usar HTTPS para las conexiones entre estos servidores y los servidores que acaba de autorizar.

Configuración del equilibrio de carga y alta disponibilidad

Después de instalar la segunda o última instancia del conector RMS, defina un nombre de servidor de dirección URL del conector y configure un sistema de equilibrio de carga.

El nombre del servidor url del conector puede ser cualquier nombre en un espacio de nombres que controle. Por ejemplo, podría crear una entrada en el sistema DNS para rmsconnector.contoso.com y configurar esta entrada para usar una dirección IP en el sistema de equilibrio de carga. No hay requisitos especiales para este nombre y no es necesario configurarlos en los propios servidores conectores. A menos que los servidores Exchange y SharePoint vayan a comunicarse con el conector a través de internet, este nombre no tiene que resolverse en internet.

Importante

Se recomienda no cambiar este nombre después de haber configurado servidores de Exchange o SharePoint para que usen el conector, ya que tiene que borrar estos servidores de todas las configuraciones de IRM y volver a configurarlos.

Una vez creado el nombre en DNS y configurado para una dirección IP, configure el equilibrio de carga para esa dirección, que dirige el tráfico a los servidores conectores. Puede usar cualquier equilibrador de carga basado en IP para este propósito, que incluye la característica Equilibrio de carga de red (NLB) en Windows Server. Para obtener más información, consulte Guía de implementación de equilibrio de carga.

Use los valores siguientes para configurar el clúster NLB:

Puertos: 80 (para HTTP) o 443 (para HTTPS)

Para obtener más información sobre si se va a usar HTTP o HTTPS, consulte la sección siguiente.

Afinidad: Ninguno

Método de distribución: Equal

Este nombre que define para el sistema con equilibrio de carga (para los servidores que ejecutan el servicio de conector RMS) es el nombre del conector RMS de su organización que se usa más adelante, al configurar los servidores locales para que usen Azure RMS.

Configuración del conector RMS para usar HTTPS

Nota:

Este paso de configuración es opcional, pero se recomienda para mayor seguridad.

Aunque el uso de TLS o SSL es opcional para el conector RMS, se recomienda para cualquier servicio de seguridad basado en HTTP. Esta configuración autentica los servidores que ejecutan el conector en sus servidores Exchange y SharePoint que usen el conector. Además, todos los datos que se envían desde estos servidores al conector se cifran.

Para permitir que el conector RMS use TLS, en cada servidor que ejecuta el conector RMS, instale un certificado de autenticación de servidor que contenga el nombre que use para el conector. Por ejemplo, si el nombre del conector RMS que definió en DNS es rmsconnector.contoso.com, implemente un certificado de autenticación de servidor que contenga rmsconnector.contoso.com en el firmante del certificado como nombre común. O bien, especifique rmsconnector.contoso.com en el nombre alternativo del certificado como valor DNS. El certificado no tiene que incluir el nombre del servidor. A continuación, en IIS, enlace este certificado al sitio web predeterminado.

Si usa la opción HTTPS, asegúrese de que todos los servidores que ejecutan el conector tengan un certificado de autenticación de servidor válido que encadene a una ENTIDAD de certificación raíz en la que confíen los servidores de Exchange y SharePoint. Además, si la entidad de certificación (CA) que emitió los certificados para los servidores conectores publica una lista de revocación de certificados (CRL), los servidores de Exchange y SharePoint deben poder descargar esta CRL.

Sugerencia

Puede usar la siguiente información y recursos para ayudarle a solicitar e instalar un certificado de autenticación de servidor y para enlazar este certificado al sitio web predeterminado en IIS:

Si usa Servicios de certificados de Active Directory (AD CS) y una entidad de certificación (CA) empresarial para implementar estos certificados de autenticación de servidor, puede duplicar y, a continuación, usar la plantilla de certificado de servidor web. Esta plantilla de certificados usa Proporcionado por el solicitante como nombre del asunto del certificado, lo que significa que puede proporcionar el FQDN del nombre del conector RMS como nombre del asunto del certificado o el nombre alternativo del asunto cuando solicite el certificado.

Si usa una entidad de certificación independiente o compra este certificado de otra empresa, consulte Configuración de certificados de servidor de Internet (IIS 7) en la biblioteca de documentación del servidor web (IIS) en TechNet.

Para configurar IIS para usar el certificado, consulte Adición de un enlace a un sitio (IIS 7) en la biblioteca de documentación del servidor web (IIS) en TechNet.

Configuración del conector RMS para un servidor proxy web

Si los servidores conectores están instalados en una red que no tiene conectividad directa a Internet y requieren la configuración manual de un servidor proxy web para el acceso saliente a Internet, debe configurar el registro en estos servidores para el conector RMS.

Para configurar el conector RMS para usar un servidor proxy web

En cada servidor que ejecuta el conector RMS, abra un editor del Registro, como Regedit.

Vaya a HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Connector

Agregue el valor de cadena de ProxyAddress y establezca los datos para este valor como http://< MyProxyDomainOrIPaddress>:<MyProxyPort>

Por ejemplo:

https://proxyserver.contoso.com:8080Cierre el editor del Registro y reinicie el servidor o realice un comando IISReset para reiniciar IIS.

Instalación de la herramienta de administración del conector RMS en equipos administrativos

Puede ejecutar la herramienta de administración del conector RMS desde un equipo que no tenga instalado el conector RMS, si ese equipo cumple los requisitos siguientes:

Un equipo físico o virtual que ejecute Windows Server 2019, 2016, 2012 o Windows Server 2012 R2 (todas las ediciones), Windows 11, Windows 10, Windows 8.1, Windows 8.

Al menos 1 GB de RAM.

Un mínimo de 64 GB de espacio en disco.

Al menos una interfaz de red.

Acceso a Internet a través de un firewall (o proxy web).

.NET 4.7.2

Para instalar la herramienta de administración del conector RMS, ejecute el siguiente archivo para un equipo de 64 bits: RMSConnectorSetup.exe

Si aún no ha descargado estos archivos, puede hacerlo desde el Centro de descarga de Microsoft.

Para más información, consulte Requisitos previos para el conector RMS.

Actualización de la instalación del conector RMS

La instalación de una nueva versión del conector RMS desinstala automáticamente las versiones anteriores e instala .NET 4.7.2 necesaria. Si tiene algún problema, siga las instrucciones siguientes para desinstalar manualmente una versión anterior e instalar .NET 4.7.2.

En la máquina del conector RMS, use la página de configuración Aplicaciones y características para desinstalar Microsoft Rights Management Connector.

En los sistemas heredados, puede encontrar opciones de desinstalación en la página Programa y características del Panel > de control .

Navegue a través del asistente para desinstalar el conector de Microsoft Rights Management y seleccione Finalizar al final.

Compruebe que la máquina tiene instalado .NET 4.7.2. Para más información, consulte Determinación de qué versiones de .NET Framework están instaladas.

Si necesita, descargue e instale .NET versión 4.7.2.

Reinicie la máquina cuando se le solicite y, a continuación, continúe con la instalación de la nueva versión del conector RMS.

Aplicar TLS 1.2 para el conector de Azure RMS

Microsoft deshabilitará los protocolos TLS antiguos e inseguros, incluidos TLS 1.0 y TLS 1.1 en RMS Services de forma predeterminada el 1 de marzo de 2022. Para prepararse para este cambio, es posible que desee desactivar la compatibilidad con estos protocolos más antiguos en los servidores rmS Connector y asegurarse de que el sistema sigue funcionando según lo previsto.

En esta sección se describen los pasos para deshabilitar la seguridad de la capa de transporte (TLS) 1.0 y 1.1 en los servidores del conector RMS y forzar el uso de TLS 1.2.

Desactivar TLS 1.0 y 1.1 y forzar el uso de TLS 1.2

Asegúrese de que .NET Framework en la máquina del conector RMS sea la versión 4.7.2. Para más información, consulte .NET Framework versión 4.7.2.

Descargue e instale la versión más reciente disponible del conector RMS. Para obtener más información, consulte Instalación del conector RMS.

Reinicie los servidores del conector RMS y pruebe la funcionalidad del conector rms. Por ejemplo, asegúrese de que los usuarios de RMS locales puedan leer sus documentos cifrados.

Para obtener más información, consulte:

- Configuración del Registro de seguridad de la capa de transporte (TLS)

- Deshabilitación de TLS 1.0 y 1.1 para Microsoft 365

Comprobación del uso de TLS 1.2 (avanzado)

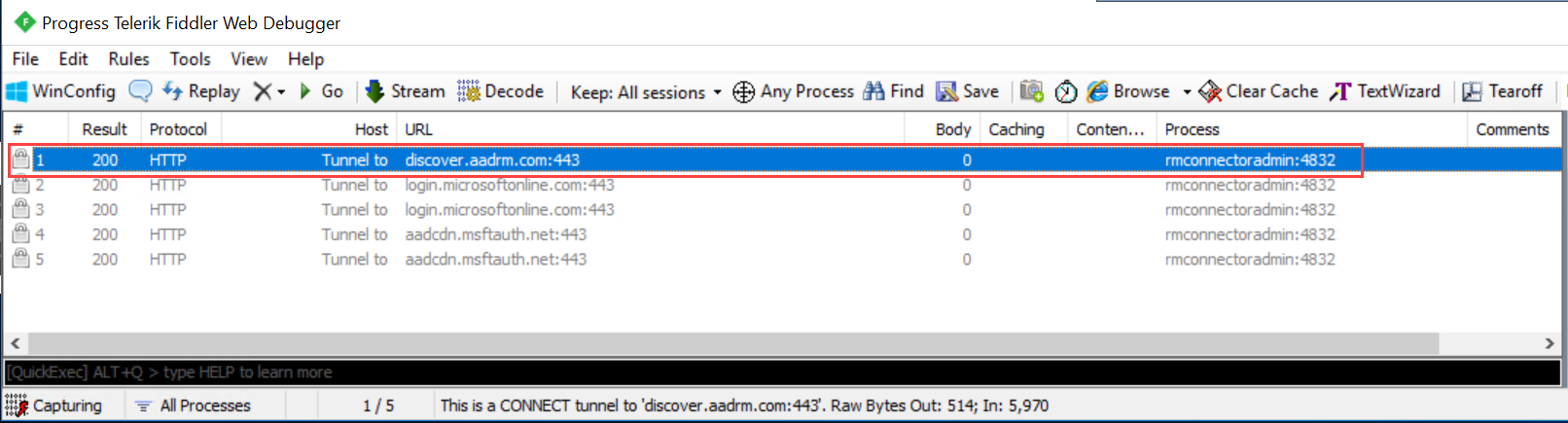

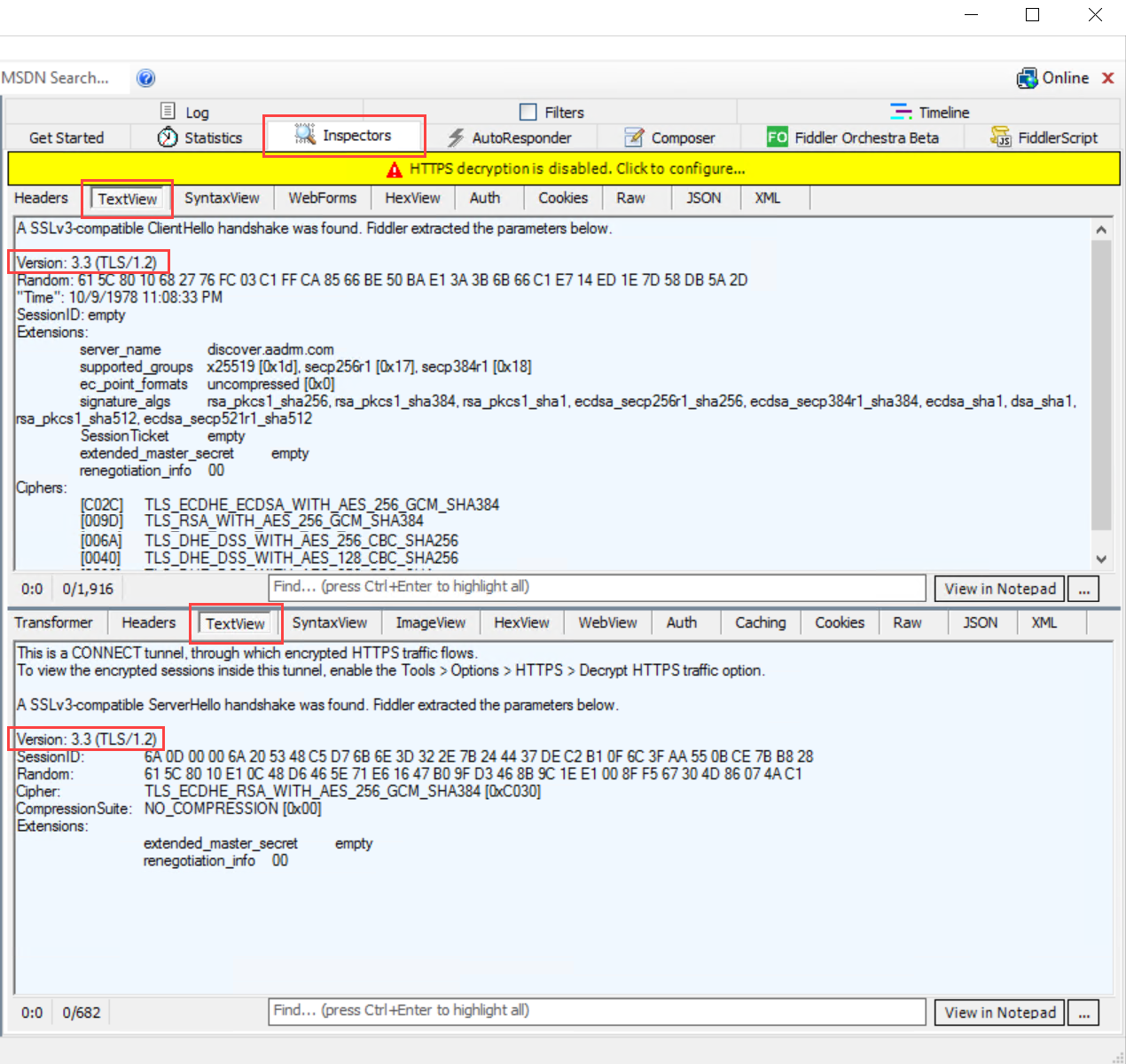

Este procedimiento proporciona un ejemplo de cómo comprobar que se usa TLS 1.2 y requiere conocimientos previos de Fiddler.

Descargue e instale Fiddler en la máquina del conector RMS.

Abra Fiddler y, a continuación, abra las herramientas de administración de Microsoft RMS Connector.

Seleccione Iniciar sesión, aunque realmente no tiene que iniciar sesión para completar la comprobación.

En la ventana Fiddler de la izquierda, busque el proceso msconnectoradmin . Este proceso debe intentar establecer una conexión segura con discover.aadrm.com.

Por ejemplo:

En la ventana Fiddler de la derecha, seleccione la pestaña Inspectores y vea las pestañas Vista de texto tanto para la solicitud como para la respuesta.

En esas pestañas, tenga en cuenta que la comunicación se realiza mediante TLS 1.2. Por ejemplo:

Forzar manualmente el uso de TLS 1.2

Si necesita forzar manualmente el uso de TLS 1.2, desactive el uso de cualquier versión anterior, ejecute el siguiente script de PowerShell en la máquina del conector RMS.

Precaución

El uso del script de esta sección desactiva la comunicación anterior a TLS 1.2 por máquina. Si otros servicios de la máquina requieren TLS 1.0 o 1.2, este script puede interrumpir la funcionalidad de esos servicios.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Pasos siguientes

Ahora que el conector RMS está instalado y configurado, está listo para configurar los servidores locales para usarlos. Vaya a Configuración de servidores para el conector de Microsoft Rights Management.