Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Use herramientas de automatización como Acciones de GitHub para administrar el ciclo de vida del dispositivo IoT. En este tutorial se muestra un flujo de trabajo de Acciones de GitHub que conecta un dispositivo a un centro de IoT mediante Azure Device Provisioning Service (DPS).

En este tutorial, aprenderá a:

- Guarde las credenciales de autenticación como secretos del repositorio.

- Cree un flujo de trabajo para aprovisionar recursos de IoT Hub y Device Provisioning Service.

- Ejecute el flujo de trabajo y supervise un dispositivo simulado a medida que se conecta a IoT Hub.

Prerrequisitos

Una suscripción de Azure

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

La CLI de Azure

Use el entorno de Bash en Azure Cloud Shell.

O bien, si prefiere ejecutar comandos de referencia de la CLI localmente, instale la CLI de Azure. Si se ejecuta en Windows o macOS, considere la posibilidad de ejecutar la CLI de Azure en un contenedor de Docker.

Si estás utilizando una instalación local, inicia sesión en Azure CLI utilizando el comando az login.

Ejecute az version para ver la versión y las bibliotecas dependientes que están instaladas. Para actualizar a la versión más reciente, ejecute az upgrade.

Una cuenta de GitHub con un repositorio que posee o un repositorio en el que tiene acceso de administrador. Para más información, consulte Introducción a GitHub.

1- Creación de secretos de repositorio

El flujo de trabajo que defina en la sección siguiente requiere acceso a la suscripción de Azure para crear y administrar recursos. No quiere colocar esa información en un archivo desprotegido en el que se pueda detectar, por lo que, en su lugar, usamos secretos de repositorio para almacenar esta información, pero aún así hacer que sea accesible como una variable de entorno en el flujo de trabajo. Para obtener más información, consulte Uso de secretos en Acciones de GitHub.

Solo los propietarios y administradores del repositorio pueden administrar secretos de repositorio.

Crear un principal de servicio

En lugar de proporcionar sus credenciales de acceso personal, creamos una entidad de servicio y, a continuación, agregamos esas credenciales como secretos de repositorio. Use la CLI de Azure para crear una nueva entidad de servicio. Para más información, vea Creación de una entidad de servicio de Azure con la CLI de Azure.

Use el comando az ad sp create-for-rbac para crear una entidad de servicio con acceso de colaborador a un grupo de recursos específico. Reemplace

<SUBSCRIPTION_ID>y<RESOURCE_GROUP_NAME>por su propia información.Este comando requiere roles de administrador de acceso de usuario o propietario en la suscripción.

az ad sp create-for-rbac --name github-actions-sp --role contributor --scopes /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP_NAME>Copie los siguientes elementos de la salida del comando de creación de la entidad de servicio para usarlo en la sección siguiente:

- ClientId.

- secretoDelCliente. Este valor es una contraseña generada para la entidad de servicio que no puede volver a acceder.

- TenantId.

Use el comando az role assignment create para asignar dos roles de acceso más a la entidad de servicio: Colaborador de datos del servicio de aprovisionamiento de dispositivos y Colaborador de datos de IoT Hub. Reemplace por

<SP_CLIENT_ID>el valor clientId que copió de la salida del comando anterior.az role assignment create --assignee "<SP_CLIENT_ID>" --role "Device Provisioning Service Data Contributor" --resource-group "<RESOURCE_GROUP_NAME>"az role assignment create --assignee "<SP_CLIENT_ID>" --role "IoT Hub Data Contributor" --resource-group "<RESOURCE_GROUP_NAME>"

Guardar las credenciales de entidad de servicio como secretos

En GitHub.com, vaya a la Configuración de tu repositorio.

Seleccione Secretos en el menú de navegación y, a continuación, seleccione Acciones.

Seleccione New repository secret (Nuevo secreto del repositorio).

Cree un secreto para el identificador de la entidad de servicio.

-

Nombre:

APP_ID - Secreto: pegue el valor de clientId que copió de la salida del comando de creación de la entidad de servicio.

-

Nombre:

Seleccione Agregar secreto y, a continuación, seleccione Nuevo secreto de repositorio para agregar un segundo secreto.

Cree un secreto para la entidad de servicio de la entidad de servicio.

-

Nombre:

SECRET - Secreto: pegue el valor de clientSecret que copió de la salida del comando de creación de la entidad de servicio.

-

Nombre:

Seleccione Agregar secreto y, a continuación, seleccione Nuevo secreto de repositorio para agregar el secreto final.

Cree un secreto para el inquilino de Azure.

-

Nombre:

TENANT - Secreto: pegue el valor de tenantId que copió de la salida del comando de creación de la entidad de servicio.

-

Nombre:

Seleccione Add secret (Agregar secreto).

2- Creación de un flujo de trabajo

Un flujo de trabajo de Acciones de GitHub define las tareas que se ejecutan una vez que un evento desencadena el flujo de trabajo. Un flujo de trabajo contiene uno o varios trabajos que se pueden ejecutar en paralelo o secuencialmente. Para obtener más información, consulte Descripción de acciones de GitHub.

En este tutorial, se crea un flujo de trabajo que contiene trabajos para cada una de las tareas siguientes:

- Aprovisione una instancia de IoT Hub y una instancia de DPS.

- Vincule las instancias de IoT Hub y DPS entre sí.

- Cree una inscripción individual en la instancia del DPS y registre un dispositivo en IoT Hub mediante la autenticación de clave simétrica a través de la inscripción en DPS.

- Simulación del dispositivo durante cinco minutos y supervisión de los eventos del centro de IoT.

Los flujos de trabajo son archivos YAML que se encuentran en el .github/workflows/ directorio de un repositorio.

En el repositorio de GitHub, vaya a la pestaña Acciones .

En el panel Acciones , seleccione Nuevo flujo de trabajo.

En la página Elegir un flujo de trabajo, puede elegir plantillas precompiladas que se van a usar. Vamos a crear un flujo de trabajo propio para este tutorial, así que seleccione Configurar un flujo de trabajo usted mismo.

GitHub crea un nuevo archivo de flujo de trabajo automáticamente. Observe que está en el

.github/workflows/directorio . Asigne al nuevo archivo un nombre descriptivo, comodps-tutorial.yml.Agregue el parámetro name para asignar un nombre al flujo de trabajo.

name: DPS TutorialAgregue el parámetro on.workflow_dispatch . El

onparámetro define cuándo se ejecuta un flujo de trabajo. Elworkflow_dispatchparámetro indica que queremos desencadenar manualmente el flujo de trabajo. Con este parámetro, podríamos definirinputsque se pasaría al flujo de trabajo en cada ejecución, pero no se usainputspara este tutorial.on: workflow_dispatchDefina las variables de entorno para los recursos que va a crear en el flujo de trabajo. Estas variables están disponibles para todos los trabajos del flujo de trabajo. También puede definir variables de entorno para trabajos individuales o para pasos individuales dentro de los trabajos.

Reemplace los valores de marcador de posición por sus propios valores. Asegúrese de especificar el mismo grupo de recursos al que tiene acceso la entidad de servicio.

env: HUB_NAME: <Globally unique IoT hub name> DPS_NAME: <Desired Device Provisioning Service name> DEVICE_NAME: <Desired device name> RESOURCE_GROUP: <Solution resource group where resources will be created>Defina variables de entorno para los secretos que creó en la sección anterior.

SP_USER: ${{ secrets.APP_ID }} SP_SECRET: ${{ secrets.SECRET }} SP_TENANT: ${{ secrets.TENANT }}Agregue el parámetro jobs al archivo de flujo de trabajo.

jobs:Defina el primer trabajo para nuestro flujo de trabajo, al que llamaremos

provisiontrabajo. Este trabajo aprovisiona las instancias de IoT Hub y DPS:provision: runs-on: ubuntu-latest steps: - name: Provision Infra run: | az --version az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az iot hub create -n "$HUB_NAME" -g "$RESOURCE_GROUP" az iot dps create -n "$DPS_NAME" -g "$RESOURCE_GROUP"Para obtener más información sobre los comandos ejecutados en este trabajo, consulte:

- az iot hub create - Comando para crear un nuevo hub de IoT en Azure.

- az iot dps create

Defina un trabajo

configurepara configurar las instancias de IoT Hub y DPS. Tenga en cuenta que este trabajo usa el parámetro needs , lo que significa que elconfiguretrabajo no se ejecuta hasta que el trabajo enumerado complete su propia ejecución correctamente.configure: runs-on: ubuntu-latest needs: provision steps: - name: Configure Infra run: | az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az iot dps linked-hub create --dps-name "$DPS_NAME" --hub-name "$HUB_NAME"Para obtener más información sobre los comandos ejecutados en este trabajo, consulte:

Defina un trabajo llamado

registerque cree una inscripción individual y después use esa inscripción para registrar un dispositivo en IoT Hub.register: runs-on: ubuntu-latest needs: configure steps: - name: Create enrollment run: | az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az extension add --name azure-iot az iot dps enrollment create -n "$DPS_NAME" --eid "$DEVICE_NAME" --attestation-type symmetrickey --auth-type login - name: Register device run: | az iot device registration create -n "$DPS_NAME" --rid "$DEVICE_NAME" --auth-type loginNota:

Este trabajo y otros usan el parámetro

--auth-type loginen algunos comandos para indicar que la operación debe usar la entidad de servicio de la sesión actual de Microsoft Entra. La alternativa,--auth-type keyno requiere la configuración de la entidad de servicio, pero es menos segura.Para obtener más información sobre los comandos ejecutados en este trabajo, consulte:

Defina una tarea para

simulateun dispositivo IoT que se conecte al centro de IoT y envíe mensajes de telemetría de ejemplo.simulate: runs-on: ubuntu-latest needs: register steps: - name: Simulate device run: | az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az extension add --name azure-iot az iot device simulate -n "$HUB_NAME" -d "$DEVICE_NAME"Para obtener más información sobre los comandos ejecutados en este trabajo, consulte:

Defina un trabajo

monitorpara supervisar el punto de conexión de IoT Hub en busca de eventos y vigilar los mensajes procedentes del dispositivo simulado. Observe que los trabajos simulate y monitor definen el trabajo register en sus correspondientes parámetrosneeds. Esta configuración significa que una vez que el trabajo de registro se completa correctamente, ambos trabajos se ejecutan en paralelo.monitor: runs-on: ubuntu-latest needs: register steps: - name: Monitor d2c telemetry run: | az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az extension add --name azure-iot az iot hub monitor-events -n "$HUB_NAME" -yPara obtener más información sobre los comandos ejecutados en este trabajo, consulte:

El archivo de flujo de trabajo completo debe tener un aspecto similar al de este ejemplo, con su información reemplazando los valores de marcador de posición en las variables de entorno:

name: DPS Tutorial on: workflow_dispatch env: HUB_NAME: <Globally unique IoT hub name> DPS_NAME: <Desired Device Provisioning Service name> DEVICE_NAME: <Desired device name> RESOURCE_GROUP: <Solution resource group where resources will be created> SP_USER: ${{ secrets.APP_ID }} SP_SECRET: ${{ secrets.SECRET }} SP_TENANT: ${{ secrets.TENANT }} jobs: provision: runs-on: ubuntu-latest steps: - name: Provision Infra run: | az --version az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az iot hub create -n "$HUB_NAME" -g "$RESOURCE_GROUP" az iot dps create -n "$DPS_NAME" -g "$RESOURCE_GROUP" configure: runs-on: ubuntu-latest needs: provision steps: - name: Configure Infra run: | az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az iot dps linked-hub create --dps-name "$DPS_NAME" --hub-name "$HUB_NAME" register: runs-on: ubuntu-latest needs: configure steps: - name: Create enrollment run: | az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az extension add --name azure-iot az iot dps enrollment create -n "$DPS_NAME" --eid "$DEVICE_NAME" --attestation-type symmetrickey --auth-type login - name: Register device run: | az iot device registration create -n "$DPS_NAME" --rid "$DEVICE_NAME" --auth-type login simulate: runs-on: ubuntu-latest needs: register steps: - name: Simulate device run: | az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az extension add --name azure-iot az iot device simulate -n "$HUB_NAME" -d "$DEVICE_NAME" monitor: runs-on: ubuntu-latest needs: register steps: - name: Monitor d2c telemetry run: | az login --service-principal -u "$SP_USER" -p "$SP_SECRET" --tenant "$SP_TENANT" az extension add --name azure-iot az iot hub monitor-events -n "$HUB_NAME" -yGuarde, confirme e inserte este nuevo archivo en el repositorio de GitHub.

3- Ejecución del flujo de trabajo

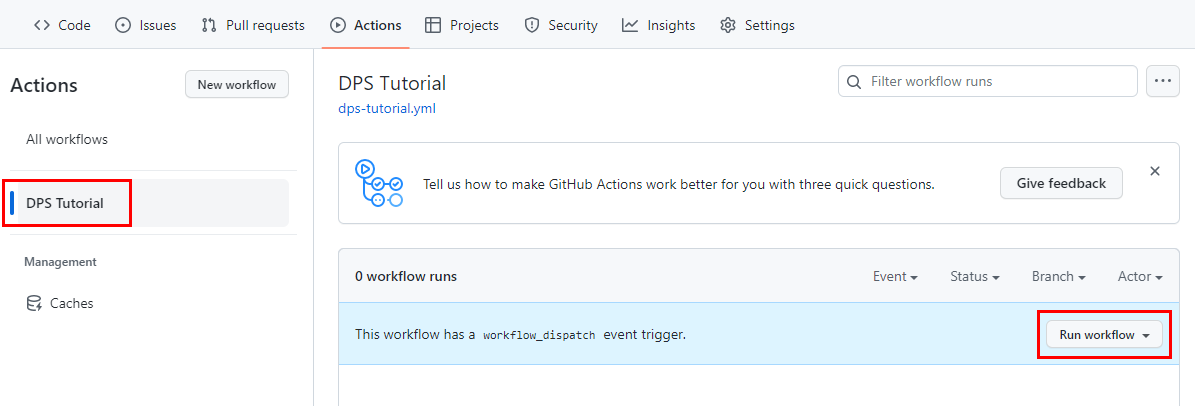

Vaya a la pestaña Acciones del repositorio de GitHub.

En el panel Acciones , seleccione Tutorial de DPS, que es el nombre que definimos en el archivo de flujo de trabajo y, a continuación, seleccione el cuadro desplegable Ejecutar flujo de trabajo .

Cambie la rama si creó el flujo de trabajo en una rama distinta de main y, a continuación, seleccione Ejecutar flujo de trabajo.

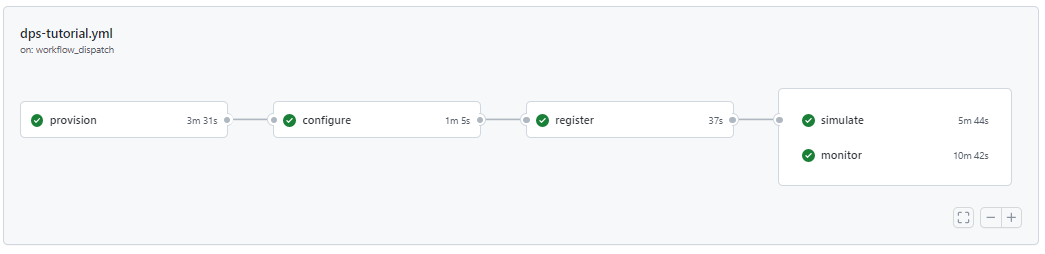

Aparece una nueva ejecución de flujo de trabajo en curso. Seleccione el nombre para acceder a los detalles de la ejecución.

En el resumen del flujo de trabajo, puede ver que cada trabajo comienza y se completa. Seleccione cualquier nombre de trabajo para ver sus detalles. El trabajo de dispositivo simulado se ejecuta durante cinco minutos y envía telemetría a IoT Hub. Durante este tiempo, seleccione el trabajo simulado para ver los mensajes que se envían desde el dispositivo y el trabajo de supervisión para ver los mensajes recibidos por IoT Hub.

Cuando todos los trabajos se completen correctamente, deberías ver marcas de verificación verdes junto a cada uno.

Limpieza de recursos

Si no va a seguir usando estos recursos creados en este tutorial, elimínelos con los pasos siguientes.

Use la CLI de Azure:

Enumere los recursos del grupo de recursos.

az resource list --resource-group <RESOURCE_GROUP_NAME>Para eliminar recursos individuales, use el identificador de recurso.

az resource delete --resource-group <RESOURCE_GROUP_NAME> --ids <RESOURCE_ID>Si desea eliminar todo el grupo de recursos y todos los recursos que contiene, ejecute el siguiente comando:

az group delete --resource-group <RESOURCE_GROUP_NAME>

Usar el portal de Azure:

- En Azure Portal, vaya al grupo de recursos donde creó los nuevos recursos.

- Puede eliminar todo el grupo de recursos o seleccionar los recursos individuales que desea quitar y, a continuación, seleccionar Eliminar.

Pasos siguientes

Obtenga información sobre cómo aprovisionar instancias de DPS con otras herramientas de automatización.