Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Aprenda a implementar operaciones de Azure IoT en un clúster de Kubernetes con una configuración segura para producción mediante Azure Portal.

Si ha implementado una instancia de prueba de Azure IoT Operations en un clúster y quiere usar el mismo clúster para escenarios de producción, siga los pasos descritos en Habilitación de la configuración segura en una instancia de Azure IoT Operations existente.

Antes de empezar

En este artículo se describen las implementaciones e instancias de Azure IoT Operations, que son dos conceptos diferentes:

Una implementación de Azure IoT Operations describe todos los componentes y recursos que permiten el escenario de operaciones de Azure IoT. Estos componentes y recursos incluyen:

- Una instancia de Azure IoT Operations

- Extensiones de Arc

- Ubicaciones personalizadas

- Recursos que puede configurar en la solución de operaciones de Azure IoT, como recursos y dispositivos.

Una instancia de Operaciones de IoT de Azure es el recurso principal que agrupa el conjunto de servicios definidos en ¿Qué es Operaciones de IoT de Azure? como el corredor MQTT, los flujos de datos y el conector para OPC UA.

Cuando hablamos de implementar operaciones de IoT de Azure, nos referimos al conjunto completo de componentes que conforman una implementación. Una vez que exista la implementación, puede ver, administrar y actualizar la instancia.

Requisitos previos

Recursos en la nube:

Suscripción a Azure.

Permisos de acceso de Azure. Para obtener más información, consulte Detalles de implementación > Permisos necesarios.

Recursos de desarrollo:

- CLI de Azure instalada en la máquina de desarrollo. Este escenario requiere la versión 2.53.0 o posterior de la CLI de Azure. Use

az --versionpara comprobar la versión yaz upgradepara actualizarla si es necesario. Para obtener más información, consulte Cómo instalar la CLI de Azure.

Un host de clúster:

Disponer de un clúster Kubernetes habilitado para Azure Arc con las funciones de ubicación personalizada e identidad de carga de trabajo activadas. Si no dispone de uno, siga los pasos indicados en Preparación de su clúster Kubernetes habilitado para Azure Arc.

Si ha implementado Operaciones de Azure IoT en el clúster anteriormente, desinstale esos recursos antes de continuar. Para más información, consulte Actualización de Operaciones de IoT de Azure.

(Recomendado) Configure su propio emisor de entidad de certificación antes de implementar Azure IoT Operations: Aporte su propio emisor.

Implementación en Azure Portal

La experiencia de implementación de Azure Portal es una herramienta auxiliar que genera un comando de implementación basado en los recursos y la configuración. El último paso es ejecutar un comando de la CLI de Azure, por lo que todavía necesita los requisitos previos de la CLI de Azure descritos en la sección anterior.

Inicie sesión en Azure Portal.

En el cuadro de búsqueda, busque y seleccione Operaciones de Azure IoT.

Seleccione Crear.

En la pestaña Básico, especifique la siguiente información:

Parámetro Value Suscripción Seleccione la suscripción que contiene el clúster habilitado para Arc. Grupos de recursos Seleccione el grupo de recursos que contiene el clúster habilitado para Arc. Nombre del clúster Seleccione el clúster en el que desea implementar operaciones de Azure IoT. Nombre de ubicación personalizada Opcional: Reemplace el nombre predeterminado de la ubicación personalizada. Versión de implementación Seleccione la versión 1.2 (más reciente). Para más información, consulte Versiones de operaciones de IoT. Seleccione Siguiente: Configuración.

En la pestaña Configuración, proporcione la siguiente información:

Parámetro Value nombre de operaciones de Azure IoT Opcional: Reemplace el nombre predeterminado de la instancia de Azure IoT Operations. Configuración del agente MQTT Opcional: edite la configuración predeterminada para el corredor MQTT. En Azure Portal, es posible configurar la cardinalidad y la configuración del perfil de memoria. Para configurar otras opciones, como el búfer de mensajes respaldado por disco y las opciones avanzadas del cliente MQTT, consulte Compatibilidad de la CLI de Azure con la configuración avanzada del corredor MQTT. Configuración del perfil de flujo de datos Opcional: edite la configuración predeterminada para los flujos de datos. Para más información, consulte Configuración del perfil de flujo de datos. Seleccione Siguiente: Administración de dependencias.

En la pestaña Administración de dependencias, seleccione un registro de esquemas existente o siga estos pasos para crear uno:

Seleccione Crear nuevo.

Proporcione un nombre del registro de esquema y un espacio de nombres del registro de esquema.

Seleccione Seleccionar contenedor de Azure Storage.

Elija una cuenta de almacenamiento en la lista de cuentas de espacio de nombres jerárquico o seleccione Crear para crear una.

El registro de esquema requiere una cuenta de Azure Storage con el espacio de nombres jerárquico y el acceso a la red pública habilitados. Al crear una nueva cuenta de almacenamiento, elija un tipo de cuenta de almacenamiento de Propósito general v2 y establezca Espacio de nombres jerárquico en Habilitado.

Para más información sobre cómo configurar la cuenta de almacenamiento, consulte Directrices de implementación de producción.

Seleccione un contenedor en la cuenta de almacenamiento o seleccione Contenedor para crear uno.

Seleccione Aplicar para confirmar las configuraciones del registro de esquema.

Azure IoT Operations usa espacios de nombres para organizar recursos y dispositivos. Cada instancia de Azure IoT Operations usa un único espacio de nombres para sus recursos y dispositivos. En la pestaña Administración de dependencias , seleccione un espacio de nombres de Azure Device Registry existente o siga estos pasos para crear uno:

Seleccione Crear nuevo.

En la pestaña Básico, especifique la siguiente información:

Parámetro Value Suscripción Seleccione su suscripción. Grupos de recursos Seleccione el grupo de recursos que contiene la instancia de Azure IoT Operations. Nombre Proporcione un nombre único para el espacio de nombres. Region Seleccione la región de Azure para almacenar el espacio de nombres. Seleccione Next (Siguiente) para continuar.

En la pestaña Etiquetas , puede agregar etiquetas opcionalmente al espacio de nombres. Seleccione Next (Siguiente) para continuar.

En la pestaña Revisar y crear , revise las configuraciones y seleccione Crear para crear el espacio de nombres.

De nuevo en la pestaña Administración de dependencias , seleccione el espacio de nombres recién creado en la lista.

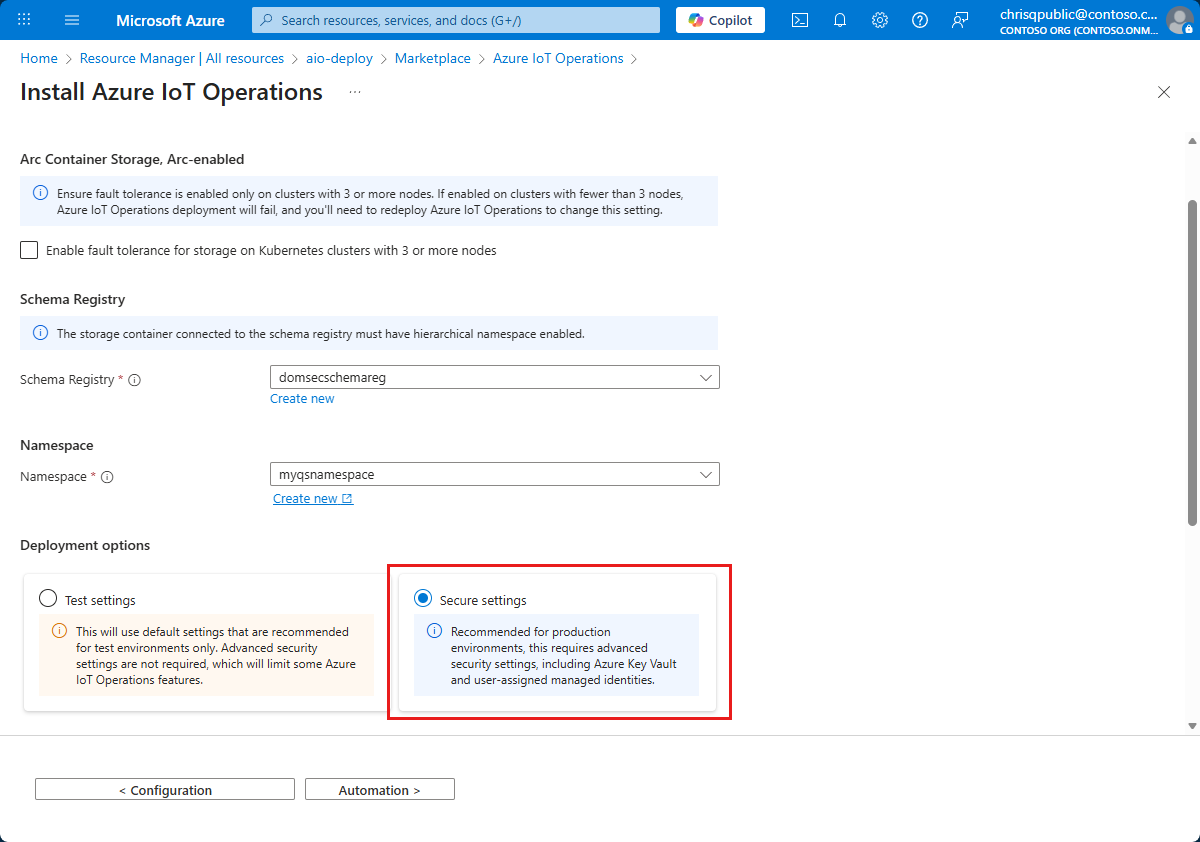

En la pestaña Administración de dependencias , seleccione la opción Implementación de configuración segura .

En la sección Opciones de implementación, proporcione la siguiente información:

Parámetro Value Suscripción Seleccione la suscripción que contiene el almacén de claves de Azure. Azure Key Vault Seleccione un almacén de claves de Azure o seleccione Crear nuevo.

Asegúrese de que el almacén de claves tenga Control de acceso basado en roles de Azure como modelo de permisos. Para comprobar esta configuración, seleccione Administrar el almacén seleccionado>Configuración>Configuración de acceso.

Asegúrese de conceder a su cuenta de usuario permisos para administrar secretos con el rol deKey Vault Secrets Officer.Identidad administrada asignada por el usuario para secretos Seleccione una identidad o seleccione Crear nuevo. Identidad administrada asignada por el usuario para los componentes de AIO Seleccione una identidad o seleccione Crear nuevo. No use la misma identidad administrada que la que seleccionó para los secretos. Seleccione Siguiente: Automatización.

Ejecución de comandos de la CLI de Azure

El último paso de la experiencia de implementación de Azure Portal es ejecutar un conjunto de comandos de la CLI de Azure para implementar operaciones de Azure IoT en el clúster. Los comandos se generan en función de la información proporcionada en los pasos anteriores.

De uno en uno, ejecute cada comando de la CLI de Azure en la pestaña Automatización de un terminal:

Inicie sesión en la CLI de Azure de forma interactiva con un explorador aunque ya haya iniciado sesión antes. Si no inicia sesión de forma interactiva, es posible que se produzca un error indicando que Es necesario que el dispositivo se administre para acceder al recurso al continuar con el paso siguiente para implementar Operaciones de IoT de Azure.

az loginInstale la extensión más reciente de la CLI de Azure IoT Operations.

az upgrade az extension add --upgrade --name azure-iot-opsCopie y ejecute el comando az iot ops schema registry create proporcionado para crear un registro de esquema que usan los componentes de Azure IoT Operations. Si decide usar un registro de esquema existente, este comando no se muestra en la pestaña Automatización.

Nota:

Este comando requiere que tenga permisos de escritura de asignación de roles porque asigna un rol para conceder acceso al registro de esquema a la cuenta de almacenamiento. De forma predeterminada, el rol es el rol integrado Colaborador de datos de Storage Blob, o puede crear un rol personalizado con permisos restringidos para asignar en su lugar. Para más información, consulte az iot ops schema registry create.

Para preparar el clúster para la implementación de Azure IoT Operations, copie y ejecute el comando az iot ops init proporcionado.

Sugerencia

El comando

initsolo debe ejecutarse una vez por clúster. Si va a reutilizar un clúster que ya tenía implementada la versión 0.8.0 de Azure IoT Operations, puede omitir este paso.Este comando puede tardar varios minutos en completarse. Puede ver el progreso en la pantalla de progreso de implementación en el terminal.

Implementación de Operaciones de IoT de Azure. Copie y ejecute el comando az iot ops createproporcionado. Este comando puede tardar varios minutos en completarse. Puede ver el progreso en la pantalla de progreso de implementación en el terminal.

Si ha seguido los requisitos previos opcionales para configurar su propio emisor de entidad de certificación, agregue los parámetros

--trust-settingsal comandocreate:--trust-settings configMapName=<CONFIGMAP_NAME> configMapKey=<CONFIGMAP_KEY_WITH_PUBLICKEY_VALUE> issuerKind=<CLUSTERISSUER_OR_ISSUER> issuerName=<ISSUER_NAME>Habilite la sincronización de secretos para la instancia de Azure IoT Operations implementada. Copie y ejecute el comando az iot ops secretsync enableproporcionado. Este comando:

- Crea una credencial de identidad federada utilizando la identidad administrada asignada por el usuario.

- Agrega una asignación de roles a la identidad administrada asignada por el usuario para acceder a Azure Key Vault.

- Agrega una clase de proveedor de secretos mínima asociada a la instancia de operaciones de IoT de Azure.

Asigne una identidad administrada asignada por el usuario a la instancia de Azure IoT Operations implementada. Copie y ejecute el comando az iot ops identity assignproporcionado. Este comando crea una credencial de identidad federada mediante el emisor OIDC del clúster conectado indicado y la cuenta de servicio de operaciones de Azure IoT.

Reinicie los pods del Schema Registry para aplicar la nueva identidad.

kubectl delete pods adr-schema-registry-0 adr-schema-registry-1 -n azure-iot-operationsUna vez que todos los comandos de la CLI de Azure se completen correctamente, puede cerrar el asistente de Instalación de operaciones de IoT de Azure.

Una vez que el comando create se completa correctamente, tiene una instancia de operaciones de IoT de Azure en funcionamiento que se ejecuta en el clúster. En este momento, la instancia está configurada para escenarios de producción.

Comprobación de la implementación

Una vez completada la implementación, use az iot ops check para evaluar la implementación del servicio IoT Operations para el estado, la configuración y la facilidad de uso. El check comando puede ayudarle a encontrar problemas en la implementación y configuración.

az iot ops check

El comando check muestra una advertencia sobre los flujos de datos que faltan, lo cual es normal y previsible hasta que se crea un flujo de datos. Para más información, consulte Procesamiento y enrutamiento de datos con flujos de datos.

Para comprobar las configuraciones de asignaciones de temas, QoS y rutas de mensajes, agregue el parámetro --detail-level 2 al comando check para obtener una vista detallada.

Puede ver todas las versiones de la extensión de la CLI de Azure IoT Operations que están disponibles mediante la ejecución del siguiente comando:

az iot ops get-versions

Pasos siguientes

- Si los componentes necesitan conectarse a puntos de conexión de Azure como SQL o Fabric, aprenda a Administrar secretos para la implementación de Operaciones de IoT de Azure.

- Para actualizar la implementación de Azure IoT Operations a una versión más reciente, consulte Actualización de operaciones de Azure IoT.